SPIKE и BURP для реального использования компьютерной безопасности (часть 4)

- SPIKE и BURP для реального использования компьютерной безопасности (Часть 1)

- SPIKE и BURP для реального использования компьютерной безопасности (Часть 2)

HTTP-прокси BURP

В последних нескольких статьях о HTTP-прокси я пытался передать вам, как профессионалу в области компьютерной безопасности, абсолютную универсальность этих инструментов. Они идеально подходят и действительно были разработаны для таких вещей, как отладка протоколов, изменение протоколов и атаки на уровне приложений среди множества других применений. Из-за такого широкого спектра применений прокси-сервер HTTP — это инструмент, которым вам действительно следует научиться пользоваться.

Однако не все HTTP-прокси одинаковы. Большинство из них имеют одинаковый уровень функциональности, но отличаются от них внешним видом. Вы также иногда будете получать разные результаты при использовании различных прокси-серверов HTTP. В связи с этим всегда хорошо иметь возможность использовать пару из них. Один из других прокси-серверов HTTP, который я определенно рекомендую, — это набор прокси-серверов BURP. Этот HTTP-прокси будет в центре внимания статьи. Как вы скоро увидите, в этот инструмент действительно встроено огромное количество функций. Одно предостережение. Вам нужно будет установить JRE (среда выполнения Java), но вы можете получить ее бесплатно от SUN.

Давайте установим BURP

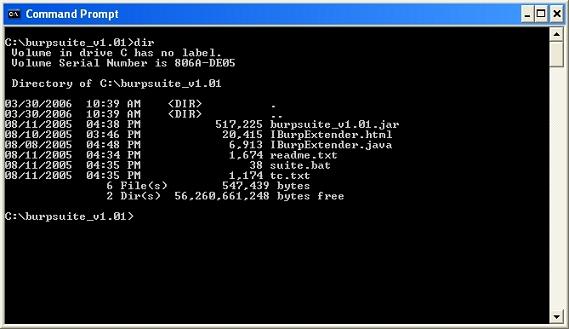

Что ж, теперь, когда у вас есть соответствующие ссылки, указанные в предыдущем абзаце, мы можем приступить к установке BURP. Это действительно довольно легко. После того, как вы загрузили JRE с сайта SUN, вы готовы загрузить сам BURP. Пожалуйста, убедитесь, что вы загружаете пакет BURP, а не автономный прокси. После завершения загрузки файла распакуйте его и установите в корень диска C, например: c: Затем откройте командную строку DOS и перейдите в корень диска C. Теперь просто перейдите в каталог «burpsuite_v1.01.jar», как показано на скриншоте ниже.

фигура 1

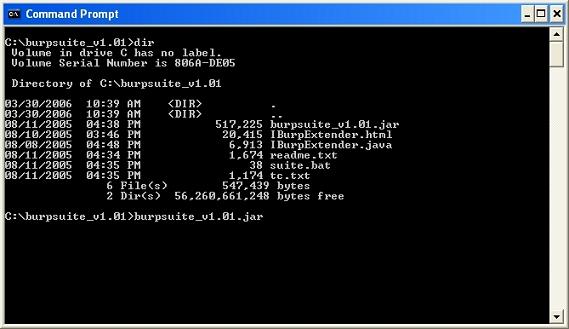

Теперь, когда вы находитесь в каталоге Burp, всегда полезно прочитать находящийся там файл «readme.txt». Чтобы сэкономить ваше время, все, что вам нужно сделать сейчас, это настроить предпочтительный веб-клиент для использования прокси-сервера с адресом 127.0.0.1 на порту 8080. Это позволит прокси-серверу BURP перехватывать любые веб-запросы и возвращать стимулы. Именно здесь вступает в действие прокси-часть HTTP-прокси. Теперь, когда ваш веб-клиент настроен, вы готовы вызвать сам прокси-сервер. Вы делаете это, просто введя то, что вы видите на скриншоте ниже. После этого потребуется несколько секунд, чтобы появился графический интерфейс.

фигура 2

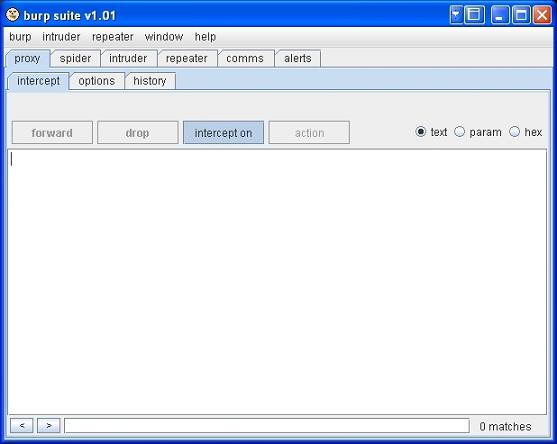

Теперь вы должны увидеть приведенный ниже скриншот графического интерфейса HTTP-прокси BURP.

Рисунок 3

Что ж, поздравляем, теперь вы успешно установили набор прокси-серверов BURP HTTP. Как видите, всего этого было не так много. Тем не менее, это может сбить с толку, если вы никогда не делали этого раньше. На этой ноте давайте приступим к использованию BURP!

Вперед и вверх!

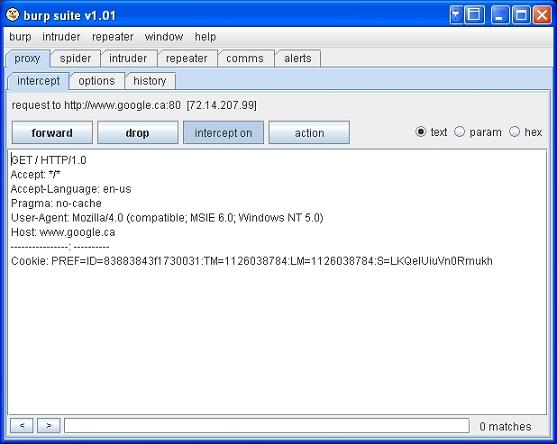

На скриншоте выше вы увидите, что вкладка «перехват включена» выделена в графическом интерфейсе. Теперь мы готовы перейти на нашу первую веб-страницу с помощью нашего веб-клиента. Просто убедитесь, что вы настроили его на использование прокси! На этой ноте я перешел на домашнюю страницу Google. На приведенном ниже снимке экрана видно, что BURP перехватил запрос домашней страницы Google. Именно в этот момент вы должны изменить любое из полей, прежде чем разрешить этот HTTP-запрос GET перейти к самому Google.

Рисунок 4

На снимке экрана выше отмечена информация, которая отправляется с нашего веб-клиента на веб-сервер. Это все части протокола HTTP, которые используются для связи между веб-клиентами и веб-серверами. Думайте о веб-клиенте и веб-сервере как о двух разных людях, если хотите. Эти два человека используют для разговора HTTP. То есть, по сути, что такое протоколы, т.е. язык, используемый для общения между двумя объектами или более.

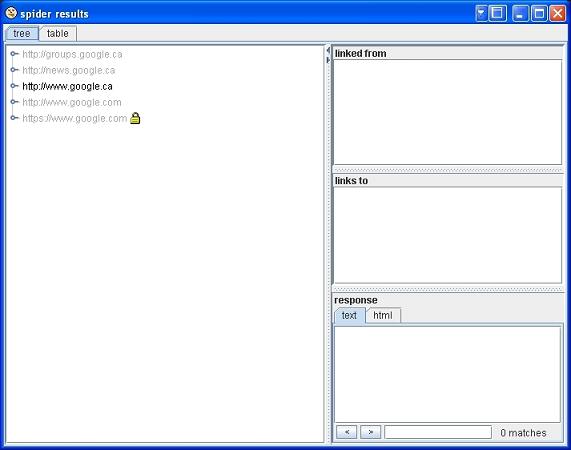

Вы также увидите на скриншоте выше вкладку под названием «паук». Пожалуйста, нажмите на эту вкладку, и вы увидите то, что показано на скриншоте ниже. Эта вкладка делает «паук» всю информацию, которая отправляется веб-клиенту с веб-сервера. Как видите, все различные отправленные ссылки организованы на вкладке «Результаты паука». Оттуда вы можете начать «углубляться» в них.

Рисунок 5

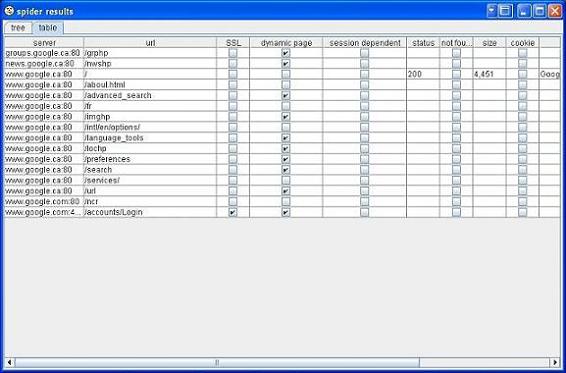

Если вы предпочитаете, чтобы информация отображалась здесь в виде таблицы, просто нажмите на вкладку «Таблица», чтобы она отображалась как таковая.

Рисунок 6

Лично я предпочитаю древовидное отображение, так как считаю его более интуитивным, и кажется, что в таком формате информация лучше передается. Теперь оттуда вы можете просто развернуть одну из ссылок, чтобы открыть содержимое этой ссылки и информацию, которую она отправила. Отсюда вы просто начинаете исследовать каждую показанную ссылку и, в свою очередь, «детализировать» дальше. Это позволит вам увидеть, что именно было отправлено вашему веб-клиенту.

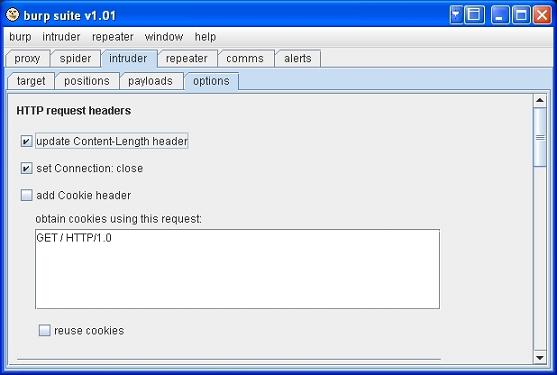

Злоумышленник

Одной из наиболее мощных частей HTTP-прокси BURP является «нарушитель». Вы увидите эту вкладку на вкладке «прокси». После нажатия на него отобразятся дополнительные вкладки и параметры. Это суть прокси-сервера BURP, поскольку он связан с атакой веб-приложений или их стресс-тестированием. На этом этапе вам действительно нужно очень хорошо разбираться в HTTP, SQL и других темах, чтобы использовать такой инструмент, как «злоумышленник».

Рисунок 7

Рассмотрение того, как использовать «злоумышленник», выходит за рамки статьи и, соответственно, этой серии статей. Как я уже упоминал ранее, безопасность веб-приложений — это огромный мир и, честно говоря, довольно сложный. Не бойтесь не изучать его из-за его кажущейся сложности. Все, что вам действительно нужно сделать, это выбрать одну тему и начать изучать ее. Например, вы решили узнать, как работает SQL-инъекция. Ну, вы начинаете с того, что читаете об этом, а затем, когда будете уверены, начинаете практиковать это с помощью BURP.

Завершение всего этого

Из предыдущих статей о HTTP-прокси, которые я написал, вам должны быть очевидны некоторые вещи. Прежде всего, это то, что прокси-сервер HTTP является мощным инструментом в руках опытного человека. Во-вторых, прокси-сервер HTTP также является прекрасным способом дальнейшего изучения самого протокола HTTP. Точно так же, как создание пакетов поможет вам закрепить уроки, полученные в TCP/IP, прокси также сделает то же самое для HTTP. Другой аспект заключается в том, что прокси-сервер HTTP является воротами в очень аккуратную область компьютерной безопасности. Это темная и очень интересная область безопасности веб-приложений. Я, со своей стороны, настоятельно рекомендую вам продолжить обучение в этой области. Это может быть очень полезным. Помните, знание разделит воды невежества. Я искренне надеюсь, что вам понравилась эта серия статей о HTTP-прокси, и, как всегда, буду рада вашим отзывам. До следующего раза!

- SPIKE и BURP для реального использования компьютерной безопасности (Часть 1)

- SPIKE и BURP для реального использования компьютерной безопасности (Часть 2)