SPIKE и BURP для реального использования компьютерной безопасности (Часть 2)

- SPIKE и BURP для реального использования компьютерной безопасности (Часть 1)

- SPIKE и BURP для реального использования компьютерной безопасности (часть 4)

В первой части этой серии, посвященной использованию прокси-серверов HTTP, мы рассмотрели некоторые важные справочные материалы, например, почему они полезны, и необходимость запуска анализатора пакетов. Теперь в этой части мы будем использовать прокси-сервер HTTP. Читайте дальше, чтобы узнать больше о том, как вы можете использовать этот очень полезный инструмент.

HTTP-прокси, часть II

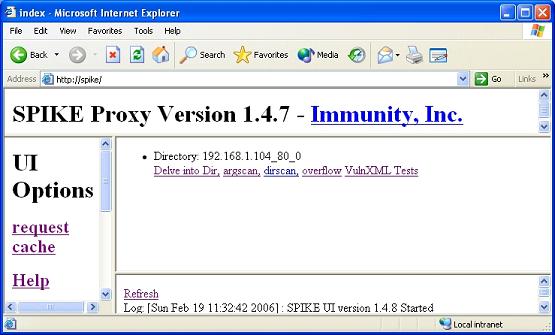

Прямо тогда! Мы рассмотрели соответствующий справочный материал в первой части, и теперь пришло время заняться взломом веб-приложений. Сначала краткое слово о моей лабораторной установке, которая используется здесь. У меня есть веб-сервер Apache с уменьшенной версией моего веб-сайта, и для Apache не было сделано никаких специальных усилений. Существует также HTTP-прокси SPIKE, работающий в Windows XP, и все они работают в VMware. С учетом сказанного я запускаю сам SPIKE, перейдя в его каталог и введя пакетный файл «runme.bat». Как только это будет сделано, я ввожу IP-адрес веб-сервера Apache в адресную строку, и появляется сайт, как показано ниже.

фигура 1

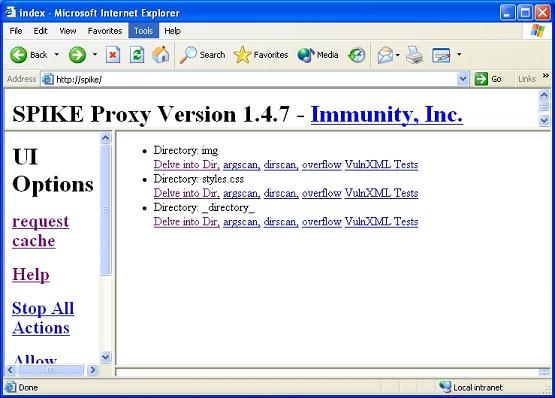

Не забывайте, что вам нужно было внести несколько изменений в ваш веб-клиент, прежде чем вызывать SPIKE. Это было рассмотрено в первой части на случай, если вы забыли это сделать. Теперь, когда в вашем браузере отображается веб-сайт, как показано на снимке экрана выше, мы можем просмотреть SPIKE. Это можно сделать, введя в строке URL следующее: http://SPIKE/ Пожалуйста, посмотрите на скриншот ниже, чтобы узнать, что вы должны увидеть.

фигура 2

Я наткнулся на то, что может быть ошибкой SPIKE, когда писал эту статью. Старые сайты, которые я проверял с помощью прокси-сервера SPIKE, все еще находились в памяти пользовательского интерфейса. Это было после того, как я запустил файл «cleanup.bat», который должен был удалить этот старый материал. В любом случае, если вы хотите иметь приятный чистый интерфейс, подобный тому, который показан на приведенном выше снимке экрана, просто перейдите по указанному ниже пути;

c:SPIKEProxyspkproxyspikeProxyUI>

Оказавшись там, просто удалите каталоги вручную как таковые;

rmdir /S /Q dir_to_be_ удален

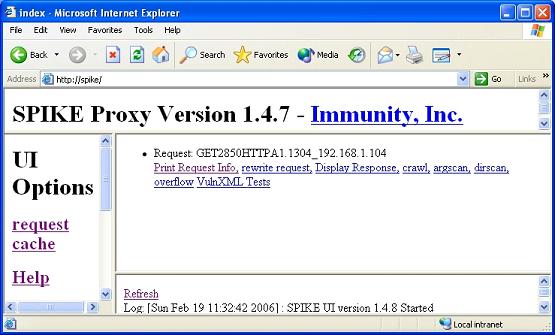

Оказывается, это была не ошибка, а скорее функция, чтобы вы могли провести некоторый автономный анализ, если захотите. Как только все вышеперечисленное будет сделано, у вас будет чистый лист для работы. Это намного проще, так как вас не запутают старые данные, с которыми вы, возможно, работали раньше. Хорошо, тогда вернемся к использованию SPIKE. Возвращаясь к снимку экрана выше, мы теперь пойдем и нажмем гиперссылку «Delve into Dir». Как только вы это сделаете, вы увидите три каталога, перечисленных там. Это каталоги, которые SPIKE проанализировал, когда получил страницу веб-сайта. Давайте теперь посмотрим на каталог «img» через ту же самую гиперссылку, которая использовалась ранее, то есть: «Delve into Dir». Вы, наверное, уже заметили, что теперь мы углубляемся в данные, которые мы получили, когда получили доступ к веб-сайту на веб-сервере Apache.

Приступаем к мелочам

После того, как вы нажмете на ссылку каталога «img», вы увидите два файла gif и один файл jpeg. Теперь нажмите на самый верхний, то есть: bg3.gif через «Delve into Dir» еще раз. Теперь, когда вы это сделали, вам предлагаются некоторые другие варианты.

Рисунок 3

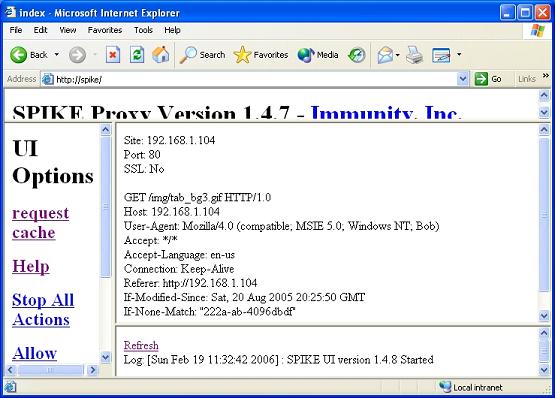

Теперь именно в это время вы заметите, что я считаю ядром HTTP-прокси, подобного этому. Теперь у вас есть возможность переписывать запросы и повторно выдавать их. Хотя обо всем по порядку. Давайте теперь нажмем «Информация о запросе на печать» и посмотрим, что наш браузер отправил, когда он подключился к веб-серверу, чтобы получить там домашнюю страницу.

Рисунок 4

На приведенном выше снимке экрана мы теперь можем видеть, что именно было отправлено с веб-клиента на веб-сервер. Сверху у нас есть IP-адрес веб-сервера и его номер порта. SSL не предлагается, и за этим следует фактический запрос HTTP GET и то, что было запрошено. В этом примере это «bg3.gif», а после него — IP-адрес хоста. Далее следует строка User-Agent, которая идентифицирует тип браузера веб-клиента. Остальное достаточно самоочевидно. Если вы не уверены в том, что видите, я бы посоветовал вам прочитать об HTTP здесь. Здесь есть один интересный момент, на который я обращу ваше внимание. Это поле «If-None-Match», показанное на скриншоте выше.

Этому значению присвоен ряд цифр и букв. Это значение известно как ETag и связано с кэшированием. Это значение ETag генерируется сервером и применяется к ресурсам на нем, таким как gif и тому подобное. Таким образом, если такой браузер, как мой, запрашивает что-то, он может обнаружить, что у него уже есть кешированная версия. У меня действительно была версия этого gif, поэтому веб-сервер ответил кодом состояния HTTP 304 Not Modified. Это означает, что GIF-файл, который у меня есть, по-прежнему такой же, как тот, который сейчас находится на веб-сервере, и что веб-серверу не нужно отправлять еще один, поскольку к нему можно получить доступ через кеш на моем локальном компьютере. Вы увидите указанную ниже информацию в командной строке DOS, которая запустила «runme.bat» для запуска SPIKE.

Заголовок ответа:

HTTP/1.1 304 Не изменено

Дата: воскресенье, 19 февраля 2006 г., 16:39:55 по Гринвичу.

Сервер: Apache/2.0.54 (Win32)

Соединение: Keep-Alive

Keep-Alive: таймаут=15, макс=98

ETag: «222a-ab-4096dbdf»

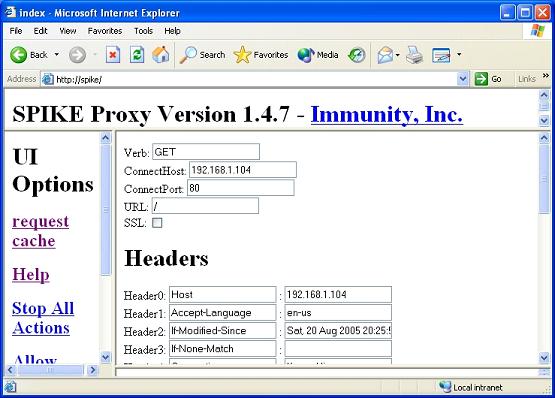

Теперь вернитесь обратно к тому месту, где вам были представлены три различных каталога «img», «css» и «_directory_». Оттуда нажмите «Delve into Dir» для «_directory_». Затем нажмите «Распечатать информацию о запросе» и посмотрите, что там. Это стандартный запрос для самой страницы. Теперь давайте проверим гиперссылку «rewrite request». Как упоминалось ранее, это один из основных компонентов HTTP-прокси. Благодаря этому вы можете изменить почти каждую часть исходного запроса к веб-серверу.

Рисунок 5

Теперь я вошел и сделал простую модификацию запроса GET, который можно было просмотреть, перейдя к следующему скриншоту ниже.

Рисунок 6

Оттуда нажмите «Delve into Dir», а затем «Rewrite Request». После этого измените «GET» на «HEAD» в разделе «Verb». Теперь перейдите в раздел «Аргументы тела» и введите «развлечься». После этого просто нажмите «Отправить запрос». Вы заметите в выводе tcpdump ниже, что прокси-сервер SPIKE HTTP действительно переписал запрос в соответствии с нашими спецификациями. Превосходно! Теперь вы находитесь на пути к чудесному миру безопасности веб-приложений. На этом мы прервем статью.

13:38:29.828125 IP (tos 0x0, ttl 128, id 6305, смещение 0, флаги [DF], прото: TCP

(6), длина: 362) 192.168.1.108.1610 > 192.168.1.104.80: P, cksum 0xe1af (верно), 2856622211:2856622533(322) ack 3348334422 win 64240

0x0000: 4500 016a 18a1 4000 8006 5cc8 c0a8 016c [электронная почта защищена]…….l

0x0010: c0a8 0168 064a 0050 aa44 9883 c793 8756 …hJPD…..V

0x0020: 5018 faf0 e1af 0000 4845 4144 202f 2048 P……. ГОЛОВА./.Ч

0x0030: 5454 502f 312e 310d 0a48 6f73 743a 2031 TTP/1.1..Хост:.1

0x0040: 3932 2e31 3638 2e31 2e31 3034 0d0a 5573 92.168.1.104..Нас

0x0050: 6572 2d41 6765 6e74 3a20 4d6f 7a69 6c6c er-Агент:.Mozill

0x0060: 612f 342e 3020 2863 6f6d 7061 7469 626c a/4.0.(совместим

0x0070: 653b 204d 5349 4520 352e 303b 2057 696e;.MSIE.5.0;.Win

0x0080: 646f 7773 204e 543b 2042 6f62 290d 0a41 dows.NT;.Bob)..A

0x0090: 6363 6570 743a 2069 6d61 6765 2f67 6966 ccept:.image/gif

0x00a0: 2c20 696d 6167 652f 782d 7862 6974 6d61,.image/x-xbitma

0x00b0: 702c 2069 6d61 6765 2f6a 7065 672c 2069 p,.image/jpeg,.i

0x00c0: 6d61 6765 2f70 6a70 6567 2c20 2a2f 2a0d маг/pjpeg,.*/*.

0x00d0: 0a41 6363 6570 742d 4c61 6e67 7561 6765.Accept-Language

0x00e0: 3a20 656e 2d75 730d 0a43 6f6e 6e65 6374:.en-us..Connect

0x00f0: 696f 6e3a 204b 6565 702d 416c 6976 650d ion:.Keep-Alive.

0x0100: 0a49 662d 4d6f 6469 6669 6564 2d53 696e.If-Modified-Sin

0x0110: 6365 3a20 5361 742c 2032 3020 4175 6720 ce:.Sat,.20.Aug.

0x0120: 3230 3035 2032 303a 3235 3a35 3020 474d 2005.20:25:50.GM

0x0130: 540d 0a49 662d 4e6f 6e65 2d4d 6174 6368 T..If-None-Match

0x0140: 3a20 0d0a 436f 6e74 656e 742d 4c65 6e67:… Content-Leng

0x0150: 7468 3a20 3136 0d0a 0d0a 6861 7669 6e67 th:.16…. имея

0x0160: 2b73 6f6d 652b 6675 6e3d +некоторые+развлечения =

В будущем будет несколько статей об использовании SPIKE и BURP. В них я расскажу о реальном примере использования этих HTTP-прокси, чтобы попытаться взломать некоторые веб-приложения. Я с нетерпением жду встречи с вами. Помните, я всегда рад обратной связи. До следующего раза!

- SPIKE и BURP для реального использования компьютерной безопасности (Часть 1)

- SPIKE и BURP для реального использования компьютерной безопасности (часть 4)