Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 7)

подпишитесь на нашу рассылку новостей ISAserver.org в режиме реального времени

Сценарий контроллера домена филиала

Спасибо, что возвращаетесь к моей серии статей о создании сети site-to-site VPN с использованием брандмауэра ISA. На прошлой неделе мы создали политики предприятия, которые позволят нам установить контроллер домена в филиале. Статья прошлой недели стала для нас особым событием на ISAserver.org, поскольку впервые на общедоступном форуме обсуждались и приводились примеры того, как использовать и создавать корпоративные политики, которые позволяют автоматически передавать конфигурацию брандмауэра в развертывание массивов ISA Firewall по всему миру. Если вы пропустили эту статью, прочтите ее прямо сейчас!

Обсудить эту статью |

На данный момент у нас есть сеть VPN, работающая без сбоев, и мы готовы развернуть контроллер домена филиала. Как только мы подключим контроллер домена филиала к сети, мы можем установить интегрированный DNS-сервер Active Directory на этом контроллере домена и настроить брандмауэр ISA Firewall филиала для использования этого DNS-сервера в качестве основного DNS-сервера. Это помогает избавиться от зависимости от VPN-подключения «сайт-сайт» для доступности службы DNS.

В этой статье мы рассмотрим некоторые эффекты RPC-коммуникаций через ISA Firewall. Эта статья немного отличается тем, что у нас будет больше вопросов, оставшихся без ответа, чем ответов. Однако я надеюсь, что, вынося эти проблемы на свет, мы сможем использовать коллективные знания и опыт сообщества ISA Firewall, чтобы найти ответы на некоторые из этих вопросов.

Отключить строгое соответствие RPC в правиле внутридоменной связи

Обычная проблема, наблюдаемая при обмене данными через брандмауэр ISA, заключается в том, что автоматическая регистрация работает неправильно. Другая проблема, которая, по-видимому, тесно связана с этой, заключается в том, что оснастка MMC «Сертификаты» не работает. Существует статья базы знаний, указывающая, что если мы отключим строгое соответствие RPC в нашем правиле доступа, тогда связь RPC, необходимая для автоматической регистрации, и сертификаты MMC будут работать. Должен вам сказать, по моему опыту, я никогда не видел эту работу. Однако я слышал от других людей, что они действительно видели эту работу. По этой причине мы попробуем его в нашей лабораторной среде и посмотрим, что произойдет.

Мы хотим, чтобы автоматическая регистрация сертификатов работала, потому что у нас есть ЦС предприятия, установленный на контроллере домена главного офиса. Поскольку у нас есть ЦС предприятия, это позволяет нам автоматически помещать сертификат ЦС предприятия в хранилище сертификатов компьютеров доверенных корневых центров сертификации всех членов домена. Это очень удобно, поскольку позволяет всем членам нашего домена автоматически доверять сертификатам, выпущенным нашей корпоративной PKI.

Выполните следующие шаги, чтобы отключить строгое соответствие RPC в нашем правиле доступа к внутридоменной связи:

- В консоли ISA Firewall разверните узел Enterprise, а затем разверните узел Enterprise Policies. Щелкните узел Политика филиалов. Щелкните правой кнопкой мыши Branch DCs > Main DC Access Rule и щелкните Configure RPC protocol.

фигура 1

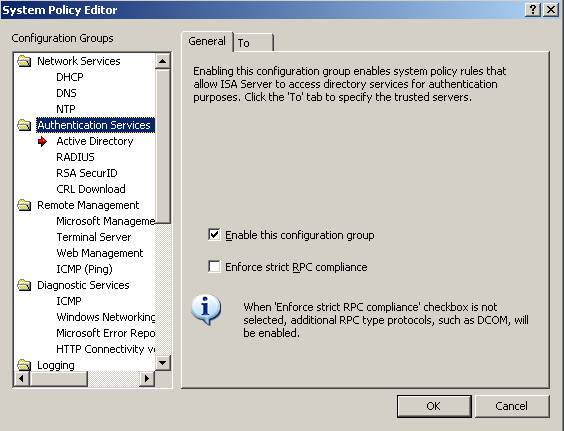

- В диалоговом окне «Настройка политики протокола RPC» снимите флажок «Принудительно соблюдать строгое соответствие RPC». Нажмите ОК.

фигура 2

- Нажмите «Применить», чтобы сохранить изменения и обновить политику брандмауэра. Нажмите «ОК» в диалоговом окне «Применить новую конфигурацию».

Некоторые люди спрашивали меня, должны ли мы снова включить строгое соответствие RPC после установки контроллера домена филиала. У меня нет однозначного ответа на этот вопрос, поскольку точные сведения о том, что делает этот параметр, не являются общедоступными. Я думаю, можно с уверенностью предположить, что более безопасно включить строгое соответствие RPC, но если эта функция безопасности нарушает базовую функциональность, и поскольку преимущества безопасности не были сформулированы нигде на общедоступном форуме, то наш лучший выбор — отключить эту функцию. и получить функциональные преимущества.

Однако окончательное решение остается за вами. Если вам не нужна автоматическая регистрация для работы (и мы еще не продемонстрировали наверняка, будет ли автоматическая регистрация работать, когда эта функция отключена), вы можете оставить строгое соответствие RPC.

Суть в том, что здесь нет однозначного правильного или неправильного ответа, что характерно для большинства решений, связанных с безопасностью.

Запустите DCPromo на компьютере контроллера домена филиала

Теперь мы готовы установить контроллер домена в филиале. Способ выполнения этой задачи зависит от вашей среды. Многие компании, с которыми я работал, создают лабораторную среду со схемой IP-адресации, отражающей развертывание в филиале, и устанавливают и настраивают контроллер домена в главном офисе перед отправкой его в филиал. Другие компании, с которыми я работал, отправляют компьютер с контроллером домена в филиал, а затем ИТ-персонал главного офиса посещает филиал для настройки контроллера домена.

У каждого варианта есть преимущества и недостатки. Лично я предпочитаю посылать ИТ-специалиста в филиал, поскольку развертывание ЦОД имеет решающее значение, и зачастую лучше иметь на месте кого-то, кто может устранять потенциальные проблемы.

Выполните следующие шаги, чтобы установить контроллер домена на компьютере с контроллером домена в филиале:

- Нажмите «Пуск», нажмите «Выполнить» и введите dcpromo в текстовом поле «Открыть ». Нажмите ОК.

- Нажмите «Далее» на странице «Добро пожаловать в мастер установки Active Directory ».

- Прочтите информацию на странице «Совместимость операционных систем» и нажмите «Далее».

- На странице Тип контроллера домена выберите параметр Дополнительный контроллер домена для существующего домена и нажмите кнопку Далее.

Рисунок 3

- На странице «Сетевые учетные данные» введите учетные данные пользователя, имеющего разрешение на установку новых контроллеров домена, и нажмите «Далее».

Рисунок 4

- На странице «Дополнительный контроллер домена» нажмите кнопку «Обзор» и выберите имя домена главного офиса. В этом примере имя домена — msfirewall.org, поэтому мы выберем этот домен из списка в диалоговом окне «Обзор домена». Нажмите «ОК», а затем нажмите «Далее».

Рисунок 5

- На странице «Папки базы данных и журналов» примите значения по умолчанию и нажмите «Далее».

- На странице «Общий системный том» примите расположение по умолчанию и нажмите «Далее».

- Введите пароль и подтвердите его на странице «Пароль администратора режима восстановления службы каталогов» и нажмите «Далее».

- Нажмите «Далее» на странице «Сводка» и нажмите «Далее».

- Запустится мастер установки. Пусть это продолжается, пока вы не увидите страницу завершения.

Рисунок 6

- Нажмите «Готово» на странице «Завершение работы мастера установки Active Directory».

Рисунок 7

- Нажмите кнопку «Перезагрузить сейчас» в диалоговом окне мастера установки Active Directory.

Процесс Dcpromo работал безупречно! При установке ошибок не было, машина перезагрузилась и все заработало нормально. Если вы откроете MMC сертификатов, вы увидите, что сертификат ЦС предприятия автоматически заполняется в хранилище сертификатов доверенных корневых центров сертификации, как мы и хотели, как показано на рисунке ниже.

Рисунок 8

Однако, если мы откроем средство просмотра событий, мы увидим некоторые ошибки, которые могут указывать на некоторые реальные проблемы. На рисунке ниже показано, что автоматическая регистрация не работала, и контроллер домена филиала не получил сертификат контроллера домена. Это реальная ошибка? Это реальная проблема? Это проблема, связанная с брандмауэром ISA?

Обсудить эту статью |

Рисунок 9

На рисунке ниже показана еще одна ошибка, которая может быть существенной. Эта ошибка указывает на то, что контроллер домена филиала не может запросить список объектов групповой политики. Это звучит как большая проблема. Это? Это проблема с брандмауэром ISA? Это признак другой проблемы?

Рисунок 10

На рисунке ниже показана ошибка, указывающая на то, что DCOM не удалось связаться с контроллером домена в главном офисе (dc.msfirewall.org). Это проблема с брандмауэром ISA? Что-то другое?

Рисунок 11

Но так ли верны эти ошибки? Возможно, они были сгенерированы во время запуска до того, как была активирована межсайтовая VPN? Я обдумывал это, но подтвердил, что VPN-подключение типа site-to-site было включено и функционировало во время запуска системы для филиала DC.

Мы уверены, что автоматическая регистрация не работает? Мы увидели, что сертификат CA был автоматически заполнен в хранилище сертификатов Trusted Root Certification Authorities. Должен ли автоматически назначаться сертификат DC? Или нам нужно создать политику, чтобы это произошло?

Что касается обработки групповой политики, действительно ли групповая политика не обрабатывается?

Чтобы проверить это, внесите небольшое изменение в групповую политику домена на контроллере домена главного офиса. Например, перейдите в узел «Рабочий стол» в разделе «Административные шаблоны» в разделе «Конфигурация пользователя», как показано на рисунке ниже.

Рисунок 12

Затем дважды щелкните значок «Удалить корзину» с рабочего стола на правой панели и щелкните раздел «Включить». Нажмите OK, а затем запустите команду gpupdate /force на контроллере домена главного офиса. После этого запустите команду gpupdate /force в филиале. Что случается?

Рисунок 13

Из моего тестирования и опыта групповая политика применяется как в главном офисе, так и в филиалах, а объект корзины удаляется с рабочего стола (возможно, вам придется обновить рабочий стол, чтобы увидеть это изменение). Итак, мы еще раз усвоили урок, что мы не всегда можем доверять тому, что видим в средстве просмотра событий.

Как насчет сертификатов MMC? К сожалению, MMC сертификатов не работает, несмотря на комментарии, сделанные в статье базы знаний по адресу http://support.microsoft.com/kb/833704. Однако, возможно, я не полностью настроил брандмауэры ISA, чтобы они соответствовали спецификациям, изложенным в этой статье базы знаний. Вот основные инструкции из этой статьи базы знаний:

«Чтобы запросить сертификат для компьютера с ISA-сервером, снимите флажок «Принудительно строгое соответствие RPC» в диалоговом окне «Редактор системной политики ». Однако, чтобы запросить сертификат для клиентского компьютера, когда клиентский компьютер и центр сертификации находятся в разных сетях, вам не нужно изменять системную политику на компьютере с ISA Server. В этом сценарии необходимо изменить параметры строгого соответствия RPC для правила или правил, разрешающих трафик между двумя сетями. Для этого выполните следующие действия:

- Запустите инструмент управления ISA Server.

- Разверните узел ServerName и щелкните Политика брандмауэра.

- Щелкните правой кнопкой мыши правило, разрешающее трафик между сетью, в которой находится центр сертификации, и сетью, в которой находится клиентский компьютер.

- Щелкните Настроить протокол RPC.

- Снимите флажок Принудительно соблюдать строгое соответствие RPC и нажмите кнопку ОК.

- Когда вы закончите изменять правила политики, нажмите «Применить».

Обратите внимание на шаг 6, который я нахожу действительно интересным. Каким образом системная политика будет связана с любыми другими правилами, действующими между двумя конкретными сетями ? Что это значит? Означает ли это правила системной политики, которые применяются к связи между двумя сетями брандмауэра ISA? Как это может быть? Системная политика контролирует только тот трафик, который исходит от брандмауэра ISA или направляется на брандмауэр ISA. Как тогда правило системной политики может контролировать трафик между двумя сетями ?

Возможно, это какой-то секретный намек, который нам дает группа инженеров по устойчивому развитию ISA? Чтобы проверить эту гипотезу, давайте посмотрим, что произойдет, если мы отключим строгое соответствие RPC на уровне системной политики. Единственный способ сделать это — открыть редактор системной политики на уровне массива.

Нажмите на политику брандмауэра в левой панели консоли брандмауэра ISA, а затем нажмите на вкладку Задачи в панели задач. В области задач щелкните ссылку «Изменить системную политику». Щелкните группу политик Authentication Services на левой панели, а затем снимите флажок с флажка Enforce strict RPC Compliance. Нажмите ОК. Выполните это действие на обоих брандмауэрах ISA.

Рисунок 14

Чтобы проверить это, я перезапустил оба брандмауэра ISA, чтобы убедиться, что записи таблицы состояний RPC удалены. Я не знаю, требуется ли это, но это самый надежный способ убедиться, что столы очищены. Я также перезапустил контроллер домена филиала. Результат? Консоли сертификатов MMC не удалось подключиться к центру сертификации предприятия. Вы увидите ошибку ниже:

Рисунок 15

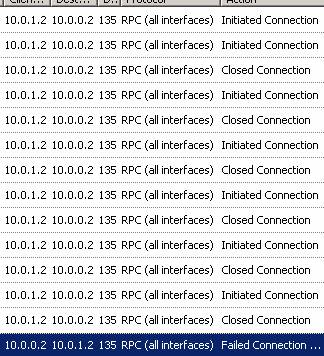

Обе причины, указанные в ошибке, неверны. Центр сертификации был в сети, и я вошел в систему как администратор предприятия. Взгляд на средство просмотра журнала ISA Firewall филиала в реальном времени дает нам некоторые намеки на то, что проблема заключается в фильтре RPC:

Рисунок 16

Эти записи файла журнала были сделаны, когда запрос сертификата был отправлен с контроллера домена филиала на контроллер домена главного офиса, который также является ЦС предприятия. Единственный вывод, к которому мы можем прийти, по крайней мере, в моих исследованиях, заключается в том, что рекомендации в статье базы знаний по адресу http://support.microsoft.com/kb/833704 неверны, или в моей лабораторной среде есть какой-то каприз, используя Рабочая станция VMware, которая не позволяет этому работать правильно. Если у вас это работает правильно, пожалуйста, напишите мне на [email protected] и дайте мне знать.

Каковы мои выводы? Сначала сделайте то, что рекомендуется в статье базы знаний. Microsoft не стала бы публиковать эту статью, если бы у них не было веских доказательств того, что описываемые ими конфигурации действительно работают. Во-вторых, обработка групповой политики работает нормально, так что вам не о чем беспокоиться. В-третьих, я до сих пор не уверен, что автоматическая регистрация не работает, поскольку я не настроил политику автоматической регистрации в групповой политике и не уверен, что контроллерам домена автоматически назначаются сертификаты компьютеров (хорошо, это моя ошибка — Я должен это знать, но пока не смог найти информацию по этому вопросу).

Обсудить эту статью |

Резюме

В этой статье мы потратили некоторое время на изучение того, что происходит, когда мы устанавливаем контроллер домена в филиале. К сожалению, на данный момент вопросов больше, чем ответов. В документации Microsoft говорится, что все наши проблемы должны быть решены путем отключения строгого соответствия RPC, но мы по-прежнему видим ряд ошибок связи, связанных с RPC, в средстве просмотра событий. Можем ли мы поверить в то, что видим в средстве просмотра событий? Это предполагает, что обработка групповой политики не работает, но мы видим, что групповые политики применяются. А как насчет автозачисления? Возможно, нам нужно сначала создать политику. А еще есть проблема с сертификатами MMC.

На данный момент у нас больше вопросов, чем ответов, но мы можем сказать, что по большей части наш контроллер домена работает нормально. На следующей неделе мы настроим сайт Active Directory для филиала и настроим связь сайта. Мы также создадим DNS-сервер на DC филиала и изменим настройки DNS на ISA Firewall. Тогда увидимся! – Том.

подпишитесь на нашу рассылку новостей ISAserver.org в режиме реального времени