Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 5)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 7)

Сценарий контроллера домена филиала

В первых четырех частях этой серии статей, посвященных использованию мастера подключения филиала для подключения брандмауэра ISA филиала к брандмауэру ISA главного офиса, мы обсудили сетевую инфраструктуру в качестве примера, рассмотрели важные концепции создания VPN типа site-to-site, настроили поддерживающие сетевые службы, а затем установили CSS, брандмауэр ISA Firewall главного офиса и брандмауэр ISA Firewall филиала. В конце третьей части этой серии брандмауэр ISA Firewall филиала был готов принять файл ответов, который будет использоваться мастером подключения филиала. В части 4 обсуждалось создание сети site-to-site VPN для соединения главного офиса с филиалом.

Обсудить эту статью |

В этой, пятой части серии, мы закончим базовую настройку site-to-site VPN, создав файл ответов в главном офисе, который будет использоваться мастером подключения филиала на брандмауэре ISA Firewall филиала. Эта статья завершится тем, что мы запустим мастер подключения филиала на брандмауэре ISA Firewall филиала, чтобы создать VPN типа site-to-site и подключить брандмауэр ISA Firewall филиала к домену.

Создайте файл ответов для соединения Site-to-Site VPN на брандмауэре ISA в главном офисе.

Теперь мы готовы создать файл ответов, который мастер подключения филиала на брандмауэре ISA Firewall будет использовать для создания VPN-подключения типа site-to-site и присоединения брандмауэра ISA Firewall филиала к домену. В этом файле ответов используется информация о VPN-подключении site-to-site, созданном на ISA Firewall главного офиса, поэтому первым шагом является создание VPN-подключения site-to-site на ISA Firewall главного офиса, которое соединит его с ISA Firewall филиала.

Мы поместим файл ответов в корень диска C: брандмауэра ISA Firewall филиала. Если вы не хотите помещать файл ответов в корень диска C:, вы можете поместить файл на съемное запоминающее устройство, например на USB-накопитель. Мастер подключения к филиалу автоматически выполнит поиск файла ответов в корневом каталоге диска C: и на съемных дисках.

При запуске мастера файла ответов имейте в виду, что соединение между сайтами, созданное этим файлом ответов, создается с точки зрения брандмауэра ISA Firewall филиала. Таким образом, когда мастер ссылается на локальный сайт, он на самом деле ссылается на филиал, а когда мастер обращается на удаленный сайт, он на самом деле ссылается на главный офис.

Выполните следующие шаги на компьютере CSS, чтобы создать файл ответов:

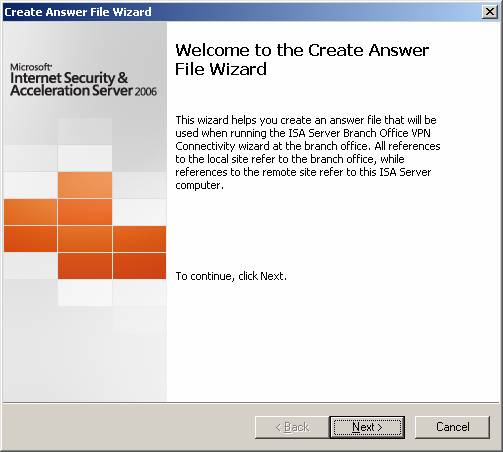

- Щелкните ссылку Создать файл ответов для удаленного узла VPN на панели задач. Нажмите «Далее» в окне «Добро пожаловать в мастер создания файла ответов».

фигура 1

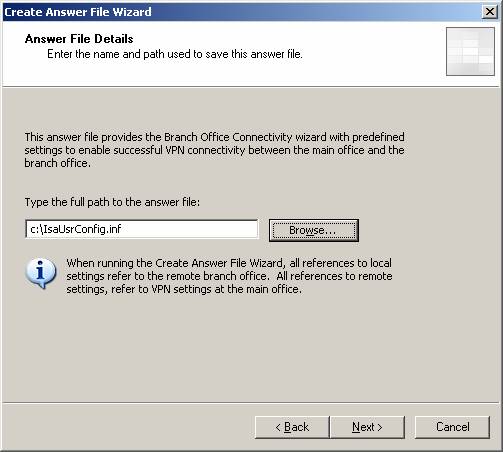

- На странице сведений о файле ответов введите полный путь к файлу ответов в текстовом поле Введите полный путь к файлу ответов. Вы должны назвать файл ответов IsaUsrConfig.inf, если хотите, чтобы мастер подключения к филиалу автоматически находил этот файл. В этом примере мы поместим файл ответов в корень диска C: на компьютере с CSS. Нажмите «Далее».

фигура 2

- На странице «Тип подключения» не нужно принимать никаких решений, поскольку протокол VPN, используемый для VPN-подключения «сайт-сайт», считывается из существующей конфигурации. Нажмите «Далее».

Рисунок 3

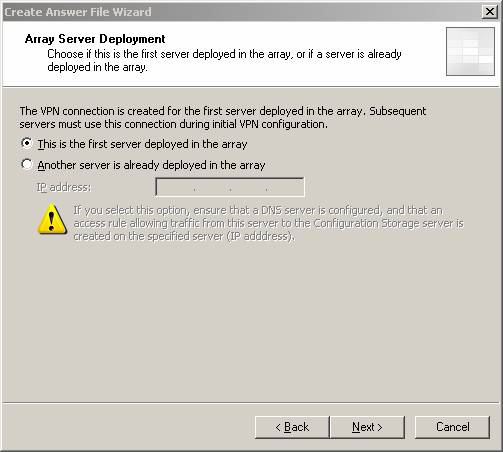

- На странице «Развертывание сервера массива» выберите параметр « Это первый сервер, развернутый в массиве». Если бы в массиве уже был другой сервер, мы бы выбрали Другой сервер уже развернут в массиве, а затем предоставили бы внутренний IP-адрес этого сервера, чтобы разрешить связь внутри массива между элементами массива. Нажмите «Далее».

Рисунок 4

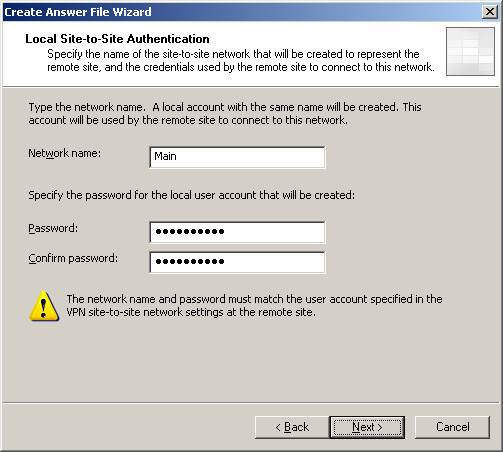

- На странице Local Site to Site Authentication автоматически добавляется сетевое имя Main. Это имя учетной записи пользователя на ISA Firewall филиала, которую ISA Firewall главного офиса будет использовать для аутентификации в ISA Firewall филиала. Мастер автоматически создаст для вас эту учетную запись на брандмауэре ISA Firewall филиала и настроит учетную запись с разрешениями для удаленного доступа. Нажмите «Далее».

Рисунок 5

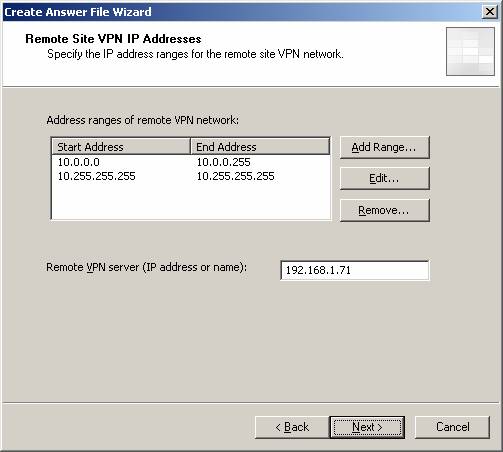

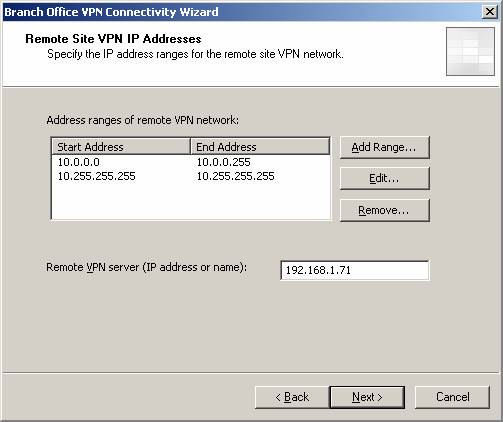

- На странице IP-адреса удаленной сети VPN автоматически вводятся адреса, определенные во внутренней сети по умолчанию в главном офисе. Введите IP-адрес ISA Firewall главного офиса в текстовое поле Remote VPN server (IP-адрес или имя). Помните, что при использовании мастера файла ответов удаленный сайт фактически является главным офисом. Нажмите «Далее».

Рисунок 6

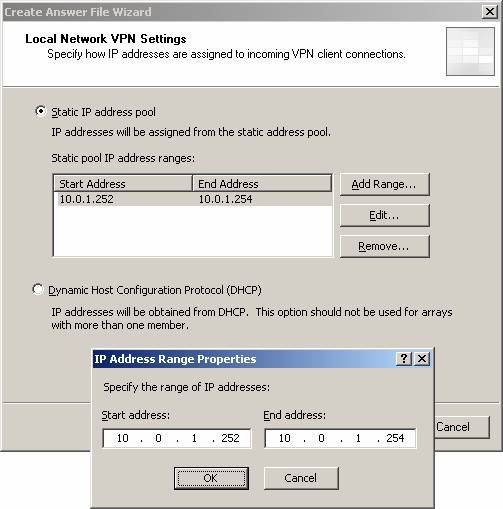

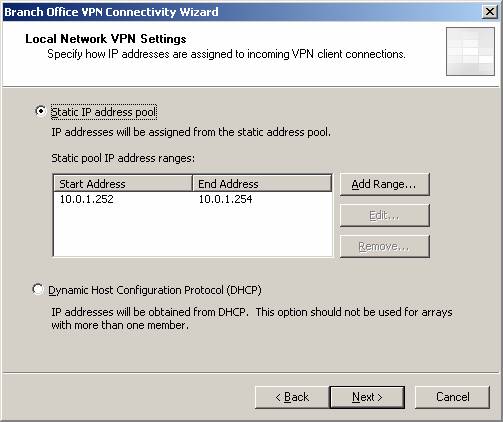

- На странице «Параметры локальной сети VPN» выберите параметр Статический пул IP-адресов. Нам нужно выбрать этот вариант, потому что у нас нет DHCP-сервера, расположенного в филиале. Если позже мы установим DHCP-сервер в филиале, мы можем изменить конфигурацию IP-адресации для VPN, чтобы она использовала DHCP. Нажмите кнопку «Добавить диапазон». В диалоговом окне «Свойства диапазона IP-адресов» введите диапазон IP-адресов, которые ISA-сервер филиала может использовать для назначения VPN-клиентам и удаленным VPN-шлюзам. В этом примере мы введем 10.0.1.252 в качестве начального адреса и 10.0.1.254 в качестве конечного адреса. Нажмите «ОК» и нажмите «Далее» на странице «Настройки VPN в локальной сети ».

Рисунок 7

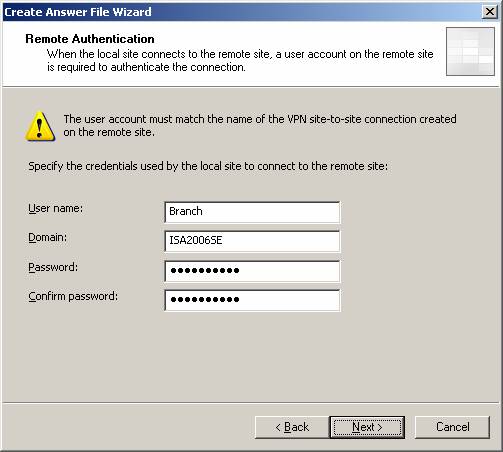

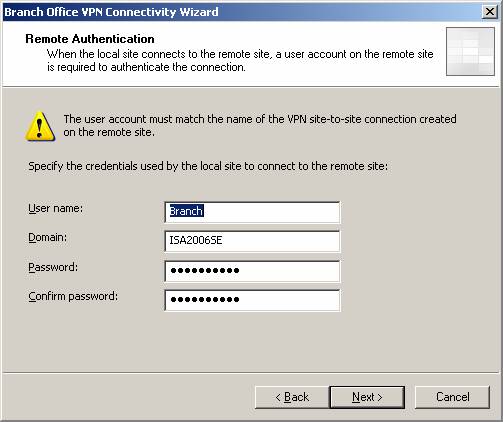

- На странице Remote Authentication введите учетные данные, которые филиал будет использовать для аутентификации на брандмауэре ISA Firewall главного офиса. Мы уже создали учетную запись в главном офисе ISA Firewall с именем Branch, и мы введем имя этой учетной записи на этой странице. Это локальная учетная запись, поэтому мы будем использовать имя компьютера главного офиса ISA Firewall в текстовом поле Домен. Введите информацию и нажмите «Далее».

Рисунок 8

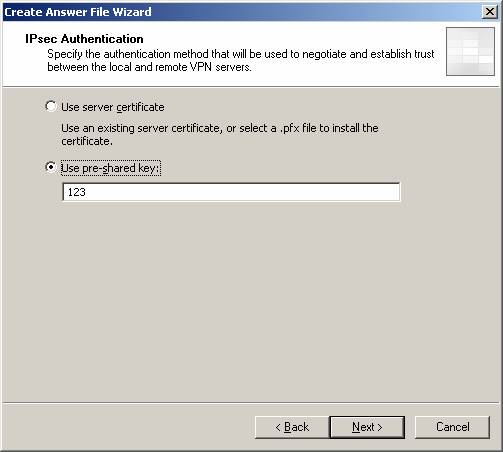

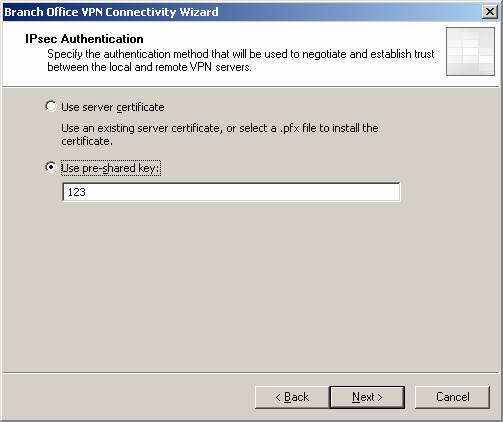

- На странице Аутентификация IPSec вы решаете, хотите ли вы использовать сертификат или предварительную общую аутентификацию для соединения IPSec. В нашем текущем примере мы начинаем с предварительных общих ключей, а затем, когда все заработает, мы перейдем к аутентификации сертификата машины. Выберите параметр «Использовать предварительный общий ключ» и введите предварительный общий ключ 123 в этом примере. Нажмите «Далее».

Рисунок 9

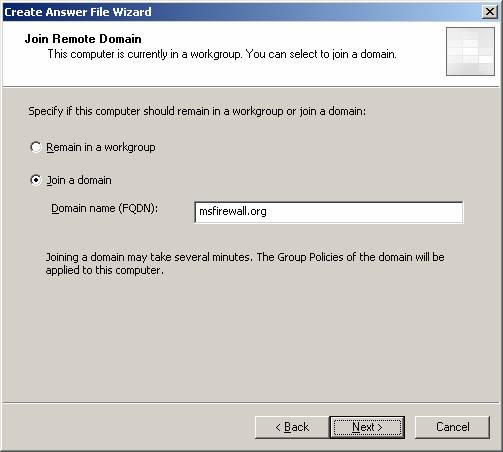

- На странице Присоединиться к удаленному домену выберите параметр Присоединиться к домену. Это позволяет мастеру подключения филиала подключить брандмауэр ISA Firewall филиала к домену, что является более безопасным и гибким вариантом. В текстовом поле Имя домена (FQDN) введите полное доменное имя домена главного офиса. В этом примере домен главного офиса — msfirewall.org, поэтому мы введем эту информацию в текстовое поле. Нажмите «Далее».

Рисунок 10

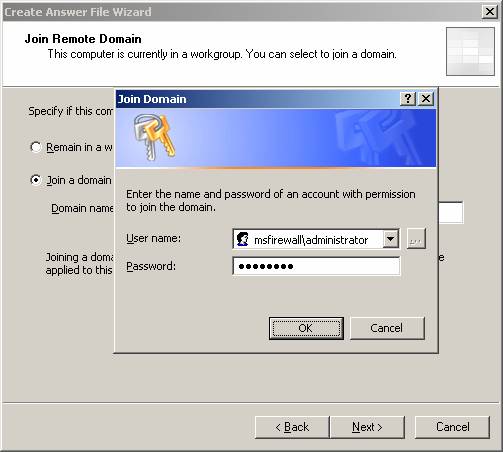

- Появится диалоговое окно «Присоединиться к домену». Введите имя пользователя и пароль пользователя, имеющего право присоединения машины к домену (например, администратора домена), и нажмите OK.

Рисунок 11

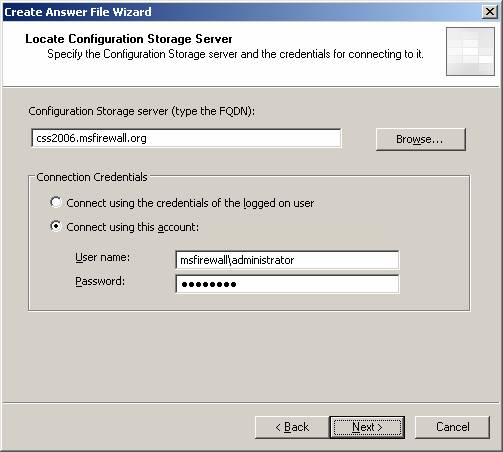

- На странице «Найти сервер хранилища конфигурации» введите имя компьютера CSS в текстовом поле «Сервер хранилища конфигурации» (введите полное доменное имя). Это должно быть полное доменное имя, а не IP-адрес или имя компьютера (NetBIOS). Выберите параметр «Подключиться с использованием этой учетной записи » в окне «Учетные данные подключения». Нет абсолютной необходимости выбирать эту опцию, но я обнаружил, что иногда установка брандмауэра ISA Firewall филиала зависает после перезагрузки, если вы входите в систему как пользователь домена, поэтому более эффективно войти в систему как локальный администратор и затем попросите мастера подключения к филиалу использовать эти учетные данные для оставшейся части конфигурации. Нажмите «Далее».

Рисунок 12

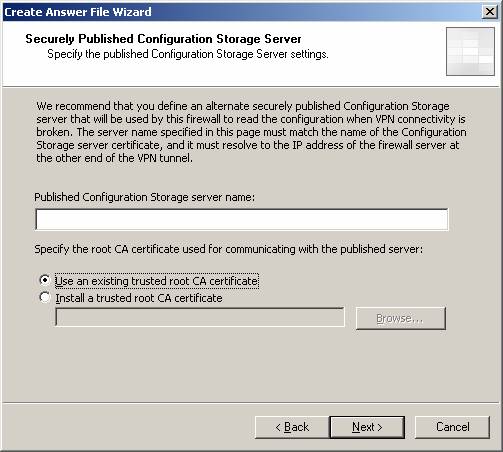

- На странице Безопасно опубликованный сервер хранилища конфигурации вы можете сообщить мастеру об альтернативном сервере конфигурации, который следует использовать в случае сбоя VPN типа «сеть-сеть» или ее никогда не установить. Когда вы публикуете CSS, информация перемещается внутри зашифрованного туннеля TLS, поэтому путешествовать по Интернету безопасно. Вы публикуете альтернативный CSS главного офиса на ISA Firewall главного офиса, а брандмауэр ISA Firewall филиала подключается к альтернативному CSS через это правило публикации сервера. Чтобы использовать эту функцию, вам необходимо установить сертификат ЦС, выдавшего альтернативный сертификат компьютера CSS, в хранилище сертификатов машин доверенных корневых центров сертификации брандмауэра ISA филиала. Позже в этой серии я покажу вам, как создать альтернативный CSS и опубликовать его, а затем настроить брандмауэр ISA Firewall филиала для его использования, но в настоящее время у нас есть только один CSS, поэтому мы примем значения по умолчанию на эту страницу и нажмите Далее.

Рисунок 13

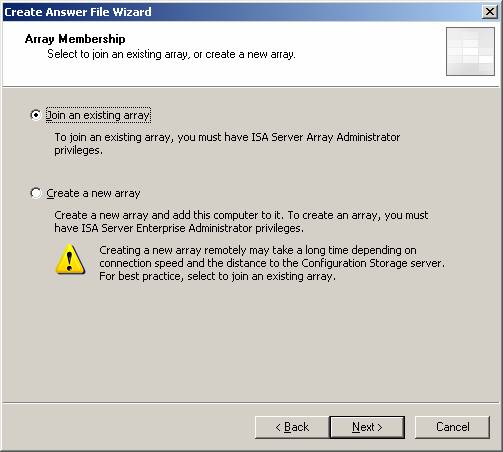

- На странице «Членство в массиве» выберите параметр «Присоединиться к существующему массиву». Мы уже создали массив для этого филиала, поэтому мы можем включить эту опцию и выбрать этот массив. Нажмите «Далее».

Рисунок 14

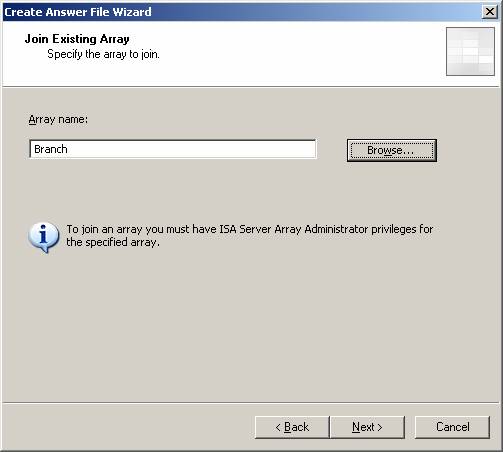

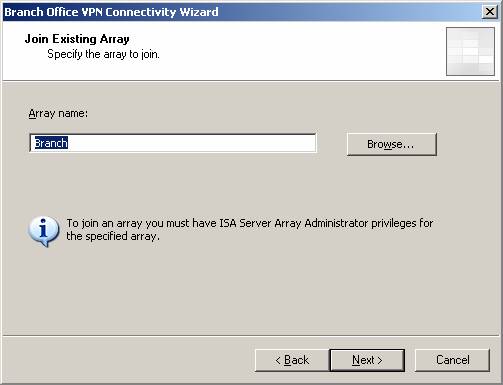

- На странице Присоединиться к существующему массиву введите имя массива, к которому должен присоединиться брандмауэр ISA Firewall филиала. Вы можете использовать кнопку Обзор в этом сценарии, но вы быстро обнаружите, что она не работает. В этом примере имя массива, который мы создали для брандмауэра ISA Firewall филиала, — Branch, поэтому мы введем это имя. Нажмите «Далее».

Рисунок 15

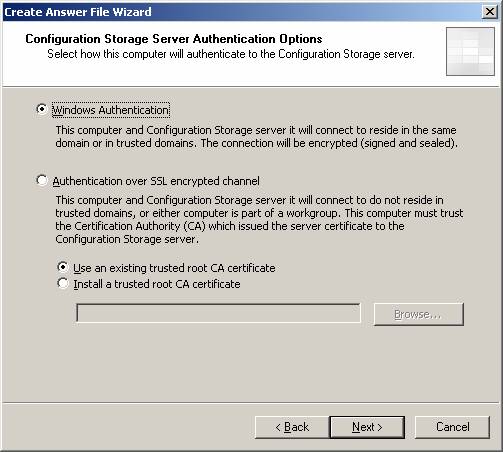

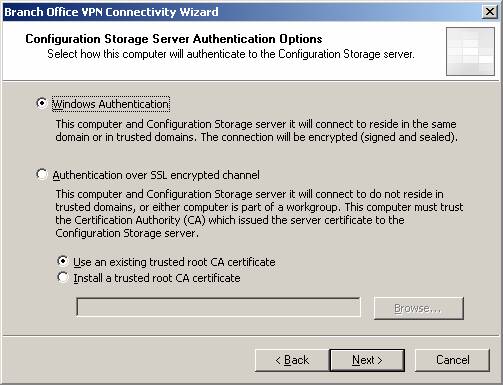

- На странице Параметры аутентификации сервера хранилища конфигурации выберите вариант аутентификации Windows. Мы используем эту опцию, потому что брандмауэр ISA Firewall филиала будет присоединен к домену. Членство в домене не только дает нам более высокий уровень безопасности и гибкости развертывания, но и значительно упрощает нашу первоначальную настройку, поскольку в настоящее время нам не требуется иметь дело с сертификатами. Позже мы увидим, как работать с сертификатами, но хорошо знать, что сейчас нам не нужно об этом беспокоиться. Нажмите «Далее».

Рисунок 16

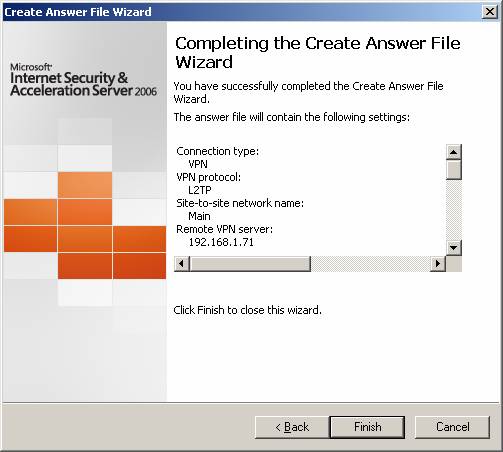

- Нажмите «Готово» на странице «Завершение работы мастера создания файла ответов».

Рисунок 17

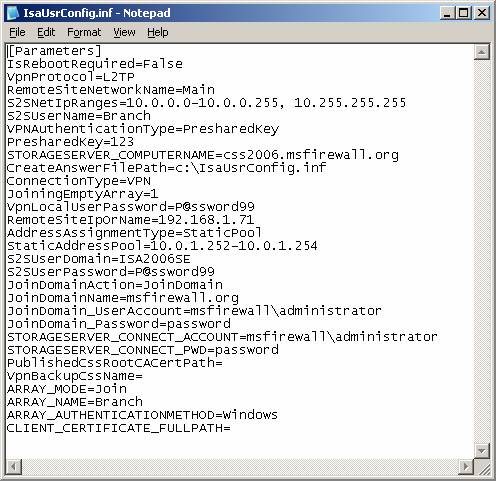

- Откройте файл ответов ( c:IsaUsrConfig.inf ) и просмотрите его. Обратите внимание, что все здесь представлено открытым текстом, включая административные пароли, имена компьютеров и имена учетных записей. Это очень опасный файл в чужих руках. По этой причине вам нужно хорошо подумать, как обращаться с этим файлом. Помните, что файл может находиться на USB-накопителе, в корневом каталоге диска C: брандмауэра ISA Firewall филиала или в папке брандмауэра ISA Firewall филиала по адресу c:IsaAnswerFiles. Возможно, вы захотите включить процедуру для пользователя филиала, который запускает мастер подключения филиала, чтобы удалить этот файл с помощью ярлыка на рабочем столе. Назовите его Activate Branch Office или что-то в этом роде, чтобы у пользователя не возникало любопытства. Хорошо, я знаю, что это немного слабо, но это лучше, чем просто позволить файлу находиться на жестком диске брандмауэра ISA Firewall филиала дольше, чем это необходимо.

Рисунок 18

- Скопируйте файл ответов в корень диска C: на машине с ISA Firewall в филиале.

Обсудить эту статью |

Запустите Мастер подключения филиала на брандмауэре ISA Firewall филиала.

На этом этапе вы должны отправить брандмауэр ISA Firewall филиала в филиал. Если опытный пользователь отвечает за установку брандмауэра ISA Firewall, вы должны предоставить ему инструкции о том, как все настроить и запустить. Опытный пользователь должен иметь следующую информацию:

- Предоставьте опытным пользователям инструкции о том, как подключить питание, куда подключить внутренний и внешний интерфейсы и как убедиться, что внутренний и внешний интерфейсы подключены к правильным портам.

- Имя пользователя и пароль для учетной записи локального администратора. Для запуска мастера пользователю необходимо войти в систему как локальный администратор.

- Процедуры, необходимые для запуска мастера подключения к филиалу. Файл ответов будет обнаружен автоматически и будет содержать всю необходимую информацию. Пользователю просто нужно щелкнуть мастер в соответствии с вашими инструкциями.

- Включите ссылку на рабочий стол, которая выполнит очистку установочного файла DoD. Вы можете использовать cipher.exe для такого рода очистки. Назовите ссылку как-нибудь безобидно, что не привлечет внимания или интереса пользователя.

- Включите ссылку на рабочий стол, которая удалит учетную запись локального администратора, которую вы создали для опытного пользователя. Назовите ссылку как-нибудь безобидно, что не привлечет внимания или интереса пользователя.

- Попросите опытного пользователя позвонить вам после завершения процедуры, чтобы вы могли подтвердить, что установочный файл и учетная запись пользователя были удалены.

Выполните следующие шаги, чтобы запустить мастер подключения филиала на брандмауэре ISA Firewall филиала:

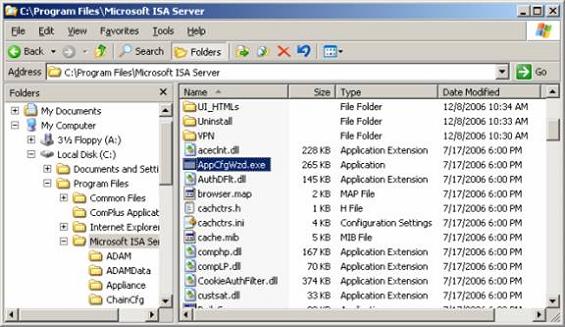

- Войдите в систему, используя учетную запись локального администратора, созданную на брандмауэре ISA Firewall филиала. Откройте проводник Windows и перейдите в папку C:Program FilesMicrosoft ISA Server. Дважды щелкните программу AppCfgWzd.exe.

Рисунок 19

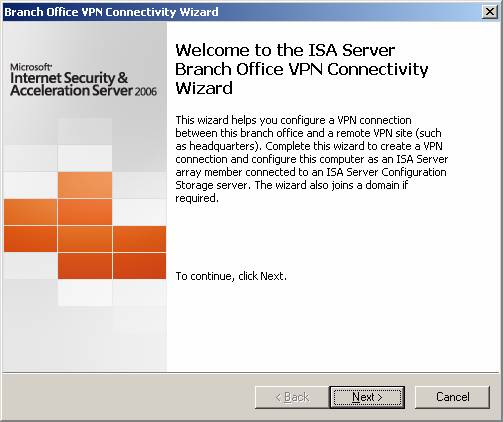

- Прочтите информацию на странице «Добро пожаловать в мастер VPN-подключений ISA Server Branch Office» и нажмите «Далее».

Рисунок 20

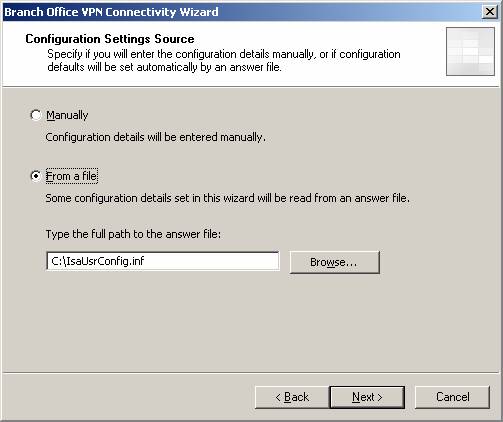

- На странице «Настройка источника параметров» вы увидите, что мастер автоматически находит файл конфигурации и автоматически выбирает параметр «Из файла». Подтвердите правильность имени файла и нажмите «Далее».

Рисунок 21

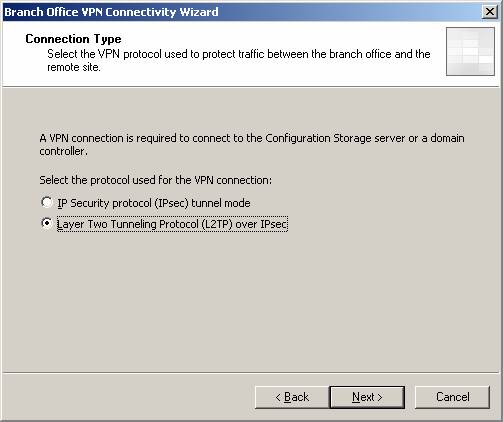

- На странице «Тип подключения » вы увидите, что мастер автоматически определяет, что протокол VPN, который будет использоваться, должен быть L2TP/IPSec. Нажмите «Далее».

Рисунок 22

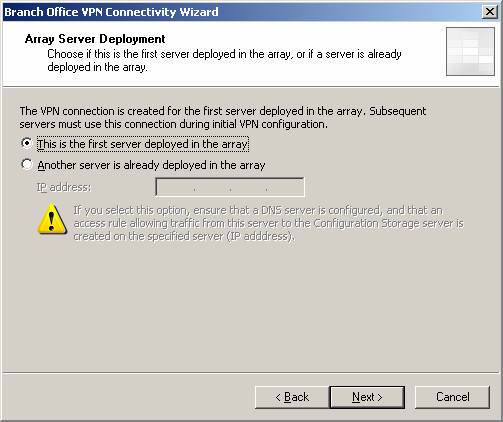

- На странице «Развертывание сервера массива» параметр «Это первый сервер, развернутый в массиве» автоматически обнаруживается из файла ответов. Нажмите «Далее».

Рисунок 23

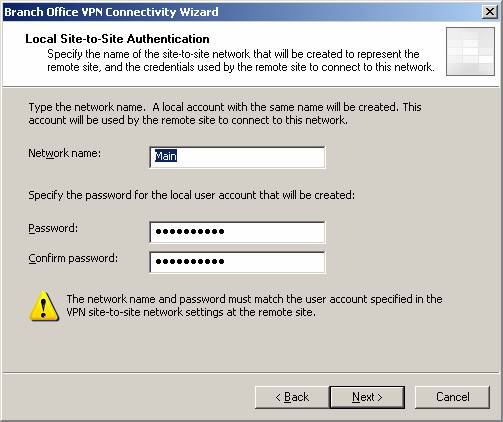

- На странице Local Site to Site Authentication учетная запись пользователя, которую главный офис будет использовать для подключения к брандмауэру ISA Firewall филиала, автоматически настраивается для вас на основе настроек, включенных в файл ответов. Нажмите «Далее».

Рисунок 24

- На странице Remote Site VPN IP Addresses IP-адреса, представляющие сеть главного офиса, автоматически включаются, а IP-адрес ISA Firewall главного офиса автоматически настраивается в текстовом поле Remote VPN server (IP-адрес или имя). Нажмите «Далее».

Рисунок 25

- На странице «Параметры локальной сети VPN» автоматически настраивается пул статических адресов, используемый для назначения IP-адресов VPN-клиентам удаленного доступа и VPN-шлюзам. Нажмите «Далее».

Рисунок 26

- На странице Remote Authentication автоматически вводятся учетные данные, которые брандмауэр ISA Firewall филиала будет использовать для подключения к брандмауэру ISA Firewall главного офиса. Нажмите «Далее».

Рисунок 27

- На странице «Аутентификация IPSec» общий ключ, настроенный в файле конфигурации, автоматически обнаруживается и вводится в текстовое поле «Использовать предварительный общий ключ». Нажмите «Далее».

Рисунок 28

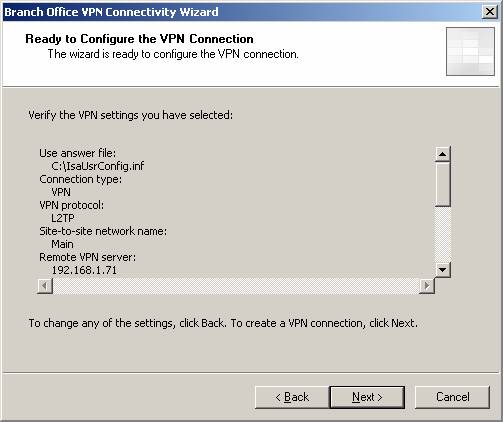

- Проверьте настройки на странице Готово к настройке VPN-подключения и нажмите Далее.

Рисунок 29

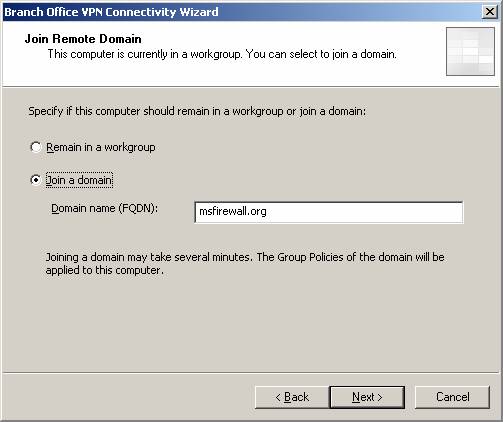

- На странице «Присоединиться к удаленному домену» автоматически выбирается параметр «Присоединиться к домену», и домен, который вы настроили в файле конфигурации, автоматически вводится в текстовое поле. Нажмите «Далее».

Рисунок 30

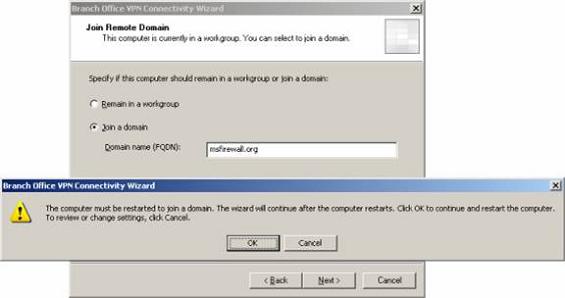

- Появится диалоговое окно, информирующее вас о том, что компьютер необходимо перезагрузить после присоединения к домену. Нажмите ОК.

Рисунок 31

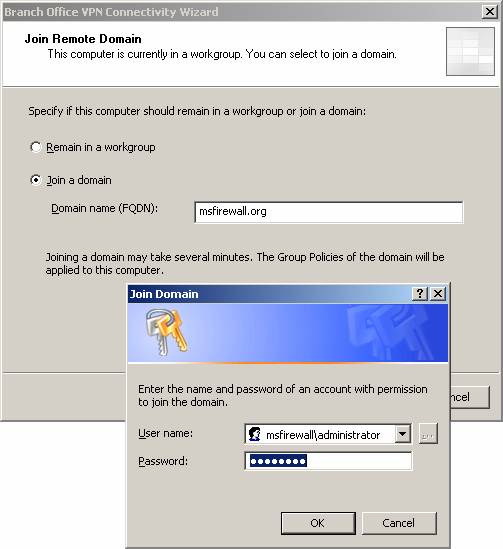

- Появится диалоговое окно «Присоединиться к домену», запрашивающее учетные данные для пользователя с правами на присоединение компьютера к домену. Учетные данные автоматически вводятся на основе информации в ответе. Нажмите ОК.

Рисунок 32

- Компьютер автоматически перезагрузится примерно через минуту после нажатия кнопки «ОК» в диалоговом окне «Присоединиться к домену».

- Попросите пользователя снова войти в систему как локальный администратор. Через минуту или две после появления рабочего стола мастер перезапустится, чтобы ISA Firewall филиала мог присоединиться к массиву филиала. Могут быть задержки, связанные с установлением VPN-соединения между сайтами, поэтому пусть пользователь подождет около десяти минут, прежде чем звонить вам с заявлением о проблеме.

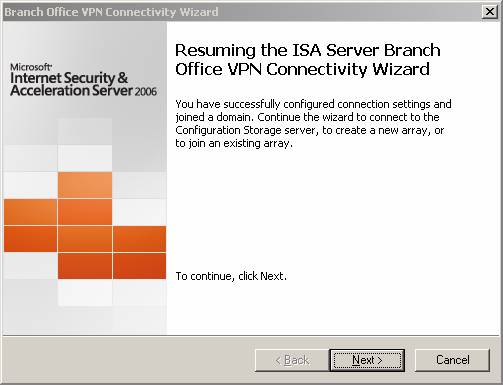

- Страница Resuming the ISA Server Branch Office VPN Connection Wizard появляется, когда машина готова перейти от использования собственного CSS к использованию CSS в главном офисе. Нажмите «Далее».

Рисунок 33

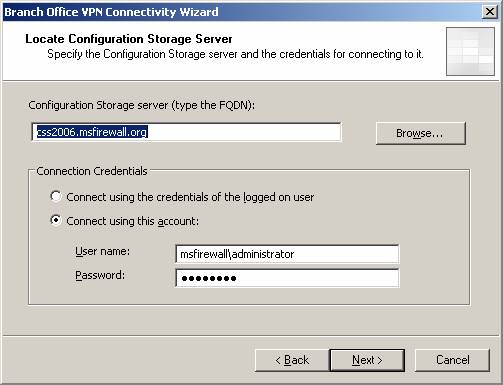

- На странице «Найти сервер хранилища конфигурации» имя главного офиса CSS автоматически вводится в текстовое поле Сервер хранилища конфигурации. Учетная запись пользователя и учетные данные автоматически вводятся в раздел «Учетные данные подключения». Нажмите «Далее».

Рисунок 34

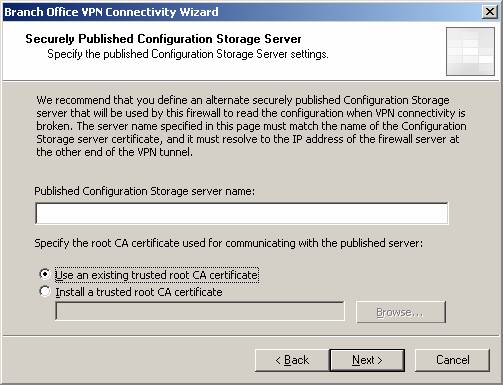

- На странице Securely Published Configuration Storage Server у вас есть возможность ввести альтернативный CSS, который можно использовать в случае разрыва VPN-подключения между сайтами. В этом примере мы еще не используем альтернативный CSS, поэтому примем настройки по умолчанию и нажмем «Далее».

Рисунок 35

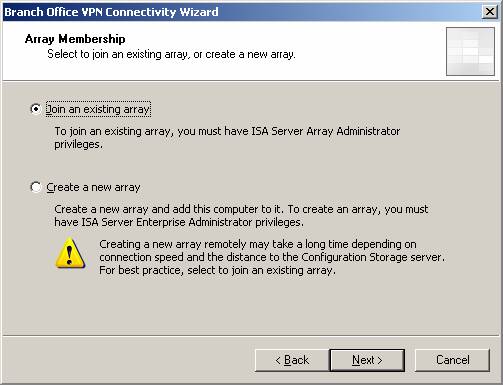

- На странице «Членство в массиве» автоматически выбирается параметр « Присоединиться к существующему массиву». Нажмите «Далее».

Рисунок 36

- На странице «Присоединиться к существующему массиву» автоматически вводится массив «Ветвь». Нажмите «Далее».

Рисунок 37

- На странице «Параметры аутентификации сервера хранилища конфигурации» автоматически выбирается параметр «Аутентификация Windows». Мы хотим использовать аутентификацию Windows, потому что эта машина является членом домена, что является лучшей практикой безопасности брандмауэра ISA. Нажмите «Далее».

Рисунок 38

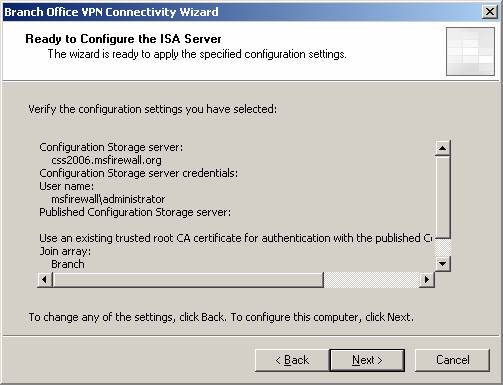

- Проверьте настройки на странице Готово к настройке ISA Server и нажмите Далее.

Рисунок 39

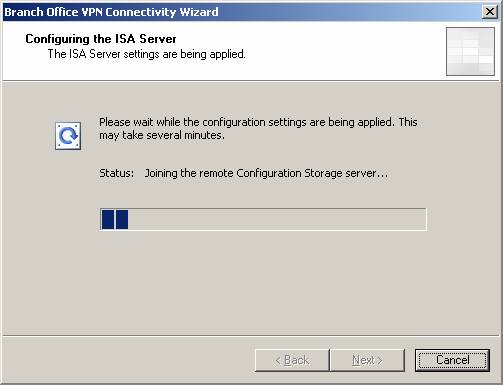

- На странице «Настройка ISA-сервера» появится индикатор выполнения. Эта фаза может занять очень много времени, в зависимости от скорости соединения и других факторов. Было несколько случаев, когда я видел, что для успешного установления VPN-подключения между сайтами требовалось более 30 минут. Не принимайте записи журнала средства просмотра событий за чистую монету, пока не подождите хотя бы полчаса, пока не будет установлено соединение. Если вы обнаружите, что VPN-подключение между сайтами и мастер установки не работают, несмотря на столь долгое ожидание, просмотрите средство просмотра событий, чтобы выяснить, в чем может быть проблема.

Рисунок 40

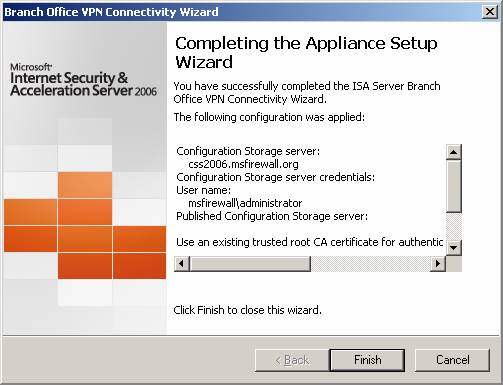

- Страница Completing the Appliance Setup Wizard появляется, когда брандмауэр ISA Firewall филиала успешно переключается с локального CSS на CSS главного офиса. Теперь вы можете спросить себя: «Что такое мастер настройки устройства?», и это был бы хороший вопрос, потому что до сих пор мы работали с мастером подключения к филиалу. У меня нет ответа для вас, но я подозреваю, что когда-то мастер подключения к филиалу назывался мастером настройки устройства, а затем они изменили название, но забыли обновить эту страницу. В любом случае, это конец волшебника! Нажмите Готово.

Рисунок 41

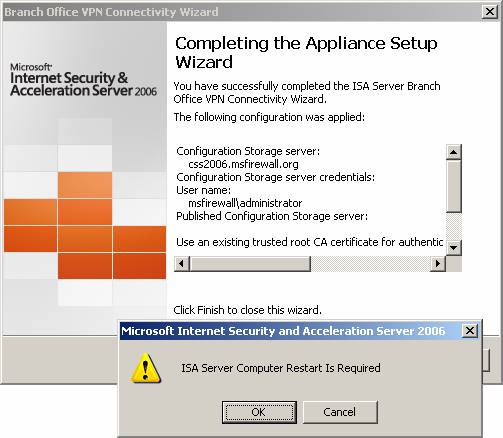

- Появится диалоговое окно, информирующее вас о необходимости перезапустить брандмауэр ISA Firewall филиала. Нажмите ОК.

Рисунок 42

- Попросите пользователя войти в систему, используя учетную запись локального администратора, которую он использовал до этого момента. Попросите его щелкнуть ссылку на созданные вами командные файлы, чтобы удалить файл ответов и созданную для него учетную запись пользователя. Затем прикажите ему выйти из системы. На данный момент брандмауэр ISA в филиале настроен и готов к работе. Конфигурация и управление теперь могут выполняться на компьютере CSS в главном офисе или на любом другом компьютере, который вы настраиваете в качестве станции управления.

Обсудить эту статью |

Резюме

В этой пятой части нашей серии статей мы завершили базовую настройку VPN-подключения типа «сеть-сеть» с помощью файла ответов и мастера подключения к филиалу. В следующей части этой серии мы будем манипулировать набором правил брандмауэра, чтобы заблокировать связь между филиалом и главным офисом. Мы создадим набор правил, который позволит установить контроллер домена в филиале и внести изменения в конфигурацию DNS для поддержки разрешения имен в филиале. Мы также настроим брандмауэр ISA Firewall и DNS в филиале для поддержки клиентов брандмауэра филиала, чтобы у нас был точно настроенный, детальный контроль доступа к тому, к чему пользователи филиала могут получить доступ в главном офисе, и выделим, как брандмауэр ISA Firewall предоставляет важные возможности. больше безопасности, чем обычный концентратор site-to-site VPN. Тогда увидимся! -Том.

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 6)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 7)