Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 4)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 6)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 7)

В первых трех частях этой серии статей, посвященных использованию мастера подключения филиала для подключения брандмауэра ISA филиала к брандмауэру ISA главного офиса, мы обсудили сетевую инфраструктуру в качестве примера, рассмотрели важные концепции создания VPN типа site-to-site, настроили поддерживающие сетевые службы, а затем установили CSS, брандмауэр ISA Firewall главного офиса и брандмауэр ISA Firewall филиала. В конце третьей части этой серии брандмауэр ISA Firewall филиала был готов принять файл ответов, который будет использоваться мастером подключения филиала.

Обсудить эту статью |

В этой, четвертой части серии, мы продолжим настройку брандмауэра ISA главного офиса с сетью удаленных сайтов, которая используется для создания VPN-соединения между сайтами из главного офиса в филиал. После создания сети удаленных сайтов мы можем использовать мастер файла ответов для создания файла ответов, который будет использоваться мастером подключения филиала для создания VPN-подключения типа «сеть-сеть» из филиала в главный офис. Мастер подключения филиала также позволит вам автоматически присоединять брандмауэр ISA Firewall филиала к домену, что обеспечивает максимальную безопасность и гибкость.

Создайте сеть удаленного сайта для подключения к филиалу через Site-to-Site VPN

Теперь нам нужно создать сеть удаленного сайта, которая инициирует VPN-подключение между сайтами из главного офиса в филиал. После того, как настройка соединения site-to-site VPN завершена, мы можем создать файл ответов и скопировать его в корень диска C: брандмауэра ISA Firewall филиала. Мастер подключения филиала автоматически найдет файл ответов, чтобы завершить настройку VPN-подключения ISA Firewall филиала к сайту с главным офисом.

Выполните следующие шаги, чтобы создать VPN-подключение типа «сеть-сеть» на брандмауэре ISA в главном офисе, которое подключается к брандмауэру ISA в филиале:

- На компьютере CSS разверните узел Массивы, а затем разверните узел Основной массив. Щелкните узел Виртуальные частные сети (VPN). Щелкните вкладку Remote Sites в средней панели консоли ISA Firewall, а затем щелкните вкладку Tasks в панели задач. В области задач щелкните ссылку Создать VPN-соединение между сайтами.

фигура 1

- На странице «Вас приветствует мастер создания [sic] VPN Site to Site Connection Wizard» введите имя удаленного сайта в текстовом поле Site to site network name. Это имя интерфейса вызова по запросу на этом ISA Firewall, который будет принимать входящие соединения от ISA Firewall филиала. Вам нужно будет создать учетную запись пользователя на этом компьютере с разрешениями на телефонный звонок с таким же именем. Мастер предупредит нас об этом позже, и мы создадим учетную запись пользователя после завершения работы мастера. Нажмите «Далее».

фигура 2

- На странице Протокол VPN выберите параметр Протокол туннелирования второго уровня (L2TP) через IPSec. Это предпочтительный вариант, когда вы подключаете два брандмауэра ISA Firewall через соединение site-to-site VPN, как в нашем случае. Вы можете использовать мастер подключения к филиалу только тогда, когда есть брандмауэры ISA Firewall с обеих сторон VPN-канала site-to-site. Мастер подключения к филиалу работает только при использовании режима туннеля L2TP/IPSec или IPSec. Избегайте использования туннельного режима IPSec, так как он менее безопасен и имеет гораздо более низкую производительность по сравнению с L2TP/IPSec из-за отсутствия сжатия заголовков. Если вы выберете PPTP в качестве протокола VPN, возможность создания файла ответов на основе конфигурации сети удаленного сайта будет недоступна. Нажмите «Далее».

Рисунок 3

- Появится диалоговое окно с предупреждением, информирующее вас о том, что вам необходимо создать учетную запись пользователя с тем же именем, что и интерфейс вызова по требованию на этом компьютере, который совпадает с именем, которое вы дали сети удаленного узла в начале работы мастера.. Мы создадим эту учетную запись, когда закончим создание VPN-подключения между сайтами сети удаленных сайтов. Нажмите ОК.

Рисунок 4

- На странице Local Network VPN Settings выберите метод, который брандмауэр ISA Firewall будет использовать для назначения IP-адресов VPN-клиентам удаленного доступа и VPN-шлюзам. В нашем текущем примере главный офис имеет DHCP-сервер в подсети, поэтому мы выберем протокол динамической конфигурации хоста (DHCP). Обратите внимание, что DHCP не поддерживается для массивов ISA Firewall с несколькими членами. Нажмите «Далее».

Рисунок 5

- Примите настройку по умолчанию на странице владельца подключения. Так как это массив ISA Firewall с одним членом, только одна машина может быть владельцем соединения. Если бы у нас было несколько членов в этом массиве брандмауэра ISA и была бы включена NLB, то NLB автоматически назначал бы владельца соединения для VPN-подключения site-to-site. Нажмите «Далее».

Рисунок 6

- На странице Remote Site Gateway введите полное доменное имя или IP-адрес брандмауэра ISA Firewall филиала. В этом примере IP-адрес брандмауэра ISA Firewall филиала будет 192.168.1.73, поэтому мы вводим это значение в текстовое поле (обратите внимание, что я использую частные IP-адреса в лаборатории — в производственной среде брандмауэр ISA будет конечно, быть на границе сети и иметь общедоступный IP-адрес). Введите IP-адрес в текстовом поле VPN-сервер удаленного сайта и нажмите кнопку Далее.

Рисунок 7

- На странице Remote Authentication вы вводите учетные данные, которые ISA Firewall главного офиса может использовать для подключения к ISA Firewall филиала для VPN-подключения site-to-site. Установите флажок Разрешить локальному сайту инициировать подключения к удаленному сайту, используя эту учетную запись пользователя, затем введите имя пользователя, домен, пароль и информацию о подтверждении пароля в текстовые поля.

Я предпочитаю использовать локальную учетную запись на машине, а не учетную запись домена. На самом деле, мы не можем использовать учетную запись домена в этом сценарии, потому что брандмауэр ISA Firewall филиала не будет членом домена до тех пор, пока не будет установлено начальное VPN-подключение типа site-to-site. В нашем сценарии мы создадим на брандмауэре ISA филиала учетную запись пользователя с именем main в брандмауэре ISA филиала, которая будет называться ISA2006BRANCH. Это объясняет информацию на рисунке ниже. Нажмите «Далее».

Рисунок 8

- На странице исходящей аутентификации L2TP/IPSec вы выбираете, хотите ли вы использовать аутентификацию сертификата или предварительный общий ключ. В производственной среде я обычно начинаю с предварительного общего ключа, а затем, когда все работает так, как мы ожидаем, перехожу к проверке подлинности сертификата машины.

Выберите вариант проверки подлинности с предварительным общим ключом, а затем введите ключ. В этом примере я использую 123 для простоты. В производственной среде используйте сложный ключ длиной более 14 символов. Нажмите «Далее».

Рисунок 9

- На странице Incoming L2TP/IPSec Authentication выберите метод аутентификации, который вы хотите использовать ISA Firewall филиала при создании IPSec-соединения с ISA Firewall главного офиса. В этом примере мы будем использовать тот же метод, что и для набора номера из главного офиса, используя предварительно общий ключ и значение ключа 123. Нажмите «Далее».

Рисунок 10

- На странице «Сетевые адреса» вы вводите диапазоны IP-адресов, используемые в сети удаленного узла. Щелкните Добавить диапазон кнопка. В диалоговом окне «Свойства диапазона IP-адресов» введите диапазон адресов, используемых в филиале. В этом примере компьютеры филиала расположены в сети с идентификатором 10.0.1.0/24. Введите 10.0.1.0 в текстовое поле Начальный адрес и 10.0.1.255 в текстовое поле Конечный адрес. Нажмите ОК.

Обсудить эту статью |

Рисунок 11

- Диапазон адресов филиала теперь отображается на странице сетевых адресов. Нажмите «Далее».

Рисунок 12

- На странице Remote NLB снимите флажок Удаленный сайт включен для балансировки сетевой нагрузки, поскольку мы не используем NLB в филиале. Нажмите «Далее».

Рисунок 13

- На странице «Сетевое правило между сайтами» вам предоставляется возможность создать сетевое правило маршрутизации между главным офисом и филиалами через VPN-соединение между сайтами. Примите выбор по умолчанию. Создайте сеть, указав параметр отношения маршрута и имя по умолчанию для правила, а затем нажмите «Далее».

Рисунок 14

- На странице Site to Site Network Access Rule вы можете создать правило доступа, которое контролирует трафик, проходящий через site to site VPN на брандмауэре ISA Firewall главного офиса. В этом примере выберите параметр Создать разрешающее правило доступа. Оставьте имя правила доступа по умолчанию в текстовом поле Имя правила доступа. В раскрывающемся списке Применить правило к этим протоколам выберите вариант Весь исходящий трафик. Мы заблокируем все позже, но в начале мы хотим убедиться, что VPN-подключение типа site-to-site успешно установлено и что брандмауэр ISA Firewall филиала может присоединиться к домену. После того, как VPN-подключение между сайтами будет стабилизировано, мы заблокируем все, чтобы разрешить доступ к соответствующим внутридоменным коммуникациям и доступ к серверу. Нажмите «Далее».

Рисунок 15

- На странице «Завершение работы мастера создания новой сети VPN Site to Site Network» нажмите «Готово».

Рисунок 16

- Появится диалоговое окно Remaining VPN Site to Site Tasks, информирующее вас о том, что вам необходимо создать учетную запись пользователя на ISA Firewall главного офиса, которую ISA Firewall филиала сможет использовать для аутентификации на ISA Firewall главного офиса для соединения site to site VPN. Нажмите ОК.

Рисунок 17

- Нажмите «Применить», чтобы сохранить изменения и обновить политику брандмауэра. Нажмите «ОК» в диалоговом окне «Применить новую конфигурацию».

- Нажмите на запись Branch в списке сайтов VPN-соединений между сайтами и нажмите на вкладку Tasks. Обратите внимание, что в списке «Связанные задачи» появился новый параметр: «Создать файл ответов для удаленного узла VPN». Эта опция становится доступной после создания удаленной сети site-to-site VPN и доступна только в ISA 2006 Enterprise Edition. Если вы используете ISA 2006 Standard Edition, вам придется выполнять всю эту работу самостоятельно, без использования файлов ответов.

Рисунок 18

Теперь нам нужно выполнить задачу настройки, которую попросил нас выполнить мастер site-to-site VPN: нам нужно создать учетную запись пользователя, которую брандмауэр ISA Firewall филиала будет использовать для аутентификации в брандмауэре ISA Firewall главного офиса. Выполните следующие шаги на компьютере с ISA Firewall в главном офисе (НЕ на CSS), чтобы создать учетную запись пользователя и завершить настройку:

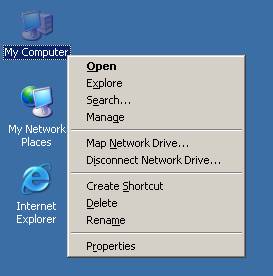

- Щелкните правой кнопкой мыши объект «Мой компьютер» на рабочем столе и выберите команду «Управление».

Рисунок 19

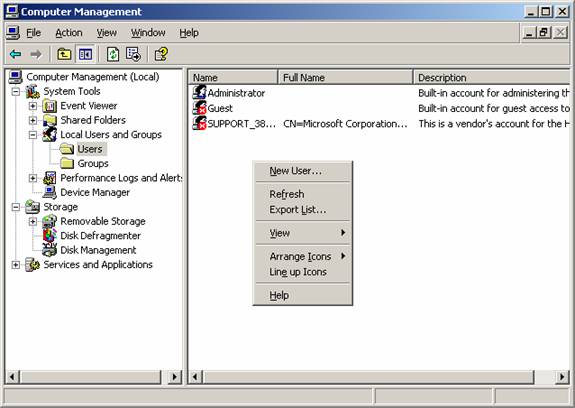

- В консоли «Управление компьютером» разверните узел «Системные инструменты», а затем разверните узел «Локальные пользователи и группы». Щелкните правой кнопкой мыши пустую часть правой панели и выберите команду «Новый пользователь».

Рисунок 20

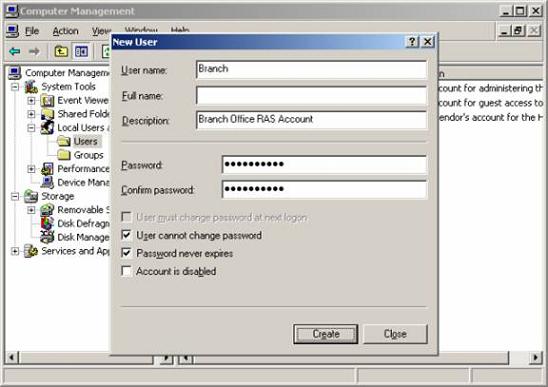

- В диалоговом окне «Новый пользователь» введите «Ветвь» в текстовом поле «Имя пользователя ». Это критический параметр, так как имя этого пользователя должно совпадать с именем, назначенным интерфейсу вызова по требованию на брандмауэре ISA Firewall главного офиса, который используется для подключения к брандмауэру ISA Firewall филиала. Введите пароль и подтвердите пароль. Снимите галочку с Пользователь должен изменить пароль при следующем входе в систему и установите галочки в полях Пользователь не может изменить пароль и Срок действия пароля истекает. Нажмите кнопку Создать.

Рисунок 21

- Нажмите «Закрыть» в диалоговом окне «Новый пользователь».

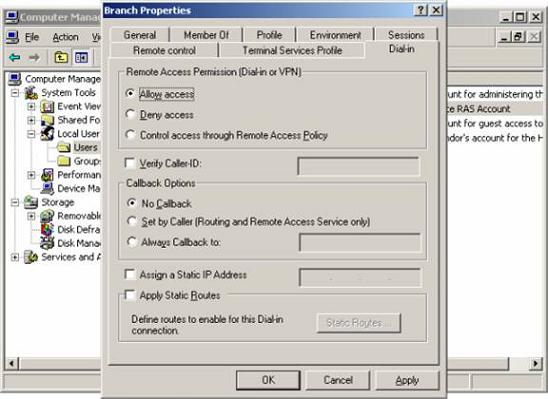

- Дважды щелкните пользователя филиала, чтобы открыть диалоговое окно свойств филиала.

Рисунок 22

- Закройте консоль управления компьютером.

- Перезагрузите компьютер с брандмауэром ISA.

Обсудить эту статью |

Резюме

В этой статье, четвертой части нашей серии статей о создании VPN типа «сеть-сеть» с помощью мастера подключения к филиалу, мы рассмотрели процедуры, необходимые для создания сети удаленных площадок, которая позволяет установить VPN-подключение «сайт-сайт» из главного офиса в филиал. офис. Мы также создали учетную запись пользователя в главном офисе, которую брандмауэр ISA Firewall филиала будет использовать для установления соединения site-to-site из филиала в главный офис. В следующей части этой серии мы воспользуемся мастером файлов ответов site-to-site VPN, чтобы создать файл ответов, который мы передадим в брандмауэр ISA Firewall филиала. Тогда увидимся!

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 5)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 6)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 7)