Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 3)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 5)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 6)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 7)

Сценарий контроллера домена филиала — установка служб ISA Firewall на главный брандмауэр и брандмауэр филиала

В части 1 этой серии статей о том, как использовать мастер подключения к филиалу для создания VPN-подключения типа «сеть-сеть» между брандмауэрами ISA 2006 Enterprise Edition в главном и филиалах, мы обсудили базовую сетевую инфраструктуру, используемую в этой серии статей, а затем перешли к подробное обсуждение основных требований к VPN типа site-to-site и способы устранения более распространенных проблем с VPN типа site-to-site.

Обсудить эту статью |

Во второй части мы настроили DNS-сервер с соответствующими DNS-записями, необходимыми для работы решения, и отключили DDNS, чтобы VPN-шлюз ISA Firewall не регистрировал свой VPN-интерфейс PPP в DDNS. Затем мы установили CSS на выделенную машину CSS и создали два массива брандмауэров ISA на CSS: один массив брандмауэров ISA для главного офиса и один массив брандмауэров ISA для филиала.

В этой, третьей части серии, мы установим службы ISA Firewall на ISA Firewall главного офиса и филиала.

Установите службы брандмауэра ISA на брандмауэр ISA в главном офисе.

Теперь у нас есть CSS и массивы брандмауэров, определенные в CSS. Теперь мы можем установить службы ISA Firewall на ISA Firewall главного офиса и связать ISA Firewall главного офиса с CSS главного офиса. Помните, что вся информация о конфигурации для членов массивов брандмауэра ISA хранится и получается из CSS. Вы не можете напрямую настраивать сами элементы массива ISA Firewall, вся настройка должна выполняться на CSS, а CSS предоставляет эту информацию о конфигурации членам массива ISA Firewall.

В процессе установки брандмауэр главного офиса будет настроен на использование выделенного компьютера CSS в качестве поставщика CSS, а также будет настроен на присоединение к основному массиву в это время. Системная политика будет автоматически настроена, чтобы позволить ISA Firewall взаимодействовать как с CSS, так и с контроллером домена. Мы рассмотрим эту системную политику после установки сервисов ISA Firewall на ISA Firewall главного офиса.

Выполните следующие шаги, чтобы установить службы ISA Firewall на ISA Firewall главного офиса:

- Вставьте компакт-диск с ISA 2006 в дисковод и дождитесь появления меню автозапуска. Если меню автозапуска не появляется, дважды щелкните файл ISAAutorun.exe на компакт-диске ISA 2006 Enterprise Edition.

- В меню автозапуска ISA щелкните ссылку Установить ISA Server 2006.

- На странице приветствия мастера установки Microsoft ISA Server 2006 нажмите кнопку Далее.

- На странице «Лицензионное соглашение» выберите вариант «Я принимаю условия лицензионного соглашения» и нажмите «Далее».

- Введите информацию о клиенте и серийный номер продукта на странице «Информация о клиенте» и нажмите «Далее».

- На странице «Сценарии установки» выберите параметр «Установить службы ISA Server» и нажмите «Далее».

фигура 1

- Примите настройки по умолчанию на странице «Выбор компонентов» и нажмите «Далее».

- На странице «Найти сервер конфигурации» введите полное доменное имя компьютера CSS. В этом примере полным доменным именем компьютера CSS является css2006.msfirewall.org, поэтому мы введем его в текстовое поле Сервер хранилища конфигурации (введите полное доменное имя). Во фрейме Учетные данные подключения выберите Подключиться, используя учетные данные вошедшего в систему пользователя, если вы вошли в систему как администратор домена. Если вы не вошли в систему как администратор домена, выберите параметр Подключиться с использованием этой учетной записи и введите соответствующие учетные данные. В этом примере мы вошли в систему как администратор домена, поэтому мы выберем вариант «Подключиться с использованием учетных данных вошедшего в систему пользователя» и нажмем «Далее».

фигура 2

- На странице «Членство в массиве» выберите параметр « Присоединиться к существующему массиву» и нажмите «Далее».

Рисунок 3

- На странице «Присоединиться к существующему массиву» нажмите кнопку «Обзор». Это вызовет диалоговое окно Arrays to Join, в котором представлен список доступных массивов. Щелкните Основной массив и нажмите OK.

Рисунок 4

- Нажмите «Далее» на странице «Присоединиться к существующему массиву».

Рисунок 5

- На странице Configuration Storage Server Authentication Options вы выбираете, как машина ISA Firewall будет аутентифицироваться в CSS. У вас есть два варианта: аутентификация Windows и аутентификация по зашифрованному каналу SSL. Первый вариант предпочтительнее, так как он требует, чтобы и ISA Firewall, и CSS были частью одного и того же домена, что является наиболее безопасной конфигурацией. Однако, если вам мешают «сетевые ребята» или «команда безопасности», которые не понимают брандмауэр ISA и почему-то думают, что это Windows 95 с установленным Zone Alarm, вы можете застрять либо с ISA, либо с обоими брандмауэрами ISA. быть членами домена. В этом случае вам придется использовать аутентификацию сертификата машины и зашифрованный канал SSL.

Если вы застряли с использованием аутентификации через SSL, вам нужно будет установить сертификат CA машины, выдавшей сертификат машины для CSS, на устройстве ISA Firewall.

В нашем текущем примере и брандмауэр ISA, и CSS являются членами домена, поэтому нам не нужно беспокоиться о сертификатах на данном этапе. Выберите аутентификацию Windows и нажмите «Далее».

Рисунок 6

- На странице «Внутренняя сеть» вы определяете IP-адреса, формирующие определение внутренней сети по умолчанию. Внутренняя сеть по умолчанию обычно представляет собой сеть, содержащую контроллеры домена и другие ключевые серверы инфраструктуры, такие как DNS, WINS и службы сертификатов. Нажмите кнопку Добавить.

Рисунок 7

- На странице «Адреса» нажмите кнопку «Добавить адаптер».

Рисунок 8

- В диалоговом окне Select Network Adapters установите флажок рядом с NIC, представляющим внутренний интерфейс ISA Firewall. В этом примере я переименовал сетевые карты, чтобы их было легко идентифицировать. Помните, что вам нужно сделать больше, чем просто нажать на название сетевой карты, вам нужно получить галочку в чекбоксе. Нажмите ОК.

Рисунок 9

- Нажмите «ОК» в диалоговом окне «Выбор сетевых адаптеров», затем нажмите «ОК» в диалоговом окне « Адреса », а затем нажмите « Далее» на странице «Внутренняя сеть».

Обратите внимание, что показанный здесь диапазон IP-адресов определяет внутреннюю сеть по умолчанию. Если вы обнаружите, что в этом списке отсутствуют адреса, это будет означать, что вы не настроили таблицу маршрутизации на брандмауэре ISA для маршрутов для других сетевых идентификаторов, расположенных за внутренним интерфейсом брандмауэра ISA. Если вы еще не настроили таблицу маршрутизации для включения всех идентификаторов внутренней сети, выйдите из программы установки и сделайте это сейчас, а затем перезапустите установку.

Рисунок 10

- Страница с предупреждением о службах информирует вас о том, что во время установки программа установки остановит службу SNMP, службу публикации FTP, службу NNTP, службу администрирования IIS и службу публикации в Интернете. При правильно развернутой настройке ISA Firewall ни одна из этих служб, кроме службы SNMP, не должна быть установлена на ISA Firewall. Если вы хотите, чтобы процедура установки устанавливала объекты SNMP MIB, вам необходимо установить службу SNMP на брандмауэре ISA до того, как вы начнете установку. Нажмите «Далее».

Рисунок 11

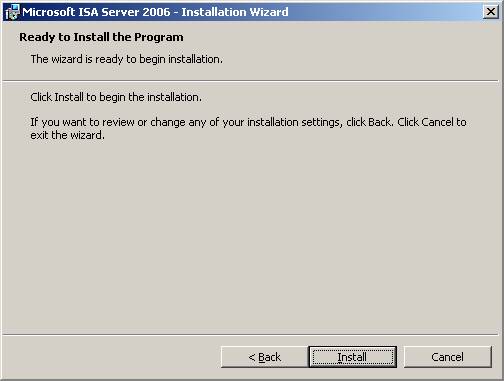

- Щелкните Установить.

Рисунок 12

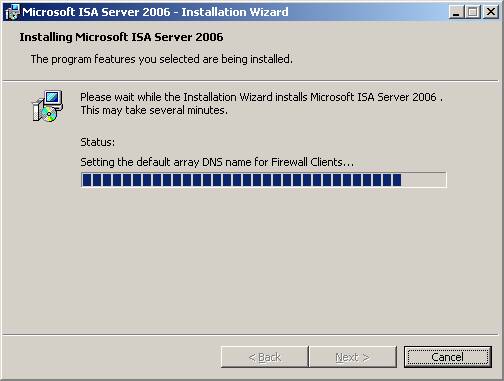

- Индикатор выполнения предоставляет информацию о состоянии установки и о том, какие процедуры выполняет программа установки.

Рисунок 13

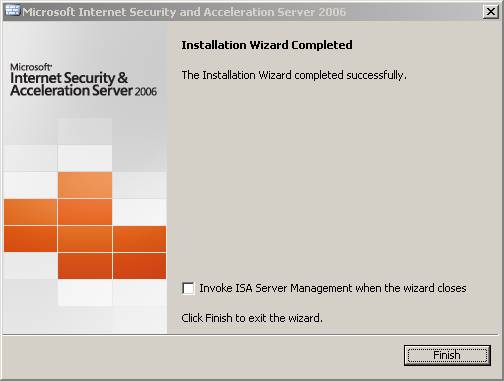

- Нажмите «Готово» на странице «Завершение работы мастера установки».

Рисунок 14

- Перейдите на компьютер CSS и откройте консоль ISA Firewall. Разверните узел Массивы, а затем разверните узел Основной массив. Разверните узел Конфигурация и щелкните узел Серверы. Вы должны увидеть имя брандмауэра ISA для главного офиса и зеленую галочку на значке, которая указывает, что связь между CSS и брандмауэром ISA для главного офиса работает правильно.

Рисунок 15

Обсудить эту статью |

Установите локальные службы CSS и брандмауэра на брандмауэре ISA Firewall в филиале.

Одной из основных проблем, с которыми сталкивались администраторы брандмауэра ISA 2004 при развертывании брандмауэра ISA Firewall в филиалах, была сложность развертывания. Администраторам нужен был какой-то способ подготовить устройство ISA Firewall филиала в главном офисе и отправить коробку, готовую к развертыванию в филиале. Сложность конфигурации была увеличена, потому что многие администраторы ISA Firewall поняли, что членство в домене является ключевым требованием безопасности и гибкости, и сделать ISA Firewall филиала, который завершает сеть VPN между сайтами, членом домена, было очень сложно и требовало, чтобы опытный ISA Firewall администраторы должны находиться в филиале во время установки.

ISA Firewall 2006 решает эту проблему с помощью мастера подключения к филиалу. Мастер подключения филиала позволяет настроить брандмауэр ISA Firewall филиала в главном офисе и отправить его в филиал. Опытному пользователю в филиале могут быть предоставлены инструкции о том, как подключить кабели питания и сети и как запустить мастер подключения филиала.

Опытному пользователю не нужно принимать какие-либо решения, поскольку подготовленный брандмауэр ISA Firewall будет содержать файл ответов, предоставляющий мастеру подключения филиала все ответы. Опытному пользователю филиала нужно только запустить приложение и пролистывать экраны. Мастер установит VPN-соединение, присоединит брандмауэр ISA к домену, перезапустит и подключится к правильному CSS и массиву.

Прежде чем отправить коробку в филиал, вы должны установить локальную службу CSS и брандмауэра ISA на брандмауэре филиала. Для этого необходимо назначить IP-адреса внутреннему и внешнему интерфейсам, которые будут использоваться в филиале, и на этом этапе установки все сетевые адаптеры должны быть подключены к концентратору или коммутатору. Перед установкой программного обеспечения брандмауэра ISA вы должны назначить машине действительный локальный адрес и шлюз по умолчанию, чтобы вы могли установить все обновления Windows.

После установки обновлений вы затем измените информацию об IP-адресах сетевых карт ISA Firewall, чтобы они соответствовали номерам, которые будут использоваться в филиале.

Выполните следующие шаги на машине с ISA Firewall в филиале:

- Вставьте компакт-диск с брандмауэром ISA 2006 в машину филиала и дождитесь появления меню автозапуска. Если меню автозапуска не появляется, дважды щелкните файл ISAAutorun.exe на компакт-диске. Щелкните ссылку Установить ISA Server 2006.

- Нажмите «Далее» на странице «Добро пожаловать в мастер установки Microsoft ISA Server 2006».

- Выберите параметр Я принимаю условия лицензионного соглашения на странице Лицензионное соглашение. Нажмите «Далее».

- Введите информацию о клиенте и серийный номер продукта на странице «Информация о клиенте» и нажмите «Далее».

- На странице «Сценарии установки» выберите « Установить как службы ISA Server, так и сервер хранилища конфигурации» и нажмите « Далее».

Рисунок 16

- Примите настройки по умолчанию на странице «Выбор компонентов» и нажмите «Далее».

Рисунок 17

- На странице «Параметры установки предприятия» выберите параметр «Создать новый корпоративный сервер ISA». Нам нужно сделать это, потому что этот компьютер должен быть настроен как член локального массива CSS одного сервера, прежде чем мы запустим мастер подключения филиала, чтобы присоединить компьютер к домену, а затем настроить его для использования CSS в главном офисе. Нажмите «Далее».

Рисунок 18

- На странице New Enterprise Warning есть информация о создании новых предприятий ISA Firewall. Эта информация не относится к нашей текущей конфигурации, поэтому нажмите «Далее».

Рисунок 19

- На странице Внутренняя сеть нажмите кнопку Добавить. В диалоговом окне «Адреса» нажмите кнопку «Добавить адаптер».

Рисунок 20

- В диалоговом окне Select Network Adapters установите флажок рядом с внутренним интерфейсом брандмауэра ISA Firewall филиала. IP-адреса, которые будут определять Интернет-сеть по умолчанию в филиале, появятся в рамке сведений о сетевом адаптере в этом диалоговом окне. Если эта информация неверна, это означает, что таблица маршрутизации на брандмауэре ISA Firewall филиала была настроена неправильно. Если у вас есть несколько сетевых идентификаторов, расположенных за внутренним интерфейсом брандмауэра ISA Firewall филиала, вы должны настроить таблицу маршрутизации для этих сетей перед установкой брандмауэра ISA. Если вы еще этого не сделали, выйдите из мастера установки и сделайте правильные записи в таблице маршрутизации, а затем перезапустите мастер установки ISA Firewall.

В этом примере я назвал сетевые карты, чтобы их было легче идентифицировать. Поставьте галочку в чекбоксе рядом с внутренним интерфейсом и нажмите OK.

Рисунок 21

- Нажмите OK в диалоговом окне Адреса.

Рисунок 22

- Адреса, определяющие внутреннюю сеть по умолчанию, теперь отображаются на странице «Внутренняя сеть». Нажмите «Далее».

Рисунок 23

- На странице Подключения клиента брандмауэра примите настройку по умолчанию, которая запрещает незашифрованные подключения клиента брандмауэра к брандмауэру ISA Firewall, и нажмите Далее.

Рисунок 24

- На странице «Предупреждение службы» есть информация о том, что служба SNMP, служба публикации FTP, служба NNTP, служба администрирования IIS и служба публикации в Интернете будут остановлены во время установки. Ни один хорошо спроектированный брандмауэр ISA не должен иметь установленной ни одной из этих служб, за исключением службы SNMP. Если вы хотите использовать объекты MIB брандмауэра ISA, убедитесь, что служба SNMP установлена на устройстве брандмауэра ISA перед установкой программного обеспечения брандмауэра ISA. Нажмите «Далее».

Рисунок 25

- Нажмите Установить, чтобы завершить установку.

Рисунок 26

- Индикатор выполнения отображает текущее состояние установки и задачи установки, которые выполняет программа установки.

Рисунок 27

- Нажмите «Готово» на странице «Завершение работы мастера установки».

Рисунок 28

- Закройте окно Internet Explorer со страницей «Защита компьютера с ISA-сервером» и перезапустите компьютер с брандмауэром ISA в филиале.

На данный момент брандмауэр ISA Firewall филиала почти готов к отправке в филиал. Однако прежде чем мы это сделаем, нам нужно создать файл ответов на компьютере CSS главного офиса и скопировать этот файл ответов в корень диска C: на брандмауэре ISA Firewall филиала. После завершения этого шага мы сможем отправить коробку в филиал.

Обсудить эту статью |

Резюме

В этой части 3 нашей серии статей об использовании мастера подключения филиала для создания соединения между сайтами между VPN-шлюзами ISA 2006 брандмауэра главного офиса и филиала мы рассмотрели процедуры, связанные с установкой служб брандмауэра ISA 2006 главного офиса на ISA Firewall главного офиса и присоединение этого ISA Firewall к массиву ISA Firewall главного офиса. Затем мы установили локальные службы CSS и ISA Firewall на ISA Firewall филиала. Это позволило нам настроить брандмауэр ISA Firewall филиала в главном офисе перед отправкой его в филиал. В следующей статье этой серии мы создадим VPN-соединение между сайтами в главном офисе, создав удаленную сеть, а затем создадим файл ответов, который опытный пользователь филиала будет использовать для создания сайта для VPN-соединение сайта с главным офисом. Тогда увидимся! -Том.

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 4)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 5)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 6)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 7)