Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 2)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 3)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 4)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 5)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 6)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 7)

В первой части этой серии статей о том, как использовать мастер подключения филиала для создания VPN типа «сеть-сеть» между главным офисом и филиалом, мы рассмотрели пример сетевой инфраструктуры и обсудили некоторые ключевые концепции создания VPN-сетей типа «сеть-сеть».

В этой, второй части серии, мы рассмотрим вопросы DNS, необходимые для того, чтобы решение заработало, а затем установим CSS и создадим массивы брандмауэра ISA Firewall для основного офиса и филиала.

Обсудить эту статью |

Настройте DNS-сервер для отклонения динамических обновлений и ввода записей узла (A) для имен компьютеров и массивов ISA Firewall.

Прежде чем мы начнем с установки CSS в главном офисе и массивов брандмауэра ISA, первым шагом будет настройка DNS-сервера в корпоративной сети для запрета динамических обновлений. Нам нужно сделать это, чтобы при подключении брандмауэра ISA Firewall филиала к брандмауэру ISA Firewall главного офиса его виртуальный IP-адрес не был зарегистрирован в DNS вместо фактического внутреннего IP-адреса брандмауэра ISA Firewall филиала. Это также предотвратит регистрацию ISA Firewall главного офиса своего виртуального IP-адреса в DNS.

Это очень распространенная проблема для проблем с подключением, связанных с VPN-подключениями между сайтами. Например, предположим, что вы используете клиенты веб-прокси и брандмауэра в сети главного офиса, и эти клиенты настроены на использование имени брандмауэра ISA для подключения к службам брандмауэра и веб-прокси брандмауэра ISA. Все работает нормально, пока сайт к сайту не подключается. После установления соединения между сайтами виртуальный IP-адрес главного офиса регистрируется в DDNS. Теперь, когда клиенты веб-прокси и брандмауэра пытаются подключиться к брандмауэру ISA главного офиса, они пытаются подключиться к виртуальному IP-адресу брандмауэра ISA главного офиса (адрес интерфейса RAS), и соединения от клиентов веб-прокси и брандмауэра терпят неудачу.

Другой сценарий, в котором регистрация IP-адреса виртуального (RAS) интерфейса создает проблемы, — это когда брандмауэр ISA Firewall филиала пытается подключиться к CSS главного офиса. Когда соединение между сайтами завершено, брандмауэр ISA Firewall филиала регистрирует адрес своего виртуального (RAS) интерфейса в CSS. CSS пытается связаться с брандмауэром массива филиала, используя этот адрес, но соединение не удается.

Мы можем предотвратить эти проблемы, отключив DDNS на DNS-сервере. Вы можете спросить: «Нужно ли нам делать это постоянно, или есть способ настроить интерфейсы вызова по требованию, чтобы они не регистрировались в DDNS?» Ответ на этот вопрос «может быть». Я не хочу давать ответ так рано в серии статей, иначе вы можете не продолжить чтение.

Нам нужно создать записи Host (A) в нашей интегрированной DNS Active Directory для следующих имен:

- isa2006se.msfirewall.org (10.0.0.1)

- isa2006branch.msfirewall.org (10.0.1.1)

- main.msfirewall.org (10.0.0.1)

- ветка.msfirewall.org (10.0.1.1)

Нам не нужно вводить записи для машины CSS или контроллера домена, потому что эти машины уже установлены и зарегистрированы в DNS с помощью DDNS. Нам не нужно беспокоиться об этих машинах, потому что информация об их IP-адресах не будет меняться в зависимости от состояния подключения VPN-подключения сайта к сайту.

Прежде чем создавать записи узла (A), необходимо создать зону обратного просмотра для идентификатора сети филиала. В нашем текущем примере идентификатор сети филиала — 10.0.1.0/24. Выполните следующие шаги, чтобы создать зону обратного просмотра:

- На контроллере домена нажмите «Пуск» и выберите «Администрирование». Щелкните DNS.

- В консоли управления DNS разверните имя сервера и щелкните узел Зоны обратного просмотра.

- Щелкните правой кнопкой мыши узел «Зона обратного просмотра» и выберите «Новая зона».

- На странице «Добро пожаловать в мастер создания новой зоны» нажмите «Далее».

- На странице «Тип зоны» выберите параметр «Основная зона» и нажмите «Далее».

фигура 1

- На странице Область репликации зоны Active Directory выберите параметр Ко всем DNS-серверам в домене Active Directory msfirewall.org. Мы выбираем этот вариант, потому что в нашей организации есть только один домен. Если у вас несколько доменов, вы можете реплицировать эту зону обратного просмотра на все DNS-серверы в лесу. Нажмите «Далее».

фигура 2

- На странице «Имя зоны обратного просмотра» выберите параметр «Идентификатор сети» и введите идентификатор сети для филиала в текстовом поле. В этом примере идентификатор сети филиала — 10.0.1.0/24, поэтому мы введем 10.0.1 и нажмем «Далее».

Рисунок 3

- На странице «Динамическое обновление» выберите параметр «Разрешить только безопасные динамические обновления (рекомендуется для Active Directory)». Мы не хотим убирать возможность использования динамических обновлений для этой зоны, так как мы хотим, чтобы серверы филиалов могли регистрироваться в DDNS. Мы только хотим избежать регистрации интерфейсов вызова по требованию в DNS, и позже мы проверим, возможно ли это. Нажмите «Далее».

Рисунок 4

- Нажмите «Готово» на странице «Завершение работы мастера создания новой зоны».

- Вы увидите новую зону на левой панели консоли управления DNS.

Рисунок 5

Теперь мы готовы создать записи Host (A). Используйте следующую процедуру, чтобы добавить записи узла (A) в DNS:

- На контроллере домена нажмите «Пуск», выберите «Администрирование» и нажмите «DNS».

- В консоли управления DNS разверните имя сервера, а затем разверните узел Зоны прямого просмотра. Нажмите на узел msfirewall.org.

- Щелкните правой кнопкой мыши узел msfirewall.org и выберите команду «Новый хост» (A).

- В диалоговом окне «Новый хост» введите имя хоста сервера в текстовом поле «Имя» (используется имя родительского домена, если оно пусто). В этом примере мы введем имя филиала ISA Firewall, то есть isa2006branch. Полное доменное имя появится в текстовом поле Полное доменное имя (FQDN). Введите внутренний IP-адрес брандмауэра ISA Firewall филиала в текстовое поле IP-адрес. В этом примере IP-адрес брандмауэра ISA Firewall филиала — 10.0.1.1, поэтому мы введем его в текстовое поле. Щелкните Добавить хост.

Рисунок 6

- Диалоговое окно New Host остается открытым, чтобы вы могли ввести дополнительные записи Host (A). Введите имена и информацию об IP-адресах для записей, отмеченных в списке выше, для имени локального брандмауэра ISA, а также для имен массивов.

- После ввода всех записей нажмите кнопку «Отмена» в диалоговом окне «Новый хост».

- Ваш список должен выглядеть примерно так, как показано на рисунке ниже.

Рисунок 7

- Теперь нам нужно загрузить эти записи в базу данных DNS. Мы можем сделать это, перезапустив DNS-сервер. В консоли DNS щелкните правой кнопкой мыши имя сервера, выберите «Все задачи» и нажмите «Перезапустить».

Рисунок 8

Чтобы закончить настройку DNS, нам нужно отключить динамические обновления (хотя бы временно). На левой панели консоли DNS щелкните запись msfirewall.org в узле «Зоны прямого просмотра». Щелкните правой кнопкой мыши узел msfirewall.org и выберите Свойства.

В диалоговом окне «Свойства» перейдите на вкладку «Общие». На вкладке «Общие» выберите параметр «Нет» в раскрывающемся списке «Динамические обновления». Нажмите ОК. Нет необходимости перезапускать службу DNS, чтобы этот параметр вступил в силу. Сверните консоль DNS.

Рисунок 9

Установите CSS на выделенный компьютер CSS

Теперь, когда критически важный этап настройки DNS завершен, мы можем перейти к следующему шагу, который заключается в установке CSS на выделенный компьютер CSS. Хотя можно установить CSS на контроллер домена или даже на сам массив брандмауэра ISA, лучшей и наиболее безопасной конфигурацией является размещение CSS на выделенном устройстве, которое находится вне контроллеров домена и членов массива.

В идеале, CSS размещается в выделенном сегменте сетевой безопасности, где нет других машин, и трафик на машину CSS из любого другого сегмента запрещен, а брандмауэр ISA защищает CSS от всех других машин. Однако, чтобы немного упростить эту серию статей, в которой уже есть свои сложности, я не настроил все таким образом. В будущем я мог бы сосредоточиться на том, как настроить эту конфигурацию. Однако вы можете использовать принципы, обсуждаемые во многих статьях о DMZ на этом сайте, особенно о том, как защитить серверы FE Exchange.

Выполните следующие шаги, чтобы установить CSS на выделенный компьютер CSS:

- Вставьте компакт-диск ISA 2006 в компьютер. Если меню автозапуска не запускается, дважды щелкните файл ISAAutorun.exe, чтобы вызвать меню автозапуска.

- В меню автозапуска щелкните ссылку Установить ISA Server 2006.

- Нажмите «Далее» на странице «Добро пожаловать в мастер установки Microsoft ISA Server 2006».

- Выберите вариант «Я принимаю условия лицензионного соглашения» на странице «Лицензионное соглашение» и нажмите «Далее».

- Введите информацию о клиенте на странице «Информация о клиенте» и нажмите «Далее».

- На странице «Сценарии установки» выберите параметр «Установить сервер хранилища конфигурации» и нажмите «Далее».

Рисунок 10

- Нажмите «Далее» на странице «Выбор компонентов».

Рисунок 11

- На странице «Параметры установки предприятия» выберите параметр «Создать новый корпоративный сервер ISA». Эта опция позволяет вам создать новое предприятие. Напротив, опция «Создать реплику конфигурации предприятия» позволяет вам создать копию существующего предприятия ISA Firewall, которую можно использовать в качестве резервного CSS на случай, если основной CSS выйдет из строя. В этом примере нам нужно создать новое предприятие, которое будет содержать все наши массивы. Нажмите «Далее».

Рисунок 12

- На странице «Предупреждение о новом предприятии» вы видите информацию о преимуществах использования одного предприятия для управления всеми вашими массивами. Нажмите «Далее».

Рисунок 13

- На странице Create New Enterprise введите имя нового предприятия ISA Firewall в текстовом поле Enterprise name. В этом примере мы будем использовать имя Enterprise. Вы можете ввести описание для этого предприятия ISA Firewall в текстовом поле Description. Нажмите «Далее».

Рисунок 14

- В диалоговом окне Enterprise Deployment Environment вы указываете мастеру установки, являются ли брандмауэры ISA Firewall, как и CSS, частью одного домена или они входят в рабочую группу. Передовой опыт брандмауэра ISA Firewall для обеспечения безопасности и простоты настройки диктует, что все они должны быть частью одного домена, поэтому мы будем использовать этот передовой опыт. Есть некоторые обстоятельства, когда «сетевые ребята» могут взломать сетевую безопасность и, таким образом, не понять брандмауэр ISA Firewall и, таким образом, попытаться заставить вас установить менее безопасную и менее гибкую конфигурацию рабочей группы. Если вы находитесь в таком неблагоприятном положении, вам необходимо выполнить развертывание в рабочей группе, что означает развертывание PKI и обеспечение наличия соответствующего сертификата на всех машинах.

Поскольку мы развертываем безопасную конфигурацию, члены брандмауэра ISA и CSS являются частью одного и того же домена, поэтому выберите параметр Я развертываю в одном домене или в доменах с доверительными отношениями. Нажмите «Далее».

Рисунок 15

- На странице «Все готово к установке программы» нажмите «Далее».

Рисунок 16

- Индикатор выполнения будет информировать вас о состоянии установки и действиях, выполняемых установщиком в любой момент времени.

Рисунок 17

- На странице «Завершение работы мастера установки» установите флажок «Вызывать управление ISA Server после закрытия мастера ». Нажмите Готово.

Рисунок 18

Обсудить эту статью |

Создание массивов и настройка станции управления предприятием

Теперь мы готовы создать массивы для главного офиса и филиала. Массив представляет собой набор брандмауэров ISA, которые действуют как единый логический брандмауэр, поскольку все они имеют одинаковую политику и конфигурацию брандмауэра. Массив брандмауэра ISA может состоять из 1-32 серверов. По крайней мере, один интерфейс на каждом члене массива ISA Firewall должен иметь тот же идентификатор сети, что и все остальные члены массива ISA Firewall в том же массиве ISA Firewall, так как этот интерфейс используется для связи внутри массива. На практике это означает, что вы не можете расширять массивы по каналам глобальной сети или VPN между сайтами, поскольку все интерфейсы в удаленных офисах будут иметь сетевой идентификатор, отличный от идентификатора в главном офисе.

В примере, используемом в этой серии, у нас будет два массива: массив главного офиса с именем Main и массив филиалов с именем Branch. Мы могли бы создать несколько массивов основных офисов и несколько массивов филиалов, и каждый массив мог бы содержать до 32 членов. На практике филиалы обычно содержат один элемент массива, а главные офисы и крупные филиалы содержат элементы массива из 2–32 серверов.

Одним из больших преимуществ использования нескольких элементов массива является то, что механизмы балансировки нагрузки CARP и NLB позволяют увеличить эффективную пропускную способность на сумму элементов массива на массив, умноженную на скорость канала, доступную для каждого члена массива.

Например, для проверки пакетов с отслеживанием состояния обычно настроенный брандмауэр ISA может пропускать трафик со скоростью примерно 1,5 Гбит/с. Если у вас есть массив главного офиса, содержащий 5 элементов массива, эффективная пропускная способность массива составляет 7,5 Гбит/с. Попробуйте определить цену «аппаратного» брандмауэра с пропускной способностью 7,5 Гбит/с и сравните ее со стоимостью массива из пяти элементов на стандартном компьютерном оборудовании.

Вы будете впечатлены экономией средств, а также возможностью получать детали и запасные части по ценам обычных товаров, а не по безумным наценкам, взимаемым поставщиками «аппаратных» брандмауэров. Возьмите деньги, которые вы сэкономите, и купите себе Corvette вместо того, чтобы покупать Corvette для продавца аппаратного брандмауэра.

Вернемся к консоли ISA Firewall. После того, как вы нажмете Finish на последней странице мастера установки, откроется консоль ISA Firewall, а также веб-страница безопасности. Выполните следующие шаги, чтобы добавить CSS на станции удаленного управления предприятием в корпоративной политике:

- Прочтите веб-страницу Защита компьютера с ISA-сервером и закройте ее.

- В консоли ISA Firewall разверните узел Enterprise, а затем разверните узел Enterprise Policies. Щелкните узел Политика по умолчанию.

Рисунок 19

- Щелкните вкладку Панель инструментов на панели задач. Щелкните заголовок «Сетевые объекты». Щелкните папку «Наборы компьютеров», а затем дважды щелкните запись «Удаленное управление предприятием».

Рисунок 20

- В диалоговом окне «Свойства компьютеров удаленного управления предприятием» нажмите кнопку «Добавить» и щелкните запись «Компьютер».

Рисунок 21

- В диалоговом окне «Новый элемент правила для компьютера» введите имя компьютера CSS, который также действует как станция удаленного управления предприятием. Мы назовем этот компьютер CSS и введем это имя в текстовое поле Имя. В текстовом поле IP-адрес компьютера введите IP-адрес компьютера CSS. В нашем примере IP-адрес 10.0.0.3. Введите описание этой машины в текстовое поле Описание (необязательно). Нажмите «ОК» в диалоговом окне «Новый элемент правила для компьютера ».

Рисунок 22

- Нажмите кнопку «ОК» в диалоговом окне «Свойства компьютеров удаленного управления предприятием ».

- Нажмите «Применить», чтобы сохранить изменения и обновить политику брандмауэра. Нажмите «ОК» в диалоговом окне «Применить новую конфигурацию».

Теперь нам нужно создать массивы. В этом сценарии будет два массива: массив главного офиса и массив филиала. Оба массива будут управляться одним и тем же предприятием ISA Firewall и будут управляться с помощью централизованных корпоративных политик. Выполните следующие шаги, чтобы создать основной массив:

- В левой панели консоли ISA Firewall щелкните правой кнопкой мыши узел Arrays. Нажмите команду «Новый массив».

Рисунок 23

- В диалоговом окне Добро пожаловать в мастер создания нового массива введите имя массива в текстовом поле Имя массива. В этом примере мы назовем массив Main. Нажмите «Далее».

Рисунок 24

- В текстовом поле DNS-имя массива введите полное доменное имя, идентифицирующее имя массива. Это полезно, когда вы используете NLB или CARP на стороне клиента для балансировки нагрузки. В этом примере мы будем использовать имя main.msfirewall.org, которое разрешается в IP-адрес внутреннего интерфейса ISA Firewall главного офиса. Если бы у нас был включен NLB, это имя разрешалось бы во внутренний VIP, а если бы мы использовали CARP на стороне клиента, у нас было бы несколько записей узла (A) для этого имени и использовался бы циклический перебор DNS для распределения начальных подключений для получения массива. табличная информация. Нажмите «Далее».

Рисунок 25

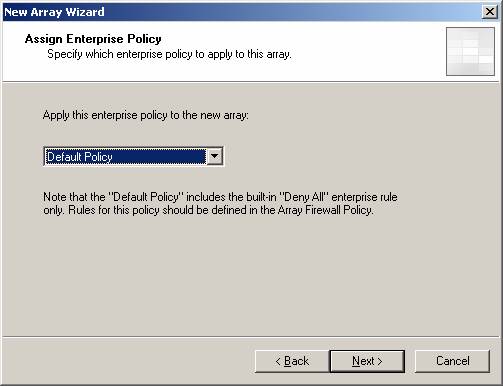

- На странице «Назначить корпоративную политику» выберите вариант по умолчанию « Политика по умолчанию». Позже мы рассмотрим, как использовать политики предприятия, которые применяются ко всем массивам, управляемым одним и тем же предприятием ISA Firewall. Нажмите «Далее».

Рисунок 26

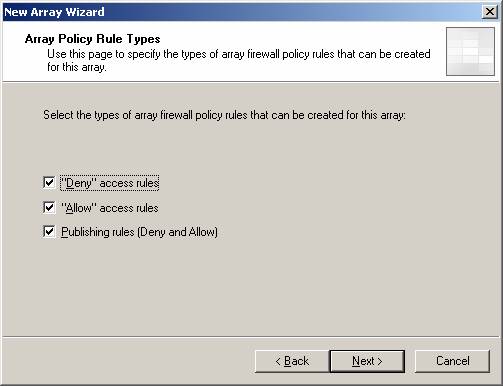

- На странице «Типы правил политики массива» вы можете осуществлять некоторый централизованный контроль над типами правил, которые могут быть настроены администраторами массива. Оставьте включенными настройки по умолчанию «Запретить» Правила доступа, «Разрешить» Правила доступа и Правила публикации (Запретить и Разрешить) и нажмите « Далее».

Рисунок 27

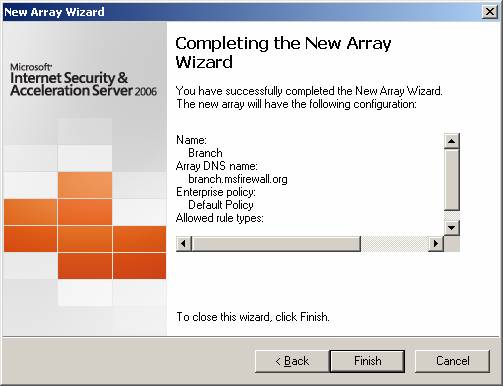

- Нажмите «Готово» на странице «Завершение работы мастера создания нового массива».

Рисунок 28

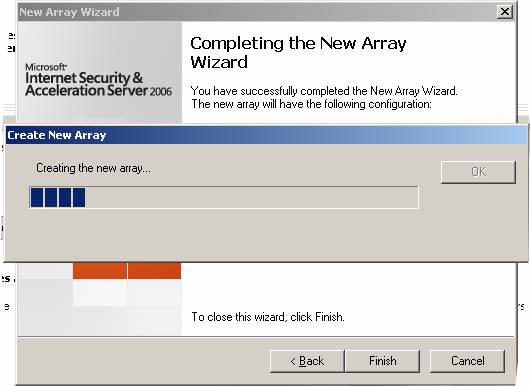

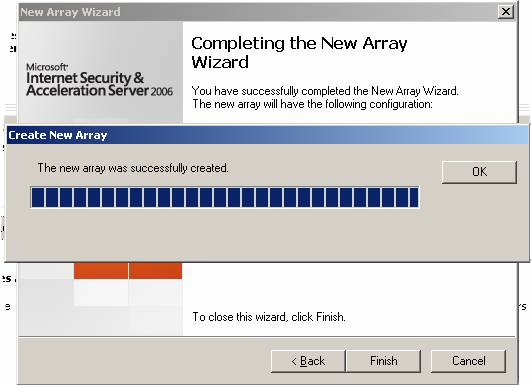

- По мере создания массива появляется индикатор выполнения создания нового массива.

Рисунок 29

- Нажмите OK после того, как появится сообщение Новый массив успешно создан.

Рисунок 30

- Нажмите «Применить», чтобы сохранить изменения и обновить политику брандмауэра. Нажмите «ОК» в диалоговом окне «Применить новую конфигурацию».

Теперь давайте создадим массив филиалов:

- Щелкните правой кнопкой мыши узел Arrays и выберите New Array.

Рисунок 31

- Введите Branch в текстовом поле Имя массива. Нажмите «Далее».

Рисунок 32

- Введите branch.msfirewall.org в текстовое поле DNS-имени массива. Это приведет к внутреннему IP-адресу на брандмауэре ISA Firewall филиала. Нажмите «Далее».

Рисунок 33

- Примите запись «Политика по умолчанию» на странице «Назначить корпоративную политику» и нажмите «Далее».

Рисунок 34

- Примите параметры по умолчанию на странице «Типы правил политики массива» и нажмите «Далее».

Рисунок 35

- Нажмите «Готово» на странице «Завершение работы мастера создания нового массива».

Рисунок 36

- Строка состояния показывает ход создания нового массива.

Рисунок 37

- Нажмите OK, когда увидите, что новый массив успешно создан.

Рисунок 38

- Нажмите «Применить», чтобы сохранить изменения и обновить политику брандмауэра. Нажмите «ОК» в диалоговом окне «Применить новую конфигурацию».

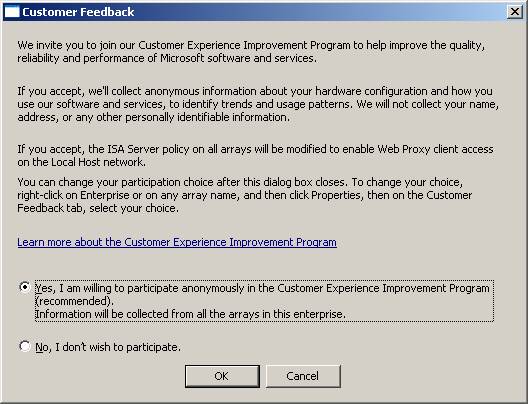

Последнее, что нужно сделать, прежде чем мы закончим. Щелкните ссылку в верхней части средней панели, касающуюся программы улучшения качества обслуживания клиентов. Откроется диалоговое окно «Отзывы клиентов». Я настоятельно рекомендую вам принять участие в программе, так как она помогает группе разработчиков ISA Firewall понять, как вы используете ISA Firewall и как быстрее реагировать на проблемы или проблемы, которые могут возникнуть у вас с ISA Firewall. Никакая информация, которая может поставить под угрозу вашу безопасность, не отправляется в Microsoft, и конечным результатом будет более безопасный и стабильный продукт ISA Firewall для вас и всех, кто использует ISA Firewall.

Рисунок 39

Обсудить эту статью |

Резюме

В этой статье о том, как создать VPN типа «сеть-сеть» с помощью мастера подключения к филиалу, мы настроили DNS-сервер с записями узла (A) для поддержки решения. После настройки DNS мы установили CSS на выделенный компьютер CSS, а затем настроили на CSS массивы основного офиса и филиала. На следующей неделе мы продолжим с помощью мастера подключения филиала для создания файла ответов, а затем используем этот файл ответов для создания VPN-подключения «сайт-сайт» и присоединения брандмауэра ISA Firewall филиала к домену и CSS главного офиса. Тогда увидимся! – Том.

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 3)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 4)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 5)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 6)

- Создание Site-to-Site VPN с помощью мастера подключения филиала брандмауэра ISA 2006 (часть 7)