Создание сценариев и автоматизация делегирования пользовательской групповой политики

Бывают случаи, когда консоль управления групповыми политиками (GPMC) не обеспечивает достаточной гибкости для выполнения крупной задачи. В случае установки, изменения или удаления делегирования большого количества объектов групповой политики (GPO) консоль управления групповыми политиками может быть немного громоздкой. Есть альтернатива, простая и бесплатная. Решение заключается в использовании сценариев Microsoft GPMC. Эти сценарии существуют уже довольно давно и были обновлены для поддержки Windows Vista и Windows Server 2008. С помощью этих сценариев вы можете легко изменять разрешения для одного или всех объектов групповой политики.

Делегации для объектов групповой политики

Прежде чем вы сможете начать создавать сценарии и автоматизировать делегирование для объектов групповой политики, важно знать, какие у вас есть варианты. Все перечисленные ниже делегирования можно настроить с помощью консоли управления групповыми политиками, но этот подход может занять много времени. Для управления GPO у вас есть следующие варианты:

Создание объектов групповой политики

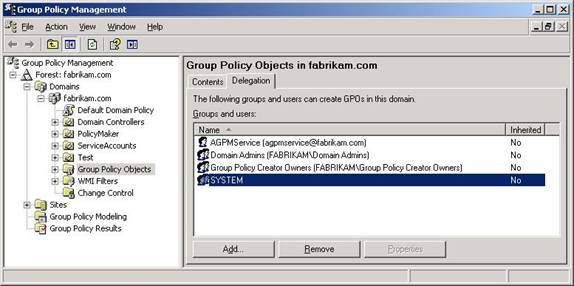

Это задача, которая делегируется для всего домена, но настраивается в узле объектов групповой политики в консоли управления групповыми политиками, как показано на рис. 1.

Рисунок 1. Создание объектов групповой политики — делегирование, ориентированное на домен

Связывание объектов групповой политики

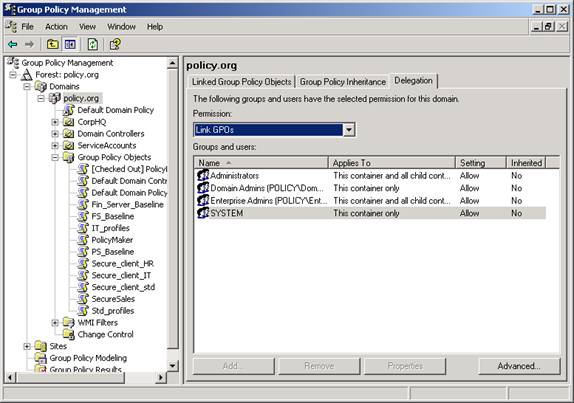

Возможность связать объект групповой политики с узлом в Active Directory — это мощная возможность. Как только объект групповой политики будет связан, объекты в узле (домен, сайт или подразделение) автоматически начнут получать параметры политики в связанных объектах групповой политики. На рис. 2 показаны варианты делегирования для привязки объектов групповой политики к узлу.

Рисунок 2. Связывание объектов групповой политики делегируется на уровне сайта, домена или организационного подразделения.

Редактирование и полное редактирование объектов групповой политики

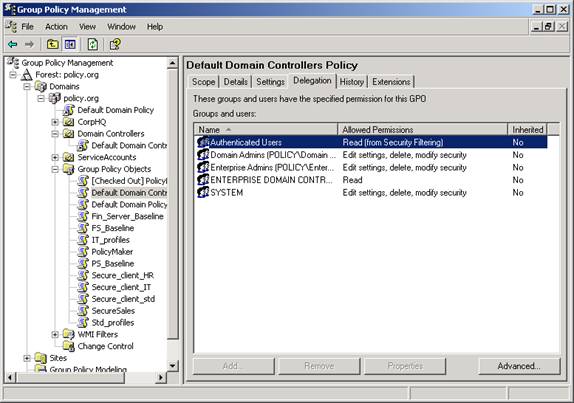

Возможность редактировать объект групповой политики имеет огромное значение, особенно если этот объект групповой политики уже связан с узлом в Active Directory. Таким образом, ключевое значение имеет контроль над тем, кто может редактировать объекты групповой политики. Существует два уровня редактирования, один из которых также включает удаление и изменение безопасности объекта групповой политики. Эти делегирования выполняются на уровне GPO, как показано на рис. 3.

Рис. 3. Редактирование и управление (FullEdit) объектами групповой политики делегируется на основе объекта групповой политики.

Использование сценариев GPMC для автоматизации делегирования безопасности GPO

Сценарии GPMC позволяют вносить те же изменения в безопасность объекта групповой политики, что и графический интерфейс GPMC, просто вы можете быстрее выполнять более крупные задачи. Например, предположим, что вы только что установили Advanced Group Policy Management (AGPM) от Microsoft. Прежде чем вы сможете использовать AGPM, вы должны изменить разрешения для всех объектов групповой политики в консоли управления групповыми политиками, чтобы администраторы не могли редактировать их через консоль управления групповыми политиками. Если этого не сделать, рабочий объект групповой политики (отображаемый в консоли управления групповыми политиками) может легко рассинхронизироваться с объектом групповой политики, который вы импортируете в среду расширенного управления групповыми политиками. Удалить и сбросить разрешения для многих объектов групповой политики для выполнения этой задачи — утомительная задача. Однако со сценарием GrantPermissionOnAllGPOs.wsf задача выполняется быстро! Другие сценарии GPMC выполняют аналогичные функции, как описано ниже.

Примечание

Дополнительные сведения о AGPM см. в Windows Vista для предприятий.

Примечание

Чтобы загрузить сценарии GPMC, перейдите к примерам сценариев консоли управления групповыми политиками.

GrantPermissionOnAllGPOs.wsf

Этот сценарий предоставит указанное разрешение пользователю или группе для всех объектов групповой политики в домене. Это произойдет с объектом групповой политики, даже если он не связан с узлом Active Directory. Переключатель замены очень полезен, так как он может удалить существующие разрешения и заменить их новыми разрешениями. Если разрешение указано для группы безопасности, которая уже существует в списке разрешений для объекта групповой политики, более высокое из двух разрешений будет помещено в группу безопасности (если не используется переключатель замены).

Синтаксис

Пример

SetGPOCreationPermissions.wsf

Этот сценарий предоставляет или отменяет возможность создания объектов групповой политики в домене для данной группы безопасности или пользователя.

Синтаксис

Пример и вывод

SetGOPermissions.wsf

Этот сценарий установит разрешения для определенного объекта групповой политики для определенной группы. Все остальные скрипты будут давать синтаксис скрипта или генерировать выходные данные. Этот сценарий выдаст ошибку, если вы не определите для него аргументы.

Синтаксис

Пример и вывод

СетГПОпермишнсбисом.wsf

Этот сценарий предоставит указанное разрешение для указанного субъекта безопасности всем объектам групповой политики, которые находятся в SOM целевого сайта, домена или организационного подразделения. Полный контроль разрешен с помощью этого скрипта и переключателей, так как параметры замены, нет и рекурсивные позволяют настроить ваше разрешение и область действия разрешения.

Синтаксис

Пример и вывод

В этом примере есть ошибка, но это нормально, в примере использовался ключ /Recursive и в тестовом подразделении не было связанного объекта групповой политики.

SetSOMPermissions.wsf

Этот сценарий предназначен для делегирования, которое может быть установлено для узлов Active Directory, с которыми могут быть связаны объекты групповой политики. Поскольку эта функция влияет только на соответствующие разрешения, должен быть контроллер домена Windows Server 2003 или 2008, чтобы можно было использовать разрешение планирования RSoP.

Синтаксис

Пример и вывод:

В этих двух примерах было добавлено RSOPLogging, а затем RSOPPlanning добавлено ко всем объектам групповой политики.

Резюме

Сценарии GPMC могут сэкономить много времени и усилий, когда вам нужно делегировать несколько объектов групповой политики и, безусловно, когда вам нужно изменить все объекты групповой политики в домене. Сценарии просты в использовании, полностью способны управлять всеми аспектами делегирования GPMC и бесплатны. После того, как вы загрузите скрипты, решите, какое делегирование вам нужно выполнить, запустите скрипт, установите переключатели, а остальное сделают за вас.