Сохранение IDS внутри компании

В предыдущей статье я использовал метафору «строительная отрасль», чтобы попытаться определить брандмауэр и его назначение. После того, как здание было построено с надлежащим образом расположенными брандмауэрами, пришло время установить систему мониторинга. Эта система будет иметь свои детекторы дыма, видеокамеры, датчики движения и т. д. В сценарии строительной отрасли каждый компонент предназначен для выполнения задач в области обнаружения вторжений, однако компоненты являются компонентами общего назначения и могут различаться с точки зрения обработки данных. данные, которые они собирают. В основе каждой IDS лежат механизмы корреляции событий и базы данных сигнатур атак. Эти компоненты также используются для отличия IDS от сетевых мониторов. Механизмы корреляции событий устроены либо как фильтр, который сопоставляет содержимое пакетов с известными шаблонами атак, либо работают несколько более сложным «интеллектуальным» способом, обнаруживая аномалии и злоупотребления на сетевом уровне. Почти всегда это утилита или датчик, работающий в неразборчивом режиме. Название этого режима подразумевает, что сетевая карта «слушает» все отправляемые пакеты (это важно) в так называемом домене коллизий. Почему почти всегда? Это означает, что в эту группу пакетов не входят системы обработки файлов аудита, связанные с их работой, находящиеся, например, на серверах. При развертывании как распределенных устройств IDS, так и централизованных датчиков IDS следует обратить внимание на то, чтобы следовать тем же рекомендациям, которые используются экспертами, отвечающими за установку датчиков в различных частях здания, т. е. руководствоваться здравым смыслом и хорошо продуманным подходом. сбалансированная политика безопасности. Последний будет решать, что и где мониторить.

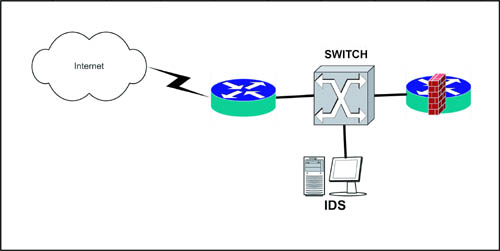

Прежде чем пытаться рассмотреть подходящее место для распределенных механизмов IDS, необходимо решить, как настроить компьютер для работы с приложением IDS. Во-первых, рабочая станция, на которой планируется установить IDS, должна быть как можно более скрытой, чтобы потенциальному злоумышленнику было трудно ее отследить. Хитрость в том, что нужно настроить систему так, чтобы она не отвечала ни на какие входящие пакеты. Кроме того, следует дополнительно защитить систему, добавив брандмауэр на компьютер, на котором она расположена. IDS может работать должным образом при условии, что она находится в домене коллизий, что означает, что все устройства в таком домене должны иметь один и тот же адрес, называемый широковещательным, и не должны быть изолированы коммутаторами (некоторые коммутаторы имеют отдельную часть мониторинга). На рисунках 1 и 2 показаны правильная и неправильная установка IDS соответственно. На рис. 1 IDS функционирует правильно, поскольку находится в том же домене, что и брандмауэр, а на рис. 2 вместо этого IDS и брандмауэр расположены в разных доменах коллизий. Внедрение IDS, безусловно, потерпит неудачу, если для нее не будет обеспечено надлежащее место в ИТ-системе. Это особенно важно, когда речь идет о больших частных сетях, особенно если они состоят из множества подсетей, которые, в свою очередь, могут быть сегментированы коммутаторами. Вполне может быть, что для мониторинга больших сетей потребуются десятки (или сотни) дополнительных рабочих станций с единственной целью сбора информации о конкретных точках системы. Дополнительная проблема может быть связана и с тем, что кто-то должен будет следить за функционированием таких систем, а значит, сетевой администратор должен будет посвящать много часов в день простому переходу от одного рабочего места к другому.

Чтобы этого избежать, конструкторы начали разрабатывать системы с матричными датчиками. Такие датчики могут быть установлены по всей частной сети на серверах или клиентских рабочих станциях для сбора и перенаправления информации в выбранное центральное место, где информация обрабатывается в соответствии с заранее установленными правилами. Однако есть одна загвоздка. Потенциальный злоумышленник, которому либо удастся проникнуть внутрь частной сети, либо который будет атаковать изнутри, может, увидев большое количество «проверочных» пакетов, направленных на один адрес, сделать вывод, что в этой сети размещена IDS. Он также может определить местонахождение IDS и заморозить ее активность на время инцидента, используя, например, DoS-атаку. Поэтому очень важно обеспечить критичные с точки зрения безопасности точки традиционным решением, т.е. привязать к сети отдельную необнаруживаемую рабочую станцию, имеющую локальную IDS.

Как следует из названия, IDS отлично справляется с обнаружением нарушений в работе, поэтому брандмауэры могут переконфигурировать правила брандмауэра бесплатно.

Во вступительной части этой статьи я упомянул, что, с одной стороны, СОВ и их датчики работают в неразборчивом режиме, а с другой стороны, СОВ должны быть невидимыми. Как обойти эту проблему, если рынок предлагает средства для обнаружения снифферов, т.е. рабочих станций, работающих беспорядочно? Это не угроза для скрытой IDS, так как ее невозможно обнаружить. Программы обнаружения снифферов используют аналогичные «статистические» методы, т.е. они отправляют соответствующим образом подготовленные пакеты и анализируют ответы. Это похоже на сканирование рабочей станции. Если станция не отвечает, ее присутствие не может быть обнаружено. Следует также отметить, что механизмы обнаружения снифферов ненадежны, и поэтому становится просто вероятным, что станция перехватывает все пакеты в локальной сети. Приведенные выше примеры ясно показывают, что эффективная конфигурация и применение IDS зависят от опыта и инициативы сетевого администратора. При определенных обстоятельствах IDS является менее дорогим решением и может заменить брандмауэр, особенно в свете предыдущих замечаний. Не всегда необходимо иметь отдельный компьютер, на котором запущена утилита, достаточно иметь единую станцию мониторинга, использующую либо массив датчиков, развернутых в различных местах системы, либо содержимое журнала аудита сервера станции мониторинга. Такой подход IDS позволяет отслеживать или регистрировать все действия пользователей, включая попытки получить доступ к ресурсам.

В этих условиях можно заменить брандмауэр IDS. Это связано с тем, что часто в дополнение к надлежащим образом восстановленным процедурам политики безопасности и совместной работе с владельцем частной сети система направлена на обеспечение надлежащего отношения пользователей в частной сети, и ее функция также заключается в административном контроле над инсайдерские пользователи.

Пример макета IDS.

Все датчики IDS перенаправляют пакеты на станцию, называемую IDS. Фактически, IDS-1 удваивает активность базовой станции. Такое решение, наоборот, было принято, чтобы гарантировать, что даже если «официальная» IDS будет обнаружена и отключена, другая IDS сможет обнаружить и отразить атаку, происходящую либо извне частной сети, либо в результате внутреннего вторжения. Это отключит возможность экспорта конфиденциальных данных за пределы сети.

Согласно последней статистике, большинство случаев взлома сетей связано с частными сетями, в которых находятся проникшие ИТ-активы. В основном это связано с тем, что компаниям необходимо доверять своим сотрудникам и охотно открывать свою сеть для внутреннего использования, полагая, что продуктивным сотрудникам нужно доверять, а система абсолютно защищена от потенциальных внутренних угроз. Конечным результатом является то, что действия по созданию адекватной политики безопасности для защиты внутренних ИТ-активов компании, а также по установлению согласованных правил доступа часто игнорируются. Нечестные сотрудники часто верят в свою безнаказанность. Следовательно, необходимо было бы рассмотреть и использовать дополнительные правовые и административные действия. Например, необходимо информировать сотрудников о том, что каждое их действие, связанное с ИТ-системой, будет контролироваться, и они могут пострадать от последствий, если будут уличены в нарушении этих условий. Более того, необходимы четкие правила для определения того, кто, почему и когда может иметь доступ, но с использованием достаточно гибких правил, чтобы избежать переустановки правил политики безопасности для мигрирующих сотрудников. Хорошим подходом было бы определение рабочих групп с последующим созданием профилей, содержащих информацию об активах, к которым будет иметь свободный доступ определенная группа и, следовательно, каждый член. Любое отклонение от профиля может привести к отправке предупреждения администратору и активации соответствующих объяснительных административных процедур для проверки того, произошло ли какое-либо нарушение.

При выборе IDS и места ее работы необходимо учитывать еще один аспект. Не все IDS работают в режиме реального времени. Этот, казалось бы, тривиальный факт становится существенным, однако, если IDS взаимодействует с брандмауэром (путем перенастройки его правил) и не может работать в режиме реального времени, то его использование бессмысленно. Поэтому при планировании ИТ-системы на основе IDS необходимо учитывать дополнительный элемент: время отклика устройства мониторинга. Я бы не хотел предлагать какие-то готовые решения, для которых IDS должны работать в режиме реального времени, а для каких нет, так как единого решения не существует и нужно определиться с политикой безопасности.

Мониторинг поведения устройств в сети является высшим элементом политики сетевой безопасности и не обязательно связан с типичным IDS. Доступ к сети с неизвестной рабочей станции часто может быть сигналом того, что либо сотрудник другого филиала компании вошел в систему, либо злоумышленнику удалось проникнуть внутрь частной сети. Также сбои в работе сетевых устройств (или, что еще хуже, сегментов сети) могут свидетельствовать о попытке вторжения или об успешном вторжении.

Использованная литература:

- Крис Хэйр, Каранджит Сиджан, Интернет-брандмауэры и сетевая безопасность, издательство New Riders Publishing, Индианаполис, 1996.

- Мики Краузе, Гарольд Ф. Типтон, Справочник по управлению информационной безопасностью, CRC Press LLC, 1997.

- Мэтью Стребе, Чарльз Перкинс, Межсетевые экраны ( на польском языке ), Mikom, Варшава, 2000.

- Мерике Каео, Создание безопасных сетей ( на польском языке ), Mikom, Варшава, 2000.

- Эдвард Аморосо, Обнаружение злоумышленников ( на польском языке ), Read Me, Варшава, 1999 г.