SMBDie: сбой Windows Servers с легкостью

В этой статье мы рассмотрим инструменты безопасности на базе Windows, а в этой статье мы рассмотрим, как легко вывести из строя сервер Windows примерно за 5 секунд. Что такое SMBDi? SMBDie — это инструмент (проверка концепции), который был создан для использования проблемы с операционной системой Windows, и при активации немедленно приводит к сбою и синему экрану сервера. Мы углубимся во все детали, но по большей части в этой статье будет объяснено следующее:

- Что такое СМБ

- Что такое атака (и почему она работает)

- Как пользоваться инструментом

- Как защитить свои системы

Итак, давайте теперь рассмотрим все особенности. Уязвимые операционные системы:

- Microsoft Windows XP Профессиональная

- 64-разрядная версия Microsoft Windows XP

- Microsoft Windows 2000 Профессиональная

- Сервер Microsoft Windows 2000

- Расширенный сервер Microsoft Windows 2000

- Microsoft Windows NT Сервер 4.0

- Microsoft Windows NT Server4.0, выпуск терминального сервера

- Рабочая станция Microsoft Windows NT 4.0

Кроме того, тесты, которые я проводил, были как на бета-версии сервера.NET, так и на RC1. Они тоже разбились. На сервере.NET также должен быть включен NetBIOS. Все вышеперечисленные системы рухнули, как бумажные дома, когда инструмент заработал. Эта статья представляет собой более информативную версию бюллетеня по безопасности MS02-045: Непроверенный буфер в поставщике сетевых ресурсов может привести к отказу в обслуживании. В этой статье также рассматривается использование инструмента.

SMB: блок сообщений сервера

SMB (Server Message Block) — это протокол, который Microsoft использует для обмена файлами, принтерами, последовательными портами, а также для связи между компьютерами с использованием именованных каналов и почтовых слотов. В сетевой среде серверы делают файловые системы и ресурсы доступными для клиентов. Клиенты делают запросы SMB для ресурсов, а серверы делают ответы SMB в том, что описывается как клиент-сервер, протокол запрос-ответ. Проблема в том, что это массовая атака… это атака типа «отказ в обслуживании». Если бы системные администраторы отключили анонимный доступ, пользователь, не прошедший проверку подлинности, не смог бы воспользоваться этой уязвимостью. Однако отключение анонимного доступа не защищает аутентифицированных пользователей от этой атаки. Кроме того, администратор может заблокировать доступ к SMB на TCP-портах 445 и 139 по периметру сети. Это заблокирует доступ из ненадежных сетей. Однако законные пользователи могут быть заблокированы в сетевой среде «файл и печать». Администраторы также могут отключить службу сервера lanman. Однако в сетевой среде «файл и печать» это может быть нежизнеспособным решением, поскольку оно заблокирует законных пользователей от использования файлов и служб печати на конкретном сервере, где служба lanman была остановлена.

Атака

Отправив специально созданный пакетный запрос, злоумышленник может организовать атаку типа «отказ в обслуживании» на целевом сервере и привести к сбою системы. Для этого злоумышленник может использовать как учетную запись пользователя, так и анонимный доступ. Хотя это и не подтверждено, возможно выполнение произвольного кода.

Чтобы запустить атаку, вы можете сделать следующее:

1. Загрузите инструмент с «надежного» сайта. Помните, что загрузка этих инструментов может вызвать у вас серьезную изжогу, если вы установите троян! Будь осторожен. Вы можете скачать инструмент SMBdie здесь: http://packetstorm.linuxsecurity.com/filedesc/SMBdie.zip.html.

2. Далее вам нужно запустить его, чтобы вы могли запустить атаку. Будьте осторожны, если вы используете антивирусное программное обеспечение (и фактически обновляете его), то инструмент будет немедленно помещен в карантин. Убедитесь, что вы запускаете это (как я) на тестовых системах, чтобы вы могли научиться их использовать и защищаться от них. Если вы запускаете его на своем основном компьютере, отключите автоматическую защиту AntiVirus.

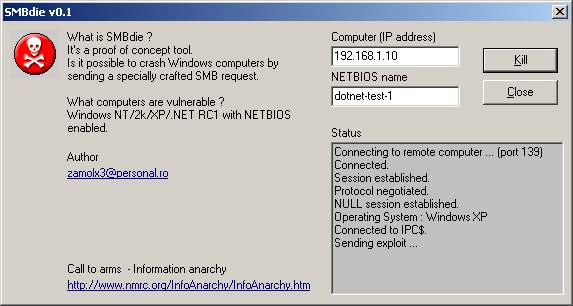

3. Откройте инструмент, как показано ниже. Введите IP-адрес/имя NetBIOS и нажмите кнопку KILL. Посмотрите на свой сервер (мой был тестовым сервером.NET, хотя он помечен как XP) и blammo — его тост.

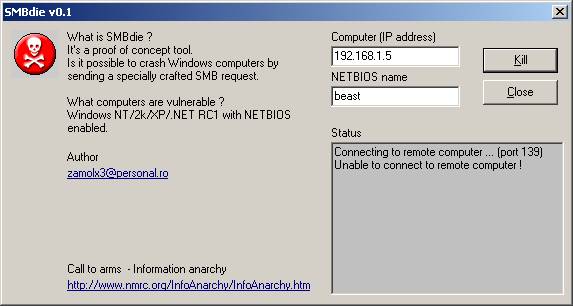

4. Если вы устраните проблему, вы не сможете подключиться:

Исправление:

Как было сказано ранее, есть службы, которые можно отключить, а если не хочется, то можно применить патч. Патч устраняет уязвимость, проверяя правильность ввода перед ответом на запросы SMB, тем самым устраняя уязвимость.

Где скачать этот патч:

Microsoft Windows NT 4.0:

http://www.microsoft.com/downloads/Release.asp?ReleaseID=41493Microsoft Windows NT 4.0 Terminal Server Edition:

http://www.microsoft.com/downloads/Release.asp?ReleaseID=41519Microsoft Windows 2000:

http://www.microsoft.com/downloads/Release.asp?ReleaseID=41468Майкрософт Windows XP:

http://www.microsoft.com/downloads/Release.asp?ReleaseID=4152464-разрядная версия Microsoft Windows XP:

http://www.microsoft.com/downloads/Release.asp?ReleaseID=41549

«Чтобы получить полное руководство по безопасности, ознакомьтесь с учебным пособием Security+ Study Guide and DVD Training System на Amazon.com».