Сканирование Nmap для кибербезопасности и тестирования на проникновение

Nmap означает Network Mapper - это бесплатная командная строка с открытым исходным кодом. инструмент . Nmap - это инструмент для сбора информации, используемый для разведки. По сути, он сканирует хосты и службы в компьютерной сети, то есть отправляет пакеты и анализирует ответ. Ниже перечислены наиболее полезные проверки, которые вы можете запустить с помощью инструментов Nmap.

Сканирование TCP / Сканирование TCP-соединения:

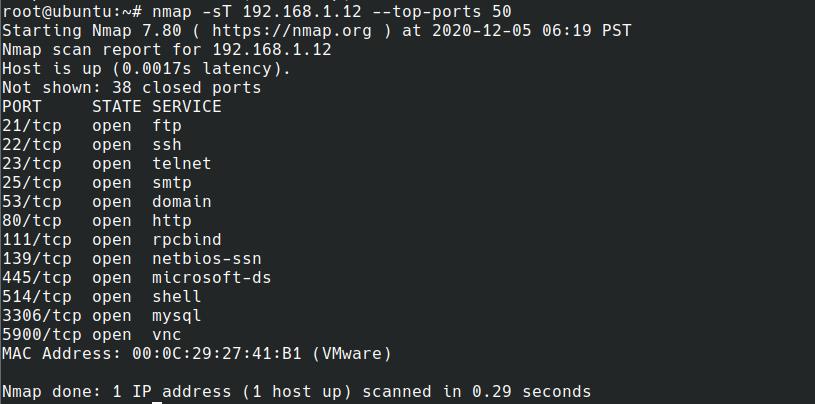

nmap -sT 192.168.1.12 - топ-порты 50

Здесь:

- -sT используется для сканирования TCP.

- –Top-ports используется для указания верхних портов, которые используются для указания количества портов. Здесь мы указываем 50, что означает 50 лучших портов, наиболее часто используемых в TCP.

- 192.168.1.12 - это IP-адрес назначения. Вы также можете указать целевой URL.

Это сканирование используется для сканирования портов TCP. Он завершает процесс трехстороннего рукопожатия, что означает, что хост сохраняет запись.

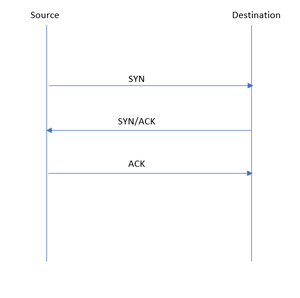

3-сторонний процесс установления связи, если порт назначения открыт.

Используя эту команду, ваша система отправляет пакет SYN и ответ пункта назначения с пакетами SYN и ACK, что означает, что порт прослушивает, и ваша система отправляет пакет ACK для завершения соединения.

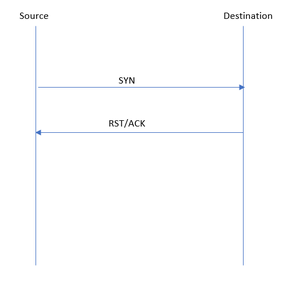

Если порт закрыт, пункт назначения отвечает пакетами RST / ACK.

3-стороннее рукопожатие, если порт назначения близок

На изображении выше вы можете увидеть результат сканирования TCP, вы можете увидеть номер порта и состояние портов и служб на этих портах.

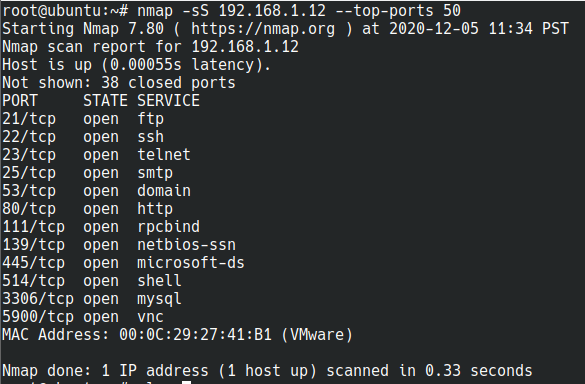

SYN-сканирование / Скрытое сканирование / Полуоткрытое сканирование:

nmap -sS 192.168.1.12 - топ-порты 50

Здесь: -sS используется для сканирования SYN.

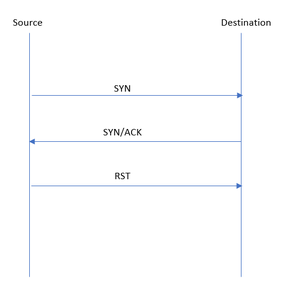

SYN-сканирование - это то же самое, что и TCP-сканирование, поскольку оно не завершает процесс трехстороннего подтверждения.

В этом сканировании источник отправляет пакет SYN, а пункт назначения отвечает пакетами SYN / ACK, но источник прерывает трехстороннее рукопожатие, отправляя пакет RST. Из-за прерывания Место назначения или хост не ведет учет исходной системы.

Разница между сканированием SYN и сканированием TCP:

| SYN SCAN | СКАНИРОВАНИЕ TCP |

|---|---|

| Трехстороннее рукопожатие не завершено. | 3-стороннее рукопожатие завершено. |

| Хост не ведет никаких записей о системе, с помощью которой выполняется это сканирование. | Хост хранит любые записи о системе, с помощью которой выполняется это сканирование. |

| Это сканирование выполняется привилегированными пользователями, только для системы Linux это root-пользователь и для Windows-администратора. | Привилегированные пользователи не требуются. |

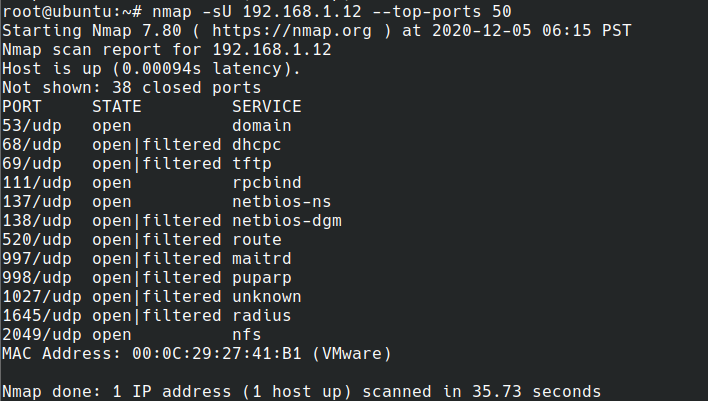

UDP сканирование: -

nmap -sU 192.168.1.12 - топ-порты 50

Здесь: -sU используется для активации сканирования UDP. Обычно он отправляет пустые пакеты UDP и занимает больше времени, чем сканирование TCP.

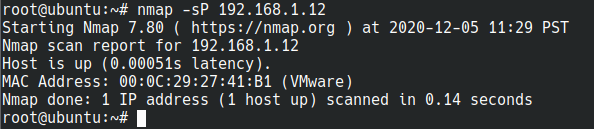

Сканирование Ping / Сканирование NO PORT:

nmap -sn 192.168.1.0/24

Здесь: -sn и -sP оба используются для сканирования Ping.

Распечатайте только доступный хост, который отвечает на зонды обнаружения хоста в сети. Приведенная выше команда ничего не говорит о портах системы. вы также можете использовать его для проверки единственного IP-адреса, чтобы проверить, включен ли хост или нет.

Различные состояния результатов сканирования портов и их значение:

В результатах сканирования портов в основном имеется 4 типа состояний.

1. Открытый: Порт открыт, означает, что служба прослушивает порт, например, служба MySQL, работающая на порту 3306, как вы можете видеть на изображении результатов сканирования TCP.

2. Закрыто: это означает, что служба не прослушивает этот порт.

3. Отфильтровано: порт фильтруется системой безопасности, такой как брандмауэр, и порт открыт или закрыт не определяется. Если хост отправляет необычный ответ, то порт также фильтруется. Как и на приведенном выше изображении результата сканирования UDP, когда хост отправляет ответ типа «ICMP недоступен», порт считается отфильтрованным.

4. Открыть | Filtered: Хост не дает ответа, поэтому порт может быть отфильтрован брандмауэром. Но в некоторых случаях, как в приведенном выше результате изображения UDP-сканирования, хост не отправляет пакет ACK, как в TCP-сканировании, поэтому из-за отсутствия ответа этот порт может быть открыт.