Сбор сведений об угрозах (часть 2)

Введение

В первой статье этой серии я дал определение аналитики угроз и некоторые основные методы сбора информации о доменах и IP-адресах. В заключении серии я расскажу о нескольких других ресурсах для сбора информации об угрозах и о некоторых тактиках эффективного использования Google, чтобы узнать больше об интересующих вас адресах. Наконец, я расскажу о нескольких методах, которые вам нужно использовать, чтобы гарантировать, что ваше исследование не принесет вам никаких неприятностей.

DNS-записи

Зависимость Интернета от DNS — палка о двух концах. DNS является быстрой и гибкой системой, но ее распределенный характер и зависимость от обнародования определенных фрагментов информации могут помочь как сетевым злоумышленникам, так и защитникам. Один из самых простых способов собрать полезную информацию о потенциально враждебной цели — перечислить связанные с ней записи DNS.

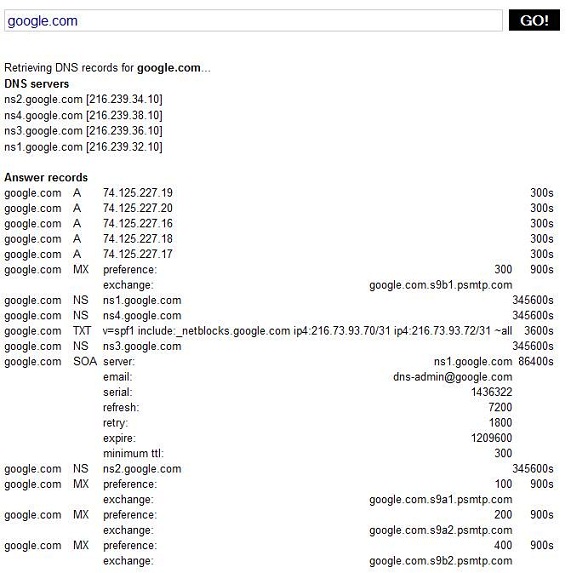

Продолжая использовать ту же тактику, которую мы использовали ранее, мы не хотим протягивать руку и касаться DNS-сервера, который потенциально находится под контролем враждебной сущности, поэтому необходима сторонняя служба. Мне всегда нравились сетевые инструменты, которые позволяют выполнять DNS-запросы наряду с некоторыми другими вещами. Выбрав опцию записи DNS, вы можете указать IP-адрес или доменное имя и получить связанные с ним записи DNS. Это будет включать такие записи, как A, NS, MX и т. д. записи. Это поможет вам быстро создать список связей с другими доменами, IP-адресами и сетями. В этом случае IP-адрес или домен, с которого вы начали, не могут быть отнесены к чему-либо вредоносному, но одна из связанных сущностей может быть. Вина по ассоциации может быть жизнеспособной и действительной вещью.

Рисунок 1: Выполнение DNS-запроса с помощью Network-Tools

Черные списки

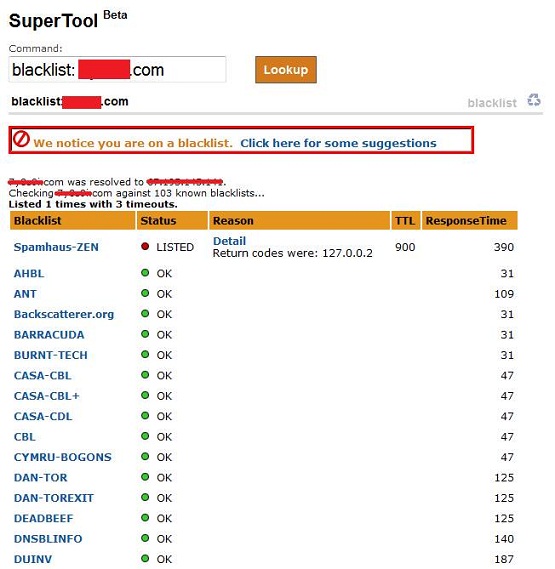

Всякий раз, когда IP-адрес или домен делает что-то плохое с электронной почтой, вы можете предположить, что он, вероятно, попадет в черный список. Службы фильтрации спама в электронной почте полагаются на черные списки, чтобы гарантировать, что нежелательная почта не попадет в ваш почтовый ящик. Эти черные списки могут быть полезны для оценки потенциально враждебных целей, поскольку они указывают хосты, которые ранее или активно использовались для создания спама.

Существует несколько черных списков, на которые ссылаются разные поставщики, поэтому рекомендуется использовать веб-сайт, который запрашивает несколько черных списков, а не проверять их по отдельности. Вы можете выполнить эту задачу здесь, но когда я хочу быть тщательным, я использую этот сайт, так как он проверяет больше черных списков и имеет некоторые другие полезные инструменты для работы с электронной почтой.

Здесь важно помнить, что невероятно легко попасть в черный список. Даже законные серверы время от времени попадают в эти списки, поэтому, хотя черные списки являются хорошим индикатором, им нельзя полностью доверять, и, как следствие, на них нельзя полагаться как на единственный источник информации об угрозах.

Рисунок 2: Проверка черных списков в MX Toolbox

Самый мощный инструмент в вашем распоряжении — это возможность выполнять поиск на основе контекста имеющихся у вас данных. С этой целью простой поиск IP-адреса или домена в Google может дать положительные результаты. Когда только IP или домен не предоставляют достаточно информации, вам нужно будет расширить поиск, добавив релевантные ключевые слова на основе того, что вы видите.

Например, если вы видите необычный объем зашифрованного трафика на порту 443, вы можете просто добавить «порт 443» в строку поиска. Если вы ищете странные запросы HTTP GET для определенного файла, вы можете добавить это имя файла в свой поиск. Дело в том, что вы должны иметь возможность использовать имеющиеся у вас данные, чтобы сократить результаты поиска и получить что-то полезное. Скорее всего, вы можете ничего не найти, но есть вероятность, что вы можете найти, где кто-то другой видит тот же трафик, или найти какую-то другую неясную информацию, которая может помочь вам определить, является ли хост враждебным.

Помимо простого ввода условий поиска, вы можете использовать несколько операторов, которые помогут. Это включает:

- Сайт: оператор сайта ограничивает ваш поиск определенным доменом. Я буду использовать это часто, когда ищу потенциально враждебные данные в пределах известного законного домена. Одним из примеров может быть поиск встроенного iframe, внедренного в законный веб-сайт. Кроме того, вы можете использовать это для отображения всех страниц, проиндексированных для одного домена.

- Тип файла: этот оператор сообщает Google, что нужно возвращать только результаты, соответствующие указанному типу файла. Это действительно полезно для получения дополнительной информации о файлах PDF, которые могут содержать встроенное вредоносное ПО. Выполняя поиск по ключевым словам сайта и типа файла, вы можете перечислить все PDF-файлы, содержащиеся на этом сайте. Затем вы можете выполнить поиск в других найденных вами PDF-файлах, чтобы увидеть, появляются ли они где-либо, что идентифицирует их как вредоносные. Попробуйте подключить полученные результаты к чему-нибудь вроде ThreatExpert.

- Inurl: этот поиск выполняется только по URL-адресам сайтов, проиндексированных Google. Если я увижу запрос HTTP GET, который выглядит немного странно, я подключу части URI к этому оператору, чтобы посмотреть, не появляется ли он на других сайтах как часть чего-то злого.

Существуют тысячи полезных поисковых запросов, которые вы можете выполнить с помощью операторов в Google. На самом деле их так много, что некоторые люди посвятили этому значительное количество исследований. Одним из наиболее известных ресурсов по взлому Google является книга Джонни Лонга «Взлом Google для пентестеров». Кроме того, вы можете сослаться на базу данных Google Hacking Database, которая также является творением Джонни Лонга. Используя некоторые из методов, найденных в этих ресурсах, вы можете найти версии программного обеспечения, работающего на веб-серверах, найти списки каталогов и даже автоматизировать некоторые распространенные аналитические поиски. Для любого эффективного аналитика компьютерной защиты требуется некоторый уровень навыков Google Hacking.

Наличие влиятельных друзей

Когда ничего не помогает, один из самых эффективных способов — обратиться за помощью к другим источникам. Частично это зависит от наличия отраслевых контактов за пределами вашей организации, которые выполняют аналогичные функции. Используя этих людей, вы можете создать сеть людей, которым вы доверяете, с которыми вы можете делиться информацией о потенциально враждебных сущностях. По крайней мере, полезно иметь возможность отправить другу мгновенные сообщения и описать какой-то странный сетевой трафик, который вы видите, чтобы увидеть, видит ли он что-то подобное. Я не могу сосчитать, сколько раз это давало мне ценную информацию в критические времена.

Наряду с отдельными людьми, группы пользователей, блоги, IRC-каналы и тому подобное — отличные инструменты в вашем распоряжении. Еще один мощный ресурс в вашем распоряжении — SANS Internet Storm Center (ISC). ISC укомплектован кураторами-добровольцами, которые дежурят круглосуточно и без выходных. Эти обработчики являются первоклассными специалистами по обнаружению вторжений. ISC предоставляет контактную форму, которую вы можете использовать для отправки интересного трафика, который обработчики могут анализировать. Здесь также ведется дневниковый блог, в котором обсуждаются тенденции в области безопасности и новая информация, имеющая отношение к сетевым защитникам. Подробнее о ISC и его обработчиках можно прочитать здесь.

Защита себя

В первой части этой серии я упомянул о важности защиты себя и отказа от прямого общения с потенциальными злоумышленниками. Есть несколько вещей, которые вы можете сделать, чтобы убедиться, что вы защищены:

Кэшированный вид

При выполнении поиска на враждебных объектах у вас может возникнуть соблазн перейти на соответствующий сайт, чтобы увидеть, какой там контент. Как правило, это плохая идея, особенно на компьютере, подключенном к вашей производственной сети. Один из способов, который можно здесь использовать, — использовать кеш Google для просмотра архивной копии сайта, которая на самом деле не содержится на потенциально враждебном хосте. Если доступна кешированная версия страницы, вы должны увидеть ссылку «Кэшированный» в списке результатов поиска, по которой можно щелкнуть. Имейте в виду, что при просмотре кэшированной страницы нажатие на ссылку на этой странице приведет к ссылке на фактический хост, на котором она хранится, а не на кешированную версию этой страницы.

Предварительная выборка

Предварительная загрузка ссылок — это функция браузера, которая позволяет браузерам автоматически загружать веб-контент на основе ссылок, которые, по прогнозам браузера, вы можете щелкнуть. Эти прогнозы основаны на коде веб-сайтов. Как вы можете себе представить, может быть какой-то веб-сайт, который вы посещаете, и вы не хотите, чтобы контент автоматически загружался от вашего имени. В этом случае я всегда отключаю предварительную выборку в любом браузере, который использую, и рекомендую вам то же самое, если вы занимаетесь исследованием угроз. Отключение предварительной выборки — это настройка конкретного браузера, поэтому вам нужно будет изучить, как это сделать, в зависимости от используемого вами браузера.

Вывод

Тактика, приемы и процедуры, которые злоумышленники используют для проникновения в наши сети, будут меняться каждую минуту. При надлежащей защите вполне возможно, что у нас есть все данные, необходимые для принятия обоснованных решений о неизвестных системах, которые взаимодействуют с нашей сетью. Как защитник, одно из самых важных решений, которое вы можете принять, — это определить, является ли хозяин враждебным. Если вы примете правильное решение, кризис может быть предотвращен, а если вы примете неправильное, то, возможно, вам придется искать новую работу. Я надеюсь, что эта статья предоставила несколько полезных советов по исследованию угроз и поможет вам принять это важное решение.