Сбор сведений об угрозах (часть 1)

Введение

Те, кто защищает сеть, находятся в значительно невыгодном положении при попытке защитить сеть от потенциальных злоумышленников. У злоумышленников есть дни, недели, месяцы или даже годы, чтобы провести исследование своей цели. Они могут выполнять веб-разведку, участвовать в усилиях по социальной инженерии и даже копаться в мусорных баках, чтобы узнать важную информацию о вашей сети. Все эти исследования могут привести к одному событию, в результате которого ваша сеть будет скомпрометирована за считанные минуты.

Как защитник, мы часто слепы к разведке, которую атакующие проводят, готовясь к атаке. Если потенциальный злоумышленник находится на вершине своей игры, он не оставит следов своей деятельности ни в одном из файлов журналов вашей системы. Тем не менее, злоумышленники тоже люди (иногда), и даже лучшие из них могут ошибиться и выдать несколько случайных пакетов или забыть проксировать свой трафик через стороннюю систему.

Когда это происходит, это означает, что злоумышленник оставляет артефакт где-то в вашей сети. Этот артефакт обычно представляет собой IP-адрес или доменное имя, и он может быть ключом к предотвращению атаки до ее совершения, остановке текущей атаки или обнаружению преступника после эксплуатации.

Определение угроз

При обсуждении разведывательных данных об угрозах в отношении компьютерной сети важно определить некоторые термины, чтобы лучше понять факторы, которые вступают в игру.

Угроза определяется как потенциальная опасность для сетевого ресурса. Всякий раз, когда вы обнаруживаете аномальный IP-адрес в файле журнала или предупреждении IDS, этот IP-адрес представляет собой потенциальную угрозу. Наша цель — определить, может ли угроза быть связана с конкретным агентом угрозы. Агент угроз — это лицо или группа лиц, которые могут проявить угрозу. Рассмотрев эти два термина в перспективе, рассмотрим сценарий, в котором система не исправлена. Существует угроза того, что эта система будет скомпрометирована (вероятность того, что эта система будет скомпрометирована, определяется как риск). Чтобы эта угроза проявилась, человек или группа (агент угрозы) должны использовать уязвимость в системе. Существуют целые книги, посвященные определению этих терминов и различиям между ними, и я уверен, что кто-то немного не согласится с моими определениями, но их должно быть достаточно для наших целей.

Волшебная формула для определения агента угрозы: Агент угрозы = Возможности + Намерения + Прошлые действия. При просмотре артефакта в файле журнала ваша цель состоит в том, чтобы собрать информацию об этой потенциальной угрозе, чтобы вы могли заполнить части этого уравнения.

Слово предостережения

Прежде чем я начну обсуждать различные методы сбора информации об IP-адресах и DNS-именах, важно сделать предостережение. Я слышал, что это формулируется по-разному, но никто не говорит лучше, чем Майк Пур, один из основателей охранной фирмы Inguardians и инструктор SANS; « В любом случае никогда не стоит приглашать злоумышленника на танец. «Когда вы имеете дело с потенциально враждебной сущностью, последнее, что вы хотите сделать, это дать им понять, что вы знаете об их присутствии. Если злоумышленник выполняет разведку в вашей сети, а затем замечает, что ваш IP-адрес касается одного из их DNS-серверов или пограничного брандмауэра, то этот злоумышленник, вероятно, знает, что вы знаете об их присутствии. По крайней мере, они могут изменить свою тактику или свой IP-адрес, сделав недействительными все исследования, которые вы уже провели. В худшем сценарии это может привести к тому, что злоумышленник станет более агрессивным и увеличит свои усилия или даже развернет некоторую форму атаки типа «отказ в обслуживании».

Простой факт заключается в том, что большую часть времени вы понятия не имеете, против кого вы идете, и, как правило, неплохо не давать им знать, что вы наблюдаете за ними, пока вам не понадобится. При этом методы, обсуждаемые в этой статье, в основном пассивны, но для тех, кто не является таковым, я рекомендую использовать некоторую форму анонимности, будь то туннель SSH к стороннему хосту или что-то вроде Tor. Я лишь кратко расскажу о каждом из этих методов, поэтому, прежде чем использовать их против враждебного IP-адреса из вашей сети, убедитесь, что вы знаете подробности того, как они работают, сделав несколько перехватов пакетов трафика, генерируемого каждым из них.

КТО

Когда встречается потенциально враждебный хост, первый вопрос, который обычно задают, касается физического местоположения его источника. Учитывая распределенный характер Интернета, определить географическое местоположение IP-адреса практически невозможно, если злоумышленник примет надлежащие меры предосторожности. Однако в случае небрежных или менее опытных злоумышленников вы часто можете получить необходимую информацию, выполнив простой запрос whois.

Whois-запрос может быть выполнен либо по доменному имени, либо по IP-адресу. И то, и другое можно сделать через командную строку, но я предпочитаю делать это через сторонние веб-сайты ради анонимности. Одним из таких веб-сайтов является whois, который предоставляет различные инструменты для исследования доменов и IP-адресов.

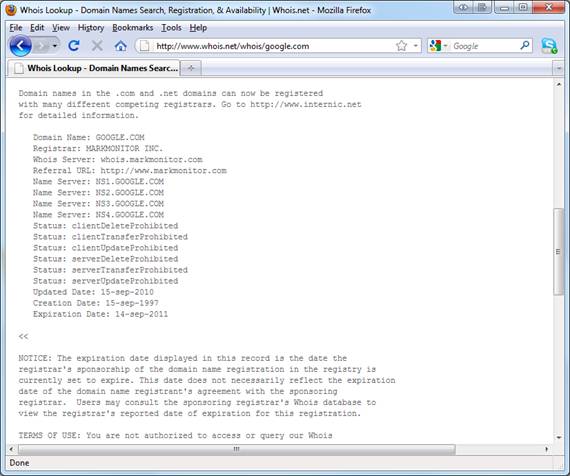

WHOIS домена

Выполнение запроса whois для домена с главной страницы whois.net даст регистратора, использованного для регистрации имени, серверы имен, связанные с доменом, дату регистрации домена и, в некоторых случаях, контактную информацию человека. кто зарегистрировал домен. Хотя whois.net предоставляет некоторую информацию, если вы хотите найти большую часть информации, связанной с регистрацией домена, вам лучше всего выполнить поиск на whois.net, выяснить, кто является регистратором, а затем выполнить поиск, используя базу данных whois этого регистратора.. Например, если показано, что домен зарегистрирован через GoDaddy, вы найдете дополнительную информацию о указанном домене при выполнении whois от GoDaddy.

Также имейте в виду, что некоторые регистраторы предлагают услуги, призванные скрыть информацию об истинном владельце, заменив ее информацией регистратора. Это может помешать тому, чтобы ваш домен whois отображал полезные результаты.

Рисунок 1. Этот домен whois для Google предоставляет базовую регистрационную информацию.

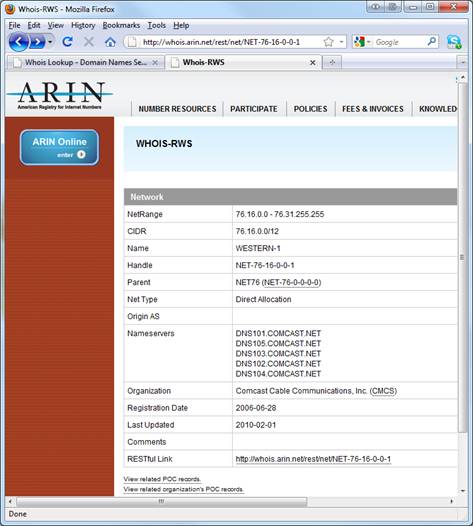

IP WHOIS

Запрос IP-адреса выполняется путем выполнения запроса whois к одному из пяти региональных интернет-реестров (RIR). Эти реестры назначаются Управлением по присвоению номеров в Интернете (IANA) для управления всеми назначениями IP-адресов для их конкретного географического местоположения. Вы можете выполнить запрос, зайдя на веб-сайт каждого отдельного регионального реестра, как показано в таблице ниже. Если вы не знаете, из какого региона находится IP-адрес, вы можете начать с реестра для региона, в котором вы находитесь, и если IP-адрес не принадлежит этому региону, вам будет указан правильный реестр.

Региональный интернет-реестр (RIR) | Обслуживаемые местоположения | Whois-адрес |

АфриНИК | Африка | http://www.afrinic.net/cgi-bin/whois |

АПНИК | Азия и Тихий океан | http://wq.apnic.net/apnic-bin/whois.pl/apnic-bin/whois.pl/ |

АРИН | США, Канада, Североатлантические острова | http://whois.arin.net/ui |

ЛАЧНИК | Латинская Америка | http://lacnic.net/cgi-bin/lacnic/whois |

СОВЕРШЕННЫЙ НКЦ | Европа, Средняя Азия и Ближний Восток | http://www.db.ripe.net/whois |

Информация, полученная из IP-адреса whois, включает в себя компанию, на которую зарегистрирован IP-адрес, блок IP-адресов, выделенный компании, и контактную информацию для адреса. Если IP-адрес принадлежит частному лицу или небольшой компании, то вполне вероятно, что whois вернет информацию для интернет-провайдера, которому принадлежит блок IP-адресов, и любые злоупотребления или злонамеренные действия потребуют сотрудничества интернет-провайдеров для обнаружения виновного лица или организация.

Рисунок 2: IP-адрес whois показывает, что этот IP-адрес принадлежит интернет-провайдеру.

Домены по IP

Одна из самых полезных частей информации, которую вы можете собрать с IP-адреса, — это доменные имена, которые размещены на нем. Отличный пассивный метод сделать это с помощью этого сайта. Вы просто вводите IP-адрес, и веб-сайт предоставит вам список доменов, размещенных на IP-адресе. Этот список может быть чрезвычайно полезен при исследовании известных вредоносных доменов.

Известные вредоносные домены

Лучшее, на что вы можете надеяться, — это наткнуться на артефакт, который уже идентифицирован другой стороной как вредоносный. Отличный способ сделать это — использовать пару моих любимых веб-сайтов, на которых собрана такая информация. Первый — это список доменов вредоносных программ, расположенный здесь. MDL содержит список IP-адресов и доменов, о которых сообщалось о вредоносной активности, а именно о размещении вредоносных программ.

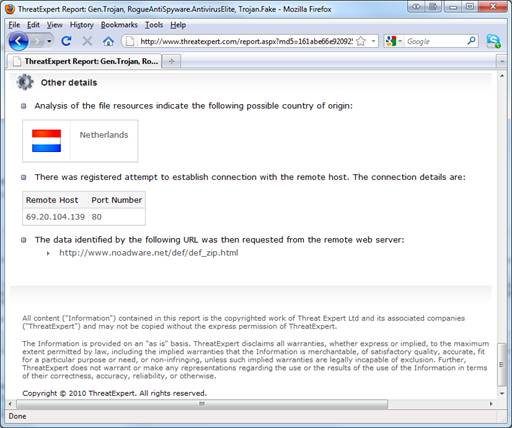

Еще один мой любимый разведывательный сайт — ThreatExpert. ThreatExpert позволяет пользователям отправлять вредоносное ПО для анализа. Этот анализ предоставляет подробную информацию о вредоносном ПО, а также связанные домены и IP-адреса, которые вредоносное ПО использует для распространения и связи. Используя этот сайт, вы можете подключить любые аномальные IP-адреса или доменные имена, которые вам могут понадобиться, чтобы увидеть, связано ли какое-либо проиндексированное вредоносное ПО.

Эти два сайта в первую очередь полезны, если аномальный IP-адрес или домен являются результатом какого-либо автоматизированного вредоносного ПО или активности ботнета, но, тем не менее, я почти всегда сразу же загружаю данные на оба сайта, как только они будут сочтены аномальными. Если вы выполнили поиск домена по IP-адресу, как обсуждалось в предыдущем разделе, также рекомендуется ввести эти дополнительные доменные имена в поиск, чтобы увидеть, что вы можете найти.

Рис. 3. Простой отчет ThreatExpert о варианте FakeAV

Вывод

В первой части этой статьи мы обсудили несколько основных операций поиска, которые вы можете выполнить, чтобы собрать информацию о потенциальном агенте угрозы. Во второй половине этой статьи я рассмотрю еще несколько ресурсов для анализа угроз. Я также дам несколько советов, как получить максимальную отдачу от Google и убедиться, что вы делаете это безопасно.