Самоуспокоенность: восьмой смертный грех ИТ-безопасности (часть 1)

- Самоуспокоенность: восьмой смертный грех ИТ-безопасности (часть 2)

- Самоуспокоенность: восьмой смертный грех ИТ-безопасности (часть 3)

Введение

Многие из моих читателей знают, что до того, как пятнадцать лет назад я сменил карьеру на ИТ, я был офицером полиции и инструктором/инструктором полицейской академии. В той прошлой жизни одним из самых важных предметов, которые я преподавал новобранцам, была безопасность офицеров. Для новичков-полицейских неопытность и отсутствие знаний являются самыми большими препятствиями на пути к безопасности на улицах. Но я также предупредил их, что по мере их взросления в работе самоуспокоенность станет самой большой личной угрозой их безопасности.

За прошедшие годы я обнаружил, что многие из общих концепций, которые я изучил и позже преподавал в правоохранительных органах, также применимы к ИТ-безопасности. Только детали разные. Опытные ИТ-специалисты, как «старожилы» в полиции, совершают ошибки, потому что они опытны; они видели и сделали слишком много, и это заставляет их принимать многое как должное. Знакомство порождает не презрение, а комфорт. Поскольку вы много раз сталкивались с конкретной угрозой и без проблем справились с ней, вы думаете, что это больше не угроза, или вы забываете, что это большая угроза для других, менее опытных людей.

В работе полиции самоуспокоенность может привести к гибели. В ИТ-безопасности последствия не столь драматичны, но это может стоить вашей компании денег и даже может быть смертельно опасным для вашей карьеры. В этой статье я собираюсь рассказать о том, как самоуспокоенность проявляется в ИТ-безопасности, обсудить некоторые примеры угроз, которые ИТ-специалисты упускают из виду или преуменьшают, и дам несколько советов о том, как провести тонкую грань между самоуспокоенностью и паранойей.

Исчез фишинг

Идея этой статьи начала обретать форму, когда я заметил, что в последнее время я получаю большое количество спам-сообщений «фишингового» типа. В моем почтовом ящике появлялось что-то очень похожее на мою обычную выписку Verizon, уведомление Facebook или подтверждение платежа от NewEgg или Amazon. Иногда это была идеальная имитация, но в большинстве случаев было что-то «не то», что подсказывало мне, что это подделка.

Я не слишком беспокоюсь об этом, потому что я следую лучшим методам «безопасности онлайн-офицеров». То есть, если я получаю отчет Verizon по электронной почте и хочу просмотреть его, я открываю свой браузер и перехожу на сайт Verizon, введя URL-адрес, который, как я знаю, является правильным, или используя ярлык для этого сайта, который я ранее создал.. Чего я делаю, так это щелкаю ссылку в сообщении электронной почты.

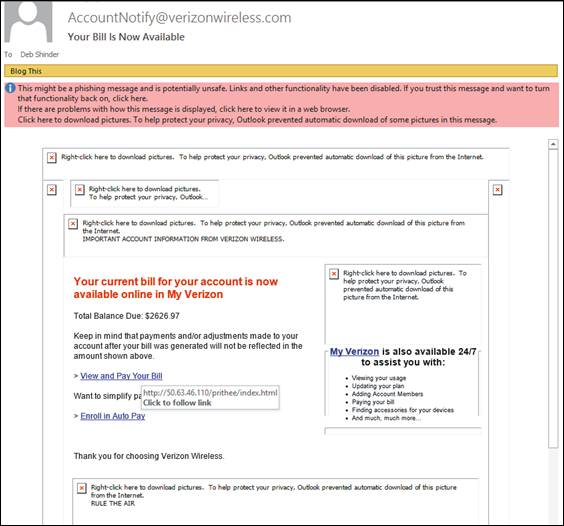

Теперь, если я получу сообщение электронной почты, в котором говорится, что баланс моей учетной записи Verizon в этом месяце составляет 2626,97 долларов США, как я сделал пару недель назад (см. рис. 1), я знаю, что что-то не так. И быстрое наведение на ссылку якобы на сайт Verizon подтверждает это. Он ссылается не на verizonwireless.com, а на IP-адрес, который, после небольшого веб-исследования, показывает, что это тот же адрес, который использовался для вредоносного приглашения LinkedIn.

фигура 1

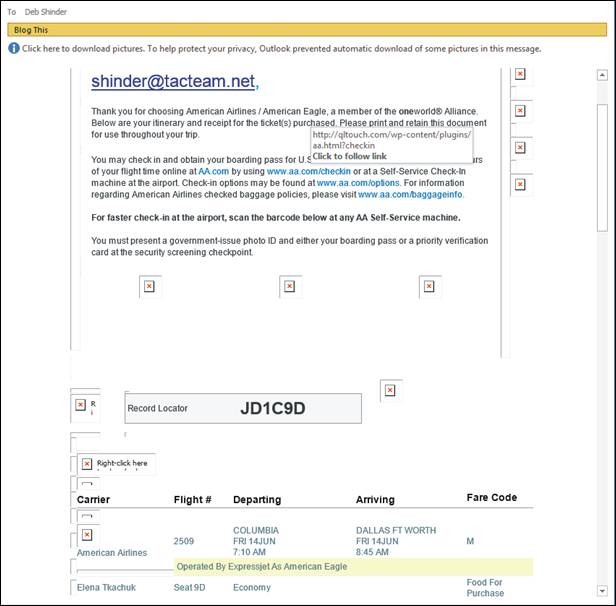

Вы заметите, что Outlook распознал это конкретное письмо как потенциальное фишинговое сообщение. Однако это не всегда так. Другой, который я получил примерно в то же время, выдавал себя за подтверждение бронирования от American Airlines. Так получилось, что я действительно использую АА и недавно сделал резервирование, но не из Колумбии в DFW и не для кого-то по имени Елена Ткачук, как показывает сообщение на рис. 2.

Опять же, все, что требуется, — это навести указатель мыши на ссылку, чтобы определить, что это не является законным сообщением АА, поскольку URL-адрес, на который ведет ссылка, не соответствует URL-адресу в тексте, на который она ссылается.

фигура 2

Тот факт, что оно было отправлено на [email protected], адрес электронной почты, который я никогда не использую для бронирования авиабилетов, также был тревожным сигналом еще до того, как я проверил ссылку.

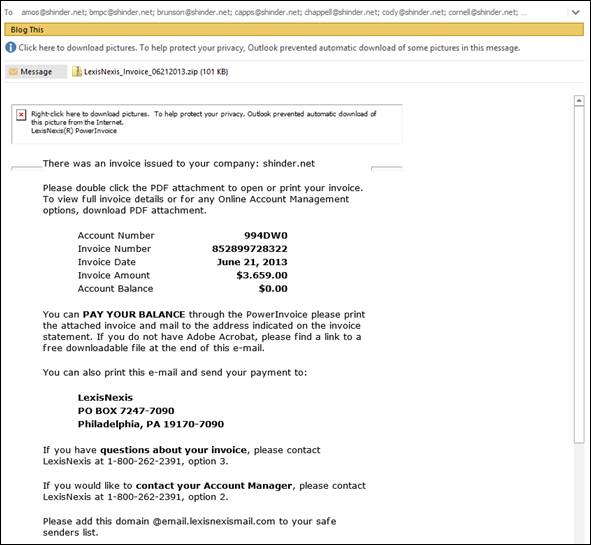

Конечно, мы знаем, что некоторые фишеры немного изощреннее этого. Они помещают реальный домен компании, которую выдают за фишинговое сообщение, как в случае с этим «счетом» на 3659 долларов, который я получил от LexisNexis (сервис, которым я фактически не пользовался с 1990-х годов). У них есть офис в Филадельфии, хотя этот абонентский ящик не указан ни в одном из адресов, указанных на их веб-сайте. Однако это может быть настоящий почтовый адрес, поскольку это сообщение не зависит от того, кто щелкает ссылки; он доставляет свою вредоносную полезную нагрузку, заставляя вас открыть прикрепленный ZIP-файл.

Рисунок 3

Конечно, я не собираюсь этого делать. Если бы у меня сейчас была учетная запись в LexisNexis, я бы проверил состояние своей учетной записи, зайдя непосредственно на их веб-сайт. Однако, поскольку некоторые компании действительно отправляют счета в виде вложений электронной почты, я вижу, как это может обмануть некоторых людей — за исключением того, что этот фишер ошибся, отправив сообщение на множество адресов электронной почты в домене shinder.net, большинство из которых которые не существуют, и даже не удосужились скрыть список cc:, как вы можете видеть в верхней части сообщения. Как мы привыкли говорить в правоохранительных органах, «преступники не становятся преступниками, потому что они умны», и это часто (но не всегда) относится и к онлайн-преступникам.

Итак, я получаю много фишингового спама. Ничего страшного. Вы, вероятно, тоже постоянно сталкиваетесь с такими вещами, но никогда не попадаетесь на них. Но то, что мы склонны забывать, это то, что мы знаем 1) как распознать потенциальное фишинговое сообщение и 2) не нажимать на ссылки электронной почты и вложения, даже если сообщение реальным, это не относится к большинство пользователей компьютеров, которых мы поддерживаем.

Фактор «ИД-десять-Т»

Все мы знаем старый анекдот: 90 процентов проблем с компьютером вызваны «ошибками ID-ten-T» (ID10T). ИТ-специалисты быстро высмеивают отсутствие технических навыков и наивность пользователей, но в то же время мы часто действуем так, как будто ожидаем, что они будут следовать тем же передовым методам, что и мы, и удивляемся, когда они этого не делают. Обучение важно, но мы не можем просто предположить, что, поскольку компания провела обучение по вопросам безопасности, это означает, что нам не нужно беспокоиться о том, что пользователи будут делать именно то, о чем их предупреждает обучение. Дело не в том, что наши пользователи злонамеренны; дело в том, что технологии и безопасность не являются их основными навыками. Они забывают. Они заняты и поджимают время. Они делают вещи «простым» способом, и проще щелкнуть ссылку в электронном письме, чем вводить URL-адрес самостоятельно.

Влияние мобильных технологий

Также важно помнить, что, хотя мобильные технологии упростили для наших пользователей выполнение своей работы и сделали более удобным для нас удаленное управление сетью, они также увеличили подверженность угрозам безопасности несколькими важными способами.. Мы имеем дело с множеством различных типов устройств, операционных систем и приложений, и кажется, что новые появляются ежедневно.

Даже эргономика мобильных устройств может повлиять на безопасность. Возвращаясь к тем фишинговым сообщениям, которые мы обсуждали ранее, мобильные пользователи с большей вероятностью обрабатывают свою почту, занимаясь чем-то другим или «в промежутках» между другими действиями (например, стоя в очереди на кассе в магазине, ожидая, когда им сядут). в ресторане или даже за рулем). Это означает, что они больше спешат, и это снижает вероятность того, что они обнаружат потенциальные угрозы. Даже если их внимание не разделено, люди, которые читают электронную почту на крошечном экране, с меньшей вероятностью заметят сигналы, указывающие на поддельные сообщения. На крошечных виртуальных клавиатурах трудно печатать, что делает более заманчивым просто щелкнуть ссылку в сообщении, а не вводить URL-адрес самостоятельно.

Мобильные устройства также чаще подключаются к сетям Wi-Fi, и, несмотря на то, что им говорят, пользователи иногда могут подключаться к незащищенным сетям. Это подвергает устройство риску заражения вредоносными программами и атак, и если вы успокоились и не предприняли надлежащих шагов для управления этими мобильными устройствами, это также подвергает риску вашу корпоративную сеть при следующем подключении этого устройства к ней.

Влияние BYOD

Мы должны изменить наше мышление с тех дней, когда мобильные устройства выпускались, принадлежали и полностью контролировались ИТ-отделом. Мы также должны осознавать, что тенденция «принеси свое собственное устройство» слегка изменила динамику отношений между ИТ-пользователями, и это повлияло на безопасность. Когда сотрудники платят за свои собственные ноутбуки, планшеты и смартфоны, они считают, что у них больше «прав» делать с ними все, что они хотят, и поэтому они более склонны к рискованному поведению (загрузка и установка большего количества программ, посещение большего количества веб-сайты, связанные с работой, которые не всегда следуют тем же правилам, которым они следуют при использовании компьютеров, принадлежащих компании).

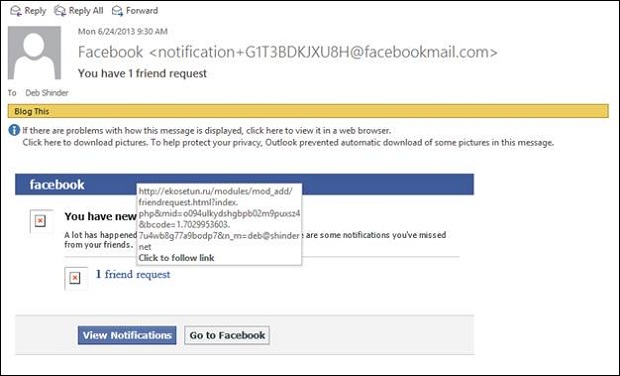

BYOD экономит деньги компании, но есть компромисс. Устройство больше не предназначено только для использования в бизнесе. Вы не можете реально запретить использование в личных целях, например доступ к личным учетным записям электронной почты, социальным сетям или веб-сайтам, не предназначенным для бизнеса. Это вводит новые векторы угроз. Например, пользователь, который привык получать уведомления от Facebook, может, не задумываясь, щелкнуть ссылку в электронном письме, показанном ниже, что приведет его не к Facebook, а к российскому веб-сайту.

Рисунок 4

Даже опытный пользователь, который обычно следует хорошим методам обеспечения безопасности, может быть принят этим, потому что в прошлом пользователь получил так много уведомлений по электронной почте от Facebook. ИТ-специалисты не единственные, кто становится самодовольным.

Резюме

Можем ли мы ожидать, что даже при агрессивном обучении по вопросам безопасности пользователи станут такими же усердными, как мы, в обнаружении попыток фишинга? Возможно нет. Это означает, что мы должны защитить наши сети и этих пользователей от последствий их действий. Но нереалистичные ожидания в отношении наших пользователей — это только один из способов самоуспокоения ИТ-специалистов. Во второй части мы поговорим о других проявлениях самоуспокоенности, которые вы можете распознать в своих коллегах-администраторах или даже в себе. Затем, в части 3, мы завершим его рекомендациями о том, как применять сбалансированный подход к противодействию самоуспокоенности, не заходя так далеко в другом направлении, чтобы создать непосильную рабочую нагрузку для себя и лишить пользователей возможности выполнять свою работу. Выполнено.

- Самоуспокоенность: восьмой смертный грех ИТ-безопасности (часть 2)

- Самоуспокоенность: восьмой смертный грех ИТ-безопасности (часть 3)