Руководство по передовым методам настройки BitLocker (часть 2)

В первой части этой серии мы рассмотрели, как максимально эффективно использовать BitLocker, а также некоторые предостережения, о которых следует знать, прежде чем приступить к использованию этих функций. Во второй части серии мы рассмотрим BitLocker с точки зрения Active Directory, а также рассмотрим настройку BitLocker и TPM с помощью групповых политик и способы восстановления ключей.

Отказ от ответственности

Я думаю, можно с уверенностью сказать, что BitLocker в среде на основе Active Directory, вероятно, будет наиболее часто используемым сценарием. Используя BitLocker в среде на основе Active Directory, вы получаете все преимущества безопасности BitLocker в сочетании со всей безопасностью, доступностью и масштабируемостью, присущими Active Directory.

Но, прежде чем мы начнем, вы должны знать о нескольких отказах от ответственности:

- Microsoft еще не выпустила свой комплект развертывания BitLocker, поэтому, к сожалению, мы не можем предоставить вам официальные ссылки или копии сценариев, используемых в этой статье.

- Кроме того, мы не видели официального материала по развертыванию BitLocker, который скоро будет выпущен, но сценарии, которые мы используем, предоставляются Microsoft. Однако обратите внимание, что имена и количество сценариев, описанных в этой статье, могут измениться после выпуска комплекта развертывания BitLocker.

- Как только Microsoft выпустит различные сценарии и технический документ, которые мы упоминаем в этой статье, они будут обновлены соответствующими ссылками и т. д., чтобы они соответствовали именам файлов и т. д. Мы сообщим вам, когда статья будет обновлена через нашу блоги, так что следите за обновлениями!

Предпосылки

Прежде чем мы начнем, давайте рассмотрим некоторые предварительные условия, которые должны быть выполнены, чтобы вы могли управлять BitLocker из Active Directory.

- Вам нужно будет расширить схему в Active Directory

- Если вы хотите контролировать информацию о восстановлении TPM из Active Directory, вам необходимо изменить разрешение на объект класса Computer в Active Directory.

- Расширения схемы BitLocker Active Directory поддерживаются только на контроллерах домена под управлением Windows Server 2003 с пакетом обновления 1 (SP1) или более поздней версии, Windows Server 2003 R2 и Windows Server «Longhorn».

- BitLocker поддерживается только для работы в Windows Vista Enterprise, Windows Vista Ultimate и Windows «Longhorn» Server.

Примечание. Пока я пишу эту статью, Service Pack 2 для Windows Server 2003 вышел в RTM. SP2 не будет включать обновления схемы BitLocker. Вам по-прежнему необходимо запустить сценарий расширения схемы BitLocker, описанный в этой статье, после установки пакета обновления 2 (SP2) в системе на основе Windows Server 2003.

Скрипты которые нужны

Пришло время начать, поэтому давайте посмотрим на файлы, необходимые для интеграции BitLocker с Active Directory на базе Windows Server 2003:

Следующие файлы необходимы, чтобы ваш Active Directory на базе Windows Server 2003 был готов к поддержке BitLocker.

- BitLockerTPMSchemaExtension.ldf

- Добавить-TPMSelfWriteACE.vbs

Используйте файлы ниже, чтобы проверить конфигурацию BitLocker в Active Directory. Мы будем использовать один из них в нашем примере позже в этой статье.

- Список-ACEs.vbs

- Get-BitLockerRecoveryInfo.vbs

- Get-TPMOwnerInfo.vbs

Расширить схему в Active Directory

После того, как вы проверили предварительные условия и проверили сценарии, вы готовы расширить свою Active Directory, чтобы вы могли хранить информацию о восстановлении BitLocker и TPM в Active Directory.

Это работает следующим образом: информация о восстановлении BitLocker хранится в подобъекте объекта «Компьютер» в Active Directory, что означает, что объект «Компьютер» служит контейнером для одного или нескольких объектов восстановления BitLocker, связанных с конкретным объектом «Компьютер». Причина, по которой я говорю об одном или нескольких объектах восстановления BitLocker, заключается в том, что возможно иметь более одного пароля восстановления, связанного с компьютером с поддержкой BitLocker, например, если вы зашифровали более одного тома на одном компьютере.

Имя объекта восстановления BitLocker имеет фиксированную длину 63 символа и состоит из следующей информации:

Это может быть важно знать, если у вас есть более одного ключа восстановления, связанного с конкретным компьютером, и вы решили удалить некоторые из ключей восстановления в целях безопасности.

Но это еще не все. В объекте Computer хранится больше информации. Если вы счастливый обладатель компьютера с чипом TPM (модуль доверенной платформы) версии 1.2, вы также можете хранить информацию о восстановлении TPM в Active Directory. Однако обратите внимание, что для каждого компьютера можно назначить только один пароль владельца TPM. Когда TPM инициализируется или когда вы меняете пароль TPM, он сохраняется как атрибут того же объекта «Компьютер», который используется BitLocker.

Начнем с расширения схемы с помощью объектов и атрибутов BitLocker и TPM.

- Убедитесь, что вы вошли в систему на контроллере домена как пользователь, входящий в группу «Администраторы схемы» в Active Directory. (Обычно встроенная учетная запись администратора является членом этой группы по умолчанию)

- Убедитесь, что вы можете подключиться к контроллеру домена в Active Directory, который имеет роль мастера схемы FSMO.

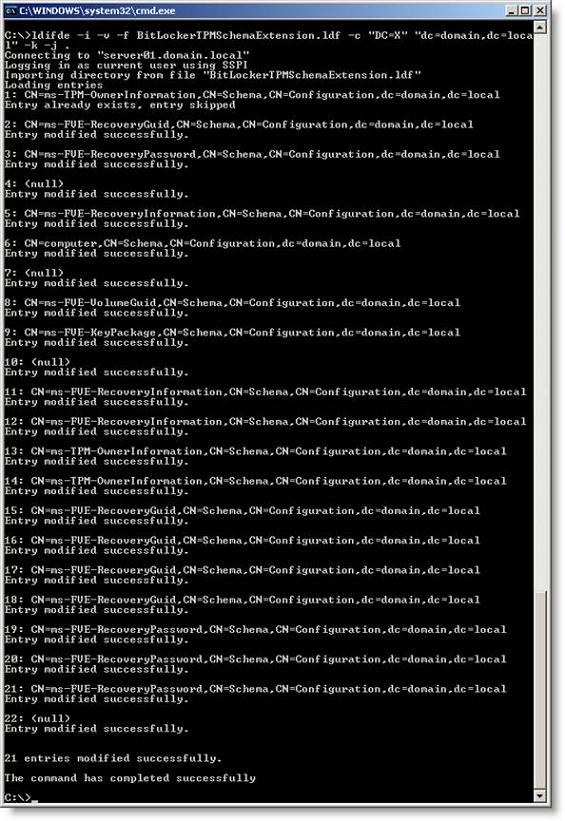

- В этой статье я использую домен Active Directory с именем domain.local. Имея эту информацию под рукой, я запускаю следующую команду (см. рис. 1):

Использование параметра -k подавляет сообщение об ошибке «Объект уже существует», если части схемы уже существуют.

Использование -j. параметры (да, точка является частью параметра) сохраняет расширенный файл журнала в текущий рабочий каталог, в нашем случае это C:LDIF.LOG

фигура 1

- Прежде чем продолжить, убедитесь, что все расширения схемы применены, проверив файл журнала LDIF.

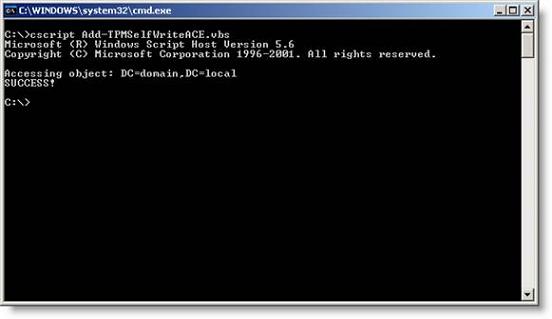

- Следующее, что нам нужно сделать, это установить разрешения для объектов информационной схемы восстановления BitLocker и TPM. На этом шаге будет добавлена запись управления доступом (ACE), позволяющая выполнять резервное копирование данных восстановления TPM в Active Directory. Выполните следующую команду (см. рис. 2):

фигура 2

Вот и все. Теперь вы расширили схему в Active Directory и подготовили ее для поддержки BitLocker и TPM.

Теперь вы готовы изменить необходимые параметры групповой политики как для BitLocker, так и для микросхемы TPM (если ваш компьютер поддерживает эту функцию).

Примечание. Дополнительные сведения о настройке объектов групповой политики Windows Vista (GPO) в домене см. в следующей серии статей на сайте windowsecurity.com:

- http://www.windowsecurity.com/articles/Managing-Windows-Vista-Group-Policy-Part1.html

- http://www.windowsecurity.com/articles/Managing-Windows-Vista-Group-Policy-Part2.html

- http://www.windowsecurity.com/articles/Managing-Windows-Vista-Group-Policy-Part3.html

- Из Vista вы входите в систему с учетной записью домена, которая имеет права изменять групповые политики.

- В Висте Старт | В командной строке поиска введите GPMC.MSC и нажмите Enter.

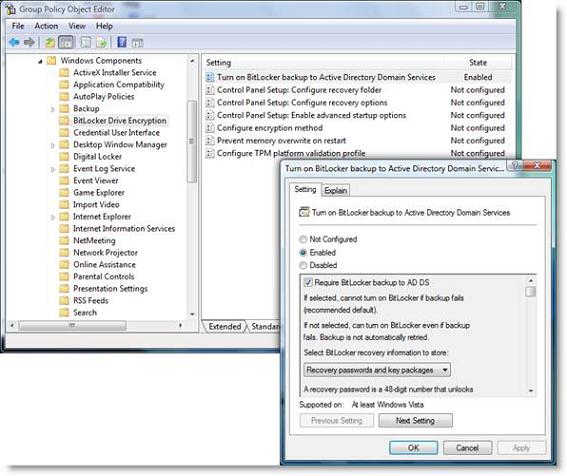

- Существует несколько параметров групповой политики, которые вы можете настроить, как показано на рис. 3, но один параметр, который вы определенно хотите настроить, — это параметр, который будет включать резервное копирование информации восстановления BitLocker в Active Directory:

- Перейдите в раздел Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker.

- Дважды щелкните Включить резервное копирование BitLocker в доменные службы Active Directory.

- Выберите переключатель Включено

Рисунок 3

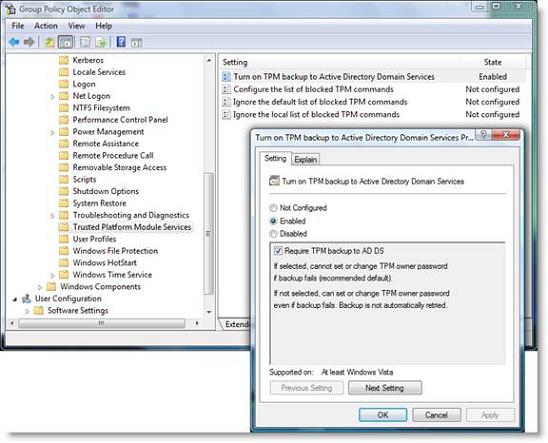

- Если ваши клиентские компьютеры поддерживают совместимый чип TPM, вам нужно включить параметр групповой политики, который позволит вашим клиентам выполнять резервное копирование данных восстановления TPM в Active Directory (см. рис. 4):

- Перейдите в раздел Конфигурация компьютера > Административные шаблоны > Система > Службы доверенных модулей платформы.

- Дважды щелкните Включить резервное копирование TPM в доменные службы Active Directory.

- Выберите переключатель Включено

Рисунок 4

Проверка восстановления ключа в Active Directory

Последнее, что мы сделаем, — это покажем вам, как выполнить шифрование централизованно, при этом мы также позаботимся о том, чтобы получить резервную копию ключа восстановления BitLocker, используемого клиентским компьютером Vista, который хранится в Active Directory. В нашем примере мы будем использовать утилиту командной строки BitLocker ( manage-bde.wsf ).

Следует отметить, что если вы хотите использовать интерфейс GUI при настройке BitLocker и чипа TPM, восстановление ключа все равно будет поддерживаться. Пока компьютер с Vista является членом домена, который удовлетворяет предварительным требованиям, упомянутым ранее, а пользователь, выполняющий работу, является администратором домена, восстановление ключа будет происходить в фоновом режиме без какого-либо вмешательства пользователя.

Шифрование BitLocker с поддержкой TPM

- В меню «Пуск» Vista найдите ярлык командной строки. Щелкните значок правой кнопкой мыши и выберите «Запуск от имени администратора».

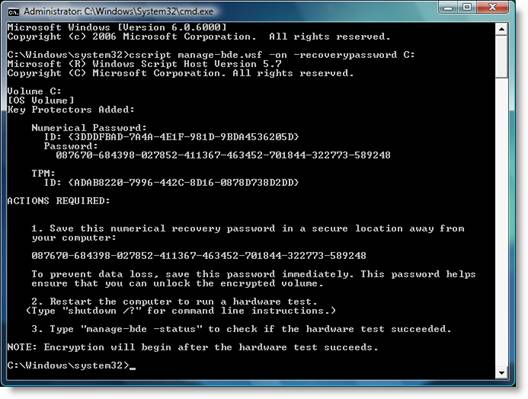

- Введите следующую команду:

- Следуйте инструкциям на экране, чтобы начать процесс шифрования (см. рис. 5).

Рисунок 5

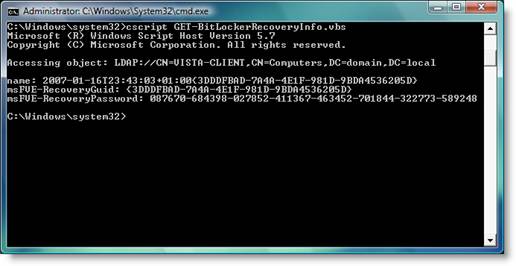

- Пока том шифруется, мы можем проверить, была ли создана резервная копия ключа восстановления BitLocker, введя следующую команду:

Обратите внимание, что восстановление, указанное на рисунке 6 ниже, соответствует ключу восстановления, созданному на предыдущем шаге и указанному на рисунке 5.

Рисунок 6

Вывод

В этой серии из двух частей мы попытались выйти за рамки технических документов и пошаговых статей от Microsoft и показали вам различные подходы к тому, как максимально эффективно использовать BitLocker. Эти две статьи никоим образом не охватывают все области. Их просто слишком много. Но мы постарались вдохновить вас, чтобы у вас было достаточно информации, чтобы вы могли двигаться дальше и исследовать все различные (а иногда и скрытые) функции BitLocker.

BitLocker никоим образом не является идеальным инструментом шифрования жесткого диска. У него много недостатков, таких как плохая проверка подлинности перед загрузкой и отсутствие поддержки многофакторной проверки подлинности (кроме поддержки TPM и стандартного USB-ключа), а BitLocker немного громоздок в настройке. Если вам нужна лучшая многофакторная поддержка, поддержка Vista и даже полное шифрование сервера, то альтернативы, такие как SecureDoc от WinMagic, будут лучшим вариантом. Но BitLocker по-прежнему является большим шагом вперед по сравнению с тем, что мы видели до сих пор от Microsoft, и будет интересно увидеть следующую версию BitLocker к концу года.

Руководство по лучшим практикам настройки BitLocker (часть 1)

Внешние ссылки

Требования к клиентской платформе Windows Vista BitLocker

Спецификации и технические документы

Веб-сайт Trusted Computing Group (TCG)

Блог Microsoft BitLocker