Руководство по безопасности для встроенного управления устройствами в Windows (часть 2)

В предыдущей статье мы перечислили некоторые из наиболее распространенных вариантов встроенной защиты устройств, которые были у нас до выпуска Windows Vista. И, как вы, возможно, помните, наши возможности были ограничены, если только у нас не было союзника в плане сторонних инструментов. Однако с появлением Windows Vista у нас внезапно появился совершенно новый набор инструментов и довольно надежная защита ОС, которые мы можем использовать в своих интересах.

В этой статье мы дадим вам краткий обзор параметров управления устройствами в Windows Vista и покажем, как избежать некоторых распространенных ошибок.

Ваша безопасность должна быть проактивной и надежной

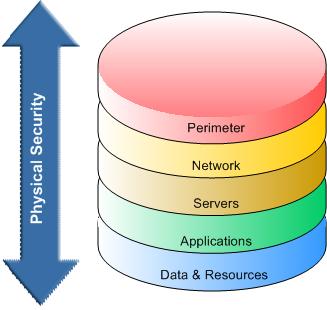

Когда дело доходит до безопасности, вы всегда должны стараться применять упреждающие меры безопасности, когда это возможно. Под этим я подразумеваю попытки защитить ваши системы как от известных, так и от неизвестных угроз. Вы можете спросить себя, как это можно сделать, поскольку вы, вероятно, не знаете, с чего начать и где закончить, пытаясь защититься от неизвестного? Ключевое слово здесь — наименьшие привилегии и белые списки. Невозможно защитить вашу систему от какой-либо известной или неизвестной атаки; однако можно ограничить ущерб, если или когда он произойдет. Способ, которым вы это делаете, заключается в том, чтобы убедиться, что ваши системы работают нормально. Другими словами, вы должны убедиться, что если одна из ваших систем будет скомпрометирована, то ущерб будет ограничен очень небольшой областью вашей системы. Попытка разработать безопасную систему, которая дает сбой, считается чуть ли не искусством (а чаще всего сложной задачей). Один из принципов, который вы должны использовать при разработке таких решений, — это «глубокая безопасность», о которой вы, вероятно, много слышали раньше. Этот принцип проиллюстрирован на рисунке 1.

Рисунок 1: Многоуровневая безопасность, также известная как «глубокая безопасность»

Идея «глубокой безопасности» заключается в разработке решений, состоящих из нескольких независимых уровней безопасности, цель которых — защитить ваши активы. Чтобы злоумышленник мог получить доступ к активам, которые вы пытаетесь защитить, ему придется обойти каждую из защитных мер, которые вы (надеюсь) реализовали на каждом уровне, включая человеческий уровень, который не показан на рисунке 1. Этот принцип поможет вашей системе выйти из строя, если она будет скомпрометирована на одном или нескольких уровнях. Помня об этих принципах, давайте продолжим и рассмотрим несколько примеров того, как мы можем реализовать упреждающие меры безопасности в отношении контроля устройств в Windows Vista.

Контроль установки устройств

Windows Vista загружена различными функциями безопасности по сравнению с ее предшественниками, которые мы рассмотрели в части 1 этой серии статей. Одной из таких функций является Контроль установки устройств, который в основном дает вам детальный способ контроля того, как и какие аппаратные устройства пользователю разрешено устанавливать на свой компьютер. Microsoft написала отличное пошаговое руководство о том, как начать работу с контролем установки устройств, но мы постараемся выйти за рамки статьи Microsoft и показать вам несколько примеров того, как применять наши ранее упомянутые принципы при использовании минимальных привилегий и белых списков.. Прежде чем мы покажем вам, как, остерегайтесь следующих предостережений:

- Устройства не должны быть установлены заранее на компьютерах, которыми вы хотите управлять. Это означает, что если вы используете стандартный установочный образ развертывания, убедитесь, что никакие нежелательные устройства не использовались заранее при обслуживании базового образа.

- Из-за первого совета, объясненного в предыдущем пункте, вам следует использовать отдельный компьютер, на котором вы извлекаете различные классы устройств или идентификаторы устройств, которые вы можете ограничить или использовать для своих белых списков.

- Обратите внимание, что встроенное управление устройствами в Vista основано на компьютере. Это означает, что все пользователи контролируемых компьютеров будут затронуты. Одним из обходных путей является создание различных объектов групповой политики для ограничения устройств и фильтрация области действия объектов групповой политики в соответствии с членством в группе безопасности. Однако, если вы хотите по-настоящему управлять устройством на основе пользователя, вам все равно нужно смотреть на сторонние решения.

Имея в виду эти указатели, пришло время двигаться дальше и рассмотреть несколько примеров.

Пример 1: Управление устройством с наименьшими привилегиями

В этом примере мы покажем вам, как запретить любому пользователю (в том числе с правами локального администратора) устанавливать какие-либо дополнительные аппаратные устройства на компьютер с Vista.

Мы будем использовать Консоль управления групповыми политиками, поэтому из Vista вам нужно будет войти в систему с учетной записью домена, имеющей права на изменение групповых политик.

В Висте Старт | В командной строке поиска введите GPMC.MSC и нажмите Enter.

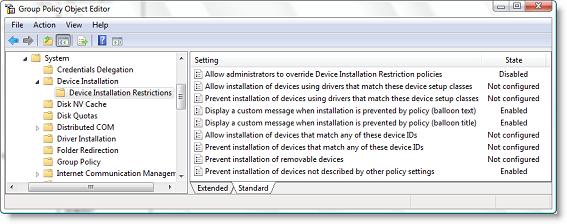

- Перейдите в «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Установка устройства» > «Ограничения установки устройства».

- Настройте следующие параметры (как показано на рисунке 2 ниже)

- Разрешить администраторам переопределять политику установки устройств: здесь вы выбираете «Отключено».

- Отображение пользовательского сообщения, когда установка запрещена политикой (текст всплывающей подсказки): выберите «Включено» и вставьте свой собственный текст.

- Отображение пользовательского сообщения, когда установка запрещена политикой (заголовок всплывающей подсказки): выберите «Включено» и вставьте свой собственный текст.

- Запретить установку устройств, не описанных другими параметрами политики: здесь вы выбираете «Включено».

Примечание. Некоторые параметры политики имеют те же функции, что и выше, если для них установлено значение по умолчанию «Не настроено». Это связано с безопасным дизайном Vistas по умолчанию. Тем не менее, я рекомендую вам по-прежнему настраивать параметры специально, поскольку параметры более очевидны, например, при использовании функции создания отчетов в консоли управления групповыми политиками.

Рис. 2. Запретить кому-либо устанавливать какое-либо дополнительное оборудование

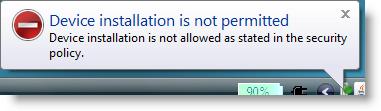

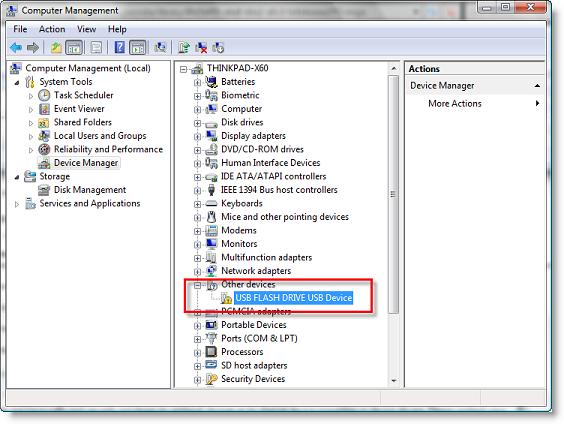

- После того, как мы применили объект групповой политики, пришло время протестировать наши настройки, как показано на рисунках 3, 4 и 5.

Рис. 3. USB-ключ вставлен в компьютер.

Рисунок 4: Наша политика ограничения устройств работает с использованием пользовательского сообщения

Рис. 5. В диспетчере устройств вы видите, что USB-ключ не установлен.

Перейдем к следующему примеру.

Пример 2: Контроль устройств с помощью белых списков

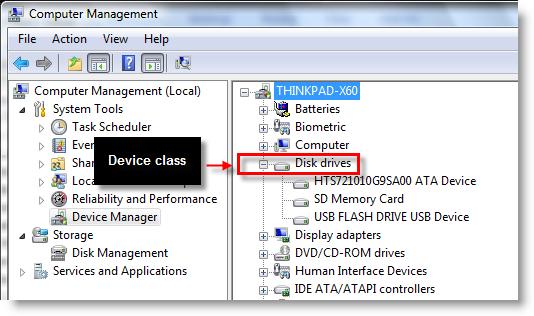

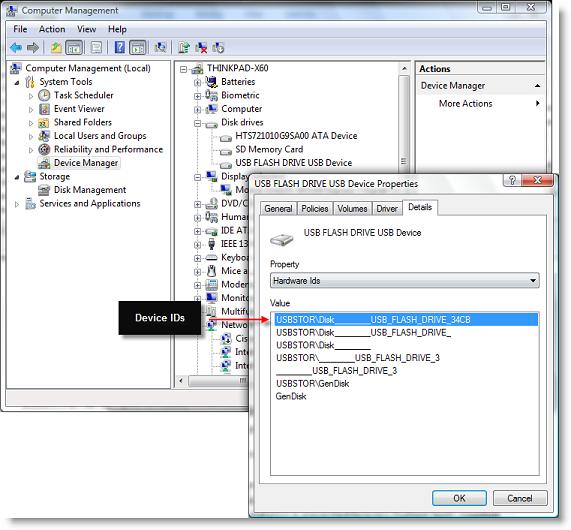

В этом примере мы покажем вам, как запретить любому обычному пользователю устанавливать какие-либо дополнительные аппаратные устройства, кроме тех, которые находятся в белом списке. Теперь, прежде чем мы продолжим, вы должны знать несколько вещей о классах устройств и идентификаторах устройств (они же идентификаторы оборудования). На рисунках 6 и 7 показано, что мы подразумеваем под классами устройств и идентификаторами устройств, взятыми из консоли диспетчера устройств.

Рисунок 6: Краткий обзор классов устройств

Рис. 7. Краткий обзор идентификаторов устройств

В этом примере мы покажем вам, как использовать самую детализированную функцию Windows Vista в отношении ограничений устройств, основанную на идентификаторах устройств.

Вы можете либо собрать классы устройств и идентификаторы устройств, которые вы хотите ограничить или разрешить, используя графический интерфейс в диспетчере устройств, который в любом случае является наиболее удобным для пользователя подходом, или вы можете быть круче и использовать командную строку. В этой статье мы покажем вам, как использовать изящный маленький инструмент командной строки от Microsoft под названием DevCon, который можно найти здесь.

Скопируйте утилиту командной строки DevCon на эталонный компьютер Vista и откройте командную строку от имени администратора. Мы не будем рассматривать здесь все параметры командной строки, а просто покажем вам, как использовать DevCon для нашего конкретного примера.

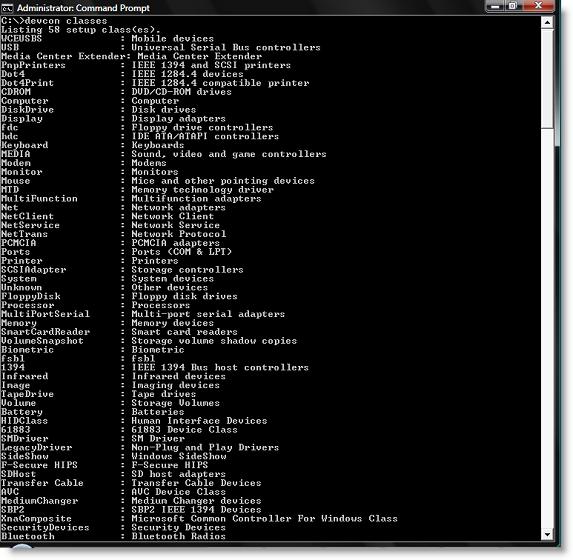

- В командной строке введите следующую команду, как показано на рисунке 8:

Эта команда отобразит все классы устройств на вашем эталонном компьютере, где мы будем использовать класс USB-устройств на следующем шаге.

Рисунок 8. Вот полный список всех классов устройств на нашем тестовом компьютере.

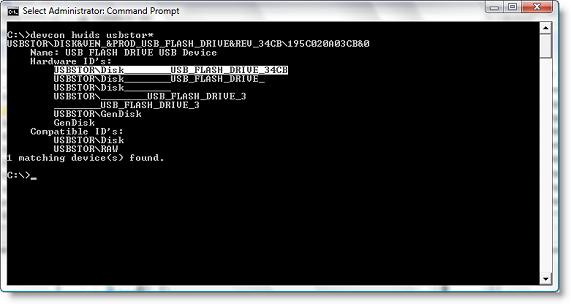

- В нашем примере мы разрешим только USB-накопитель на 4 ГБ, поэтому нам нужен идентификатор устройства с этого устройства. Предполагая, что устройство уже установлено на нашем эталонном компьютере, мы вводим следующую команду, как показано на рисунке 9:

Обратите внимание на пару вещей в этом примере командной строки. Второй параметр « usb » был обнаружен, когда мы использовали предыдущую команду DevCon, где мы размещали различные классы устройств. Во-вторых, мы добавляем «звездочку», так как это будет охватывать все USB-устройства, установленные на нашей эталонной машине. Найдите идентификатор оборудования, как показано на рисунке 9, и скопируйте идентификатор оборудования, прежде чем продолжить.

Рисунок 9. Вот один из способов найти определенный идентификатор оборудования из командной строки.

Примечание. Важно знать, какой идентификатор оборудования вы копируете. При работе с белыми списками всегда следует копировать самый верхний идентификатор оборудования для определенного устройства. Это даст вам более детальный контроль над тем, какие устройства разрешены при использовании белых списков. Если вы внедряете черные списки, вам следует рассмотреть возможность использования самого нижнего идентификатора оборудования, поскольку это повысит вашу безопасность по отношению к более старым устройствам, таким как устройства хранения данных USB 1.1 и т. д., если только вы не хотите ограничивать конкретное устройство, такое как Ipod и т. д.

Опять же, мы будем использовать Консоль управления групповыми политиками, поэтому из Vista вам придется входить в систему с учетной записью домена, имеющей права на изменение групповых политик.

В Висте Старт | В командной строке поиска введите GPMC.MSC и нажмите Enter.

- Перейдите к Конфигурация компьютера> Административные шаблоны> Система> Установка устройства> Ограничения установки устройства.

- Настройте следующие параметры

- Разрешить администраторам переопределять политику установки устройств: выберите «Включено».

- Отображение пользовательского сообщения, когда установка запрещена политикой (текст всплывающей подсказки): выберите «Включено» и вставьте свой собственный текст.

- Отображение пользовательского сообщения, когда установка запрещена политикой (заголовок всплывающей подсказки): выберите «Включено» и вставьте свой собственный текст.

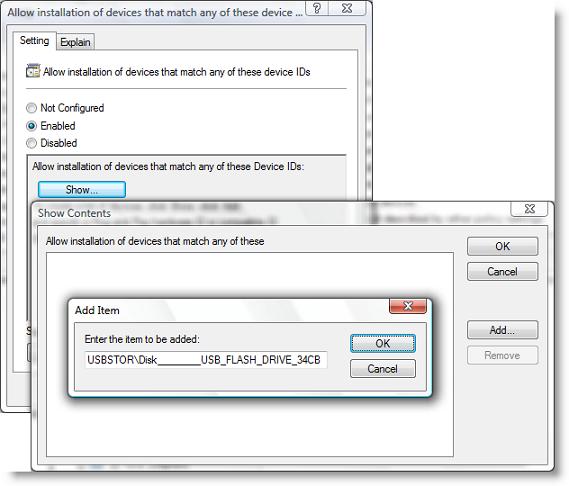

- Разрешить установку устройств, соответствующих любому из этих идентификаторов устройств: выберите «Включить» и нажмите «Показать…», как показано на рисунке 10.

- Нажмите «Добавить…» и добавьте идентификатор оборудования из шага 2.

- Запретить установку устройств, не описанных другими параметрами политики: включено

Рисунок 10: Здесь мы добавляем идентификатор оборудования для устройства, которое должно быть в нашем белом списке.

- Проверьте свои настройки, добавив как устройства в белые списки, так и устройства, не входящие в белые списки.

Вывод

Несмотря на то, что ограничения на установку устройств в Vista не идеальны, они представляют собой замечательную функцию и на самом деле имеют некоторые дополнительные преимущества, которые мы также вкратце коснулись в части 1 этой серии статей, а именно устройства беспроводной связи. Важно, чтобы вы понимали, что беспроводные устройства могут быть использованы злоумышленником, если они не защищены должным образом. Используя функцию ограничения установки устройств Vista, у вас есть возможность контролировать, как и какие устройства беспроводной связи разрешены. Теперь объедините это с NAP или NAQ для соответствия требованиям и расширенным брандмауэром Windows с IPSec для изоляции домена и, что наиболее важно, для обучения пользователей. Затем вы будете на пути к созданию безопасных клиентов, основанных на упреждающей безопасности, которая дает сбои.

Ссылки по теме:

Пошаговое руководство Microsoft по управлению установкой и использованием устройств с помощью групповой политики

Утилита командной строки DevCon работает как альтернатива диспетчеру устройств.