Руководство по безопасности для встроенного управления устройствами в Windows (часть 1)

В этой серии статей из двух частей вы узнаете, как защитить компьютер под управлением Windows XP, Windows Server 2003 или Vista от нежелательных или встроенных устройств, таких как USB-накопители, iPod, CD-ROM, DVD, беспроводные интерфейсы и т. д., используя встроенные функции Windows. Мы рассмотрим варианты, которые у вас есть в различных версиях Windows, а также рассмотрим распространенные мифы и ограничения с точки зрения безопасности.

Соревнование

Давайте смотреть правде в глаза. Внешнее хранилище (любого типа) — это и благословение, и административный кошмар в среде, основанной на домене. Возможность хранить огромное количество данных на небольшом легко снимаемом устройстве делает его идеальным инструментом как для пользователей, так и для администраторов в их повседневной работе. Но это также бросает вызов политике безопасности в компаниях, которые пытаются защитить свою интеллектуальную собственность или избежать заражения вредоносным программным обеспечением. Проблема та же, что и для связи по беспроводной сети, где вы получаете огромную свободу с точки зрения мобильности, но также добавляете новые способы приглашения вредоносного программного обеспечения или мошеннических пользователей для входа в вашу инфраструктуру.

Теперь, если вы учтете тот факт, что большинство операционных систем Windows сегодня не имеют встроенной поддержки, которая централизованно и детально помогает вам контролировать различные устройства, которые можно использовать на компьютере, проблема может показаться какой-то подавляющий.

В Windows XP и Windows Server 2003 у вас не так много возможностей, когда речь идет о встроенном управлении устройствами. Однако есть несколько вещей, которые вы можете сделать. Давайте посмотрим на варианты, которые у вас есть.

Параметры реестра

Когда был выпущен пакет обновления 2 (SP2) для Windows XP, у вас появилась возможность настроить USB-накопители как устройства только для чтения. Войдя в базу данных реестра Windows и перейдя в HKLMSystemCurrentControlSetControl , вы создадите новый ключ с именем StorageDevicePolicies. В этом ключе вы создаете значение REG_DWORD с именем WriteProtect и присваиваете ему значение 1. Когда вы закончите, вы перезагрузите компьютер.

Эта функция на самом деле не решает проблему, описанную в этой статье. Это работоспособное решение, если вы хотите защитить интеллектуальную собственность вашей компании и затруднить копирование данных на внешнее USB-устройство для нетехнических пользователей, но ваша инфраструктура по-прежнему уязвима с точки зрения заражения вредоносным программным обеспечением, которое могут быть сохранены на ключе или пользователь может установить неутвержденное программное обеспечение. Кроме того, он работает только с собственными универсальными USB-драйверами Microsoft.

Групповые политики к вашим услугам

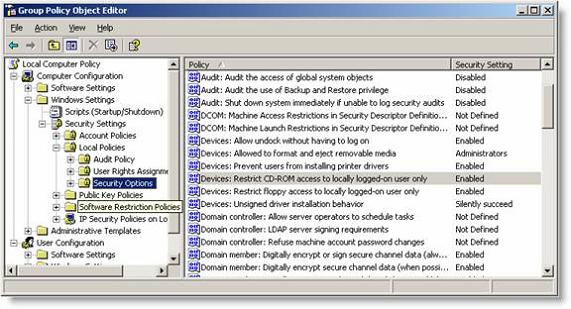

По умолчанию вы получаете только несколько ограниченных настроек GPO, которые позволяют вам управлять устройствами, как показано на рисунке 1.

фигура 1

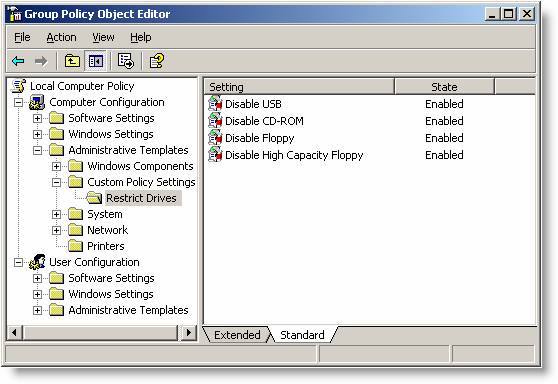

Но, изменяя различные настройки GPO, вы можете изменить шансы в свою пользу. В статье базы знаний Майкрософт KB555324 объясняется, как создать административный шаблон, позволяющий отключать различные внешние запоминающие устройства, как показано на рис. 2.

фигура 2

Хитрость этого шаблона заключается в том, что общие драйверы Microsoft для различных устройств хранения отключаются во время запуска. При желании вы можете расширить административный шаблон для управления другими устройствами, такими как встроенный драйвер Bluetooth, входящий в состав Windows XP SP2 и более поздних версий.

Однако этот подход к GPO имеет некоторые недостатки. Во-первых, это объект групповой политики на базе компьютера, так что это решение «или-или». Для кого-то это нормально, а для кого-то слишком много ограничений. Во-вторых, его довольно легко настроить, поскольку он основан на универсальных драйверах Microsoft. Однако это быстро становится административной проблемой, если вы хотите контролировать драйверы конкретного производителя. Для этого есть решение, убедившись, что пользователь работает без прав администратора, к чему мы вернемся позже в этой статье. Третий недостаток заключается в том, что этот подход может быть обойден пользователем, даже если он имеет ограниченные права, т.е. работает от имени не администратора. Инструмент gpdisable.exe от sysinternals.com (теперь часть Microsoft) можно использовать для отключения этого конкретного объекта групповой политики вместе с другими объектами групповой политики, даже если используются политики ограниченного использования программ. Подробнее об этом инструменте можно прочитать здесь:

http://www.sysinternals.com/blog/2005/12/circumventing-group-policyas-limited.html

Разрешения пользователей к вашим услугам

Если вы создаете новый базовый клиент с нуля, у вас фактически есть возможность контролировать доступ к различным универсальным устройствам хранения на основе групп пользователей. В статье базы знаний Microsoft KB823732 это рассматривается более подробно, но идея состоит в том, что вы меняете разрешения и запрещаете одной или нескольким группам безопасности доступ к файлам PNF и INF, связанным с драйвером, которым вы хотите управлять.

Однако есть еще один способ контролировать это, убедившись, что пользователь работает без прав администратора. Дополнительную информацию по этому вопросу вы можете найти здесь:

- http://www.windowsnetworking.com/articles_tutorials/Running-Windows-Under-Non-Admin-Accounts.html

- http://www.windowsecurity.com/articles/Running-Windows-Under-Non-Admin-Accounts.html

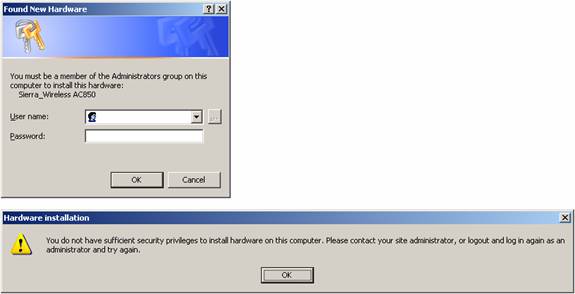

Что происходит, так это то, что когда пользователь пытается установить новое оборудование в первый раз, ему будет отказано в этом действии, если только эти права не были специально добавлены, как показано на рисунке 3.

Рисунок 3

Отключить службу PnP

Некоторые администраторы идут на крайние меры и решают отключить службу PnP, которая автоматически запускается в Windows XP и Windows Server 2003, а также управлять этой службой из объекта групповой политики. Преимущество такого подхода заключается в том, что он фактически ускорит запуск компьютера и решит проблему с контролем устройств, если предположить, что устройства не были добавлены в компьютер до того, как этот параметр был активирован. Однако для этого требуется, чтобы ваш подход к развертыванию основывался на очень строгой стратегии развертывания, поскольку этот процесс может быть очень сложным для администрирования. Во-вторых, такие технологии, как двухфакторная аутентификация с использованием смарт-карт или USB-токенов, не будут работать, поскольку эти технологии и их службы зависят от предварительного запуска службы PnP.

Вывод

Как видите, существует несколько проблем с управлением устройствами в Windows XP и Windows Server 2003, и на самом деле не существует идеального встроенного решения, когда речь идет об управлении устройствами. Так что реальный вопрос в том, что вы должны делать?

- По возможности убедитесь, что у ваших пользователей нет прав локального администратора.

- Если вам нужен реально работающий контроль устройств, то лучшим решением является стороннее решение от таких компаний, как SecureWave, GFI или ControlGuard и т. д.

- Убедитесь, что управление устройствами основано на белых списках (ведение списка разрешенных устройств), а не на черных списках (ведение списка запрещенных устройств). Это уменьшит сложность, административную нагрузку и фактически укрепит общую безопасность.

В следующей статье мы более подробно рассмотрим изложенные выше принципы, а также дадим вам представление о том, почему и как Windows Vista способна предоставить недостающие элементы управления устройствами по сравнению с Windows XP и Windows Server 2003.