Роль Windows Active Directory для серверов Windows

Введение

Что на самом деле происходит, когда вы устанавливаете роль Active Directory на Windows Server? Что ж, важно знать, что происходит, а также задокументировать это. Есть много движущихся частей, которые происходят в фоновом режиме, и знание их может помочь вам устранить неполадки и обеспечить безопасность ваших серверов.

Доступ к ролям для установки

Чтобы установить разные роли на сервере Windows, вам нужно зайти в утилиту Server Manager. Теперь это центральная команда для всего управления сервером, в соответствии с тем, что Microsoft хочет, чтобы вы думали. Диспетчер серверов позволяет вам устанавливать, удалять и просматривать текущие установленные роли для сервера, над которым вы работаете.

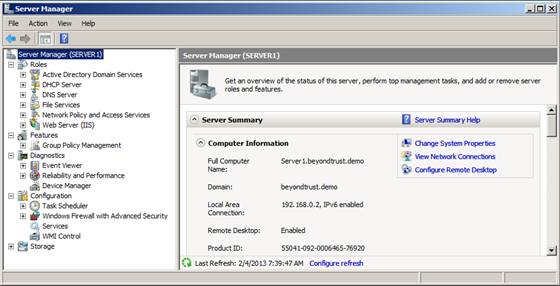

Диспетчер серверов является одним из инструментов администрирования, поэтому вы можете получить к нему доступ через меню кнопки «Пуск» или через панель управления. Когда вы запустите Диспетчер серверов, вы найдете больше, чем просто роли, так как это инструмент, который позволяет вам управлять большей частью сервера. Как вы можете видеть на рис. 1, диспетчер серверов позволяет вам получить доступ к различным другим инструментам и аспектам сервера.

Рисунок 1: Диспетчер серверов для Windows Server 2008

Как видно на рис. 1, на этом сервере Windows установлено множество ролей. Одной из них является роль доменных служб Active Directory. Эта роль после установки делает сервер контроллером домена для домена Active Directory. Когда роль будет установлена, она внесет значительные изменения в сервер для повышения безопасности и управления сервером.

Услуги

Одним из наиболее важных аспектов роли доменных служб Active Directory является установка дополнительных служб. Microsoft внесла некоторые существенные изменения в службы Windows Server по умолчанию примерно в 2003 году. Эти изменения должны были повысить общую безопасность и функциональность сервера. Цель состояла в том, чтобы уменьшить поверхность атаки Windows Server при первоначальной установке, а также при установке функций и ролей на сервере.

При установке доменных служб Active Directory необходимо установить некоторые важные службы, чтобы сервер мог функционировать в качестве контроллера домена. Эти услуги включают в себя:

- Доменные службы Active Directory

- DNS-клиент

- Межсайтовый обмен сообщениями

- Центр распространения ключей Kerberos

- Нетлгон

- Помощник TCP/IP NetBIOS

- Время Windows

- Рабочая станция

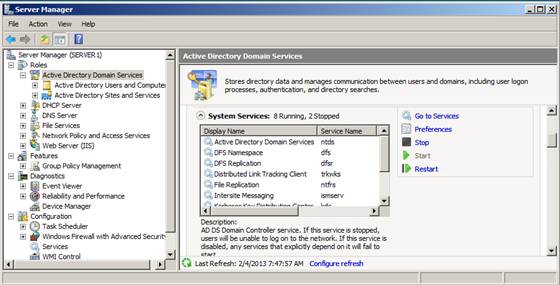

Это службы, которые будут автоматически установлены и включены при установке роли. Это хорошо видно в Диспетчере серверов при расширении роли доменных служб Active Directory, как показано на рис. 2.

Рисунок 2: Диспетчер серверов, показывающий роль и службы доменных служб Active Directory.

Правила брандмауэра

В дополнение к службам установка ролей, роль доменных служб Active Directory, также настраивает правила брандмауэра по умолчанию, чтобы службы и общие функции, необходимые для роли, работали правильно. Это также помогает защитить сервер от атак, как внутренних, так и внешних. Брандмауэр Windows, начиная с Windows Server 2008, представляет собой значительное улучшение по сравнению с предыдущими попытками использования брандмауэра Microsoft, и я считаю, что это очень важное дополнение для защиты ваших серверов.

Когда роль доменных служб Active Directory установлена, следующие правила брандмауэра также настраиваются для сервера, чтобы разрешить правильный обмен данными в сети. Входящие правила отображаются в таблице 1, а исходящие правила — в таблице 2.

Контроллер домена Active Directory — эхо-запрос (ICMPv4-In) |

Контроллер домена Active Directory — эхо-запрос (ICMPv6-In) |

Контроллер домена Active Directory — LDAP (TCP-входящий) |

Контроллер домена Active Directory — LDAP (UDP-In) |

Контроллер домена Active Directory — LDAP для глобального каталога (TCP-In) |

Контроллер домена Active Directory — безопасный LDAP для глобального каталога (TCP-In) |

Контроллер домена Active Directory — безопасный LDAP (TCP-In) |

Контроллер домена Active Directory — разрешение имен NetBIOS (UDP-In) |

Контроллер домена Active Directory — SAM/LSA (NP-TCP-In) |

Контроллер домена Active Directory — SAM/LSA (NP-UDP-In) |

Контроллер домена Active Directory (RPC) |

Контроллер домена Active Directory (RPC-EPMAP) |

Контроллер домена Active Directory — W32Time (NTP-UDP-In) |

Центр распространения ключей Kerberos — PCR (TCP-In) |

Центр распространения ключей Kerberos — PCR (UDP-In) |

Центр распространения ключей Kerberos (TCP-In) |

Центр распространения ключей Kerberos (UDP-In) |

Служба сетевого входа (NP-In) |

Таблица 1. Правила брандмауэра для входящего трафика для роли доменных служб Active Directory

Контроллер домена Active Directory — эхо-запрос (ICMPv4-Out) |

Контроллер домена Active Directory — эхо-запрос (ICMPv6-Out) |

Контроллер домена Active Directory (TCP-выход) |

Контроллер домена Active Directory (UDP-Out) |

Базовая сеть — групповая политика (LSASS-Out) |

Базовая сеть — групповая политика (NP-Out) |

Базовая сеть — групповая политика (TCP-Out) |

Общий доступ к файлам и принтерам (эхо-запрос — ICMPv4-Out) |

Общий доступ к файлам и принтерам (эхо-запрос — ICMPv6-Out) |

Общий доступ к файлам и принтерам (NB-Datagram-Out) |

Общий доступ к файлам и принтерам (NB-Name-Out), Общий доступ к файлам и принтерам (NB-Session-Out) |

Общий доступ к файлам и принтерам (SMB-Out), основная сеть — DNS (UDP-Out) |

Таблица 2. Правила исходящего брандмауэра для роли доменных служб Active Directory

Зависимые роли

Установка одной роли не только устанавливает и настраивает службы и правила брандмауэра, но и может потребоваться установка дополнительных ролей для поддержки этой роли. Это, безусловно, относится к роли доменных служб Active Directory со сложностью, связанной с самой ролью. Контроллеры домена должны взаимодействовать со всеми компьютерами в сети для проверки подлинности учетных записей компьютеров и пользователей, а также со всеми другими контроллерами домена. Связь контроллера домена с контроллером домена включает репликацию базы данных Active Directory и репликацию содержимого SYSVOL.

Чтобы вся эта связь происходила на ваших контроллерах домена, необходимо установить следующие дополнительные роли:

- Пространство имен DFS

- Репликация DFS

- Файловый сервер

Эти роли помогают поддерживать общую функциональность контроллера домена и обеспечивают дополнительные связи, которых нет у вышеупомянутых служб.

Отсутствующие услуги

Для работы контроллера домена могут существовать другие роли/службы, необходимые для функционирования домена Active Directory. К ним могут относиться:

- Служба доменных имен

- DHCP

DNS является обязательной службой для Active Directory; однако это не обязательно должна быть служба Microsoft DNS. Кроме того, DNS может находиться на других серверах, отличных от контроллеров домена, и при этом функционировать. Будут ограничения того, что может сделать DNS, но он все равно будет работать правильно.

DHCP обычно используется в корпоративных сетях, так как большинство компаний не хотят вручную настраивать IP на всех серверах и рабочих столах, поэтому используется DHCP.

Резюме

Как видите, при установке роли, особенно роли доменных служб Active Directory, за кулисами происходит многое. Когда вы устанавливаете роль, сервер должен быть настроен для поддержки всех коммуникаций, которые обслуживает роль. Это означает, что может потребоваться установка и активация дополнительных служб. Эти службы будут ограничены только теми службами, которые необходимы для роли, чтобы свести поверхность атаки к минимуму. В качестве дополнительной меры для защиты сервера создаются и настраиваются правила брандмауэра, как для входящего, так и для исходящего трафика, чтобы гарантировать, что основная связь разрешена, но не более того. Опять же, это тактика безопасности операционной системы, чтобы ограничить подверженность внутренней или внешней атаке.