Репозиторий шаблонов ADM

Если вы каким-то образом имеете дело с Active Directory, вы наверняка имели дело с групповой политикой. Одним из основных компонентов объекта групповой политики является контроль над реестром. Этот элемент управления реестром в групповой политике в основном управляется включением административных шаблонов. Эти шаблоны полезны, но они также имеют некоторые недостатки. Одним из недостатков, который может вызвать проблемы, является контроль над управлением шаблонами по мере выхода новых версий. Существует решение не только этой проблемы, но и многих проблем, связанных с этими шаблонами. Здесь вы получаете одно решение, решение репозитория, которое решает многие проблемы с административными шаблонами.

Основы административных шаблонов

Административные шаблоны — это текстовые файлы, содержащие простой код, который позволяет групповой политике выполнять пользовательские изменения реестра. Эти шаблоны хранятся в файлах с расширением.ADM, откуда и происходит название шаблона ADM. Шаблоны необходимы для групповой политики, поскольку они выполняют две разные функции.

Первая функция, которую выполняет шаблон ADM, — это создание политик и параметров в редакторе объектов групповой политики. Все настройки, созданные из шаблонов ADM, отображаются в узлах административных шаблонов, как показано на рисунке 1.

Рис. 1. Узлы административных шаблонов формируются из шаблонов ADM, включенных в объект групповой политики.

Каждый шаблон ADM содержит информацию как о пользователях, так и о компьютерах в GPO. В шаблоне ADM используются ключевые слова для разделения двух разделов.

Вторая функция шаблона ADM связана с настройками пользователя и компьютера, которые создаются в файлах. Шаблоны ADM также определяют точный путь реестра, значение и данные, которые изменяет каждый параметр. Все пользовательские настройки в шаблонах ADM будут обновлять часть реестра HKEY_CurrentUser, где настройки компьютера обновляют область HKEY_Local_Machine в реестре.

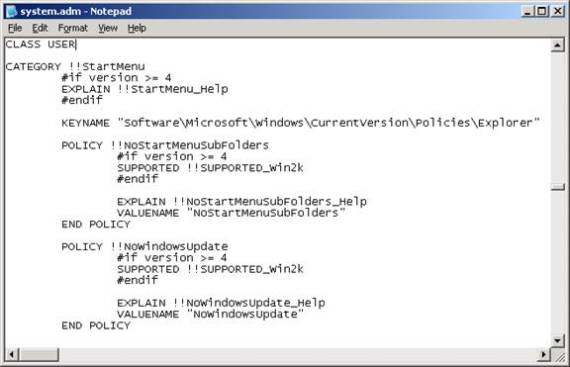

На рис. 2 показана типичная запись в шаблоне ADM, которая обновляет запись реестра.

Рис. 2. Синтаксис шаблона ADM указывает HKEY, путь, значение и данные для каждого параметра, созданного в шаблоне.

Шаблоны ADM по умолчанию

Для объектов групповой политики Windows Server 2003 существует всего 5 шаблонов ADM по умолчанию. Эти шаблоны ADM предназначены для управления некоторыми аспектами узла «Административные шаблоны» в объекте групповой политики, которые указаны в таблице 1.

Шаблон ADM | Функция шаблона |

конф.адм | NetMeeting |

Inetres.adm | Интернет-проводник |

System.adm | Общие настройки системы |

Wmplayer.adm | Проигрыватель Windows Media |

Вуау.адм | Центр обновления Windows/автоматическое обновление |

Таблица 1. Каждый шаблон ADM предназначен для управления определенными параметрами в объекте групповой политики.

Общий размер шаблонов ADM по умолчанию составляет почти 4 МБ. Хотя файлов всего немного, они занимают довольно много места.

Раздувание шаблона ADM

Чтобы понять раздувание шаблонов ADM, вы должны понимать, как хранятся объекты групповой политики. Каждый объект групповой политики разбит на две части, и каждая часть хранится в разных местах на контроллерах домена.

Одна часть, называемая контейнером групповой политики (GPC), хранится как объект в Active Directory. Основная роль этой части объекта групповой политики заключается в сохранении всех ссылок, местоположений и путей различных аспектов объекта групповой политики в неизменном виде. GPC не содержит никаких настроек или шаблонов.

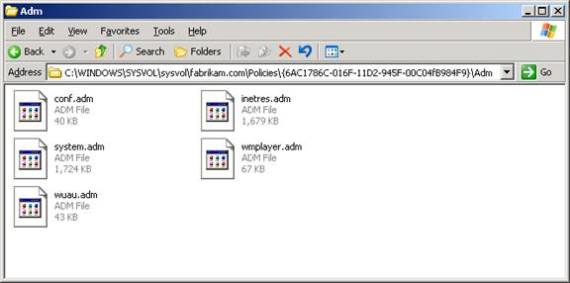

Вторая часть объекта групповой политики, называемая шаблоном групповой политики (GPT), хранится в виде файлов в разделе SYSVOL на контроллерах домена. Точный путь GPT Эта часть объекта групповой политики на 100 % отвечает за хранение определенных параметров, настроенных в объекте групповой политики. Мало того, что GPT хранит настройки в самых разных файлах, он также хранит там копии шаблонов ADM, как показано на рис. 3.

Рис. 3. Шаблоны ADM хранятся в каждом GPT

Проблема с раздуванием ADM заключается в том, что каждый GPT хранит копию шаблонов ADM, а не только один из них. Таким образом, если у вас есть множество шаблонов ADM, общее пространство, которое они могут занимать, может быть значительным. Есть много компаний, которые имеют более тысячи объектов групповой политики, что составляет около 4 ГБ пространства только для шаблонов ADM.

Помимо того, что они занимают так много места, эти шаблоны ADM также необходимо реплицировать на все контроллеры домена. Служба репликации файлов (теперь называемая репликацией DFS в некоторых версиях Windows) отвечает за эту репликацию.

Проверка версии ADM

Одним из решений проблемы раздувания шаблонов ADM является простое удаление шаблонов ADM из GPT. Теоретически это кажется разумным, но элементы управления шаблонами ADM по умолчанию указывают, что шаблон ADM из GPT следует использовать при редактировании объекта групповой политики.

Чтобы понять, как система управляет шаблонами ADM, давайте проследим, как объект групповой политики использует шаблоны ADM при редактировании объекта групповой политики.

- При первом редактировании нового объекта групповой политики локальные версии шаблонов ADM копируются в папку ADM в GPT.

- При последующих изменениях объекта групповой политики система будет сравнивать отметку даты шаблона ADM, хранящегося в GPT, с шаблоном ADM, хранящимся на машине, выполняющей администрирование. Если локальная версия объекта групповой политики имеет более новую отметку даты, она копируется в GPT, перезаписывая старую версию.

- Если GPT или компьютер, выполняющий редактирование GPO, не имеет копии ADM, то эта часть узла административных шаблонов в GPOE будет недоступна. Сюда входят шаблоны ADM по умолчанию или любые пользовательские шаблоны ADM.

Фальсификация шаблона ADM

Эти проблемы могут вызвать серьезные проблемы с общим управлением групповой политикой. Мало того, что это может вызвать проблемы с репликацией и хранением, вы можете видеть, что версии шаблонов ADM могут быстро обновляться и, возможно, со злым умыслом. Если бы мошеннический администратор обновил локальный шаблон ADM, изменив значение реестра и обновляемые данные. При стандартном поведении обновления шаблонов ADM весь массив шаблонов ADM, хранящихся в GPT, может быть поврежден простым редактированием GPO.

Создание репозитория ADM

Решение для обновления шаблонов ADM в GPT, которое устранит все недостатки шаблонов ADM, заключается в создании централизованного репозитория для шаблонов ADM. Для создания центрального репозитория необходимо выполнить всего несколько шагов. Я должен отметить, что центральный репозиторий находится не только на одной машине, но и на каждой машине, которая будет выполнять администрирование объектов групповой политики. Поскольку текущие версии Windows работают с шаблонами ADM, невозможно использовать путь UNC для шаблонов ADM.

Чтобы создать централизованный репозиторий для шаблонов ADM, выполните следующие действия.

- Удалите шаблоны ADM из каждого GPT.

- Поместите копию последней версии каждого шаблона ADM (стандартного и настроенного) в папку C:WindowsInf на каждом рабочем столе, который будет администрировать объекты групповой политики.

- Создайте объект групповой политики, предназначенный для компьютеров, измененных на шаге 2. В объекте групповой политики измените параметр Всегда использовать локальные файлы ADM для редактора групповой политики, который находится в разделе Конфигурация компьютераАдминистративные шаблоныСистемаГрупповая политика. Параметр должен быть установлен на Включено.

- Создайте объект групповой политики, который будет нацелен на учетные записи пользователей, имеющих права на редактирование объектов групповой политики. В GPO измените параметр «Отключить автоматическое обновление файлов ADM», который находится в разделе «Конфигурация пользователяАдминистративные шаблоныСистемаГрупповая политика». Параметр должен быть установлен на Включено.

Теперь при редактировании объекта групповой политики будет использоваться только локальная копия шаблонов ADM, которые хранятся локально. Редактирование объекта групповой политики теперь также отменяет проверку версии шаблонов ADM в обоих местах, полагаясь только на локальную версию.

Как вариант, вы также можете защитить шаблоны ADM, используя новый параметр политики, доступный в PolicyMaker. Этот параметр позволяет выполнить удаление файла, а затем его копирование. Цель состоит в том, чтобы сначала удалить все шаблоны ADM на управляющем компьютере объекта групповой политики при загрузке компьютера. Затем, когда пользователь входит в систему, правильные версии шаблонов ADM будут скопированы на компьютер из защищенного места в сети. Параметр, который вы хотите настроить, находится как в разделе «Конфигурация компьютера», так и в разделе «Конфигурация пользователя» после установки PolicyMaker. Посмотрите в узле PolicymakerWindows Settings, где вы найдете политику Files. Здесь вы создадите одну политику для компьютера, которая удаляет шаблоны ADM, и другую политику для пользовательской части, которая копирует шаблоны ADM на компьютер. В идеале вы просто сделаете соответствующие настройки пользователя и компьютера в объектах групповой политики, которые вы создали выше.

Примечание:

PolicyMaker еще некоторое время доступен на сайте www.desktopstandard.com. Эта технология будет доступна во временных рамках Windows Server 2008, поскольку теперь Microsoft владеет PolicyMaker и включит его для использования с Windows Server 2008.

Заметка 2:

Шаблоны ADM больше не являются форматом параметров реестра по умолчанию в объекте групповой политики. Windows Vista и Windows Server 2008 используют файлы ADMX, основанные на XML. Для тех компаний, которые не переходят на Windows Vista или Windows Server 2008, репозиторий ADM является отличным вариантом. Файлы ADMX поставляются со своим собственным репозиторием, который следует настроить и использовать, если вы перейдете на эти новые ОС. Дополнительные сведения о репозитории ADMX см. в разделе Как создать центральное хранилище для административных шаблонов групповой политики в Windows Vista.

Резюме

Управление шаблонами ADM было проблемой в течение достаточно долгого времени. Закулисная обработка и управление шаблонами не очень управляемы без использования настроек GPO. Однако проблемы с шаблонами ADM, связанные с раздуванием, репликацией, проверкой версий, потенциальным злонамеренным поведением и централизацией управления шаблонами ADM, возможны с помощью всего лишь нескольких настроек в системе. Как только вы сузите список учетных записей пользователей и компьютеров, вы можете просто установить объекты групповой политики, чтобы контролировать, как эти системы управляют шаблонами ADM, гарантируя, что теперь вы знаете, откуда используются шаблоны ADM.