Рекомендации по сегментации сети для вашей организации

Ваша сеть — это самая сильная сторона вашей компании. Однако это также может стать самой большой слабостью вашей компании, если вы не защитите ее должным образом. Сети сильно изменились со времен простых коммутаторов, маршрутизаторов и плоской сетевой структуры. Сегодня у нас есть локальные серверы, устройства с облачными сервисами и распределенная рабочая сила. В более сложных сетях сегментация сети никогда не была более важной, чем сейчас.

В этой статье я расскажу, что такое сегментация сети, ее преимущества и несколько примеров. Я также сравню его с микросегментацией и поделюсь некоторыми передовыми методами, которые вы можете применить в своей организации. Давайте начнем.

Что такое сегментация сети?

Сегментация сети включает в себя разделение или инкапсуляцию вашей сети на отдельные участки. Сегментируя свою сеть, вы можете предотвратить единую точку отказа. Кроме того, если злоумышленник получит доступ к вашей сети, он будет иметь доступ только к одному разделу, а не ко всей вашей сети. Сегментация сети также может дать вашей кибербезопасности время для устранения нарушения, прежде чем оно перерастет во что-то более серьезное.

Сегментация сети противоположна плоской сети. Плоская сеть обычно соединяет все ваши системы без промежуточных устройств, таких как мосты, коммутаторы и маршрутизаторы. В то время как плоские сети обеспечивают высокую скорость между системами, они также уязвимы, потому что они очень открыты. Во многих случаях лучше всего использовать сегментированную сеть.

Давайте рассмотрим некоторые преимущества сегментации сети, чтобы дать вам лучшее представление о том, насколько она хороша.

Преимущества сегментации сети

Сегментация вашей сети дает много преимуществ. В этом разделе я расскажу о некоторых из этих преимуществ более подробно.

Надежная защита данных

Чем больше вы сегментируете и контролируете свой сетевой трафик, тем более безопасными становятся ваши данные. По сути, сегментация сети ограничивает количество участков сети, которые могут получить доступ к вашим данным. В свою очередь, это приводит к повышению безопасности данных.

Эффективное сдерживание угроз

Кибер-злоумышленник будет ограничен определенной подсетью, если он взломает вашу сеть. В свою очередь, им потребуется время, чтобы попытаться взломать остальную часть системы. Ваши группы безопасности могут оценить угрозу и повысить безопасность в других подсетях и разделах сети.

Ограниченный контроль доступа

Используя политику наименьших привилегий, вы можете ограничить количество людей, имеющих доступ к определенной области. Это снижает вероятность того, что злоумышленник получит доступ к вашей сети. Это связано с тем, что люди обычно являются самым слабым звеном в системе (например, фишинговые электронные письма).

Улучшенный мониторинг

Сегментируя свою сеть, вы создадите больше точек, где сможете наблюдать и контролировать ее. Чем больше у вас точек, тем проще обнаружить подозрительные события.

Высокая скорость отклика

Это преимущество коррелирует с улучшенным мониторингом, что позволяет вашей команде безопасности быстро реагировать. Сегментация сузит фокус проблемы и, в свою очередь, создаст более быстрый ответ.

Простой контроль повреждений

Кибер-злоумышленник, проникший в сегментированную сеть, не может причинить слишком много вреда. Это связано с тем, что они имеют ограниченный доступ к системе. Поскольку злоумышленник имеет доступ только к небольшой части системы, любой нанесенный им ущерб легко исправить.

Итак, теперь, когда вы знаете, что такое сегментация сети и ее преимущества, давайте рассмотрим несколько примеров того, как вы можете сегментировать свою сеть.

3 примера сегментации сети

Ниже приведены 3 примера того, как вы можете сегментировать свою сеть.

1. Сегментация виртуальных локальных сетей (VLAN)

Как правило, вы сегментируете сети с помощью VLAN или подсетей. VLAN создавать меньшие участки сети, которые виртуально подключаются к хосту. С другой стороны, подсети используют IP-адреса для сегментации сети. Хотя это традиционные методы сегментации сети, они требуют постоянного обслуживания и изменения архитектуры.

2. Сегментация межсетевого экрана

Вы также можете использовать брандмауэр для разделения сети, но в отличие от VLAN и подсетей. Вы можете развернуть брандмауэр в своей сети, чтобы создать внутренние регионы, которые отделяют системы и функциональные системы друг от друга.

3. Сегментация программно-определяемой сети (SDN)

Сегментация SDN — это новый подход к сегментации сети, известный как автоматизированное наложение SDN. Хотя этот метод является более новым и использует программное обеспечение для сегментации, может быть сложно справиться с соответствующей микросегментацией.

Говоря о микросегментации, давайте посмотрим, как она соотносится с сегментацией сети.

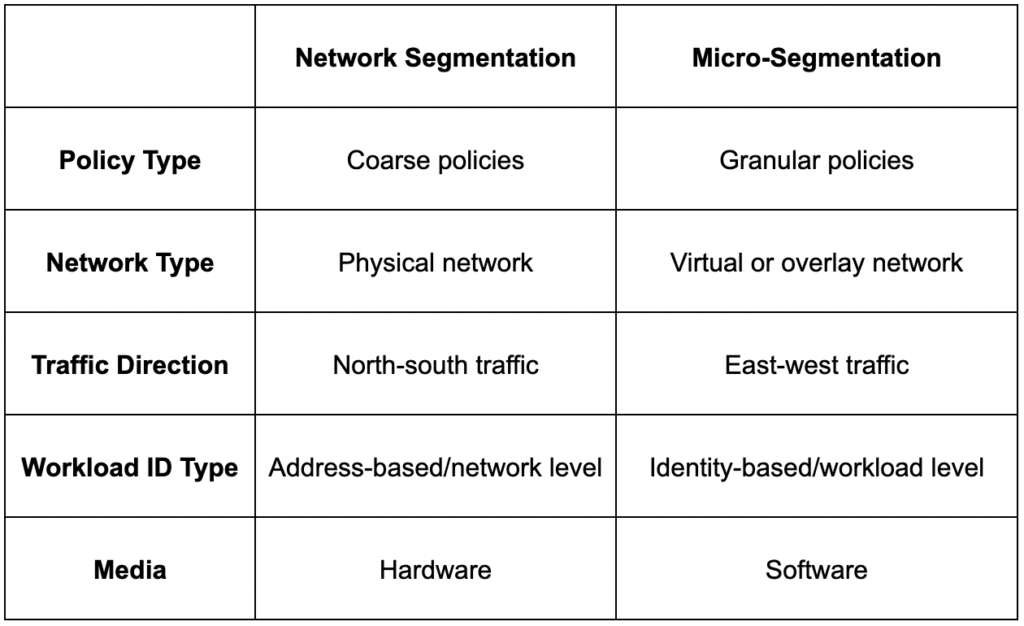

Сегментация сети против микросегментации

Микросегментация возникла как способ умерить боковой трафик между серверами в одном сегменте. Тем не менее, он эволюционировал, чтобы включить внутрисегментный трафик.

Например, это означает, что сервер A может взаимодействовать с сервером B или приложение A может взаимодействовать с хостом B и так далее. Чтобы уточнить, это работает только в том случае, если идентификатор запрашивающих ресурсов соответствует разрешению, настроенному для этого сервера/приложения/хоста/пользователя.

Ниже приведена простая таблица, в которой показаны различия между сегментацией сети и микросегментацией.

Когда вы думаете о сегментации сети и микросегментации, речь не идет об использовании одного над другим. Вместо этого вам следует рассмотреть возможность использования обоих, чтобы обеспечить оптимальную защиту вашей сети. Эта комбинация является одной из лучших практик.

Говоря о лучших практиках, давайте посмотрим на них сейчас!

5 лучших практик сегментации сети

Вот 5 лучших практик сегментации сети. Это не исчерпывающий список всего, что вы можете реализовать, но это одни из лучших рекомендаций. Давайте погрузимся.

1. Постоянно контролируйте и проверяйте свои сети

Как упоминалось ранее, мониторинг и наблюдаемость чрезвычайно важны. Если вы сегментируете свою сеть, эти задачи упрощаются. В свою очередь, ваше время реакции на атаки также улучшится.

2. Следуйте принципу наименьших привилегий

Основываясь на принципе наименьших привилегий, вы должны знать, кто имеет доступ к вашей сети. Более того, вы должны понимать, как ограничивать разрешения по принципу наименьших привилегий. В целом, это снижает вероятность того, что кибератака взломает вашу сеть. Помните, что люди являются самой большой уязвимостью в сети.

3. Используйте белые списки

Внесение IP-адресов в белый список — отличный способ защитить вашу сеть и позволить удаленным сотрудникам подключаться к ней. Белый список лучше всего работает в сочетании с VPN из-за статичного характера IP-адреса VPN. Это контрастирует с IP-адресами, которые предлагают динамические IP-адреса. По сути, белый список разрешает доступ только с тех IP-адресов, которые вы в него внесли.

4. Упростите доступ третьих лиц к вашей сети

Вы хотите, чтобы третьи стороны имели легкий доступ к вашим системам, в котором они нуждаются, а злоумышленники — нет. Иногда, в зависимости от архитектуры, сторонним поставщикам может быть сложнее получить доступ к вашей сети, чем должно быть. Вам нужно будет реорганизовать и заново спроектировать это, если это так.

5. Сопоставьте потоки данных в вашей сети

Как упоминалось ранее, сегментация сети усложняет доступ злоумышленника к вашей сети, разбивая ее на изолированные сегменты. Несмотря на это, вы захотите соответствующим образом ограничить сетевой трафик.

Северный трафик покидает сеть. Например, это может быть сотрудник, посещающий веб-сайт с управляемого устройства, подключенного к корпоративной сети.

Трафик Восток-Запад перемещается между системами внутри сегментированных участков сети. Примером этого может служить интерфейсный сервер и база данных в сети центра обработки данных.

Южный трафик включает в себя данные, поступающие в сетевой сегмент или зону. Например, это может быть клиент или сотрудник, обращающийся к локальному веб-серверу, расположенному в сегментированной сети или интрасети компании.

Помимо потоков данных и трафика, мы многое рассмотрели в этой статье, поэтому пришло время подвести итоги.

Заключительные слова

В заключение, сегментация сети жизненно важна для успеха и безопасности любой сети. Без него вы уязвимы для кибератак и других связанных с этим проблем. Когда вы сегментируете свою сеть, становится намного проще управлять и контролировать ее. Кроме того, если злоумышленнику удастся взломать его, он будет иметь доступ только к одной его части. В свою очередь, это позволяет легко устранить проблему при подготовке к будущим атакам.

Сегментация сети может принимать различные формы. Я рассмотрел 3 примера сегментации сети: сегментация VLAN, сегментация брандмауэра и сегментация SDN. Учитывайте свои требования при выборе правильной формы для вашего бизнеса.

Наконец, не забудьте следовать рекомендациям по сегментации сети, которые я изложил. Это включает в себя соблюдение принципа наименьших привилегий, использование белых списков для управления доступом и сопоставление потоков данных в вашей сети, и это лишь некоторые из них.

У вас есть еще вопросы о сегментации сети? Ознакомьтесь с разделами часто задаваемых вопросов и ресурсов ниже!

Часто задаваемые вопросы

Что такое сегментация сети?

Сегментация сети включает в себя разделение вашей сети на более мелкие участки. Вы можете сделать это через VLAN или подсети в классическом понимании сегментации. Сегментация также позволяет легко управлять сетью и повышать общую безопасность сети.

Что такое принцип наименьших привилегий?

Принцип наименьших привилегий гласит, что пользователь должен иметь только необходимые права доступа для выполнения своей задачи. Думайте об этом как о «необходимой информации». Если вам нужно это знать, это важно для вашей работы. Точно так же, если вам это не нужно знать, это не повлияет на вашу производительность, поскольку не поможет вам выполнять свою работу. То же самое и с правами доступа.

Что такое брандмауэр?

Брандмауэр — это часть сети, предназначенная для блокировки входящих и исходящих соединений, не имеющих надлежащих прав доступа. Это делается для предотвращения нежелательного доступа к вашей сети. Кроме того, он может отслеживать трафик в вашей сети.

Что такое белый список?

Белый список — это список, который позволяет пользователям с перечисленными IP-адресами иметь доступ к сети. Вы не можете получить доступ к сети, если вы не в списке.

Чем сегментация сети отличается от микросегментации?

Сегментация сети разбивает вашу сеть на более мелкие участки. С другой стороны, микросегментация берет ваши приложения и создает для каждого из них виртуальную машину. По сути, микросегментация гораздо более детализирована, чем сегментация сети.

Ресурсы

TechGenix: Статья о микросегментации

Подробнее о микросегментации.

TechGenix: Статья о безопасности сетевой инфраструктуры

Узнайте, что такое безопасность сетевой инфраструктуры и зачем она вам нужна.

TechGenix: Статья о демилитаризованных зонах

Узнайте, что такое DMZ и как вы можете использовать его для защиты своей сети.

TechGenix: Статья о брандмауэре как услуге

Узнайте все, что вам нужно знать о брандмауэрах как услуге.

TechGenix: Руководство по аналитике поведения пользователей и организаций

Узнайте больше об UEBA и о том, как вы можете использовать его для обнаружения кибератак.