Рекомендации по обеспечению безопасности хранилища

Введение

Во многих случаях в центре внимания ИТ-безопасности находится сеть и передаваемые по ней данные. Безопасности хранимых данных, особенно данных резервного копирования, уделялось меньше внимания. SAN считается безопасным, поскольку использует Fibre Channel вместо TCP/IP. Но оправдано ли это самодовольство? Какие угрозы безопасности связаны с данными, хранящимися вне офиса? В этой статье мы рассмотрим эти вопросы и причины, по которым организациям необходимо больше заботиться о безопасности, когда речь идет о стратегиях хранения.

Жизненно важная важность защиты хранимых данных

Сегодня организации хранят все виды критически важной бизнес-информации в электронном формате в своей сети. Большая часть этой информации относится к самому бизнесу, часть представляет собой личную информацию о сотрудниках, клиентах и партнерах, а часть представляет собой более общую информацию, полученную в ходе исследований. В зависимости от нескольких факторов некоторая часть этой информации может регулироваться государственными или отраслевыми нормами; некоторые из них могут даже быть секретной информацией, влияющей на национальную безопасность. Хотя защита целостности и конфиденциальности данных всегда желательна, во многих случаях сегодня это является обязательным, и несоблюдение этого требования может привести к штрафам, другим санкциям или даже уголовному преследованию.

Почему же тогда компании не могут должным образом защитить данные? Иногда ответственные лица не осознают, что данные уязвимы. В других случаях стоимость защиты данных побуждает их рисковать. Не все данные одинаково конфиденциальны. Важно оценивать и классифицировать данные в соответствии с их конфиденциальностью и соответствующим образом защищать их. Надежная защита гарантируется для определенных типов данных. Примеры включают:

- Коммерческие тайны, раскрытие которых поставит организацию в невыгодное положение по сравнению с конкурентами.

- Детали финансовой информации о бизнесе

- Личная информация, такая как адреса сотрудников или клиентов, номера телефонов, номера социального страхования, даты рождения, зарплаты и т. д. (если только это не требуется по закону).

- Информация о клиенте/заказчике, которая может быть использована конкурентами в ущерб бизнесу

- Подробная информация о судебных процессах, контрактах, переговорах о покупке и других юридических вопросах

Это только выборка; у вас могут быть другие типы данных, которые необходимо защищать для предотвращения кражи, подделки, несанкционированного раскрытия и других угроз и/или для соблюдения нормативных требований.

Оценка риска и классификация данных

Оценка риска требует, чтобы вы определили, от чего вам нужно защитить данные. Каковы наиболее вероятные угрозы для данных? Насколько вероятно каждое из них? Примеры угроз включают в себя:

- Преднамеренный несанкционированный доступ из-за пределов сети

- Преднамеренный несанкционированный доступ изнутри сети

- Случайное изменение, уничтожение или раскрытие данных пользователями с авторизованным доступом

- Злонамеренное изменение или уничтожение данных (из внутренних или внешних источников)

- Кража или потеря физических носителей (ленты, диски, серверы, другие устройства хранения)

- Потеря данных из-за аппаратного/программного сбоя, физического разрушения носителя (стихийное бедствие, пожар и т. д.)

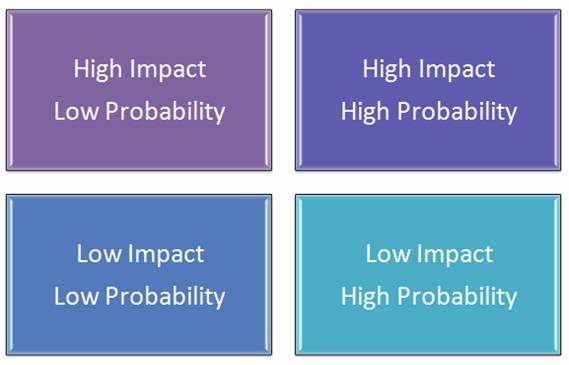

Матрица, которая обычно используется для классификации данных по необходимому уровню защиты, учитывает вероятность утечки данных и влияние на бизнес, если это произойдет, как показано на рисунке ниже.

Рисунок 1: Матрица рисков

Воздействие относится к затратам для компании — не только прямым денежным затратам, но и потерям производительности сотрудников, административным накладным расходам, деловой репутации клиентов и т. д. — которые могут быть понесены в случае нарушения безопасности данных. Вероятность относится к вероятности того, что нарушение произойдет.

Как показано на рисунке, не все риски одинаковы. Неэффективно тратить большие суммы денег, времени и/или усилий на защиту активов, для которых воздействие невелико и вероятность нарушения невелика. Однако иногда правительственные или отраслевые нормативные акты требуют защиты определенных данных, даже если кажется, что они относятся к категории низкого воздействия и/или низкой вероятности. В этом случае необходимо учитывать стоимость несоблюдения (даже если нарушения не произошло).

Технологии хранения данных

Мир хранения данных становится все более сложным и разнообразным, начиная от малого бизнеса, который хранит данные на файловом сервере, и заканчивая предприятием, которое управляет хранилищем данных. Общие технологии хранения включают в себя:

- Хранилище с прямым подключением (DAS): наиболее традиционная форма хранилища с одним или несколькими дисками, напрямую подключенными к серверу, в том числе в виде массива (RAID).

- Сетевое хранилище (NAS): автономная выделенная система хранения данных, подключенная к сети, работающая под управлением упрощенной операционной системы для обеспечения хранилища и файловой системы и использующая файловые протоколы, такие как NFS или SMB/CIFS.

- Сеть хранения данных (SAN): подключает удаленные устройства хранения к серверам таким образом, чтобы устройства отображались как локальные хранилища, используя такие протоколы, как SCSI/iSCSI, протокол Fibre Channel (FCP), Fibre Channel через Ethernet, ATA через Ethernet.

- Сетевое унифицированное хранилище (NUS): объединяет доступ на основе файлов и блоков на одной платформе хранения, объединяя модели SAN и NAS.

Вопросы безопасности и технологии защиты частично зависят от типа используемой технологии хранения. Распределенное хранение данных еще больше усложняет безопасность. Например, технология EMC FAST (Fully Automated Storage Tiering) автоматически перемещает данные между уровнями хранения. Это означает, что вам не обязательно знать, где находятся определенные файлы; с другой стороны, это также может затруднить злоумышленнику поиск определенных файлов. Подробнее о FAST читайте здесь.

Виртуализация во многом изменила мир вычислений. «Виртуализация хранилища» — это новый ИТ-термин, который многих вводит в заблуждение как в отрасли, так и за ее пределами. Ассоциация производителей сетей хранения данных (SNIA) определяет ее как «абстрагирование, сокрытие или изоляцию внутренних функций подсистемы или службы хранения от приложений, хост-компьютеров или общих сетевых ресурсов».* Виртуализация может быть на основе хоста или сети. Решения для виртуализации SAN объединяют все или часть физических дисков в пул и выделяют необходимые ресурсы серверам приложений. Проблема в том, что механизмы управления доступом специфичны для конкретных транспортных сетей (например, IP SAN или FC SAN). А такие стандарты, как FC-SP (протокол безопасности Fibre Channel)**, защищают только те данные, которые передаются по сети, а не сохраненные данные.

Чтобы еще больше усложнить ситуацию, некоторые компании теперь обращаются к облаку (общедоступному или частному) для хранения своих данных. Это позволяет сэкономить деньги, потому что вам не придется тратить капитальные средства на оборудование и вы можете платить только за то, что используете. Но доверив свои данные внешнему облачному провайдеру, такому как Amazon Simple Storage Service (S3), возникают проблемы с безопасностью, поскольку данные находятся вне вашего контроля. Он может находиться на том же диске, что и данные другого клиента.

Технологии защиты данных

Правительственные и отраслевые правила, как правило, не требуют использования той или иной технологии для защиты данных; это имеет смысл, потому что технологии постоянно меняются, а бюрократия часто работает медленно и не успевает за этими изменениями. Вместо этого законы и правила, как правило, предписывают желаемые результаты: например, защиту личной информации клиентов от раскрытия третьим лицам. Технология, которую вы используете для достижения этой цели, зависит от вас.

Сохраненные данные требуют других технологий защиты от данных, которые передаются по сети. Технологии, используемые для защиты хранимых данных, можно разделить на несколько категорий:

- Технологии контроля доступа

- Технологии шифрования данных

- Технологии аудита/мониторинга

- Технологии безопасного уничтожения данных

- Технологии резервного копирования и аварийного восстановления

Технологии защиты могут быть физическими (например, замки на дверях серверной комнаты для предотвращения физического удаления или уничтожения данных), аппаратными или программными. Программные технологии защиты могут быть встроены в операционную систему (например, списки управления доступом Windows Server, шифрование EFS, BitLocker и т. д.) или предоставляться через сторонние решения.

Лучшие практики

Чтобы быть эффективной, защита должна быть многоуровневой. Вам необходимо предотвратить проникновение внешних злоумышленников в сеть. Но если эти средства защиты не работают или если нарушение исходит от инсайдеров, вам нужны меры, чтобы предотвратить их доступ к данным.

Следует следовать общим передовым методам сетевой безопасности. Кроме того, некоторые рекомендации, относящиеся к хранимым данным, включают:

- Изолируйте различные типы трафика и систем: используйте VLAN или зонирование Fibre Channel, чтобы разделить трафик хранилища и другой сетевой трафик.

- Физически отделить устройства хранения от другого серверного оборудования (т. е. разместить устройства хранения в отдельной комнате с физическим доступом, ограниченным доверенным персоналом).

- Физически ограничить доступ к оптоволоконным коммутационным панелям и коммутаторам

- Физически безопасные диски с горячей заменой ~

- Используйте системы обнаружения вторжений и/или аудит/мониторинг доступа к файлам, чтобы предупреждать вас о несанкционированных или необычных попытках доступа к данным.

- Резервное копирование данных по регулярному расписанию, хранение резервных копий вне офиса и обеспечение физической защиты носителей резервных копий.

- Шифровать данные (включая резервные копии) и хранить ключи шифрования отдельно от данных

Вот документ SNIA с подробным описанием текущих передовых практик.

Hewlett Packard предоставляет инструмент для самостоятельной оценки безопасности хранилища, с помощью которого вы можете выбрать любой или все из шести ключевых элементов безопасности хранилища и резервного копирования и ответить на ряд вопросов, чтобы определить, какие области вашей стратегии безопасности хранилища нуждаются в укреплении.

* Что такое FC-SP (Fibre Channel — протокол безопасности)?

** Виртуализация хранилища: Техническое руководство по SNIA