Развертывание сервера IPsec и изоляции домена с помощью групповой политики Windows Server 2008 (часть 3)

Во второй части нашей серии статей о настройке NAP с применением политик IPsec мы сосредоточились на сервере политик сети. В этой статье мы провели следующие процедуры:

- Добавьте сервер политики сети в группу исключений NAP.

- Перезапустите сервер политики сети.

- Запрос сертификата компьютера для сервера политики сети

- Просмотрите компьютер и сертификат работоспособности, установленный на сервере политики сети.

- Установите сервер политики сети, центр регистрации работоспособности и подчиненный ЦС.

- Настройте подчиненный ЦС на сервере политики сети.

- Включить разрешения для центра регистрации работоспособности запрашивать, выдавать сертификаты и управлять ими.

- Настройте Центр регистрации работоспособности для использования подчиненного ЦС для выдачи сертификатов работоспособности.

В этой, третьей части серии, мы продолжим нашу работу над сервером NPS. Сначала мы настроим политику NAP IPsec Enforcement на NPS. После того, как мы закончим создание политики, мы перейдем к клиентским системам, чтобы использовать их для тестирования.

Настройте политику применения NAP IPsec на сервере политики сети.

В этом разделе о настройке политики применения NAP IPsec на сервере политики сети мы сделаем следующее:

- Настройка NAP с помощью мастера NPS NAP

- Настройка средства проверки работоспособности безопасности Windows

- Настройте параметры NAP CLIENT в групповой политике.

- Ограничьте область действия групповой политики NAP CLIENT с помощью фильтрации группы безопасности.

Давайте начнем!

Настройка NAP с помощью мастера

Мастер настройки NAP помогает настроить NPS в качестве сервера политик работоспособности NAP. Мастер предоставляет часто используемые параметры для каждого метода принудительной защиты доступа к сети и автоматически создает настраиваемые политики защиты доступа к сети для использования в вашей сети. Вы можете получить доступ к мастеру настройки NAP из консоли NPS.

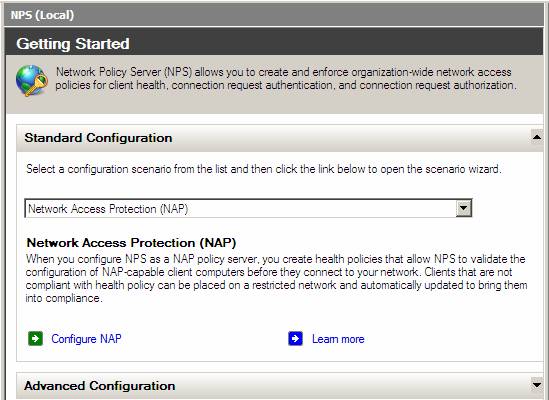

- Нажмите «Пуск», выберите «Выполнить», введите nps.msc и нажмите клавишу ВВОД.

- На левой панели консоли сервера политики сети щелкните NPS (локальный).

фигура 1

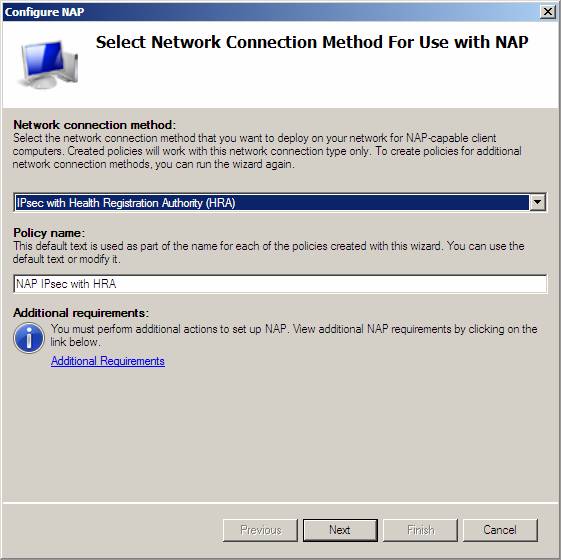

- В области сведений в разделе Стандартная конфигурация щелкните Настроить NAP. Запустится мастер настройки NAP. На странице Выбор метода сетевого подключения для использования с NAP в разделе Метод сетевого подключения выберите IPsec с центром регистрации работоспособности (HRA) и нажмите кнопку Далее.

фигура 2

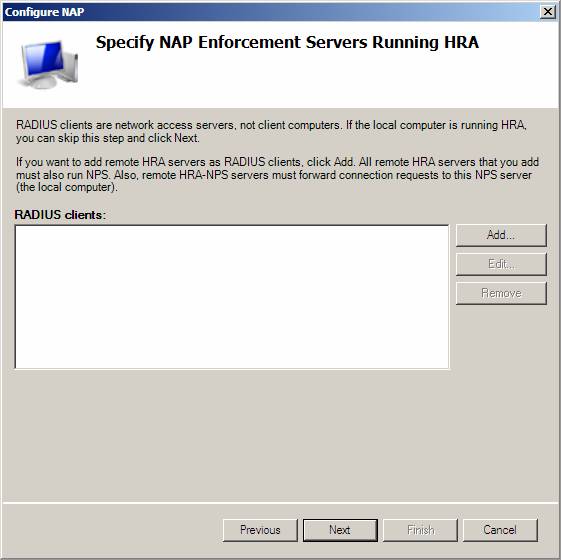

- На странице Укажите серверы принудительного доступа к сети, на которых выполняется HRA, нажмите кнопку Далее. Поскольку на этом сервере политики работоспособности NAP локально установлен HRA, нам не нужно добавлять клиентов RADIUS.

Рисунок 3

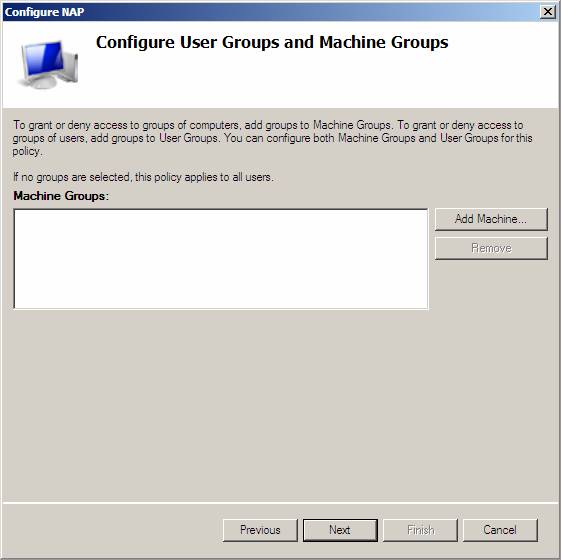

- На странице «Настройка групп пользователей и групп компьютеров» нажмите «Далее». Вам не нужно настраивать группы для этой тестовой лаборатории.

Рисунок 4

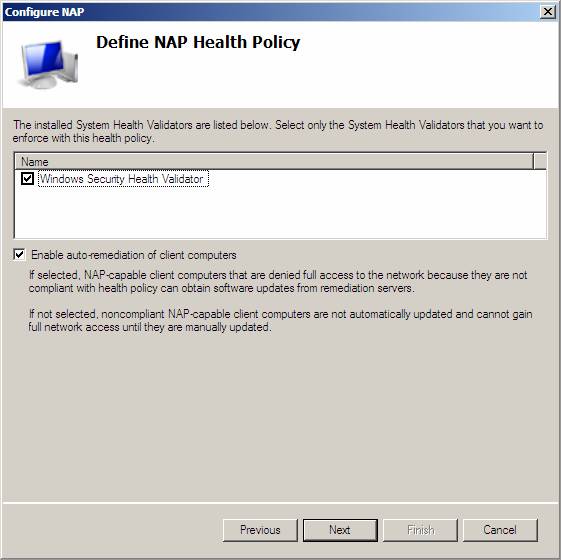

- На странице «Определить политику работоспособности NAP» убедитесь, что установлены флажки «Проверка работоспособности безопасности Windows» и «Включить автоматическое исправление клиентских компьютеров», а затем нажмите «Далее».

Рисунок 5

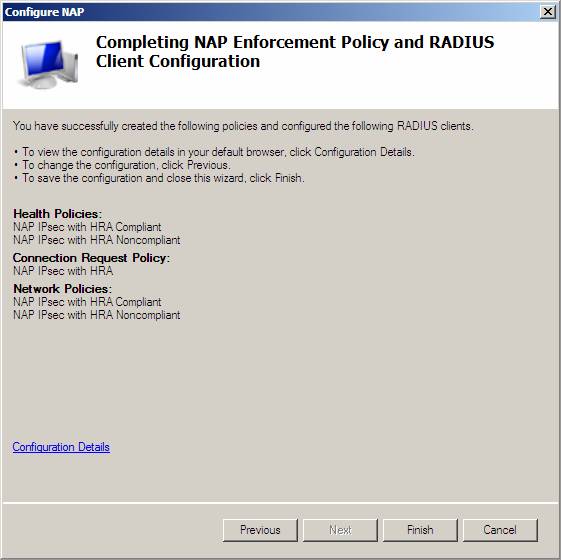

- На странице Completing NAP Enforcement Policy and RADIUS Client Configuration нажмите Finish.

Рисунок 6

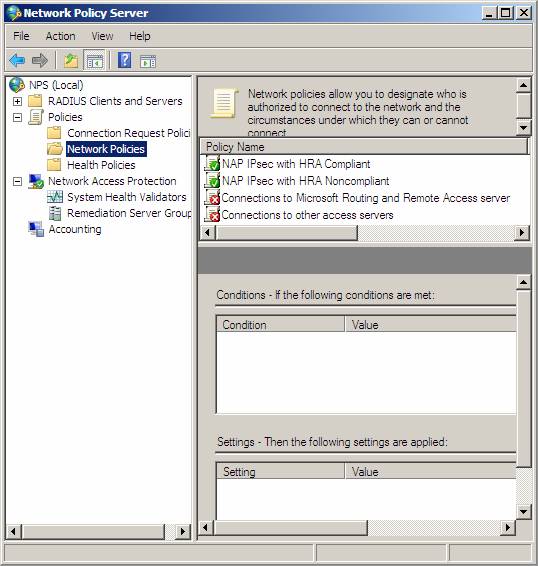

- Оставьте консоль Network Policy Server открытой для выполнения следующей процедуры.

Рисунок 7

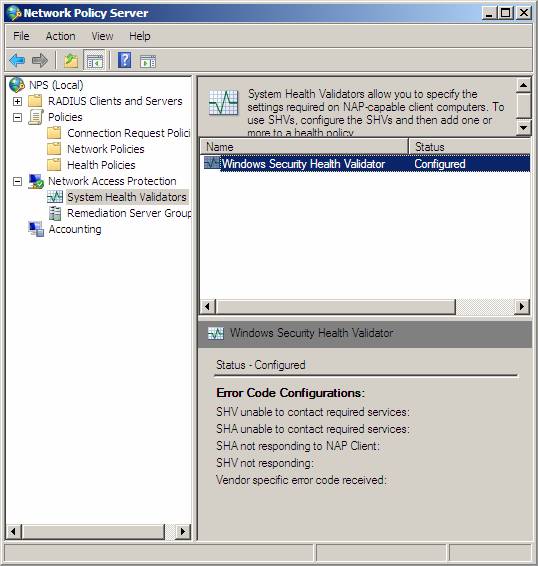

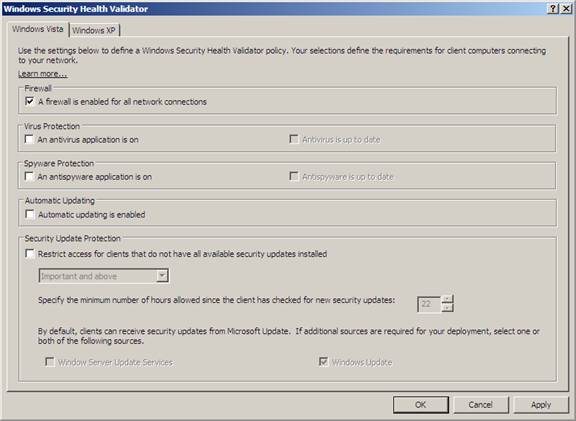

Настройка средства проверки работоспособности безопасности Windows

По умолчанию для Windows SHV требуется брандмауэр, защита от вирусов, защита от программ-шпионов и автоматическое обновление. Для этой тестовой сети мы начнем с того, что потребуем только включения брандмауэра Windows. Позже мы поиграем с политиками, чтобы показать, как можно сделать машины совместимыми и несовместимыми.

Выполните следующие шаги на WIN2008SRV1:

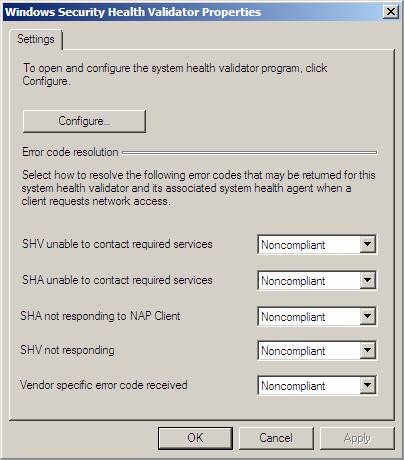

- В левой панели консоли Network Policy Server откройте Network Access Protection и щелкните System Health Validators. На средней панели консоли в разделе Имя дважды щелкните Средство проверки работоспособности Windows Security Health Validator.

Рисунок 8

- В диалоговом окне «Свойства средства проверки работоспособности Windows» нажмите «Настроить».

Рисунок 9

- Снимите все флажки, кроме «Брандмауэр включен для всех сетевых подключений».

Рисунок 10

- Нажмите кнопку ОК, чтобы закрыть диалоговое окно средства проверки работоспособности Windows, а затем нажмите кнопку ОК, чтобы закрыть диалоговое окно свойств средства проверки состояния безопасности Windows.

- Закройте консоль сервера политики сети.

Настройте параметры NAP CLIENT в групповой политике.

Следующие параметры клиента NAP будут настроены в новом объекте групповой политики (GPO) с помощью консоли управления групповыми политиками на WIN2008DC:

- Клиенты принудительной защиты доступа к сети — это сообщает клиентским машинам, какой метод принудительной защиты следует использовать для защиты доступа к сети. В нашем примере мы используем принудительный клиент HRA/IPsec.

- Служба агента NAP — это служба на стороне клиента, которая позволяет клиенту быть в курсе NAP.

- Пользовательский интерфейс Security Center — позволяет клиентской службе NAP предоставлять пользователям информацию о текущем состоянии безопасности машины.

После настройки этих параметров в объекте групповой политики будут добавлены фильтры безопасности для принудительного применения параметров на указанных вами компьютерах. В следующем разделе подробно описаны эти шаги.

Выполните следующие шаги на WIN2008DC, чтобы создать объект групповой политики и параметры групповой политики для объекта групповой политики для клиентов NAP:

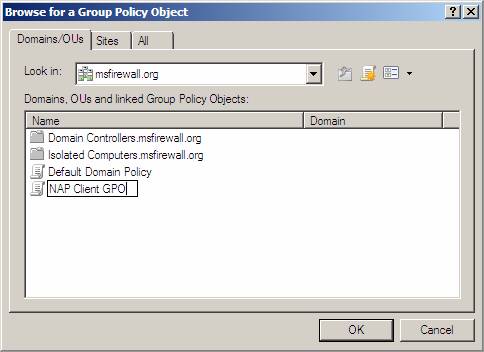

- В WIN2008DC нажмите «Пуск», выберите «Выполнить», введите gpme.msc и нажмите клавишу ВВОД.

- В диалоговом окне «Обзор объекта групповой политики» рядом с msfirewall.org щелкните значок, чтобы создать новый объект групповой политики, введите клиентский объект групповой политики NAP в качестве имени нового объекта групповой политики и нажмите кнопку «ОК».

Рисунок 11

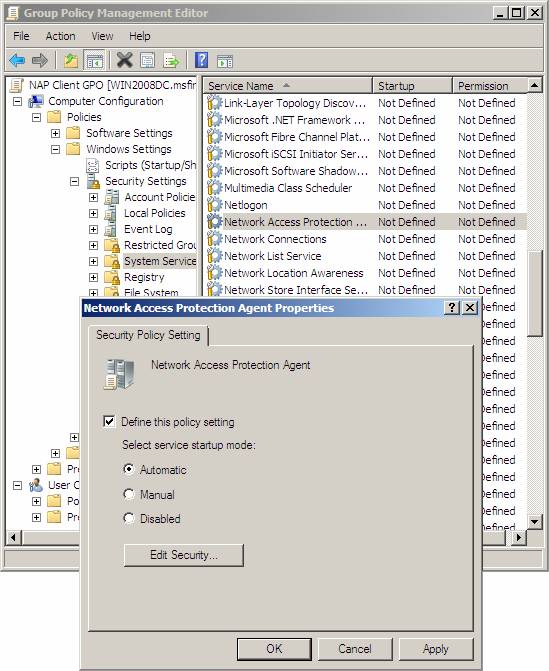

- Откроется окно редактора управления групповыми политиками. Перейдите в раздел Конфигурация компьютера/Политики/Параметры Windows/Параметры безопасности/Системные службы.

- В области сведений дважды щелкните Агент защиты доступа к сети.

- В диалоговом окне «Свойства агента защиты доступа к сети» установите флажок «Определить этот параметр политики», выберите « Автоматически » и нажмите «ОК».

Рисунок 12

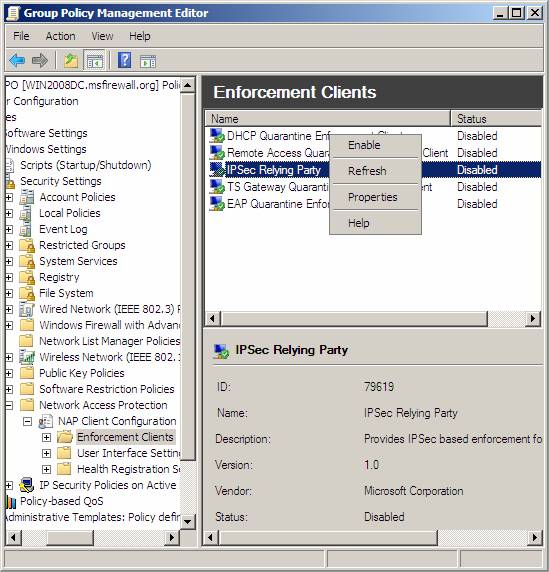

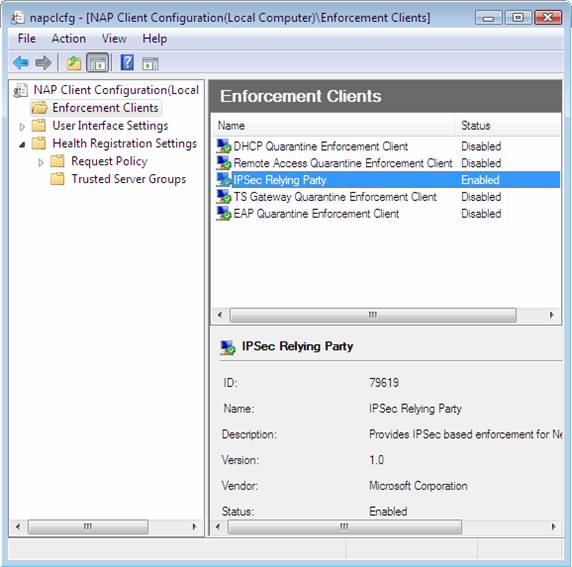

- В левой панели консоли откройте Network Access ProtectionNAP Client ConfigurationEnforcement Clients.

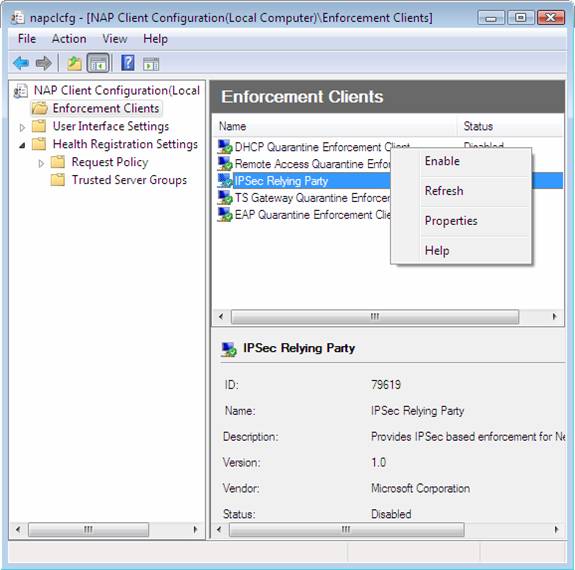

- В области сведений щелкните правой кнопкой мыши Relying Party IPSec и выберите Включить.

Рисунок 13

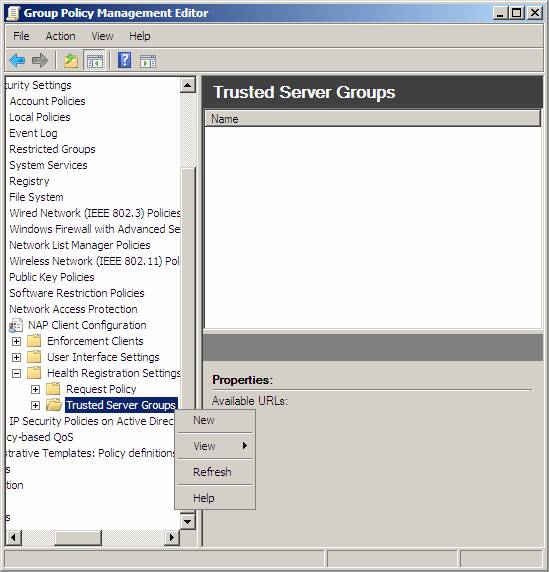

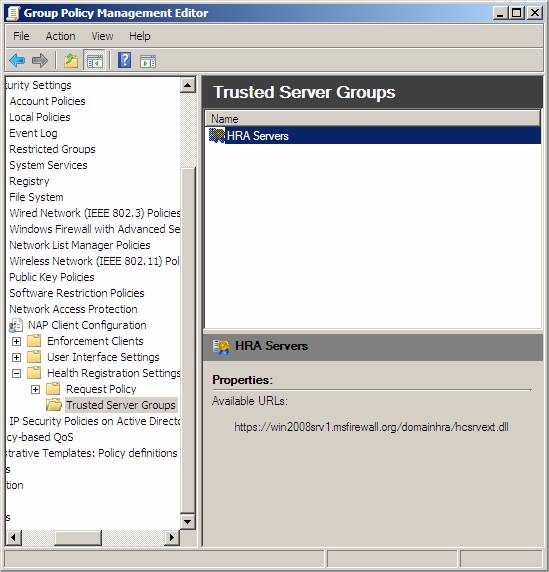

- На левой панели консоли в разделе Конфигурация клиента NAP откройте Health Registration SettingsTrusted Server Groups. Щелкните правой кнопкой мыши Группы доверенных серверов и выберите Создать.

Рисунок 14

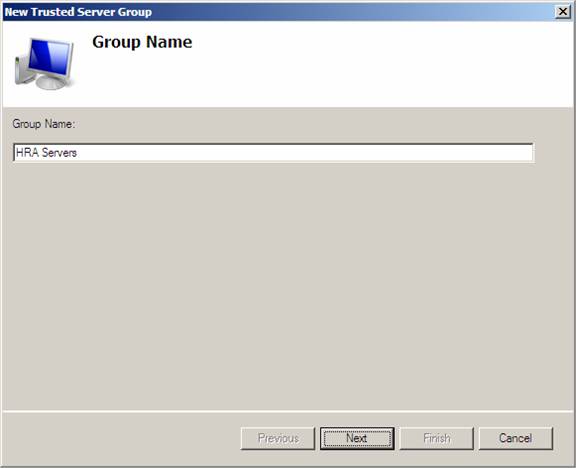

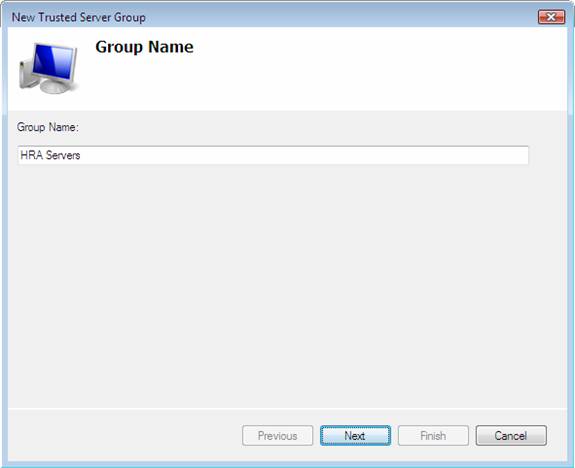

- В окне «Имя группы » введите HRA Servers и нажмите «Далее».

Рисунок 15

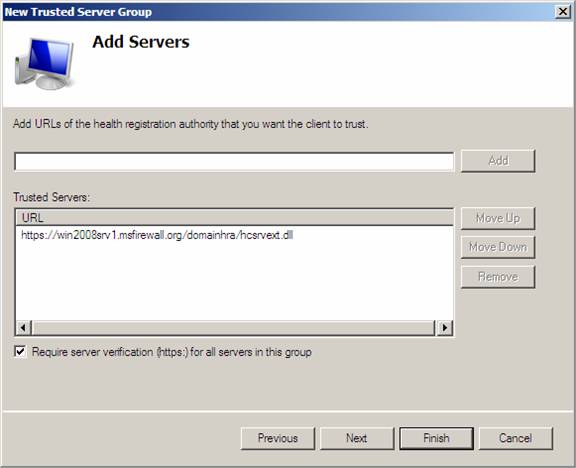

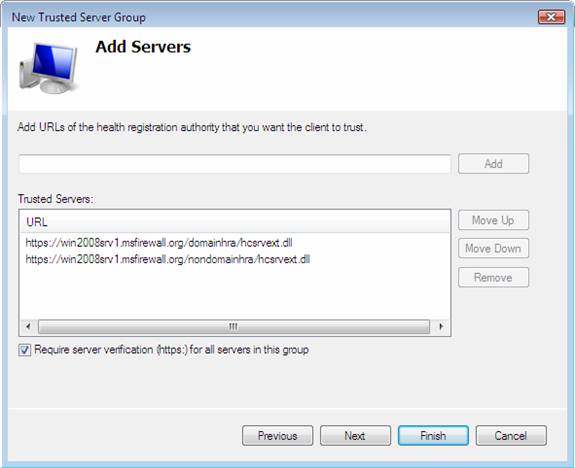

- В окне «Добавить серверы» в разделе «Добавить URL-адреса центра регистрации работоспособности, которому вы хотите, чтобы клиент доверял», введите https://win2008srv1.msfirewall.org/domainhra/hcsrvext.dll и нажмите «Добавить». Это веб-узел, который будет обрабатывать запросы на сертификаты работоспособности с проверкой подлинности домена.

Рисунок 16

- Щелкните Готово, чтобы завершить процесс добавления групп доверенных серверов HRA.

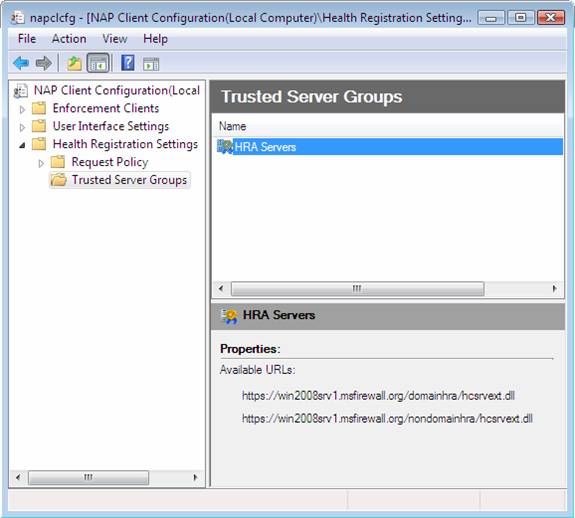

- В дереве консоли щелкните Доверенные группы серверов, а затем в области сведений щелкните Доверенные серверы HRA. Проверьте введенный вами URL-адрес в области сведений в разделе «Свойства». URL-адрес должен быть введен правильно, иначе клиентский компьютер не сможет получить сертификат работоспособности и ему будет отказано в доступе к сети, защищенной с помощью IPsec.

Рисунок 17

- На левой панели консоли щелкните правой кнопкой мыши Конфигурация клиента NAP и выберите Применить.

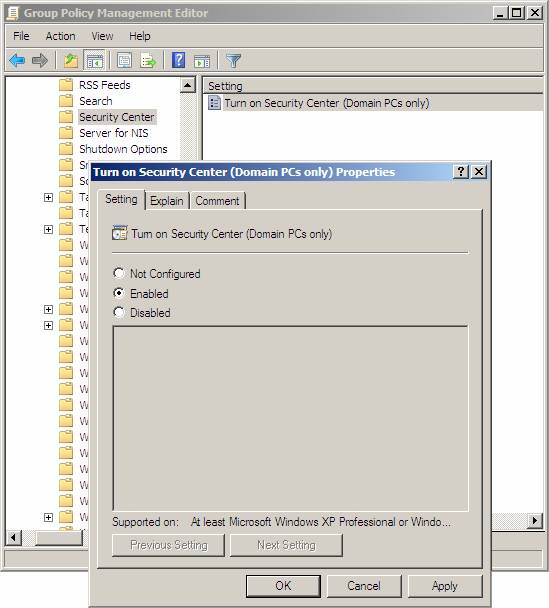

- В дереве консоли перейдите в раздел Конфигурация компьютераПолитикиАдминистративные шаблоныКомпоненты WindowsЦентр безопасности.

- В области сведений дважды щелкните Включить центр обеспечения безопасности (только для ПК в домене), выберите Включено и нажмите кнопку ОК.

Рисунок 18

- Вернитесь к узлу Защита доступа к сетиКонфигурация клиента NAPКлиенты принудительного применения. Щелкните правой кнопкой мыши Enforcement Clients и выберите Refresh. Если состояние проверяющей стороны IPsec отображается как Отключено, щелкните его правой кнопкой мыши еще раз и выберите Включить. Затем снова щелкните узел «Конфигурация клиента NAP», затем щелкните его правой кнопкой мыши и нажмите «Применить»..

- Если вам будет предложено применить настройки, нажмите Да.

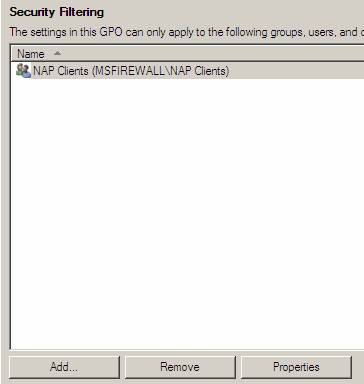

Ограничение области действия объекта групповой политики NAP CLIENT с помощью фильтрации группы безопасности

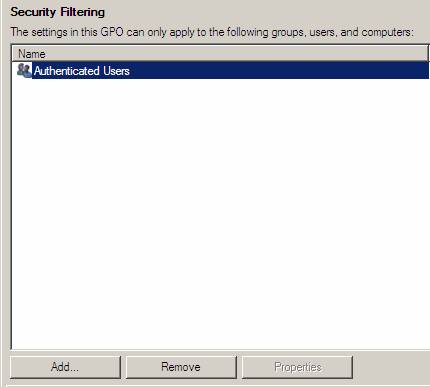

Затем настройте фильтры безопасности для объекта групповой политики параметров клиента NAP. Это предотвращает применение параметров клиента NAP к серверным компьютерам в домене.

- В WIN2008DC нажмите «Пуск», выберите «Выполнить», введите gpmc.msc и нажмите клавишу ВВОД.

- В дереве консоли управления групповыми политиками (GPMC) перейдите к лесу: msfirewall.orgDomainsmsfirewall.orgGroup Policy ObjectsNAP Client GPO. В области сведений в разделе «Фильтрация безопасности» щелкните «Прошедшие проверку » и нажмите «Удалить».

Рисунок 19

- Когда вам будет предложено подтвердить удаление привилегии делегирования, нажмите OK.

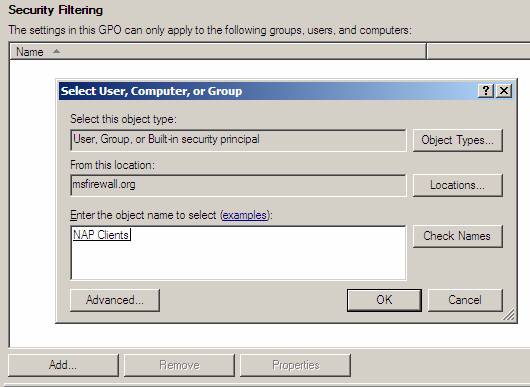

- В области сведений в разделе «Фильтрация безопасности» нажмите «Добавить».

- В диалоговом окне Выбор пользователя, компьютера или группы в разделе Введите имя объекта для выбора (примеры) введите Клиентские компьютеры NAP и нажмите кнопку ОК.

Рисунок 20

Рисунок 21

- Закройте консоль управления групповыми политиками.

Обратите внимание, что в настоящее время группа безопасности клиента NAP не имеет членов. VISATASP1 и VISTASP1-2 будут добавлены в эту группу безопасности после присоединения каждого из них к домену.

Настройте VISTASP1 и VISTASP1-2 для тестирования

Теперь мы готовы приступить к настройке клиентских компонентов системы. В этом разделе мы сделаем следующее:

- Присоединить VISTASP1 к домену

- Добавьте VISTASP1 в группу NAP CLIENTS.

- Подтвердите настройки групповой политики NAP на VISTASP1

- Экспорт сертификата корпоративного корневого ЦС из VISTASP1

- Импорт сертификата корневого ЦС на VISTASP1-2

- Ручная настройка параметров клиента NAP на VISTASP1-2

- Звезда агента NAP на VISTASP1-2

- Настройте брандмауэр Windows в режиме повышенной безопасности, чтобы разрешить VISTASP1 и VISTASP1-2 отправлять эхо-запросы друг другу.

Присоединить VISTASP1 к домену

При настройке VISTASP1 используйте следующие инструкции. При настройке VISTASP1-2 выполните процедуру регистрации сертификата работоспособности перед присоединением VISTASP1-2 к домену msfirewall.org. VISTASP1-2 не присоединен к домену для проверки процедуры регистрации сертификата работоспособности, чтобы проиллюстрировать, что разные сертификаты работоспособности предоставляются на клиентских компьютерах в средах домена и рабочей группы.

Итак, сначала мы рассмотрим, как машины, присоединенные к домену, получают сертификаты, когда мы присоединяем VISTASP1 к домену, а затем мы вручную настроим VISTASP1-2 в качестве клиента NAP и посмотрим, как машины, не являющиеся членами домена, получают сертификаты работоспособности и сетевые сертификаты. доступ.

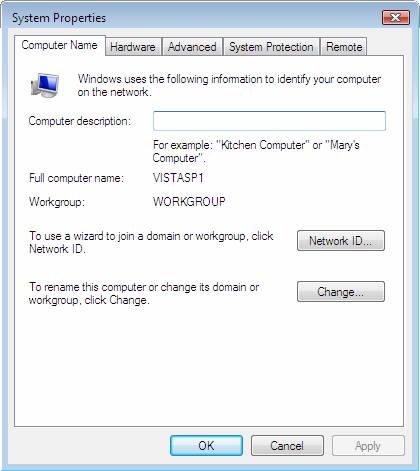

Выполните следующие шаги на VISTASP1, чтобы присоединить машину к домену:

- Нажмите «Пуск», щелкните правой кнопкой мыши «Компьютер» и выберите «Свойства».

- В окне «Система» щелкните ссылку «Дополнительные параметры системы».

- В диалоговом окне «Свойства системы» перейдите на вкладку «Имя компьютера» и нажмите «Изменить».

Рисунок 22

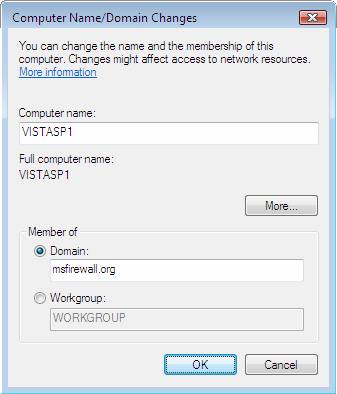

- В диалоговом окне «Изменение имени компьютера/домена» выберите «Домен» и введите msfirewall.org.

Рисунок 23

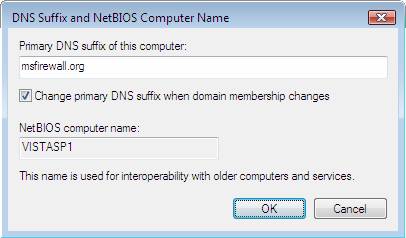

- Нажмите «Дополнительно » и в поле «Основной DNS-суффикс этого компьютера » введите msfirewall.org.

Рисунок 24

- Нажмите ОК дважды.

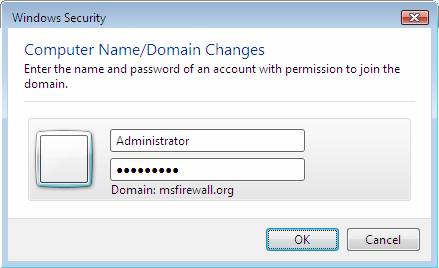

- Когда будет предложено ввести имя пользователя и пароль, введите учетную запись домена администратора и нажмите кнопку ОК.

Рисунок 25

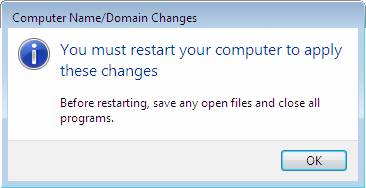

- Когда вы увидите диалоговое окно, приветствующее вас на msfirewall.org, нажмите OK.

Рисунок 26

- Когда вы увидите диалоговое окно с предложением перезагрузить компьютер, нажмите OK.

Рисунок 27

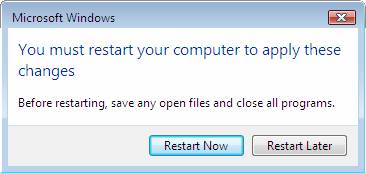

- В диалоговом окне «Свойства системы» нажмите «Закрыть».

- В диалоговом окне с предложением перезагрузить компьютер нажмите «Перезагрузить позже». Перед перезагрузкой компьютера необходимо добавить его в группу безопасности клиентских компьютеров NAP.

Рисунок 28

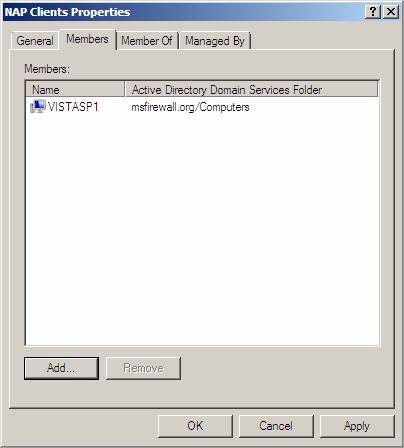

Добавьте VISTASP1 в группу NAP CLIENTS.

После присоединения к домену VISTASP1 необходимо добавить в группу «Клиенты NAP», чтобы он мог получать параметры клиента NAP из настроенного нами объекта групповой политики.

Выполните следующие шаги на WIN2008DC:

- На WIN2008DC щелкните Пуск, выберите Администрирование, а затем щелкните Пользователи и компьютеры Active Directory.

- На левой панели консоли щелкните msfirewall.org.

- В области сведений дважды щелкните Клиенты NAP.

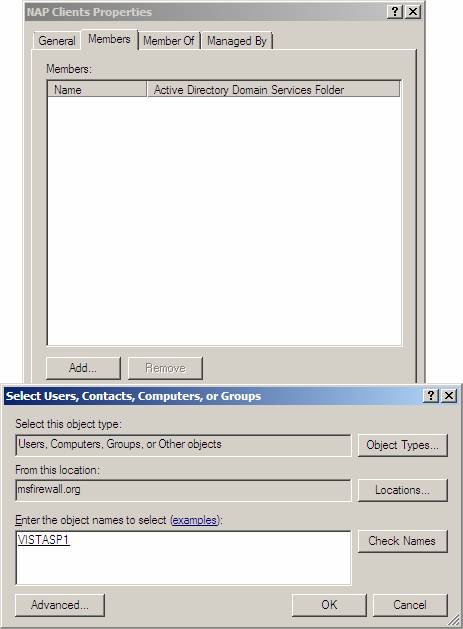

- В диалоговом окне «Свойства клиентов NAP» перейдите на вкладку «Члены» и нажмите «Добавить».

- В диалоговом окне «Выбор пользователей, контактов, компьютеров или групп» щелкните « Типы объектов», установите флажок « Компьютеры » и нажмите «ОК».

- В поле Введите имена объектов для выбора (примеры) введите VISTASP1 и нажмите OK.

Рисунок 29

- Убедитесь, что VISTASP1 отображается в разделе Members, а затем нажмите OK.

Рисунок 30

- Закройте консоль «Пользователи и компьютеры Active Directory».

- Перезапустите VISTASP1.

- После перезапуска VISTASP1 войдите в систему как администратор домена msfirewall.org.

Подтвердите настройки групповой политики NAP на VISTASP1

После перезапуска VISTASP1 получит параметры групповой политики для включения службы агента NAP и клиента принудительного применения IPsec. Командная строка будет использоваться для проверки этих настроек.

- В VISTASP1 нажмите «Пуск», выберите «Выполнить», введите cmd и нажмите клавишу ВВОД.

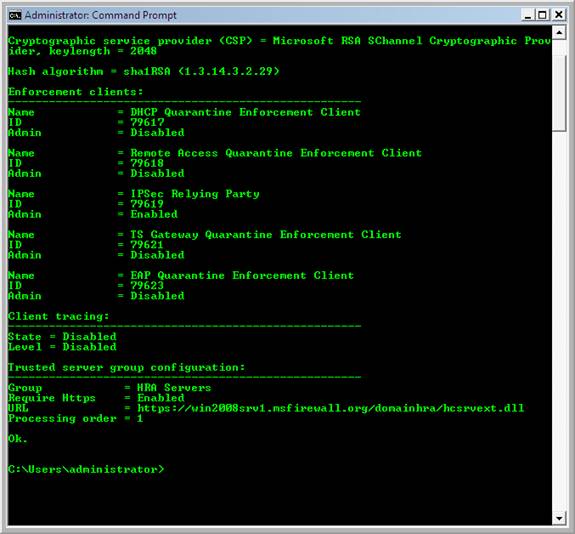

- В командном окне введите netsh nap client show grouppolicy и нажмите клавишу ВВОД.

- В выходных данных команды в разделе Enforcement client убедитесь, что статус администратора проверяющей стороны IPSec установлен на Enabled. В выходных данных команды в разделе Конфигурация группы доверенных серверов убедитесь, что Trusted HRA Servers отображается рядом с Group, что Enabled отображается рядом с Require Https и что URL-адрес веб-сайта HRA домена, который вы настроили в предыдущей процедуре, отображается рядом с URL-адресом..

Рисунок 31

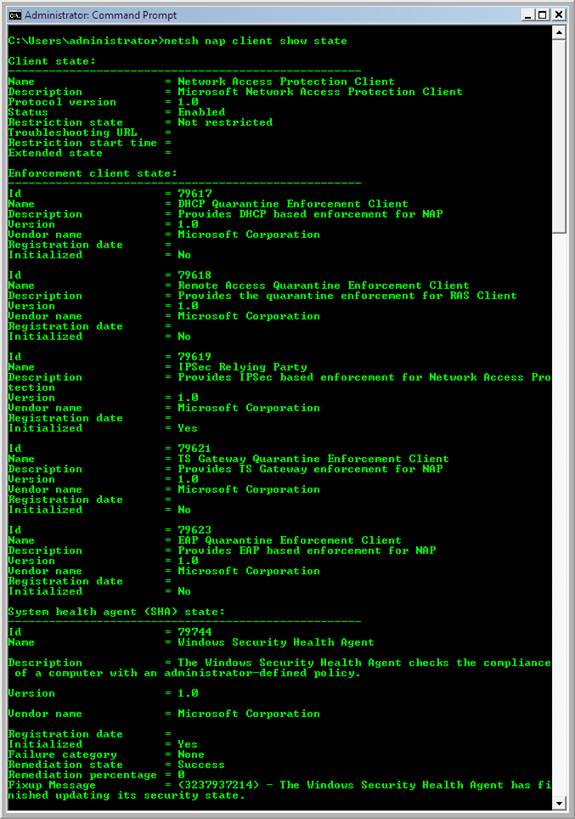

- В командном окне введите netsh nap client show state и нажмите клавишу ВВОД.

- В выходных данных команды в разделе Enforcement client state убедитесь, что состояние Initialized проверяющей стороны IPSec равно Yes.

Рисунок 32

- Закройте командное окно.

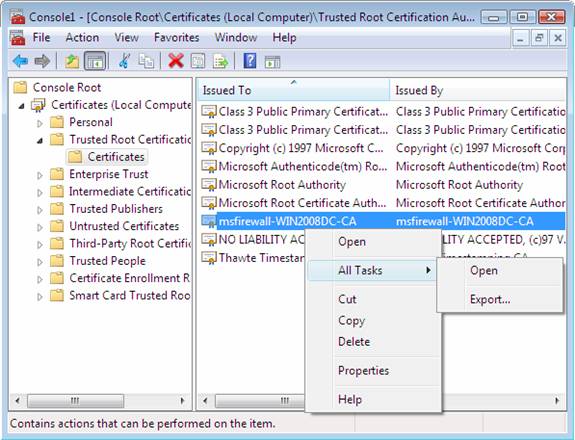

Экспорт сертификата корпоративного корневого ЦС из VISTASP1

Поскольку VISTASP1-2 не присоединен к домену и не доверяет корневому ЦС msfirewall.org, он не сможет доверять SSL-сертификату на WIN2008SRV1. Чтобы разрешить VISTASP1-2 доступ к Центру регистрации работоспособности с помощью SSL, необходимо импортировать корневой сертификат CA в контейнер Trusted Root Certification Authorities на VISTASP1-2. Это достигается путем экспорта сертификата из VISTASP1, а затем его импорта в VISTASP1-2.

- В VISTASP1 нажмите «Пуск », введите «Выполнить» в текстовом поле «Поиск» и нажмите ENTER.

- В диалоговом окне «Выполнить» введите mmc и нажмите «ОК».

- В меню «Файл» нажмите «Добавить/удалить оснастку».

- Нажмите «Сертификаты», нажмите «Добавить », выберите «Учетная запись компьютера » и нажмите « Далее».

- Убедитесь, что выбран Локальный компьютер: (компьютер, на котором запущена эта консоль), нажмите «Готово», а затем нажмите «ОК».

- В дереве консоли откройте Сертификаты (локальный компьютер)Доверенные корневые центры сертификацииСертификаты. В области сведений щелкните правой кнопкой мыши Корневой ЦС, выберите Все задачи и щелкните Экспорт.

Рисунок 33

- На странице приветствия мастера экспорта сертификатов нажмите кнопку Далее.

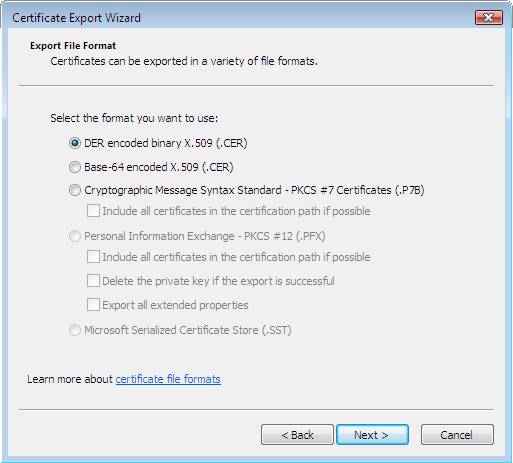

- На странице «Формат файла экспорта» нажмите «Далее».

Рисунок 34

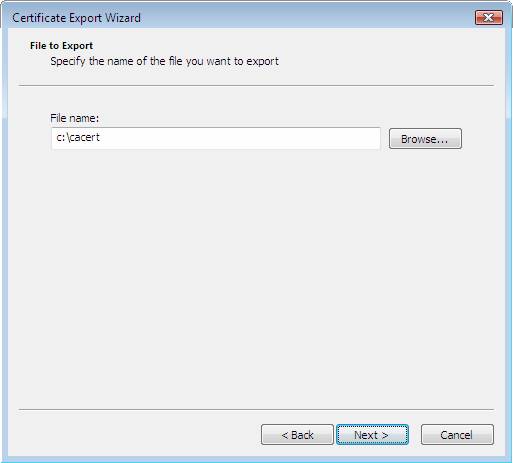

- На странице «Файл для экспорта» введите путь и имя файла сертификата ЦС в текстовом поле «Имя файла ». В этом примере мы введем c:cacert. Нажмите «Далее».

Рисунок 35

- Нажмите «Готово» на странице «Завершение работы мастера экспорта сертификатов».

- Убедитесь, что отображается сообщение Экспорт выполнен успешно, а затем нажмите OK.

Рисунок 36

- Скопируйте файл сертификата ЦС в VISTASP1-2.

Импорт сертификата корневого ЦС на VISTASP1-2

Теперь мы готовы установить сертификат ЦС на VISTASP1-2. После установки сертификата VISTASP1-2 будет доверять нашим центрам сертификации, чтобы он мог использовать преимущества нашего центра регистрации работоспособности после того, как мы вручную настроим этот компьютер для использования NAP.

Выполните следующие шаги на VISTASP1-2:

- В VISTASP1-2 нажмите «Пуск » и введите «Выполнить» в поле поиска.

- Введите mmc в диалоговом окне «Выполнить» и нажмите клавишу ВВОД.

- В меню «Файл» нажмите «Добавить/удалить оснастку».

- Нажмите «Сертификаты», нажмите «Добавить », выберите «Учетная запись компьютера » и нажмите « Далее».

- Убедитесь, что выбран Локальный компьютер: (компьютер, на котором запущена эта консоль), нажмите «Готово», а затем нажмите «ОК».

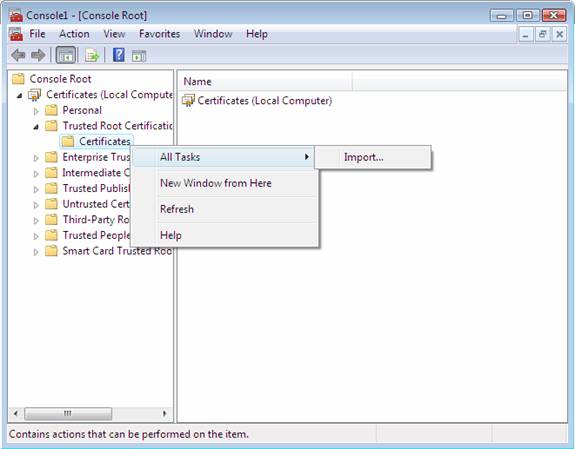

- В дереве консоли откройте Сертификаты (локальный компьютер)Доверенные корневые центры сертификацииСертификаты.

- Щелкните правой кнопкой мыши Сертификаты, выберите Все задачи и щелкните Импорт.

Рисунок 37

- На странице приветствия мастера импорта сертификатов нажмите кнопку Далее.

- На странице «Файл для импорта» нажмите «Обзор».

- Перейдите к папке, в которой вы сохранили корневой сертификат ЦС из VISTASP1, и щелкните Открыть.

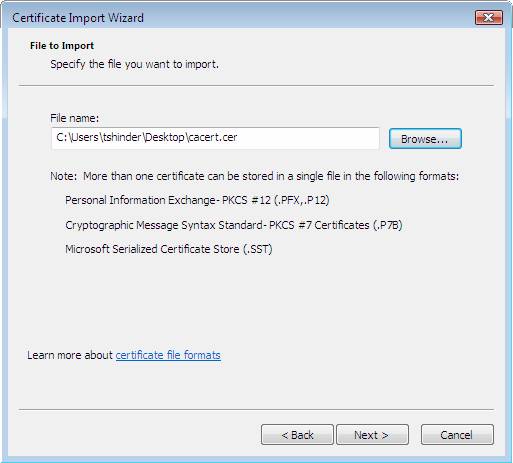

- На странице «Файл для импорта» убедитесь, что расположение файла сертификата корневого ЦС отображается в поле «Имя файла», а затем нажмите «Далее».

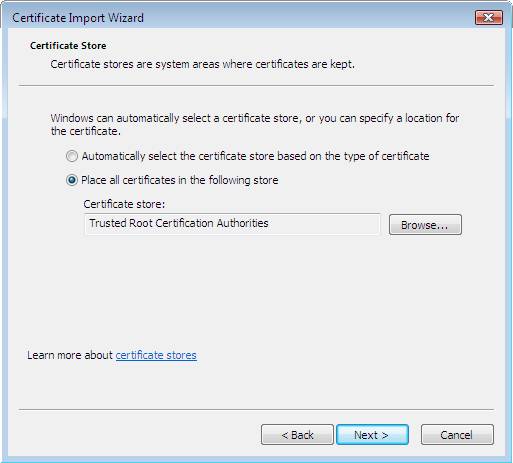

Рисунок 38

- На странице Хранилище сертификатов выберите Поместить все сертификаты в следующее хранилище, убедитесь, что Доверенные корневые центры сертификации отображаются в разделе Хранилище сертификатов, а затем нажмите кнопку Далее.

Рисунок 39

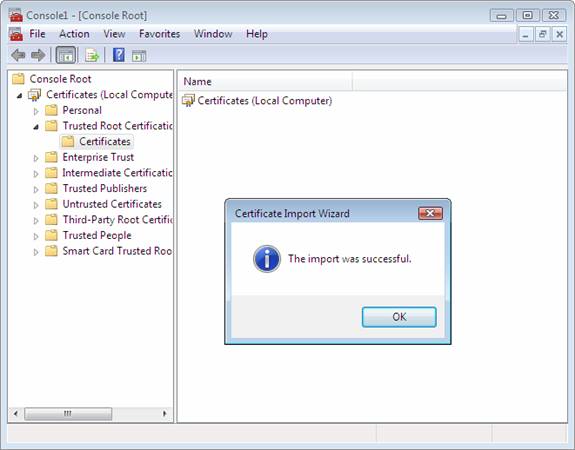

- На странице «Завершение работы мастера импорта сертификатов» нажмите «Готово».

- Убедитесь, что отображается Импорт был выполнен успешно, а затем нажмите OK.

Рисунок 40

Ручная настройка параметров клиента NAP на VISTASP1-2

Поскольку VISTSP1-2 не присоединен к домену, он не может получать параметры NAP из групповой политики. Однако мы по-прежнему можем настроить машину для получения параметров NAP, вручную настроив машину для работы с нашей архитектурой NAP. После того, как мы продемонстрируем, что можем заставить машины, не входящие в домен, работать с NAP, мы присоединим VISTASP1-2 к домену, чтобы он мог получать свои настройки NAP из групповой политики.

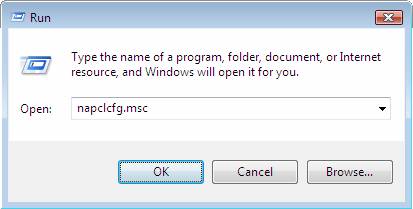

- В VISTASP1-2 нажмите «Пуск » и введите «Выполнить» в поле поиска.

- Введите napclcfg.msc и нажмите клавишу ВВОД.

Рисунок 41

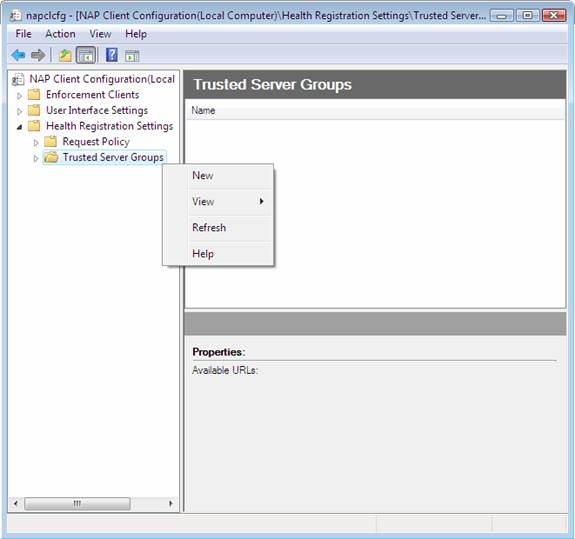

- В дереве консоли NAP Client Configuration откройте Health Registration Settings.

- Щелкните правой кнопкой мыши Группы доверенных серверов и выберите Создать.

Рисунок 42

- В поле «Имя группы» введите «Доверенные серверы HRA» и нажмите «Далее».

Рисунок 43

- В разделе Добавить URL-адреса центра регистрации работоспособности, которому вы хотите, чтобы клиент доверял, введите https://win2008srv1.msfirewall.org/domainhra/hcsrvext.dll и нажмите кнопку Добавить. Это веб-узел, который будет обрабатывать запросы на сертификаты работоспособности с проверкой подлинности домена. Поскольку это первый сервер в списке, клиентские компьютеры сначала попытаются получить сертификат работоспособности от этого доверенного сервера.

- В разделе Добавить URL-адреса центра регистрации работоспособности, которому клиент должен доверять, введите https://win2008srv1.msfirewall.org/nondomainhra/hcsrvext.dll и нажмите кнопку Добавить. Это веб-сайт, который будет обрабатывать анонимные запросы на сертификаты работоспособности. Поскольку это второй сервер в списке, клиенты не будут делать запросы к этому серверу, если только первый сервер не предоставит сертификат.

- Щелкните Готово, чтобы завершить процесс добавления групп доверенных серверов HRA.

Рисунок 44

- В левой панели консоли щелкните Доверенные группы серверов.

- На правой панели консоли щелкните Серверы HRA.

- Проверьте введенные вами URL-адреса в области сведений в разделе Свойства. URL-адреса должны быть введены правильно, иначе клиентский компьютер не сможет получить сертификат работоспособности и ему будет отказано в доступе к сети, защищенной с помощью IPsec.

Рисунок 45

- В дереве консоли Конфигурация клиента NAP щелкните Клиенты принудительного применения.

- В области сведений щелкните правой кнопкой мыши Relying Party IPSec и выберите Включить.

Рисунок 46

- Закройте окно конфигурации клиента NAP.

Рисунок 47

Запустите агент NAP на VISTASP1-2.

Теперь нам нужно запустить клиентскую службу NAP на VISTASP1-2.

Выполните следующие шаги на VISTASP1-2:

- В VISTASP1-2 нажмите «Пуск», выберите «Все программы», нажмите «Стандартные», щелкните правой кнопкой мыши «Командная строка» и выберите «Запуск от имени администратора».

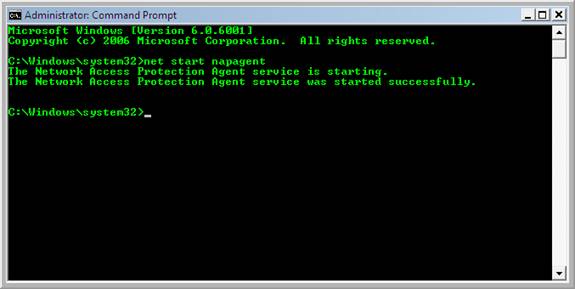

- В командном окне введите net start napagent и нажмите клавишу ВВОД.

- Убедитесь, что в выходных данных команды отображается сообщение «Служба агента защиты доступа к сети успешно запущена».

Рисунок 48

- Оставьте командное окно открытым для следующей процедуры.

Подтвердите настройки политики NAP на VISTASP1-2

VISTASP1-2 получит настройки клиента NAP из локальной политики. Мы можем проверить эти настройки из командной строки.

Выполните следующие шаги на VISTASP1-2:.

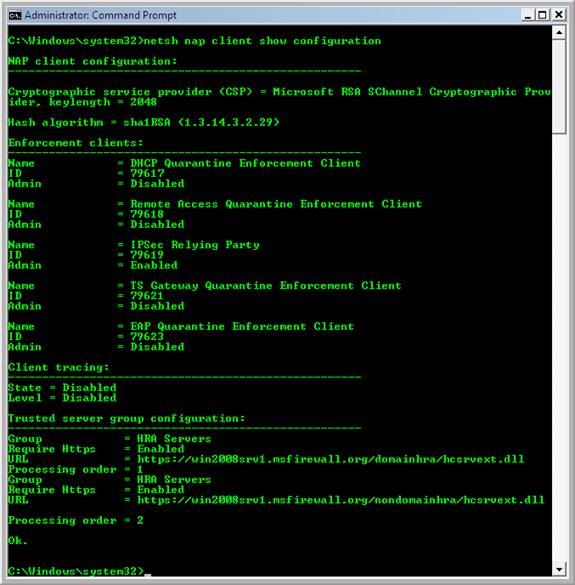

- В командной строке введите netsh nap client show configuration и нажмите клавишу ВВОД.

- В выходных данных команды в разделе Enforcement client убедитесь, что статус администратора проверяющей стороны IPSec установлен на Enabled. В разделе «Конфигурация группы доверенных серверов» убедитесь, что «Доверенные серверы HRA» отображаются рядом с «Группа», что « Включено» отображается рядом с « Требовать Https » и что URL-адреса веб-сайтов DomainHRA и NonDomainHRA, которые вы настроили в предыдущей процедуре, отображаются рядом с URL-адресом.

Рисунок 49

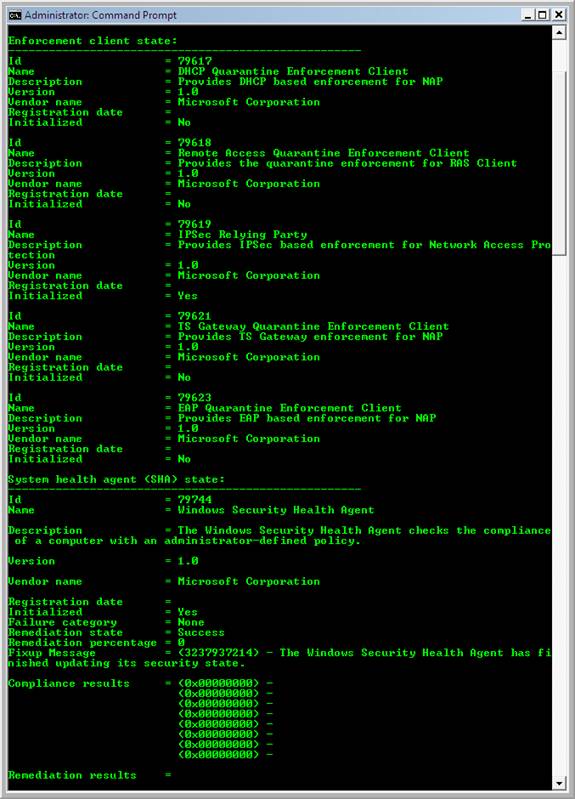

- В командном окне введите netsh nap client show state и нажмите клавишу ВВОД. В выходных данных команды в разделе Enforcement client state убедитесь, что состояние Initialized проверяющей стороны IPSec равно Yes.

Рисунок 50

- Закройте командную строку.

Настройте брандмауэр Windows в режиме повышенной безопасности, чтобы разрешить VISTASP1 и VISTASP1-2 отправлять эхо-запросы друг другу.

Ping будет использоваться для проверки сетевого подключения VISTASP1 и VISTASP1-2. Чтобы VISTASP1 и VISTASP1-2 могли отвечать на эхо-запросы, в брандмауэре Windows необходимо настроить правило исключения для ICMPv4.

Выполните следующие шаги на VISTASP1 и VISTASP1-2, чтобы эти машины могли отправлять эхо-запросы друг другу через брандмауэр Windows в режиме повышенной безопасности:

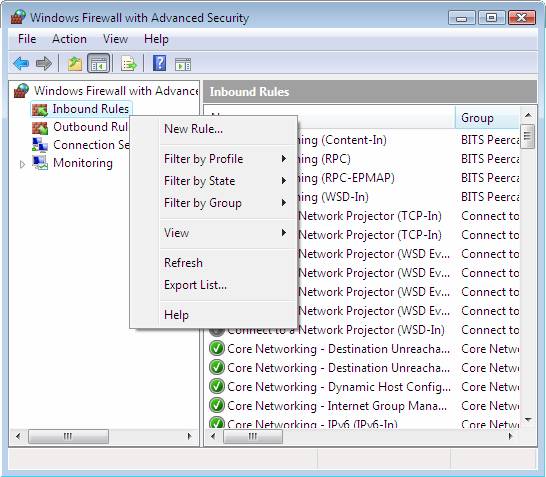

- Нажмите «Пуск», введите «Выполнить» в текстовом поле поиска и нажмите ENTER. Введите wf.msc в текстовом поле «Выполнить» и нажмите клавишу ВВОД.

- На левой панели консоли щелкните правой кнопкой мыши Inbound Rules и выберите New Rule.

Рисунок 51

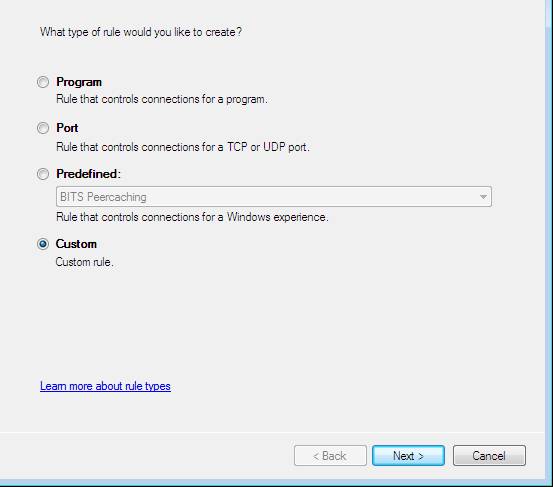

- Выберите «Пользовательский» и нажмите «Далее».

Рисунок 52

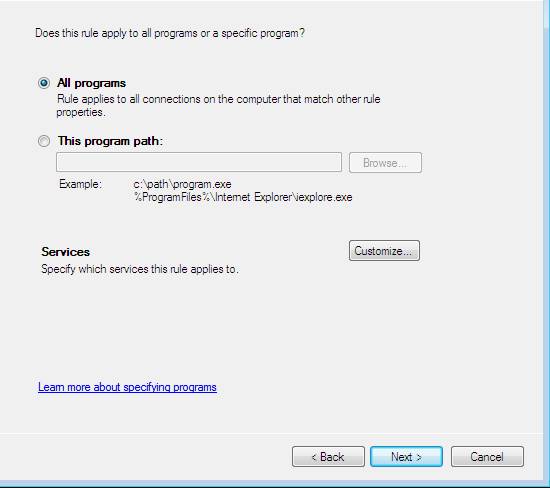

- Выберите Все программы и нажмите кнопку Далее.

Рисунок 53

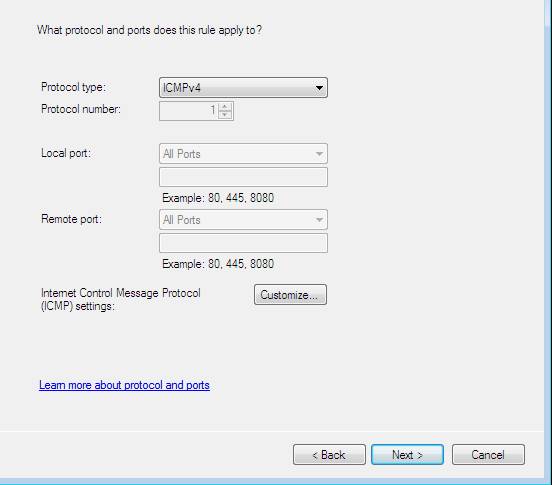

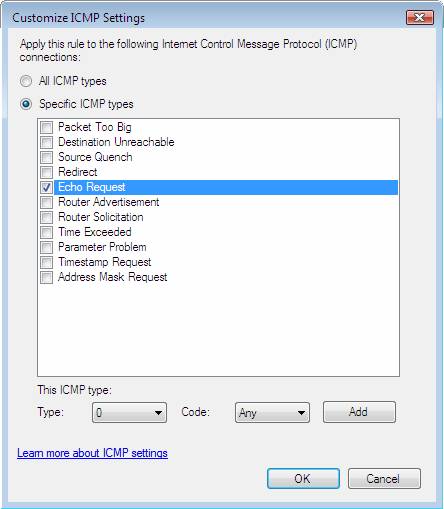

- Рядом с Тип протокола выберите ICMPv4, а затем щелкните Настроить.

Рисунок 54

- Выберите «Особые типы ICMP», установите флажок «Эхо-запрос», нажмите «ОК», а затем нажмите «Далее».

Рисунок 55

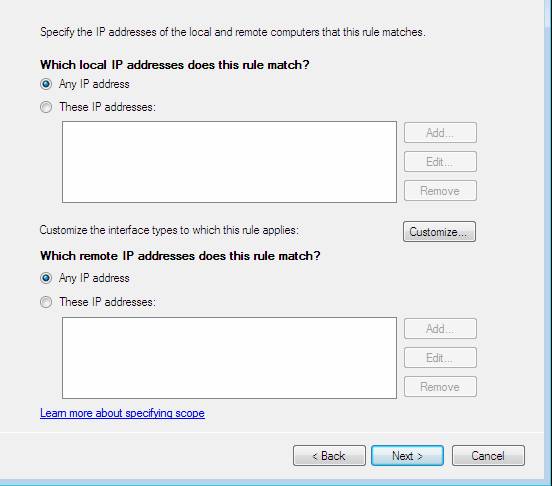

- Щелкните Далее, чтобы принять область действия по умолчанию.

Рисунок 56

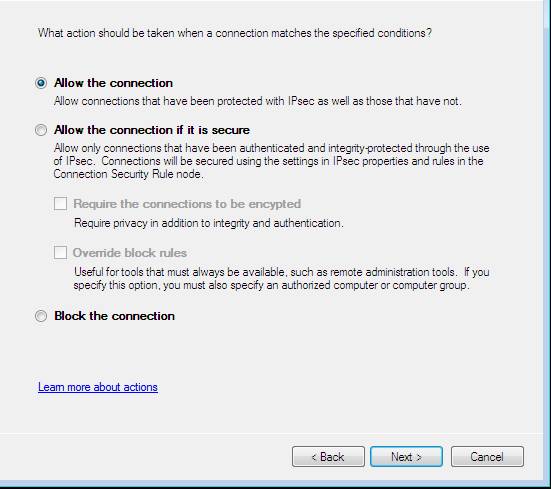

- На странице «Действие» убедитесь, что выбран параметр «Разрешить подключение», а затем нажмите «Далее».

Рисунок 57

- Щелкните Далее, чтобы принять профиль по умолчанию.

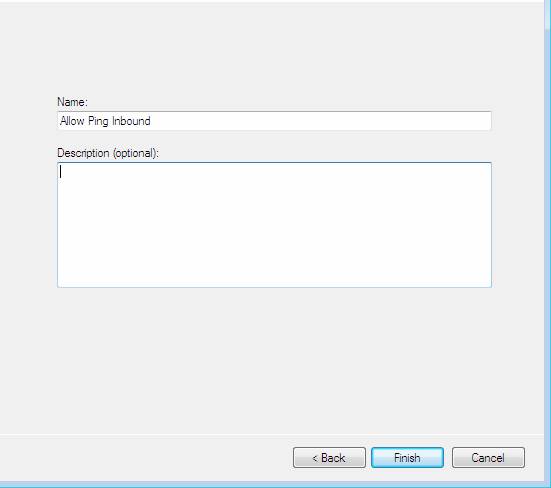

- В окне «Имя » в поле «Имя » введите «Разрешить входящую проверку связи » и нажмите «Готово».

Рисунок 58

- Закройте брандмауэр Windows в консоли повышенной безопасности.

На следующей неделе мы проверим, что VISTASP1 и VISTASP1-2 могут пинговать друг друга.

Резюме

В этой третьей части нашей серии из четырех статей о настройке NAP с применением политики IPsec мы настроили политику NAP IPsec, а затем настроили клиентов для тестирования. В следующей и последней части серии мы протестируем клиентов и посмотрим, как автоматически назначаются и удаляются сертификаты безопасности, а также как клиенты подключаются и отключаются от сети. Тогда увидимся! -Том.

- Развертывание сервера IPsec и изоляции домена с помощью групповой политики Windows Server 2008 (часть 4)