Развертывание сервера IPsec и изоляции домена с помощью групповой политики Windows Server 2008 (часть 2)

- Развертывание сервера IPsec и изоляции домена с помощью групповой политики Windows Server 2008 (часть 4)

В части 1 этой серии статей о том, как использовать принудительное применение IPsec с политиками работоспособности NAP, я описал пример сети и назвал основные шаги, необходимые для обеспечения работы NAP с политикой принудительного применения IPsec. Чтобы напомнить, вот список шагов высокого уровня, необходимых для достижения рабочего решения:

- Настройте контроллер домена

- Установите и настройте сервер политики сети, центр регистрации работоспособности и подчиненный ЦС.

- Настройте политику применения NAP IPsec на сервере политики сети.

- Настройте VISTASP1 и VISTASP1-2 для тестирования

- Проверка сертификата работоспособности и конфигурации автоматического исправления

- Проверка применения политики NAP на VISTASP1

- Настройка и тестирование политик IPsec

В первой статье серии мы начали с шагов, необходимых для настройки контроллера домена в нашей NAP со средой принудительного применения IPsec. В этой, второй части серии статей, мы перейдем ко второму шагу, который заключается в установке и настройке сервера политики сети, центра регистрации работоспособности и подчиненного ЦС.

Установите и настройте сервер политики сети, центр регистрации работоспособности и подчиненный ЦС

Теперь мы перенесем наше внимание на сервер политики сети. Сервер политики сети или компьютер NPS берет на себя роль сервера RADIUS. NPS — это новое название бывшего Microsoft Internet Access Server (IAS). На самом деле новый сервер NPS состоит из двух компонентов: компонента RADIUS (который включает новую поддержку NAP) и компонента RRAS. В этом сценарии нас не интересует компонент RRAS, поэтому мы не будем устанавливать или настраивать RRAS.

Нам нужно будет сделать следующее, чтобы получить сервер NPS вместе с совмещенным центром регистрации работоспособности и подчиненным центром сертификации, установленными и настроенными на этом компьютере:

- Добавьте сервер политики сети в группу исключений NAP.

- Перезапустите сервер политики сети.

- Запрос сертификата компьютера для сервера политики сети

- Просмотрите компьютер и сертификат работоспособности, установленный на сервере политики сети.

- Установите сервер политики сети, центр регистрации работоспособности и подчиненный ЦС.

- Настройте подчиненный ЦС на сервере политики сети.

- Включить разрешения для центра регистрации работоспособности запрашивать, выдавать сертификаты и управлять ими.

- Настройте Центр регистрации работоспособности для использования подчиненного ЦС для выдачи сертификатов работоспособности.

Давайте теперь углубимся в детали каждого из этих шагов.

Добавьте сервер политики сети в группу исключений NAP.

Нам нужно сделать компьютер WIN2008SRV1 членом группы NAP Exempt Group, чтобы он автоматически регистрировал сертификат работоспособности, который мы для него создали. Это позволит этому компьютеру, который будет выступать в роли сервера политик NAP и центра регистрации работоспособности, взаимодействовать с компьютерами в защищенной сети, даже если на этот компьютер не распространяются требования NAP.

Выполните следующие действия на контроллере домена WIN2008DC:

- На WIN2008DC щелкните Пуск, выберите Администрирование, а затем щелкните Пользователи и компьютеры Active Directory.

- На левой панели консоли «Пользователи и компьютеры Active Directory» разверните узел msfirewall.org. Нажмите на узел Пользователи.

- Дважды щелкните группу NAP Exempt на правой панели консоли.

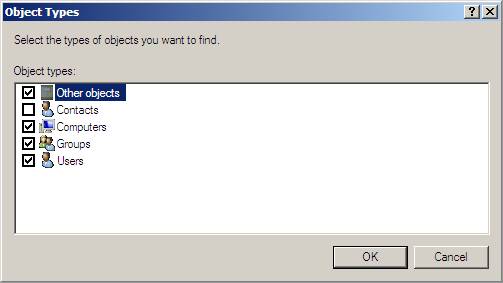

- Перейдите на вкладку «Члены», нажмите «Добавить», выберите « Типы объектов», установите флажок « Компьютеры » и нажмите «ОК».

фигура 1

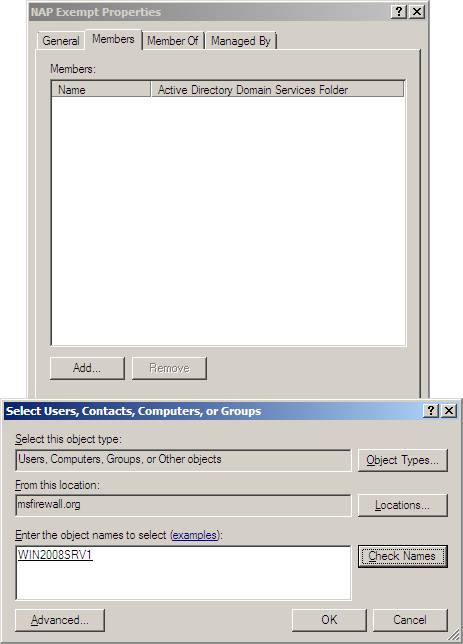

- В поле Введите имена объектов для выбора (примеры) введите WIN2008SRV1 и нажмите кнопку Проверить имена. Нажмите кнопку ОК, а затем нажмите кнопку ОК в диалоговом окне Свойства исключения NAP.

фигура 2

Рисунок 3

- Закройте консоль «Пользователи и компьютеры Active Directory».

Перезапустите сервер политики сети.

Чтобы активировать новые параметры членства в домене и группы безопасности, перезапустите WIN2008SRV1.

- Перезапустите WIN2008SRV1.

- После перезагрузки компьютера войдите в систему как администратор.

Запрос сертификата компьютера для сервера политики сети

Машине WIN2008SRV1 потребуется сертификат компьютера для поддержки соединений SSL с сервером. Соединения SSL будут исходить от клиентов NAP, когда они подключаются к веб-серверу Health Registration Authority на сервере NPS. Обратите внимание, что в этом примере сервер NPS и центр регистрации работоспособности находятся на одном компьютере. Вам не обязательно делать это таким образом — вы можете разместить центр регистрации работоспособности и сервер NPS на разных машинах. В этом сценарии вам потребуется установить службу NPS на машине HRA и настроить эту машину как прокси-сервер RADIUS, поскольку HRA является сервером доступа к сети в этом сценарии, а NAS должен иметь возможность информировать службу NPS о статус клиента.

Выполните следующие действия на машине WIN2008SRV1 NPS:

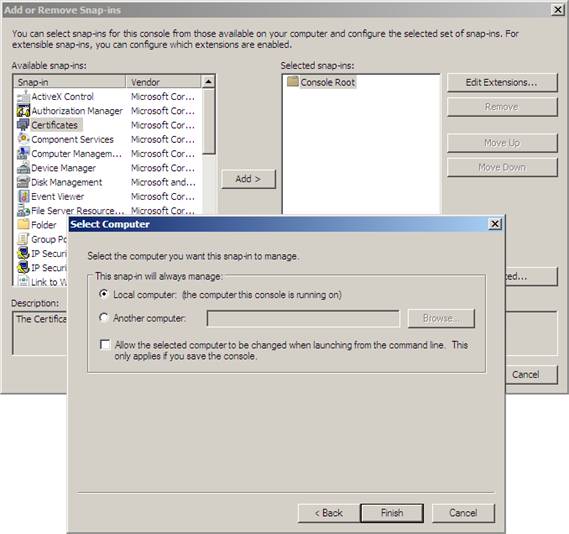

- В WINS2008SRV1 нажмите «Пуск», выберите «Выполнить», введите mmc и нажмите клавишу ВВОД.

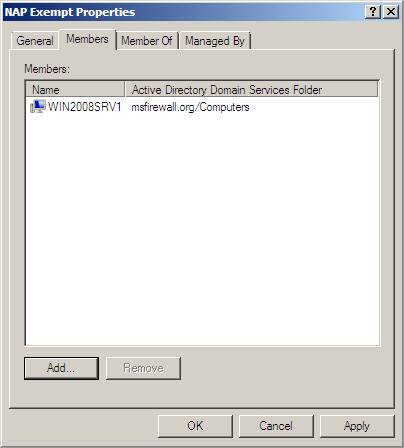

- Нажмите «Файл» и нажмите «Добавить/удалить оснастку».

- В диалоговом окне «Добавление или удаление оснастки» нажмите «Сертификаты», а затем нажмите «Добавить». В диалоговом окне оснастки «Сертификаты» выберите параметр « Учетная запись компьютера» и нажмите «Далее».

Рисунок 4

- В диалоговом окне «Выбор компьютера» выберите параметр «Локальный компьютер» и нажмите «Готово».

Рисунок 5

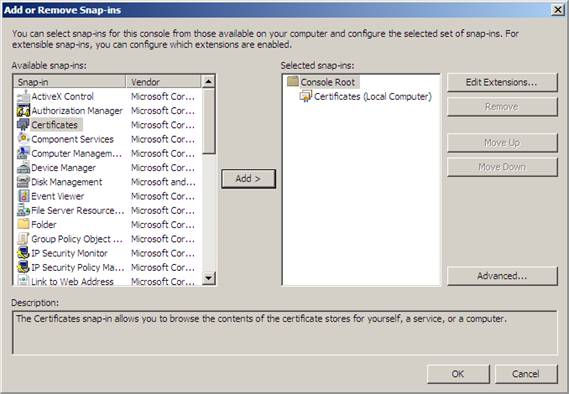

- Нажмите «ОК» в диалоговом окне «Добавить или удалить оснастки».

Рисунок 6

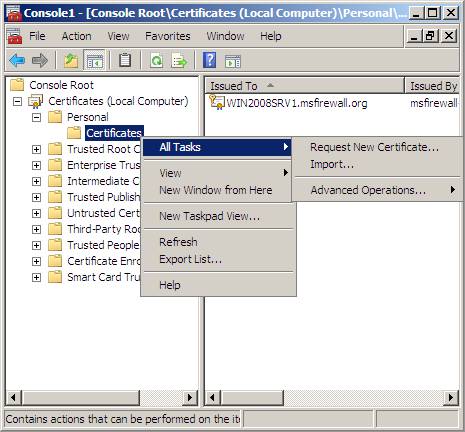

- В консоли Сертификаты разверните узел Сертификаты (локальный компьютер), а затем разверните узел Личный. Щелкните узел Сертификаты, затем щелкните его правой кнопкой мыши и выберите Все задачи, а затем щелкните Запросить новый сертификат..

Рисунок 7

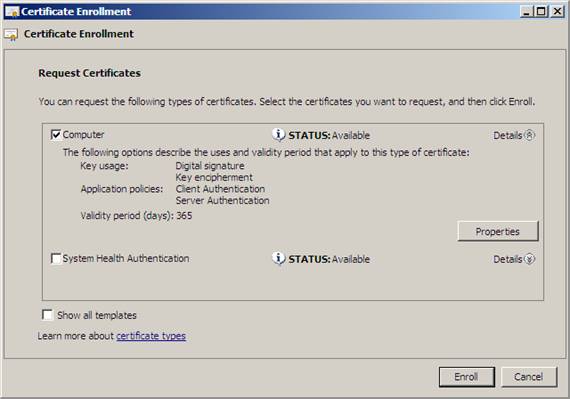

- Щелкните Далее на странице регистрации сертификата.

На странице Запросить сертификаты вы можете увидеть список шаблонов сертификатов, доступных для этого компьютера. Обратите внимание, что, несмотря на то, что доступно гораздо больше шаблонов сертификатов, на этом компьютере доступны только эти, в зависимости от разрешений, настроенных для шаблонов сертификатов. Поставьте галочку в поле «Компьютер» и нажмите «Зарегистрировать». Обратите внимание, что вы можете получить полную информацию об этом сертификате, нажав кнопку «Свойства».

Рисунок 8

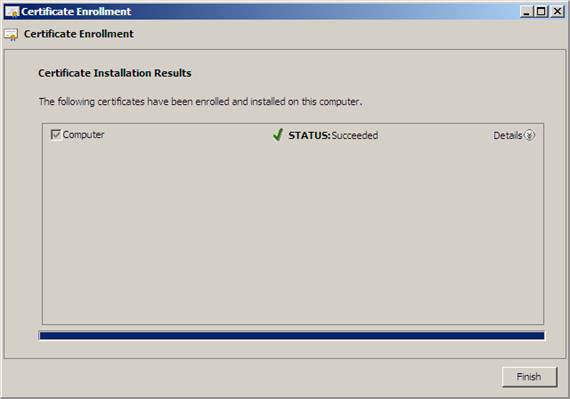

- Нажмите «Готово» в диалоговом окне «Результат установки сертификата».

Рисунок 9

- Оставьте окно консоли открытым для следующей процедуры.

Рисунок 10

Просмотр сертификата компьютера и работоспособности, установленного на сервере политики сети

Затем убедитесь, что WIN2008SRV1 имеет сертификат SSL и сертификат исключения NAP.

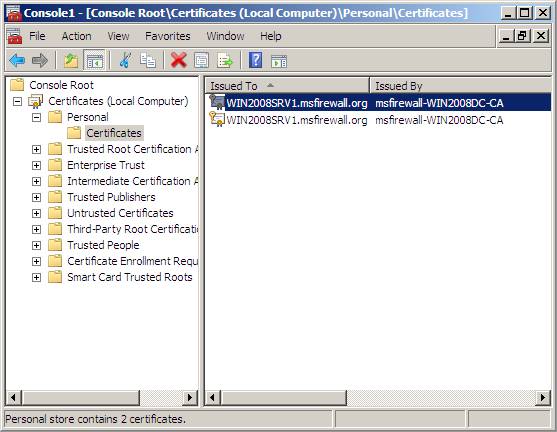

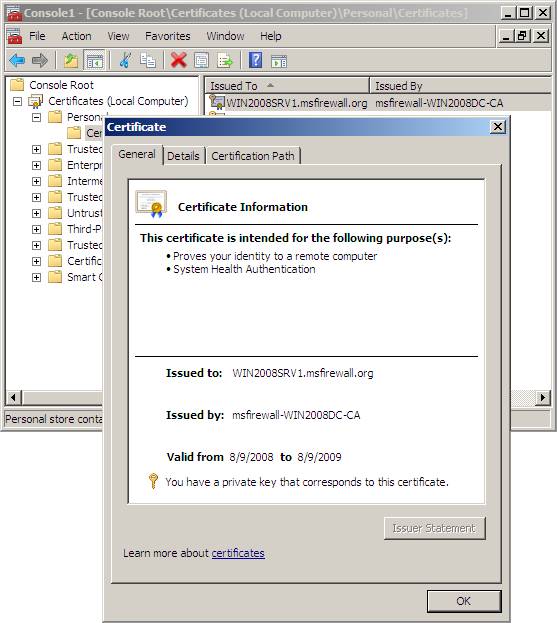

- На левой панели консоли Certificates откройте Certificates (Local Computer)PersonalCertificates. На правой панели убедитесь, что сертификат был автоматически зарегистрирован WIN2008SRV1 с предполагаемыми целями проверки подлинности системы и проверки подлинности клиента. Этот сертификат будет использоваться для исключения IPsec клиента NAP.

Рисунок 11

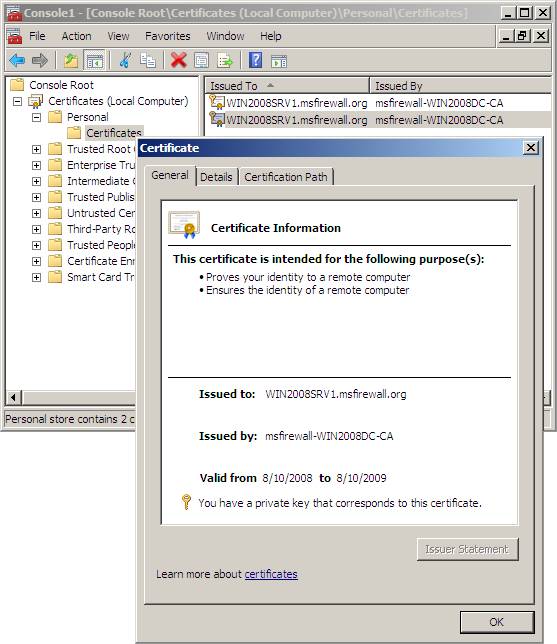

- На правой панели убедитесь, что сертификат был зарегистрирован с помощью Intended Purposes of Client Authentication и Server Authentication. Этот сертификат будет использоваться для аутентификации SSL на стороне сервера.

Рисунок 12

- Закройте консоль сертификатов. Если вам будет предложено сохранить настройки, нажмите Нет.

Установите роли сервера политики сети, центра регистрации работоспособности и подчиненного сервера сертификатов.

Затем установите службы ролей, чтобы сделать WIN2008SRV1 сервером политик работоспособности NAP, сервером принудительной защиты NAP и сервером ЦС NAP.

Выполните следующие шаги на WIN2008SRV1:

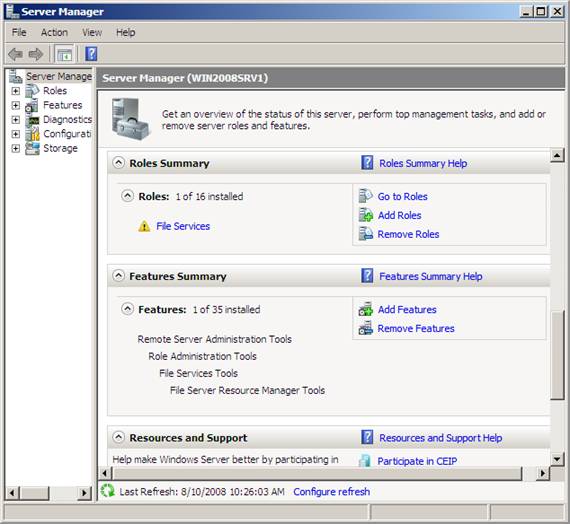

- В диспетчере серверов в разделе «Сводка по ролям » нажмите «Добавить роли», а затем нажмите «Далее».

Рисунок 13

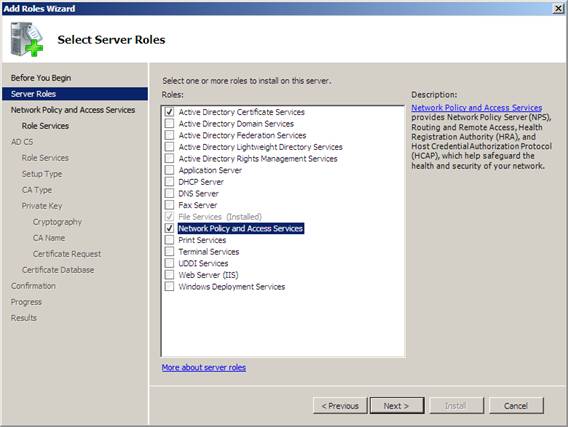

- На странице «Выбор ролей сервера» установите флажки «Службы сертификатов Active Directory» и «Сетевая политика и службы доступа», а затем дважды нажмите «Далее».

Рисунок 14

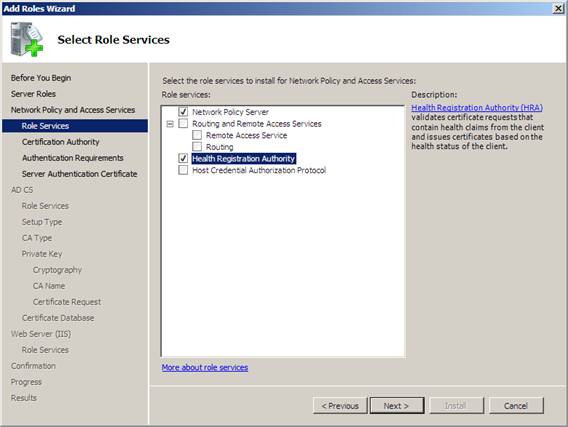

- На странице «Выбор служб ролей» установите флажок « Центр регистрации работоспособности», нажмите «Добавить необходимые службы ролей» в окне «Мастер добавления ролей» и нажмите «Далее».

Рисунок 15

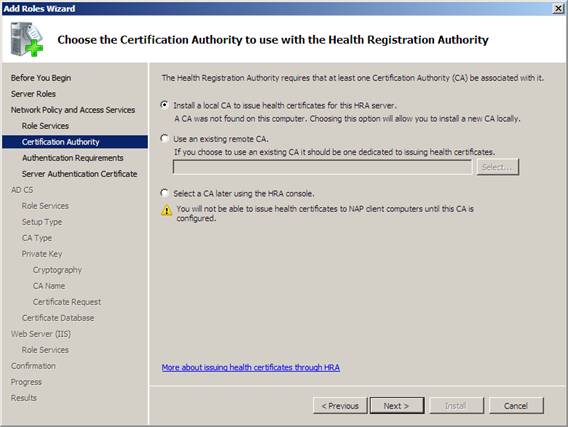

- На странице Выберите центр сертификации для использования с центром регистрации работоспособности выберите Установить локальный ЦС, чтобы выдавать сертификаты работоспособности для этого сервера HRA, а затем нажмите кнопку Далее.

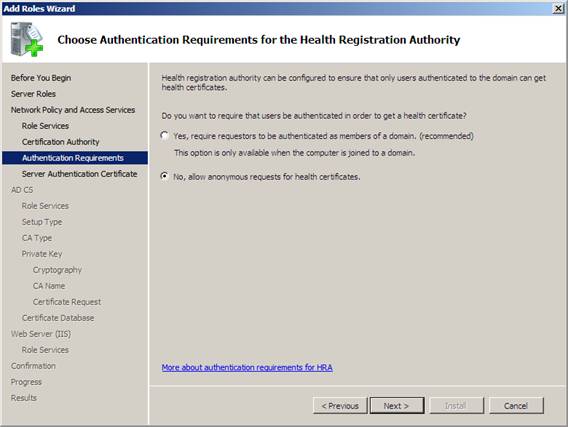

Рисунок 16

- На странице Выбор требований проверки подлинности для центра регистрации работоспособности выберите Нет, разрешить анонимные запросы на сертификаты работоспособности и нажмите кнопку Далее. Этот выбор позволяет регистрировать компьютеры с сертификатами работоспособности в среде рабочей группы. Позже мы увидим пример компьютера рабочей группы, получающего сертификат работоспособности.

Рисунок 17

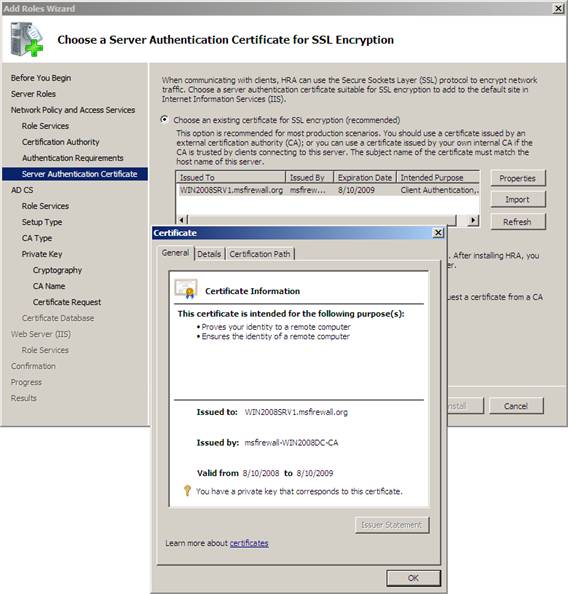

- На странице Выберите сертификат проверки подлинности сервера для шифрования SSL выберите Выбрать существующий сертификат для шифрования SSL (рекомендуется), щелкните сертификат, отображаемый под этим параметром, и нажмите кнопку Далее.

Примечание:

Вы можете просмотреть свойства сертификатов в хранилище сертификатов локального компьютера, щелкнув сертификат, щелкнув Свойства, а затем щелкнув вкладку Сведения. Сертификат, используемый для проверки подлинности SSL, должен иметь значение поля «Тема», которое соответствует полному доменному имени сервера HRA (например, NPS1.Contoso.com), и значение поля «Расширенное использование ключа» для проверки подлинности сервера. Сертификат также должен быть выдан корневым ЦС, которому доверяет клиентский компьютер.

Рисунок 18

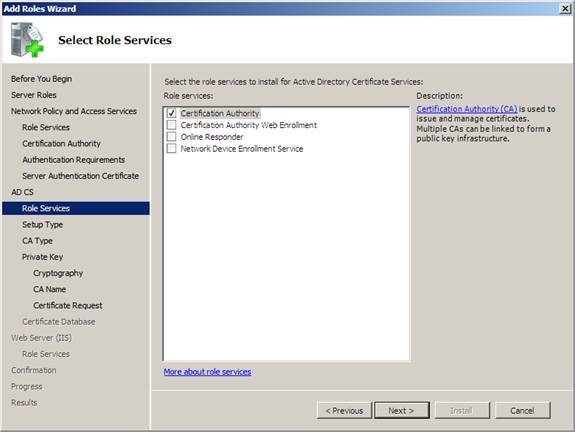

- На странице Знакомство со службами сертификатов Active Directory нажмите кнопку Далее.

- На странице Выбор служб ролей убедитесь, что установлен флажок Центр сертификации, а затем нажмите кнопку Далее.

Рисунок 19

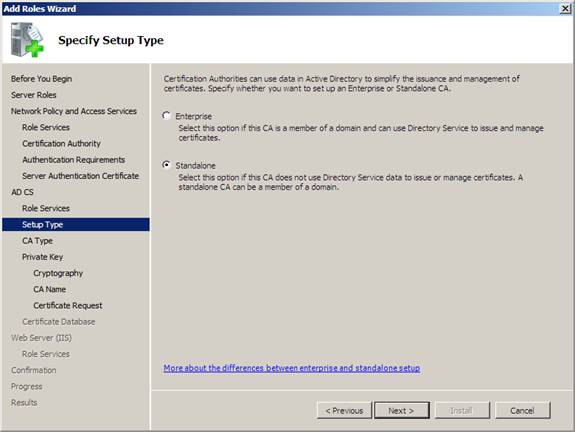

- На странице «Укажите тип установки» нажмите «Автономно», а затем нажмите «Далее».

Рисунок 20

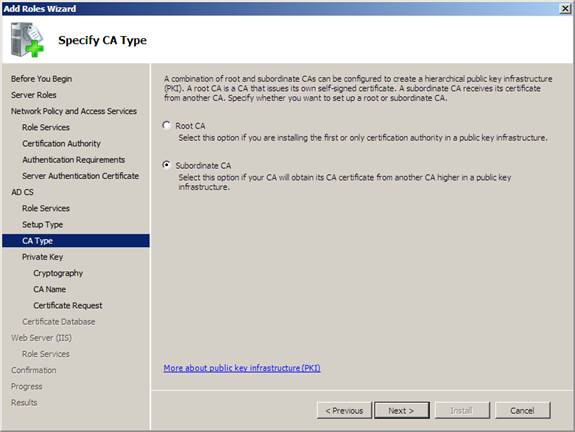

- На странице Укажите тип ЦС щелкните Подчиненный ЦС, а затем нажмите кнопку Далее. Мы решили использовать подчиненный ЦС, потому что это более безопасный вариант, поскольку он дает нам возможность отозвать сертификат подчиненного ЦС на уровне корневого ЦС. Подчиненный ЦС отвечает за выдачу сертификатов, а работа корневого ЦС заключается в том, чтобы подписывать сертификаты выдающих подчиненных ЦС. Это позволяет иметь множество подчиненных ЦС и один корневой ЦС. В производственной среде вы, скорее всего, отключите корневой ЦС и подключите его к сети только для подписи сертификатов новых подчиненных ЦС.

Рисунок 21

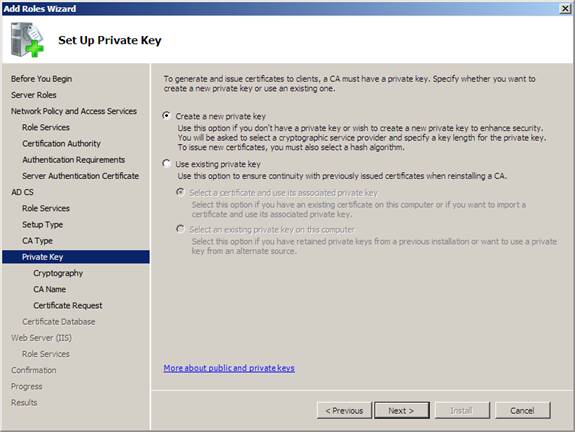

- На странице «Настройка закрытого ключа» нажмите «Создать новый закрытый ключ» и нажмите «Далее».

Рисунок 22

- На странице «Настроить криптографию для ЦС» нажмите «Далее».

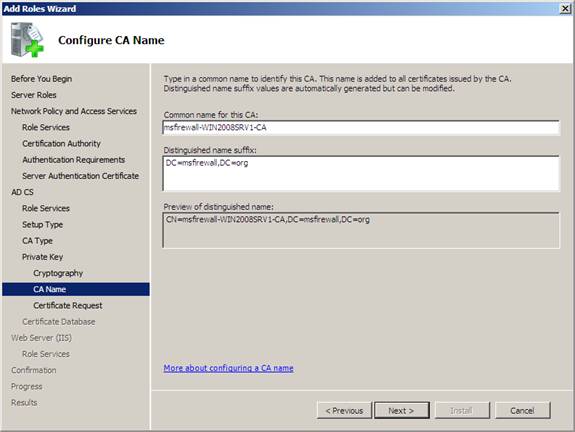

- На странице «Настроить имя ЦС» в разделе «Общее имя для этого ЦС » введите msfirewall-WIN2008SRV1-CA и нажмите «Далее».

Рисунок 23

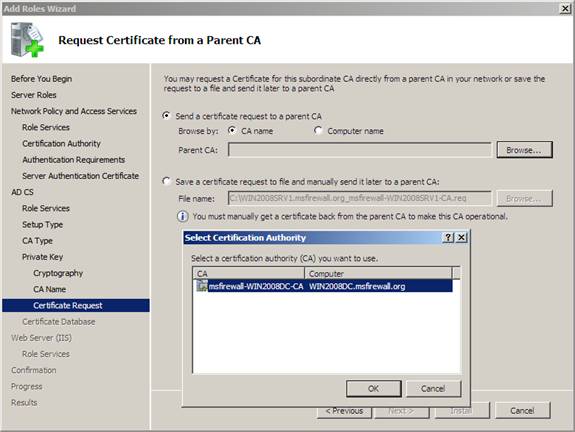

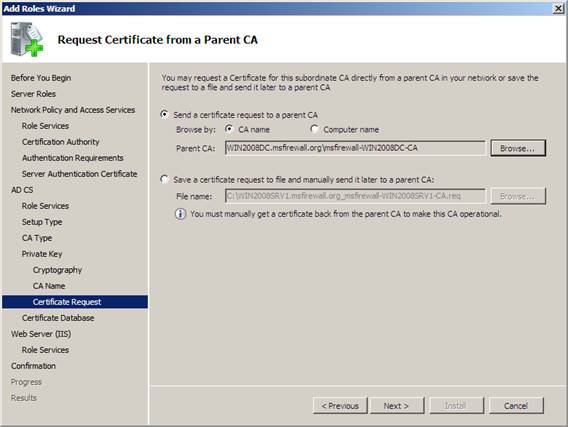

- На странице «Запрос сертификата из родительского ЦС» выберите «Отправить запрос сертификата в родительский ЦС» и нажмите «Обзор». В окне «Выбор центра сертификации» нажмите «Корневой ЦС», а затем нажмите «ОК».

Рисунок 24

- Убедитесь, что WIN2008DC.msfirewall.orgRoot CA отображается рядом с Parent CA, а затем нажмите Next.

Рисунок 25

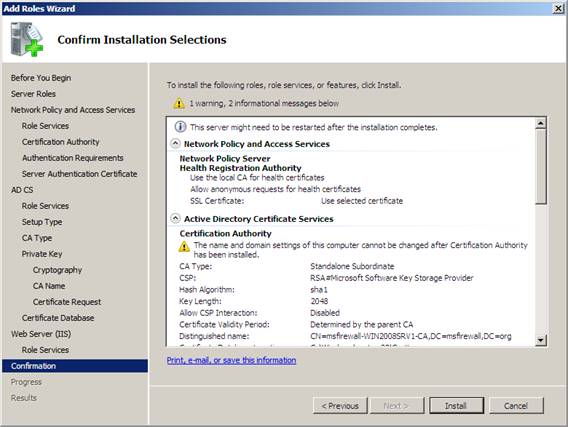

- Нажмите «Далее» три раза, чтобы принять настройки базы данных, веб-сервера и служб ролей по умолчанию, а затем нажмите «Установить».

Рисунок 26

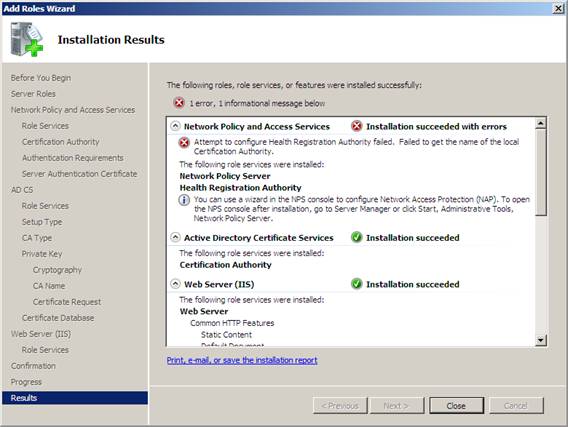

- Убедитесь, что все установки прошли успешно, а затем нажмите «Закрыть». Обратите внимание, что в результатах установки указано, что попытка настройки центра регистрации работоспособности не удалась. Не удалось получить имя местного центра сертификации. Не беспокойтесь об этом. Мы настроим центр регистрации работоспособности на следующих шагах.

Рисунок 27

- Оставьте диспетчер серверов открытым для следующей процедуры.

Настройте подчиненный ЦС на сервере политики сети.

Подчиненный ЦС должен быть настроен на автоматическую выдачу сертификатов, когда клиенты NAP, отвечающие требованиям политики NAP, запрашивают сертификат. По умолчанию автономные центры сертификации ожидают утверждения администратором, прежде чем выдавать сертификат. Мы не хотим ждать одобрения администратора, поэтому настроим автономный ЦС на автоматическую выдачу сертификатов при поступлении запроса.

Выполните следующие шаги на WIN2008SRV1:

- В WIN2008SRV1 нажмите «Пуск», выберите «Выполнить », введите certsrv.msc и нажмите клавишу ВВОД.

- В дереве консоли Центра сертификации щелкните правой кнопкой мыши msfirewall-WIN2008SRV1-CA и выберите пункт Свойства.

Рисунок 28

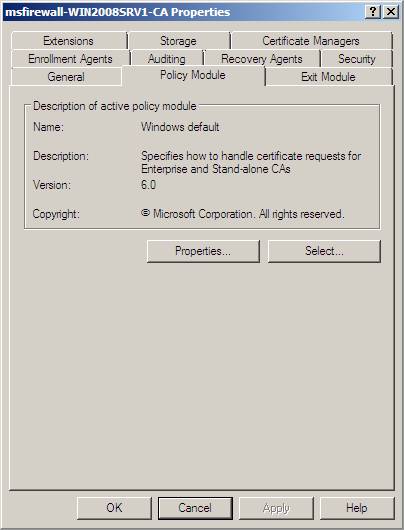

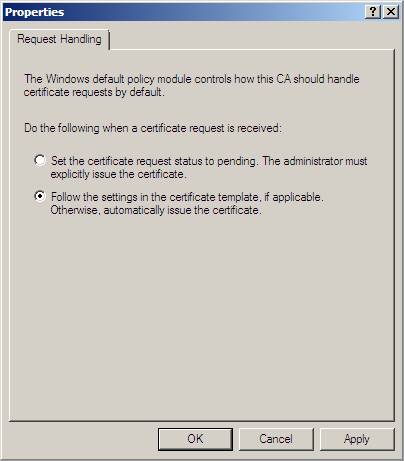

- Перейдите на вкладку «Модуль политики» и нажмите «Свойства».

Рисунок 29

- Выберите Следовать параметрам в шаблоне сертификата, если применимо. В противном случае автоматически выдайте сертификат и нажмите кнопку ОК.

Рисунок 30

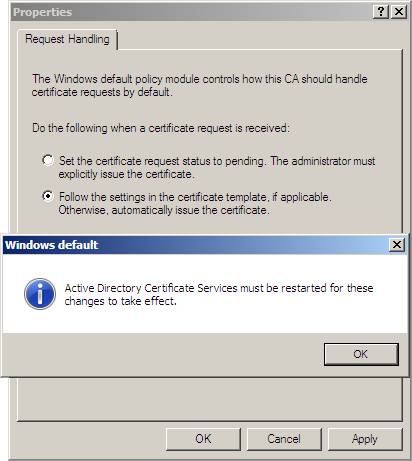

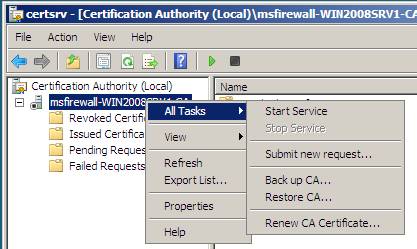

- Когда вам будет предложено перезапустить AD CS, нажмите OK. Нажмите «ОК», щелкните правой кнопкой мыши msfirewall-WIN2008SRV1-CA, выберите «Все задачи» и нажмите «Остановить службу».

Рисунок 31

- Щелкните правой кнопкой мыши msfirewall-WIN2008SRV1-CA, выберите Все задачи и щелкните Запустить службу.

Рисунок 32

- Оставьте консоль центра сертификации открытой для выполнения следующей процедуры.

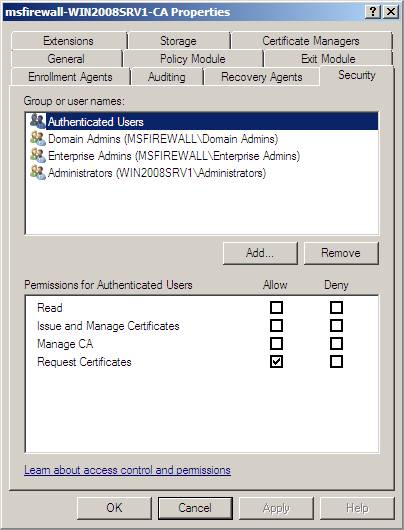

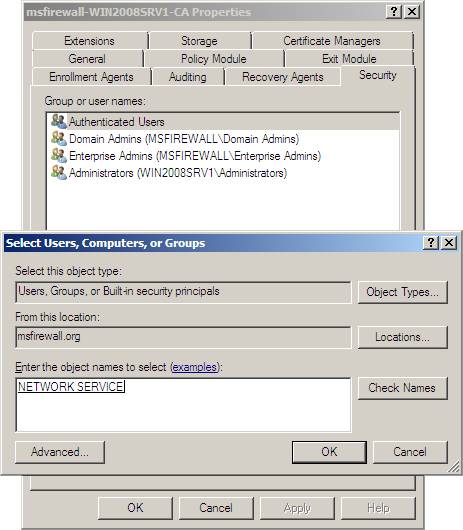

Включить разрешения для центра регистрации здоровья запрашивать, выдавать и управлять сертификатами

Центру регистрации здоровья должны быть предоставлены разрешения безопасности для запроса, выпуска и управления сертификатами. Ему также должно быть предоставлено разрешение на управление подчиненным ЦС, чтобы он мог периодически удалять сертификаты с истекшим сроком действия из хранилища сертификатов.

Если Центр регистрации работоспособности установлен на компьютере, отличном от выдавшего ЦС, разрешения должны быть назначены имени компьютера HRA. В этой конфигурации HRA и ЦС расположены на одном компьютере. В этом сценарии разрешения должны быть назначены сетевой службе.

Выполните следующие шаги на WIN2008SRV1:

- На левой панели консоли центра сертификации щелкните правой кнопкой мыши msfirewall-WIN2008SRV1-CA и выберите пункт Свойства.

- Перейдите на вкладку «Безопасность» и нажмите «Добавить».

Рисунок 33

- В поле Введите имена объектов для выбора (примеры) введите Сетевая служба и нажмите кнопку ОК.

Рисунок 34

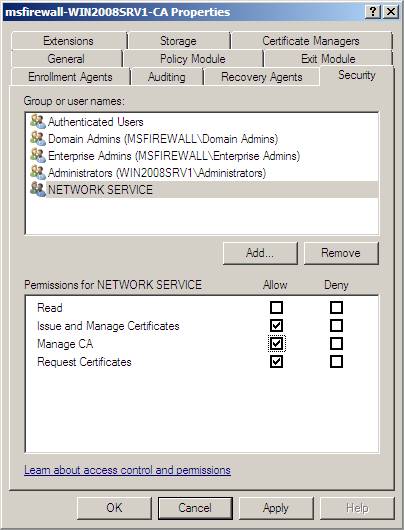

- Нажмите «Сетевая служба » и в разделе «Разрешить » установите флажки «Выпуск сертификатов и управление ими», «Управление ЦС » и «Запрос сертификатов», а затем нажмите «ОК».

Рисунок 35

- Закройте консоль центра сертификации.

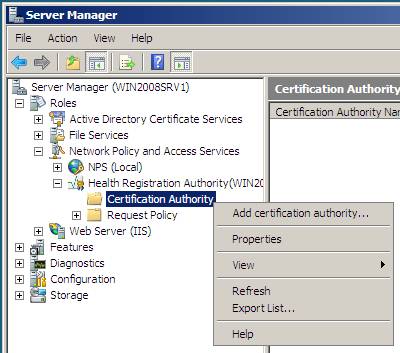

Настройте Центр регистрации работоспособности для использования подчиненного ЦС для выдачи сертификатов работоспособности.

Вы должны сообщить Центру регистрации здоровья, какой центр сертификации использовать для выдачи сертификатов здоровья. Вы можете использовать автономный или корпоративный ЦС. В этом примере сети мы используем автономный ЦС, установленный на компьютере WIN2008SRV1.

Выполните следующие шаги на WIN2008SRV1:

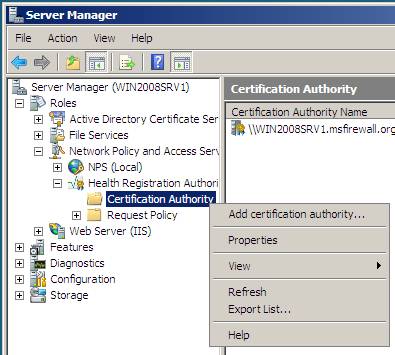

- На WIN2008SRV1 щелкните Диспетчер серверов.

- В диспетчере серверов откройте РолиСетевая политика и службы доступаЦентр регистрации здоровья (WIN2008SRV1)Центр сертификации.

Примечание:

Если диспетчер серверов был открыт при установке роли сервера HRA, вам может потребоваться закрыть его, а затем открыть снова, чтобы получить доступ к консоли HRA.

- В дереве консоли HRA на левой панели щелкните правой кнопкой мыши Центр сертификации и выберите Добавить центр сертификации.

Рисунок 36

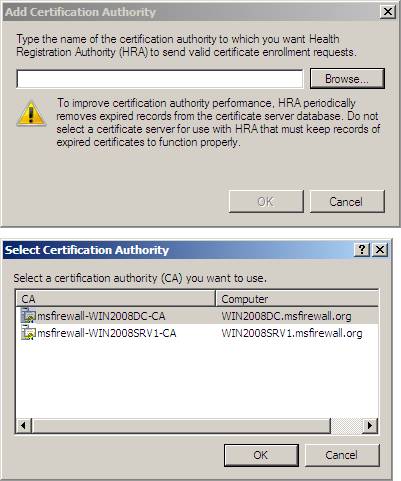

- Нажмите кнопку Обзор, выберите msfirewall-WIN2008SRV1-SubCA и нажмите кнопку ОК. См. следующий пример.

Рисунок 37

- Нажмите OK, а затем щелкните Центр сертификации и убедитесь, что \WIN2008SRV1.msfirewall.orgmsfirewall-WIN2008SRV1-CA отображается в области сведений. Далее мы настроим свойства этого автономного ЦС.

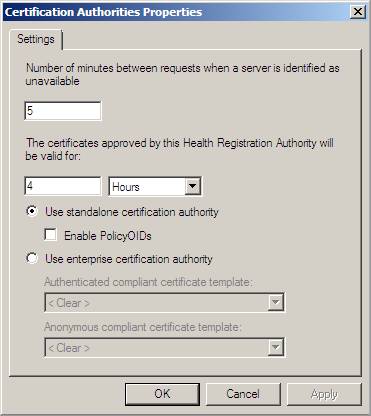

Центр регистрации работоспособности можно настроить для использования как автономного, так и корпоративного ЦС. Свойства ЦС (которые мы настроим далее), настроенные в Центре регистрации работоспособности, должны соответствовать типу выбранного ЦС.

Рисунок 38

- Щелкните правой кнопкой мыши Центр сертификации и выберите пункт Свойства.

Рисунок 39

- Убедитесь, что выбран параметр Использовать автономный центр сертификации и что значение в разделе Сертификаты, утвержденные этим центром регистрации работоспособности, будут действительны в течение 4 часов, а затем нажмите кнопку ОК. См. следующий пример.

Рисунок 40

- Закройте диспетчер серверов.

Резюме

В этой части 2 нашей серии статей о том, как использовать принудительное применение IPsec с NAP, мы рассмотрели процедуры, которые необходимо было выполнить на сервере NPS. На этой машине мы установили и настроили сервер политики сети Windows Server 2008, центр регистрации работоспособности и подчиненный ЦС. Имея эти компоненты, мы будем готовы к следующему шагу, который заключается в настройке политики принудительного применения NAP IPsec. Тогда увидимся! -Том.

- Развертывание сервера IPsec и изоляции домена с помощью групповой политики Windows Server 2008 (часть 4)