Развертывание сервера IPsec и изоляции домена с помощью групповой политики Windows Server 2008 (часть 1)

- Развертывание сервера IPsec и изоляции домена с помощью групповой политики Windows Server 2008 (часть 4)

Защита доступа к сети — это новая технология, включенная в Windows Server 2008, которая позволяет вам контролировать, каким машинам разрешено подключаться к другим машинам в вашей сети. Защита доступа к сети (или NAP) позволяет вам установить политики работоспособности системы, которые должны быть соблюдены, прежде чем машине будет разрешен доступ к сети. Если машины соответствуют требованиям политик доступа к сети, они разрешены в сети. Если нет, то машине может быть запрещено подключаться к любой машине в сети, или вы можете настроить политики, которые позволяют машине подключаться к серверу исправлений, что позволяет машине исправлять и пытаться снова подключиться к сети после успешного исправления..

Существует несколько способов принудительного применения политики NAP. Самый простой способ — использовать NAP с применением DHCP. К сожалению, это также наименее безопасный метод, поскольку пользователь может вручную настроить IP-адрес на машине и обойти применение политики NAP DHCP. Наиболее безопасным методом принудительной защиты доступа к сети является IPsec. При использовании принудительного применения IPsec NAP, когда машина соответствует политике доступа NAP, машине выдается сертификат работоспособности, который позволяет машине создавать безопасное соединение IPsec с другими машинами, участвующими в «виртуальной» сети NAP. К сожалению, NAP с применением IPsec является наиболее сложной конфигурацией.

NAP сама по себе является чрезвычайно сложной технологией с сотнями «подвижных частей». Если вы неправильно настроили какую-либо из этих сотен движущихся частей, развертывание завершится ошибкой, и может потребоваться довольно много времени, чтобы выяснить, что именно не так. При использовании NAP с применением IPsec вы обнаружите, что существует еще больше «подвижных частей», а устранение неполадок становится еще более сложным. Существует также большая зависимость от групповой политики, что опять-таки усложняет решение, поскольку вам часто приходится устранять проблемы с групповой политикой при настройке развертывания NAP.

Таким образом, со всеми разговорами о сложности и бесчисленных «подвижных частях» может показаться, что я пытаюсь отговорить вас от реализации NAP с применением политики IPsec. Нет! Это неправда. Я просто хочу, чтобы вы знали, что это сложная установка и конфигурация, и что вы должны быть терпеливы при тестировании и развертывании. Чем больше времени вы потратите на тестирование и понимание того, как работает решение, тем больше у вас шансов на успешное развертывание.

NAP с применением политик IPsec — очень мощный метод развертывания решения NAP. На самом деле вы получаете два решения в одном: во-первых, вы получаете контроль доступа к сети NAP, который позволяет вам блокировать неработоспособные машины от подключения к вашей сети, а во-вторых, вы получаете мощность изоляции домена IPsec, которая предотвращает подключение мошеннических машин к вашей сети. NAP с изоляцией домена IPsec позволяет вам создать «виртуальную сеть» в пределах ваших физических сетей. Машины в «виртуальной сети» IPsec могут находиться в одном сегменте сети или сегменте VLAN, но виртуально сегментированы друг от друга с помощью IPsec. Машины без сертификатов работоспособности IPsec не смогут взаимодействовать с исправными машинами в сети.

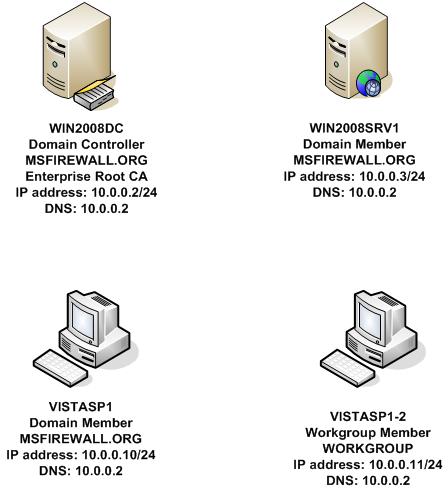

В этой статье я собираюсь провести вас от начала до конца по созданию решения NAP с применением политики IPsec. Начальная среда очень проста, как вы можете видеть на рисунке ниже.

фигура 1

Машины, которые мы используем в примере сети:

WIN2008DC

Это компьютер с Windows Server 2008 Enterprise edition, который является контроллером домена в домене msfirewall.org. Единственная другая роль сервера, установленная на этом компьютере, — это роль сервера Центра сертификации. Я сделал эту машину корпоративным корневым ЦС. Если вы хотите зеркально отразить эту конфигурацию, сначала сделайте компьютер контроллером домена, а затем, когда компьютер будет повышен до контроллера домена, установите роль ЦС и выберите параметр Корневой ЦС. Если вы хотите зеркально отразить конфигурацию CA предприятия, назовите CA msfirewall-WIN2008DC-CA.

WIN2008SRV1

Это компьютер с выпуском Windows Server 2008 Enterprise, который является рядовым сервером в домене msfirewall.org. Никакие другие роли сервера на машине не настроены. Мы установим роль сервера NPS на машине и сделаем машину подчиненным ЦС позже, но если вы хотите создать эту лабораторную работу, просто установите Windows Server 2008 на машину и следуйте инструкциям, которые мы рассмотрим в этой серии статей..

VISTASP1

Это машина Vista с установленным пакетом обновления 1. Машина присоединена к домену msfirewall.org. Я использовал установку Vista по умолчанию, а затем установил SP1 на машину. Если у вас есть интегрированная установка SP1, она тоже подойдет.

ВИСТАСП1-2

Это машина Vista с установленным SP1, например, VISTASP1. Эта машина установлена в рабочей группе с именем WORKGROUP. Мы присоединим машину к домену позже при тестировании политик NAP и IPsec.

Основные шаги, которые мы выполним в этой серии статей, включают следующее:

- Настройте контроллер домена

- Установите и настройте сервер политики сети, центр регистрации работоспособности и подчиненный ЦС.

- Настройте политику применения NAP IPsec на сервере политики сети.

- Настройте VISTASP1 и VISTASP1-2 для тестирования

- Проверка сертификата работоспособности и конфигурации автоматического исправления

- Проверка применения политики NAP на VISTASP1

- Настройка и тестирование политик IPsec

Моя цель в этой серии статей — показать вам на больших скриншотах, как настроить решение, и показать, что оно действительно работает. Составляя эту статью, я опирался на плечи гигантов и хочу поблагодарить Джеффа Сигмана из Microsoft за фантастическую работу, которую он проделал, сделав NAP доступным и понятным для масс. Эта статья основана на пошаговом руководстве, которое он создал для настройки NAP с применением IPsec в тестовой лаборатории. Я надеюсь, что после того, как вы увидите, как работает конфигурация, с множеством снимков экрана, вы будете в восторге от решения NAP с принудительным применением IPsec и захотите протестировать его в своей собственной тестовой лаборатории.

Настройте контроллер домена

В этом разделе мы выполним следующие шаги:

- Подтвердите конфигурацию Enterprise Root CA на контроллере домена.

- Создайте группу безопасности NAP CLIENTS.

- Создайте группу безопасности NAP Exempt

- Создание и настройка шаблона сертификата для компьютеров, освобожденных от защиты доступа к сети.

- Сделать шаблон сертификата доступным для публикации с помощью групповой политики

- Распространение сертификата работоспособности исключения NAP с помощью автоматической регистрации групповой политики

Обоснование каждого шага приводится в начале каждого раздела.

Подтвердите конфигурацию корпоративного корневого центра сертификации

Убедитесь, что запросы сертификатов не требуют утверждения администратором. Выполните следующие действия на контроллере домена WIN2008DC:

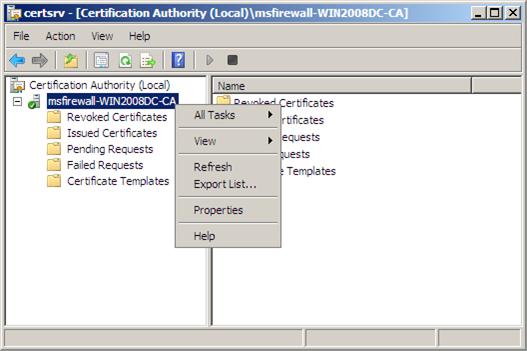

- Нажмите «Пуск», выберите «Администрирование», а затем нажмите «Центр сертификации».

- На левой панели консоли щелкните правой кнопкой мыши имя ЦС и выберите пункт Свойства.

фигура 2

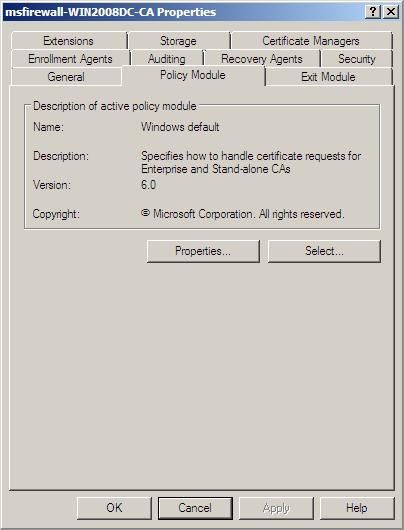

- Перейдите на вкладку «Модуль политики» и нажмите «Свойства».

Рисунок 3

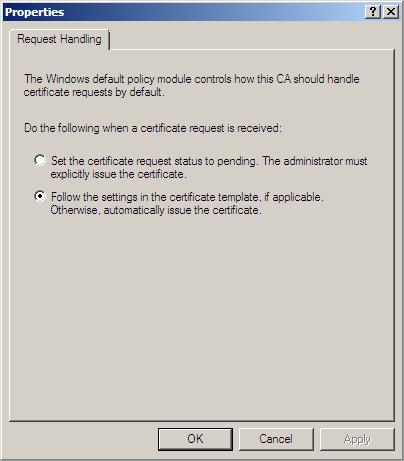

- Убедитесь, что Следуйте настройкам в шаблоне сертификата, если это применимо. В противном случае выбрана автоматическая выдача сертификата.

Рисунок 4

- Дважды нажмите OK, а затем закройте консоль Центра сертификации.

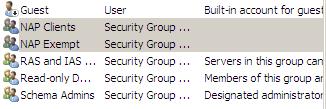

Создайте группу КЛИЕНТЫ NAP

Затем создайте группу для использования с фильтрацией безопасности групповой политики. Что мы сделаем, так это создадим объект групповой политики, который будет применяться к машинам, к которым будет применяться политика NAP, а затем настроим объект групповой политики для использования только членами этой группы. Таким образом, нам не нужно создавать OU для клиентов NAP. Все, что нам нужно сделать, это добавить клиентов NAP в группу безопасности. VISTASP1 и VISTASP1-2 будут добавлены в эту группу после присоединения к домену.

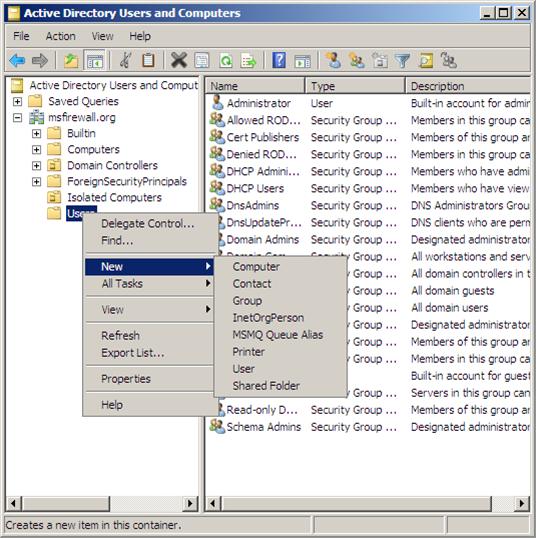

Выполните следующие шаги на WIN2008DC:

- На левой панели консоли «Пользователи и компьютеры Active Directory» щелкните правой кнопкой мыши msfirewall.org, выберите « Создать» и выберите «Группа».

Рисунок 5

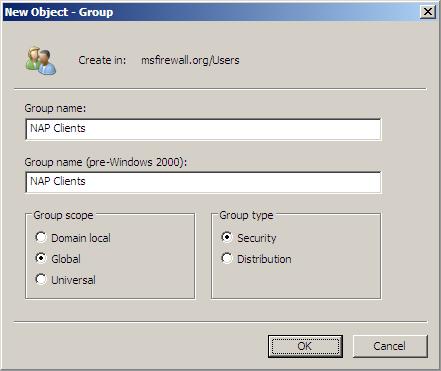

- В диалоговом окне «Новый объект — группа» в разделе «Имя группы » введите «Клиенты NAP». В разделе Область действия группы выберите Глобальная, в разделе Тип группы выберите Безопасность и нажмите кнопку ОК.

Рисунок 6

- Оставьте консоль «Пользователи и компьютеры Active Directory» открытой для следующей процедуры.

Создайте группу исключения NAP

В вашей сети будут машины, которым необходимо обмениваться данными с членами защищенной сети, но не следует ожидать, что они будут соответствовать требованиям безопасности NAP. Обычно это компьютеры сетевой инфраструктуры, такие как контроллеры домена, серверы DHCP и другие, которым необходимо обмениваться данными с компьютерами в защищенной сети.

В нашем примере сети WIN2008SRV1 должен иметь возможность подключаться к участникам защищенной сети, чтобы выдавать им сертификаты работоспособности, которые будут использоваться для установления безопасных соединений IPsec между участниками защищенной сети. Итак, мы поместим эту машину в собственную группу, а затем настроим сертификат работоспособности, который будет автоматически развернут на этой машине. Сертификат работоспособности будет развернут на этом компьютере с помощью автоматической регистрации, поэтому машине, выдающей сертификаты работоспособности, не нужно сначала проходить политику NAP перед получением сертификата.

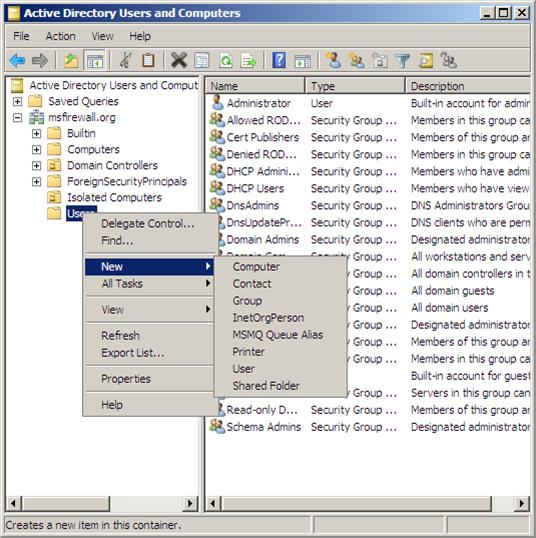

Выполните следующие шаги на WIN2008DC:

- В консоли «Пользователи и компьютеры Active Directory» щелкните правой кнопкой мыши msfirewall.org, выберите « Создать» и выберите «Группа».

Рисунок 7

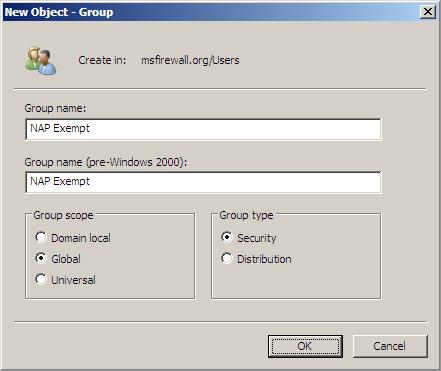

- В поле Имя группы введите Исключение IPsec NAP. В разделе Область действия группы выберите Глобальный, в разделе Тип группы выберите Безопасность и нажмите кнопку ОК.

Рисунок 8

- Оставьте консоль «Пользователи и компьютеры Active Directory» открытой для следующей процедуры.

Рисунок 9

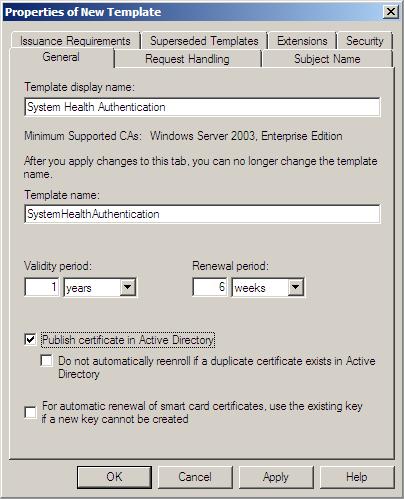

Создание и настройка шаблона сертификата для компьютеров, освобожденных от NAP

Шаблон сертификата должен быть создан для компьютеров, которым предоставлены исключения из проверок работоспособности NAP. Этот шаблон сертификата будет настроен с двумя политиками приложений: проверка подлинности клиента и проверка работоспособности системы. Этот шаблон сертификата будет настроен с OID проверки подлинности системы, чтобы его можно было использовать для связи с компьютерами, совместимыми с NAP, в защищенной сети.

После создания шаблона сертификата мы опубликуем шаблон сертификата, чтобы он был доступен в Active Directory для компьютеров, являющихся членами группы NAP Exempt. После публикации шаблона сертификата в Active Directory мы настроим групповую политику, чтобы сертификат автоматически назначался членам группы NAP Exempt с помощью автоматической регистрации.

Выполните следующие шаги на WIN2008DC:

- Нажмите «Пуск», выберите «Выполнить », введите certtmpl.msc и нажмите клавишу ВВОД.

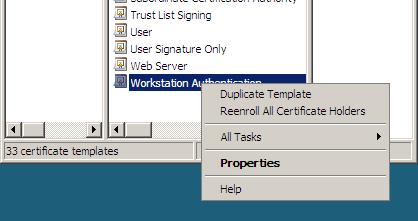

- В средней панели консоли шаблонов сертификатов щелкните правой кнопкой мыши Аутентификация рабочей станции и выберите Дублировать шаблон. Этот шаблон используется, поскольку он уже настроен с помощью политики приложения для проверки подлинности клиента.

Рисунок 10

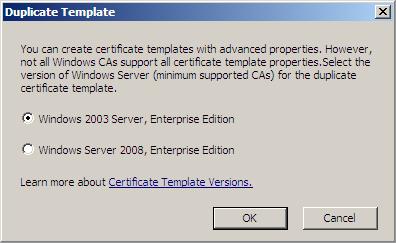

- В диалоговом окне Дублировать шаблон выберите вариант Windows 2003 Server, Enterprise Edition и нажмите кнопку ОК.

Рисунок 11

- В поле Отображаемое имя шаблона введите Проверка подлинности работоспособности системы. Поставьте галочку в поле Опубликовать сертификат в Active Directory.

Рисунок 12

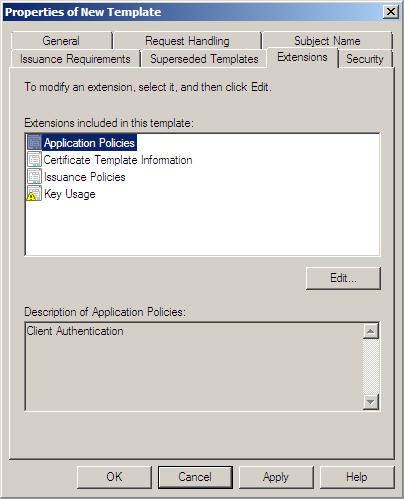

- Перейдите на вкладку «Расширения» и нажмите «Политики приложений». Затем нажмите кнопку «Изменить».

Рисунок 13

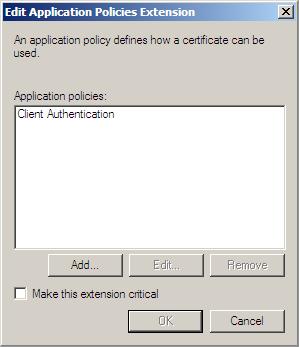

- В диалоговом окне «Редактировать расширение политик приложений» нажмите «Добавить».

Рисунок 14

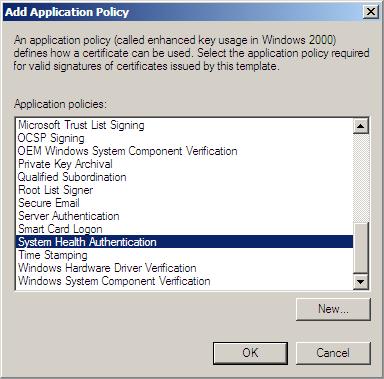

- В диалоговом окне «Добавить политику приложения» выберите политику проверки работоспособности системы и нажмите «ОК».

Рисунок 15

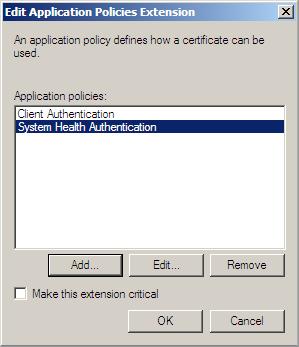

- Нажмите «ОК» в диалоговом окне «Изменить расширение политики приложения».

Рисунок 16

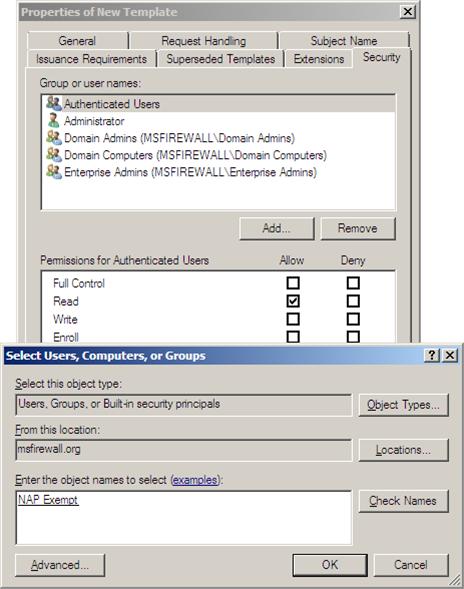

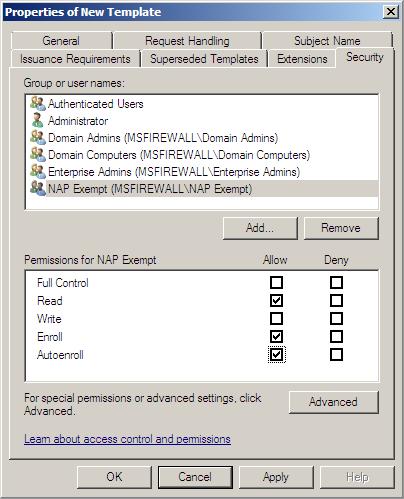

- Перейдите на вкладку «Безопасность» и нажмите «Добавить». В диалоговом окне «Выбор пользователей, компьютеров или групп» введите NAP Exempt в текстовом поле «Введите имя объекта для выбора» и нажмите «Проверить имена». Затем нажмите ОК.

Рисунок 17

- Нажмите «Исключение IPsec NAP», затем установите флажки «Разрешить » рядом с «Зарегистрировать » и «Автоматическая регистрация», а затем нажмите «ОК».

Рисунок 18

- Закройте консоль шаблонов сертификатов.

Сделать шаблон сертификата доступным для публикации с помощью групповой политики

Выполните следующие шаги, чтобы сделать новый шаблон сертификата доступным через групповую политику Active Directory. После этого мы сможем сделать этот сертификат доступным для членов группы NAP Exempt через автоматическую регистрацию.

Выполните следующие шаги на WIN2008DC:

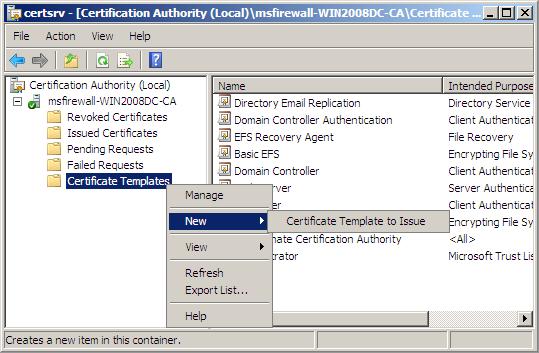

- Нажмите «Пуск», выберите «Выполнить», введите certsrv.msc и нажмите клавишу ВВОД.

- Разверните имя сервера на левой панели консоли и в дереве консоли щелкните правой кнопкой мыши Шаблоны сертификатов, выберите Создать, а затем щелкните Шаблон сертификата для выпуска.

Рисунок 19

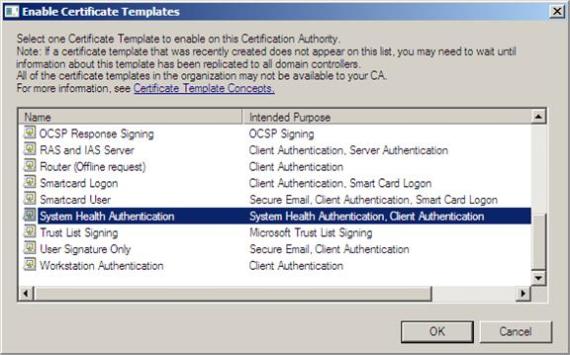

- Щелкните Проверка работоспособности системы, а затем нажмите кнопку ОК.

Рисунок 20

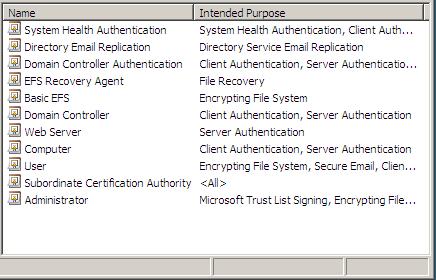

- На левой панели консоли щелкните Шаблоны сертификатов и в области сведений в разделе Имя убедитесь, что отображается Проверка подлинности работоспособности системы.

Рисунок 21

- Закройте консоль центра сертификации.

Распространение сертификата работоспособности исключения NAP с помощью автоматической регистрации групповой политики

Теперь, когда мы опубликовали шаблон сертификата, мы можем сделать его доступным для компьютеров домена, принадлежащих группе NAP Exempt. Мы делаем это с помощью автоматической регистрации.

Выполните следующие шаги на WIN2008DC, чтобы включить автоматическую регистрацию этого сертификата:.

- Нажмите «Пуск», а затем « Выполнить». Введите gpmc.msc в текстовое поле «Открыть» и нажмите «ОК».

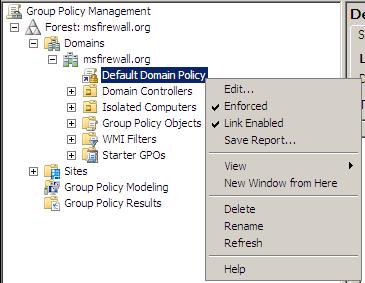

- В консоли управления групповыми политиками разверните доменное имя msfirewall.org, щелкните правой кнопкой мыши политику домена по умолчанию и выберите «Изменить».

Рисунок 22

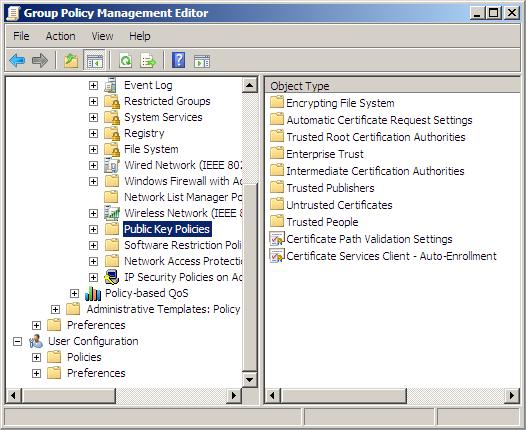

- На левой панели редактора управления групповыми политиками откройте Конфигурация компьютераПараметры WindowsПараметры безопасностиПолитики открытого ключа. В средней панели консоли дважды щелкните «Клиент служб сертификатов — автоматическая регистрация».

Рисунок 23

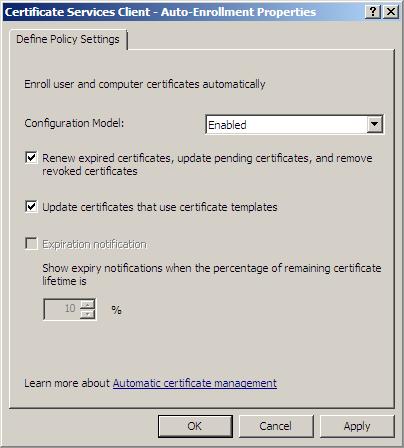

- В диалоговом окне «Клиент служб сертификации — свойства автоматической регистрации» выберите параметр « Включить » в раскрывающемся списке «Модель конфигурации». Установите флажок Продлить сертификаты с истекшим сроком действия, обновить ожидающие сертификаты и удалить флажки отозванных сертификатов и Обновить сертификаты, использующие шаблоны сертификатов. Нажмите ОК.

Рисунок 24

- Закройте редактор управления групповыми политиками.

- Закройте консоль управления групповыми политиками.

Резюме

В этой части 1 нашей серии статей о создании решения NAP с использованием принудительного применения IPsec мы рассмотрели требования к конфигурации для компьютера контроллера домена. Это включало подтверждение конфигурации корневого CA предприятия, создание групп безопасности NAP CLIENTS и NAP Exempt, создание и настройку шаблона сертификата для примеров компьютеров NAP, предоставление шаблона сертификата для публикации с помощью групповой политики и распространение сертификата работоспособности исключения NAP через группу. автоматическая регистрация политик. В следующей статье этой серии мы установим сервер политики сети и центры регистрации работоспособности, а также создадим политику NAP. Тогда увидимся! -Том.

- Развертывание сервера IPsec и изоляции домена с помощью групповой политики Windows Server 2008 (часть 4)