Размышления и прогнозы кибербезопасности на 2022 год

2021 год стал настоящим испытанием для многих из нас, ИТ-специалистов. Взлом SolarWinds , обнаруженный в конце 2020 года, оказался очень важным. В 2021 году организованные киберпреступники использовали множество различных векторов атак , чтобы также выявить общие дефекты во всех коммерческих секторах. 2021 год стал призывом к действию для каждого бизнеса , чтобы подготовиться к худшему . 2022 год также предлагает нам возможность того, что коммерчески доступный квантовый процессор Intel скоро атакует нас! Все сети, большие и малые, подвержены риску из-за множества возможных эксплойтов, поскольку хакеры, угрозы и эксплойты продолжают расти.

В этой статье мы кратко рассмотрим, насколько плохой стала для нас ситуация с кибербезопасностью в прошлом году. Затем вы получите несколько советов о том, как мы должны подготовиться к 2022 году. Мы рассмотрим ключевые аспекты кибербезопасности, уделяя особое внимание обеспечению безопасности ваших данных, и тому, как мы можем использовать технологии, инновации и политику , чтобы ваш бизнес продолжал развиваться. неопределенные времена.

Давайте сначала углубимся в некоторые из основных нарушений кибербезопасности, которые произошли в прошлом году, и их влияние на ИТ-сообщество!

Топ-5 нарушений кибербезопасности в 2021 году

Насколько плохо дела обстояли для нас в прошлом году? Довольно плохо, если вы посмотрите на календарь.

Январь: взлом Microsoft Exchange

Китайская хакерская группа под названием Hafnium использовала четыре уязвимости нулевого дня в Microsoft Exchange . Предприятия жаловались на то, что не могут получить доступ к своей почте, из-за которой почтовые администраторы шифруются. Microsoft быстро опубликовала некоторые обходные пути, за которыми последовали исправления для решения проблемы.

Апрель: атака программ-вымогателей на поставщиков Apple

Российская банда вымогателей под названием REvil взломала защиту компании, входящей в цепочку поставок Apple . Злоумышленники потребовали 50 миллионов долларов в качестве вымогательства, в противном случае они раскроют конфиденциальные данные Apple, которые, по их словам, были украдены. REvil несет ответственность за несколько громких атак программ-вымогателей. Федеральное бюро безопасности России (ФСБ) заявляет, что REvil уже ликвидирован, но это все еще нуждается в независимом подтверждении.

Июнь: кибератака на газопровод

Преступная группировка, называющая себя DarkSide , вызвала кризис с поставками топлива на восточном побережье США, когда взломала контрольную сеть Colonial Pipeline . Компании потребовалось больше недели, чтобы возобновить нормальную работу после атаки. Считается, что банда DarkSide проживает в Восточной Европе и, похоже, является частной преступной организацией ; не спонсируемая государством группа. Возникает все больше и больше таких кибер-банд, которые используют подключенные корпоративные решения из-за слабости операционных технологий (OT).

Здесь вы получите крупицу полезной технической шутки для ваших обеденных чатов. Системы OT изначально разрабатывались как « воздушные зазоры » без учета того, как их кодирование работает в отношении безопасности. Теперь существует программное обеспечение для снижения рисков OT, управляемое искусственным интеллектом, которое может анализировать операции OT в режиме реального времени. Тем не менее, он только предупреждает пользователей о слабых местах в изменениях в производственных или корпоративных операциях — в настоящее время брандмауэра OT не существует!

Июль: атака программы-вымогателя Kaseya

Было обнаружено, что программное обеспечение, разработанное Kaseya Limited и используемое поставщиками управляемых услуг (MSP), было скомпрометировано. Это позволило злоумышленнику доставить вредоносную полезную нагрузку предприятиям, обслуживаемым MSP, которые используют программное обеспечение Kaseya. Сотрудничество между Министерством юстиции США и властями Польши и Украины привело к нескольким арестам в конце года.

Декабрь: в Log4j обнаружена критическая уязвимость

Если всего этого и прочего было недостаточно, произошло еще и обнаружение уязвимости нулевого дня в библиотеке Log4j для Apache . Это серьезно, потому что множество веб-приложений и программных пакетов используют эту библиотеку и журналы мониторинга событий . Вот почему, если они не будут исправлены, вероятность того, что эта уязвимость может вывести из строя (оценка 67%) Интернета, будет!

Вышеупомянутые атаки напоминают о том, насколько плохим был прошлый год для кибербезопасности. К сожалению, развивающиеся тенденции в области кибератак указывают на то, что на горизонте могут появиться еще более серьезные атаки, а количество событий, по прогнозам, будет увеличиваться почти экспоненциально!

Угрозы программ-вымогателей развиваются

«Киберпреступники и программы-вымогатели развиваются, — говорит Михир Шах, генеральный директор StorCentric . Он также заявил, что злоумышленники теперь нацелены непосредственно на поставщиков управляемых услуг (MSP). Это позволяет им нацеливаться на несколько организаций одним махом. Итак, что стоит за этим сдвигом?

Влияющие факторы

Часть проблемы заключается в простой экономии за счет масштаба и лучшей доступности технологий . Банды киберпреступников становятся все больше и изощреннее из-за их растущего числа и их способности объединяться в сети ! Таким образом, имеет смысл запускать атаки, нацеленные на более крупные компании и группы компаний, для получения лучшего вознаграждения.

Некоторые из вас, возможно, бросают свой кофе в экран при упоминании о криптовалютах и блокчейнах, помогающих киберпреступникам получать деньги и скрывать свои нечестно полученные доходы! Чтобы уменьшить цунами раскола кофе, это гнусное использование составляло долю процента всех крипто-активов даже во времена Шелкового пути !

Пандемия COVID-19 также сыграла свою роль, вызвав бурный рост удаленных работников , безработных и слишком большого количества свободного времени! Физическая изоляция послужила чашкой Петри для выращивания новых уязвимостей , киберпреступников и преступных организаций.

Продажа вымогательства

Помните сценаристов прошлого? Сегодня все больше преступных организаций предлагают программы-вымогатели как услугу (RaaS). Другими словами, продажа предварительно упакованных программ-вымогателей отдельным злоумышленникам и кибергруппам. «RaaS — это огромный бизнес», — говорит Дж. Г. Хайткок, генеральный директор Retrospect , и отмечает, что такие атаки продолжают расти угрожающими темпами.

Таргетинг на резервные копии

То, на что нацелены киберпреступники в последнее время, также развивалось на основе эксплойтов. Теперь киберпреступники в первую очередь атакуют резервные копии . Как только резервные копии скомпрометированы, они отправляются за производственными данными . Это означает, что многие предприятия испытывают ложное чувство безопасности. Ложное чувство безопасности может быть хуже, чем отсутствие безопасности или неадекватная безопасность. Итак, что можно сделать для борьбы с этими киберугрозами?

Киберстрахование имеет важное значение

Исправление каждой уязвимости может быть трудным или невозможным для автоматизированных или интегрированных бизнес-решений. Это особенно актуально для предприятий, использующих интеграцию ИТ, ОТ и Интернета вещей . Смешанные технологии , разработанные тем, кто предлагает самую низкую цену, с кодом, который не ориентирован на безопасность , часто объединяются для предоставления бизнес-решения. Взлом, фишинг или вредоносное ПО ни в коем случае не считаются эффективными; даже для крупнейших предприятий!

Киберстрахование — это способ смягчить последствия таких атак. Малые и средние предприятия начинают интегрироваться, когда понимают, что в течение следующих 10 лет киберпреступники будут атаковать каждую коммерческую компанию! Киберстрахование необходимо, потому что мы просто не знаем, какие новые виды атак могут появиться в будущем, их частота или размер понесенных убытков.

Киберстрахование важно в этом меняющемся ландшафте угроз, но это не полное решение. Во-первых, вы часто можете быть сбиты с толку и разочарованы тем, что такая страховка покрывает, а что нет. Вы также можете беспокоиться о неконтролируемом масштабировании ответственности, когда клиенты и цепочки поставок могут быть нарушены из-за сбоя, вызванного вашей компанией. Подобно наезду автомобиля на перекрестке, это может означать массовые судебные разбирательства по возмещению убытков между несколькими сторонами!

Если вы застрахуете свой бизнес от кибератак и примете все возможные меры предосторожности для предотвращения атаки и восстановления после нее, этого все равно недостаточно . Вам также необходимо убедиться, что вы можете полностью оправиться от такой атаки. Это может означать переосмысление ваших текущих стратегий резервного копирования и восстановления, чтобы лучше защитить ваши корпоративные данные. Он также включает в себя, как покрыть потерю доверия и бизнеса со стороны недовольных клиентов , которые сами могли потерять бизнес или утечка их данных .

Защита данных превыше всего

Данные — это кровь бизнеса. Вот почему крайне важно защитить его. Киберпреступники знают о его ценности, поэтому они нацелены на него с помощью программ-вымогателей и других атак. Это делает внедрение эффективной защиты данных ключевой стратегией для поддержания успеха вашего бизнеса.

Проверенная защита

Хорошая стратегия защиты данных не означает, что вам придется начинать все сначала. Организации могут наилучшим образом реализовать защиту данных , сочетая как устоявшиеся методики , так и инновационные технологии .

Правило резервного копирования 3-2-1

Одна проверенная методология, которая хорошо работает даже в сегодняшней враждебной онлайн-среде, — это знакомое правило резервного копирования 3-2-1 . Здесь вы храните три копии данных, сохраненных как минимум на двух типах носителей, с дополнительной копией, хранящейся вне офиса . Многие киберугрозы используют инъекционные атаки , для работы которых требуется, чтобы система была включена. Этот простой процесс резервного копирования может спасти день!

Тем не менее, несмотря на то, что правило 3-2-1 остается золотым правилом защиты данных, в 2022 году организациям следует стремиться к большему.

Помимо стратегии 3-2-1

Правило резервного копирования 3-2-1 продолжает оставаться золотым правилом полной защиты данных , но в наше время у него есть некоторые проблемы. Одной из проблем являются финансовые потери из-за простоя. Прошли те дни, когда несколько гигабайт данных хранились на нескольких компакт-дисках, теперь вам нужно учитывать, не исчерпаны ли часы резервного копирования. Даже предприятиям малого и среднего бизнеса приходится иметь дело с большими размерами файлов и хранилищ благодаря внедрению более интеллектуальных технологий, использующих новейшие и самые высокопроизводительные аппаратные средства, доступные им.

Когда ваша система выходит из строя или сталкивается с вредоносными программами, последнее, что должен делать администратор, — это бегать вокруг. Вам не следует искать устаревшие данные, которые со временем могли испортиться. Проверка четности и логики , а также время передачи могут означать, что бизнес не только не работает в течение нескольких дней или даже недель, но и теряет весь прогресс , достигнутый между отметкой времени резервного копирования и событием отключения системы. Это могло, а в некоторых случаях и привело к банкротству ранее жизнеспособных предприятий.

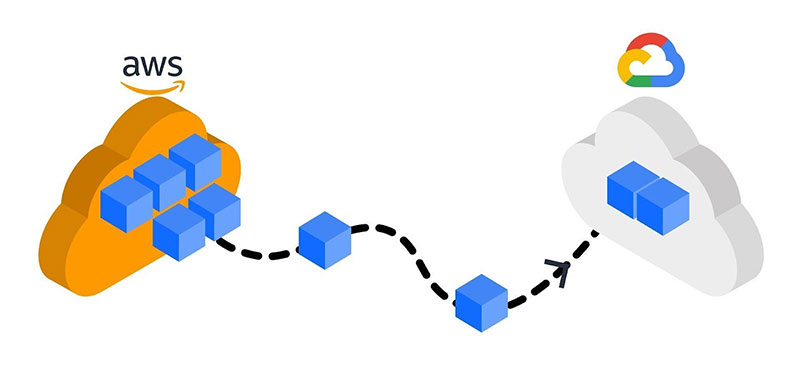

Прибыль также остается главным в игре, поэтому организации будут искать проверенное решение, которое сделает это простым и доступным для реализации. Идеальное решение для резервного копирования может включать сценарий резервного копирования в локальное место назначения и сценарий передачи резервной копии в удаленную цель. Использование сценария переноса для копирования резервных копий во второе хранилище позволяет администратору выполнять операцию в автономном режиме; без необходимости использования первоисточника.

Что касается облачных технологий, то возможности реализации рабочих процессов 3-2-1 значительно расширились. Ниже приведены несколько различных вариантов, которые вы можете рассмотреть.

Вариант 1: Комбинация диска и облака

Первая возможность — это дисковые и облачные решения . Многие предприятия используют эту распространенную стратегию резервного копирования , объединяющую локальные диски и облачные хранилища. Резервное копирование на месте на локальный диск обеспечивает максимально быстрое восстановление данных благодаря лучшей пропускной способности. Удаленное резервное копирование в облачном хранилище защищает данные организации от вредоносных программ и других потерь данных.

Вариант 2: комбинация NAS и облака

Еще одним вариантом является использование комбинации сетевого хранилища (NAS) и облака. Устройства NAS — это доступное локальное решение для хранения данных. Использование NAS обеспечивает большой выделенный пул хранения и возможность высокой пропускной способности. Полезно переносить эти резервные копии в облако как автономный процесс. Это позволяет администраторам избежать многократного повторного использования исходного кода и замедления работы производственной системы.

Вариант 3: Комбинация диска и ленты

Диск остается наиболее распространенным и экономичным носителем резервных копий. Администратор может быстро создать резервную копию своей среды с помощью локального диска. Резервные копии также находятся на месте и доступны для быстрого восстановления . Вы также можете использовать сейф или стороннее хранилище для хранения данных. В настоящее время ведутся большие споры о безопасности облачных или удаленных хранилищ данных. Бесчисленные недавние утечки данных породили мнение о том, что, хотя аутсорсинг — это хорошо, он может быть не так хорош для бизнес-данных.

Экстремальные обстоятельства требуют крайних мер

Выход за рамки правила резервного копирования 3-2-1 даст организациям дополнительную уверенность в безопасности их данных. Чтобы защитить инициативы по цифровому преобразованию, организации могут добавить второе удаленное хранилище, что называется стратегией 3-2-2 . В качестве альтернативы для резервирования можно использовать NAS , ленточное или облачное решение, называемое стратегией 3-3-2.

Инновационные возможности управления данными и восстановления

Многие компании в наши дни фактически на 100% цифровы, от их результатов до их интеллектуальной собственности. Поскольку размеры данных постоянно растут вместе с форматами файлов и сложностью данных, необходимо инновационное управление данными.

Системы управления данными (DMS) основаны на принципе « единственный источник достоверной информации ». Все программное обеспечение, используемое бизнесом, и соответствующие базы данных объединены в одну базу данных, которая обслуживает организацию. Переменные данных между программными решениями различаются вместе с правами доступа для пользователей или ролей. Для управления вводом-выводом данных « привратник » управляет каждым программным обеспечением и базой данных. Каждая программная переменная во время реализации связана с переменной базы данных. Это гарантирует, что компании или пользователю сайта электронной коммерции никогда не потребуется вводить повторяющиеся данные. Меньше дублирования данных означает меньше используемого места и более быстрое восстановление данных. Безопасность DMS также помогает защитить систему от атак, которые не предназначены для обхода системы DMS.

Инновационные технологии вносят свой вклад в управление данными с появлением протокола энергонезависимой памяти (NVM) и решений для хранения данных NVMe SSD. Протокол теперь является последним стандартом де-факто, на разработку которого ушли десятилетия, и такие компании, как Intel и Facebook, не разработали лучшего решения! Хранилище теперь может быть разбито на разделы и управляться из одной программы . ИИ также используется для обработки этих процессов управления и восстановления, чтобы помочь прогнозировать и максимизировать производительность и продуктивность конечных пользователей. Более того, благодаря тому, что данные протокола NVM передаются на каждый SSD и с него через его интерфейс, преобразование между форматами данных не требуется. Это облегчает все, что связано с управлением данными.

Это позволяет использовать не только методы «горячего переключения» или «отказоустойчивости», но также их можно автоматизировать с помощью ИИ напрямую или через систему, управляемую приложением. Это также позволяет третьим сторонам лучше управлять малым бизнесом без риска простоя.

Последние мысли

Цифровой мир в огне , и не в лучшую сторону. Почти каждую неделю в новостях появляется новая киберугроза. 2022 год показал, что ни одна компания не была непогрешимой : Microsoft Exchange была взломана, цепочка поставок Apple была скомпрометирована, а газопровод эксплуатировался. Если вы думаете, что вы малоизвестная цель, и вам все равно, мы также видели эксплойт Log4j, который потенциально может уничтожить около 67% всего Интернета!

Каждое программное обеспечение, которое использует ваша компания, будет иметь как минимум одну уязвимость в той или иной форме. Устранение брешей на любом предприятии кажется почти невозможным, поскольку взлом эксплойтов нулевого дня представляет собой серьезную проблему. Интеграция ИТ, ОТ и Интернета вещей, направленная на то, чтобы сделать бизнес более экономичным, не помогла устранить традиционные пробелы.

Итог для бизнеса — это результат, поэтому вы можете изучить киберстрахование . Скорее всего, это будет лишь частью решения для вашего бизнеса. Внедрение стратегии резервного копирования 3-2-1 , которая затем дополняется новейшим оборудованием для хранения данных с поддержкой протокола NVM , не только поможет ускорить процессы резервного копирования и восстановления, но и позволит ИИ управлять процессом восстановления .

Какие бы новые киберугрозы не появились на горизонте в наступающем году, нам лучше начать готовиться к ним. Настало время подумать о том, как лучше защитить вашу сеть, системы и данные; не тогда, когда система уже эксплуатируется.

На ваше рассмотрение вам были даны некоторые принципы хранения, используемые как для традиционных, так и для современных методов управления данными. Придерживаться традиционных методов — это хлеб с маслом для любого администратора, но вам нужно следить за современными и инновационными инструментами, чтобы быть на шаг впереди.

Часто задаваемые вопросы

Являются ли кибератаки серьезной проблемой для бизнеса?

В прошлом году некоторые атаки программ-вымогателей привели к 6 месяцам сбоев в работе нескольких больниц во Франции; ни один сектор не является безопасным или священным. Киберугрозы могут обанкротить компанию из-за потери прибыли. Если в бизнесе 10 человек, каждый из которых стоит в среднем по 400 долларов в день, то он будет терять 4000 долларов в день плюс накладные расходы. Заказы не выполняются, а бизнес-кредиты не выплачиваются вовремя. Для крупных предприятий машиностроительного сектора время простоя может равняться убыткам в миллионы долларов каждый час!

Что такое киберстрахование?

Киберстрахование может помочь уменьшить финансовые последствия кибератаки киберпреступников. Проблема заключается в том, что, хотя это может помочь облегчить финансовое бремя, оно не помогает возместить потерянных клиентов после утечки данных или невыполнения заказа. Цифровые активы, такие как учетные записи предприятий, также могли быть уничтожены в результате атаки. Это может сделать бизнес неработоспособным без возможности восстановления. Если интеллектуальная собственность также была украдена и продана в результате нападения, коммерческий ров может быть скомпрометирован и привести к банкротству.

Что такое правило резервного копирования 3-2-1?

Правило резервного копирования 3-2-1 помогает администраторам не забывать о трех экземплярах резервных копий данных : двух локально на разных носителях и одном за пределами офиса. Идея состоит в том, что если сайт будет уничтожен, важные бизнес-данные, такие как бизнес-книга, будут где-то доступны для восстановления.

Как я могу защитить свои данные в 2022 году?

Используйте несколько мест хранения и носителей для защиты данных . Убедитесь, что ваши системы резервного копирования автоматизированы и что вы регулярно проверяете возможность восстановления системы из них. Многие администраторы совершают глупые ошибки, а некоторые не замечают этого на протяжении многих лет — даже в крупных транснациональных корпорациях!

Как инновации помогли улучшить кибербезопасность?

Вы можете оптимизировать данные своего предприятия, чтобы уменьшить объем данных, и ускорить восстановление за счет использования системы управления данными . Они также могут добавить дополнительный уровень безопасности для данных, поступающих в централизованную базу данных. В настоящее время большинство эксплойтов не поддерживают эту настройку, что может помочь.

Вы также можете внедрить хранилище данных NVMe SSD , повысив скорость передачи данных и имея возможность управлять всеми задачами управления данными из одного приложения. Если система падает, эти системы могут автоматически переключаться на другой источник данных через интеграцию с искусственным интеллектом . Вы также можете распределять данные по множеству мест хранения, запутывая большие данные , которые могут быть связаны с интеллектуальной собственностью бизнеса.

Выявили ли квантовые компьютеры уязвимости кибербезопасности?

Квантовые компьютеры начинают вызывать озабоченность на горизонте, позволяя за считанные секунды перебирать пароли и потенциально разрушать блокчейны, разработанные в некоторых компаниях. Последний квантовый процессор Intel может стать началом конца.

Как удаленная работа повлияла на кибербезопасность?

Благодаря COVID-19 удаленная работа , безработица и необходимость продолжать платить по счетам превратились в чашку Петри, культивирующую киберпреступность . Киберпреступники теперь более организованы, чем когда-либо, благодаря платформам социальных сетей, Tor , и им помогают в их преступлениях компании, пытающиеся интегрировать ИТ, OT и IoT для повышения прибыльности на глобальном конкурентном рынке.