Публикация инфраструктуры открытых ключей с помощью ISA Server 2004 (часть 1)

Введение

Сертификаты безопасности настраиваются на ISA Server для ряда целей, таких как SSL в правилах веб-публикации или сертификаты IPSec в L2TP VPN и туннелях IPSec. Требуется всего несколько минут, чтобы запустить службы сертификации на сервере и выдать сертификаты для этих целей специально созданному «Центру сертификации» (ЦС). Но действительно ли они работают так, как должны?

Рассмотрим сценарий, когда несколько внешних пользователей запрашивают доступ к вашему сайту, защищенному SSL, — допустим, они работают в компании-партнере над вашим общим проектом. Вы быстро получаете телефонные звонки о том, что их браузер жалуется на недоверие к вашим сертификатам. Итак, вы отправляете всем по электронной почте копию сертификата центра сертификации с инструкциями по его установке. Позже они перезванивают и говорят, что их браузер жалуется на списки «отзывов». Что теперь?

Сертификаты, выпущенные при установке служб сертификации Microsoft по умолчанию, будут иметь множество параметров или свойств, благодаря которым они будут хорошо работать в пределах вашей сети. Установка ЦС «Предприятие» предоставляет хорошо подходящие сертификаты для использования в вашем домене Active Directory. Но поместите эти сертификаты на свой ISA-сервер, где их можно будет получить через Интернет, и некоторые функции сертификатов станут бессмысленной ерундой!

Рисунок 1: При открытии сертификата вы получите листы его свойств. Вот страница сведений о корневом сертификате, созданном при установке служб сертификации Microsoft по умолчанию и отображающая малопригодную для использования в Интернете информацию. Вы не можете редактировать эти свойства после создания сертификата

Эта статья о том, как сделать эти свойства понятными при внешнем использовании с ISA Server. В части 1 я немного расскажу о сертификатах и о том, что эта статья пытается сделать, прежде чем перейти к созданию «точки распространения» с ISA Server 2004.

Часть 2 посвящена установке «корневого» ЦС, стержня инфраструктуры открытых ключей или PKI.

Часть 3 посвящена установке выпускающего ЦС и тестированию результата.

Точки распространения AIA и CRL

Сертификат — это прежде всего средство распространения «открытого» ключа пары ключей, используемой для шифрования данных. Сертификат также имеет свойства, указывающие, кто использует этот сертификат, с какой целью, как долго, кто его выдал, и другие данные, используемые для обеспечения того, чтобы никто не вмешивался в его содержимое. В этой статье основное внимание уделяется двум параметрам: «AIA» и «Точки распространения CRL» (CDP). Оба являются «расширенными» свойствами и встречаются не во всех сертификатах.

Эти два свойства могут использовать поддержку ISA Server 2004 для правильной работы.

Доступ к авторитетной информации

Менее устрашающий, если использовать аббревиатуру «AIA», он описывает одно или несколько мест в сети, где вы можете найти копию сертификата ЦС, выпустившего этот сертификат. Если это не корневой ЦС, этот следующий сертификат может иметь AIA, описывающий расположение копии сертификата выдавшего его ЦС, и так далее. В конечном итоге эта «гирляндная цепочка» должна привести к сертификату корневого ЦС.

Местоположения могут описывать URL-адрес в Интернете (HTTP или FTP), адрес в каталоге, таком как Active Directory (LDAP), или даже файл в сетевой папке.

С помощью этой информации компьютер может получить копию сертификата корневого ЦС и любых промежуточных сертификатов без отправки сертификатов для ручной установки.

Рисунок 2: Вы получили доступ к веб-сайту, защищенному SSL, и получили это сообщение! Идите вперед и «Просмотр сертификата»

Рис. 3. В этом сертификате нет действительного поля AIA или точка распространения недоступна, в результате чего невозможно загрузить цепочку сертификатов.

Рисунок 4: В этом сертификате есть допустимое поле AIA, указывающее на доступное расположение, и в результате компьютер загрузил всю цепочку сертификатов обратно в корневой ЦС. Просмотрите корневой сертификат ЦС, и у вас есть возможность установить его со страницы общих свойств этого сертификата.

Сертификаты от основных поставщиков сертификатов могут не иметь поля AIA: их сертификаты CA настолько глобально доверены, что ваша операционная система поставляется с уже установленными!

Точки распространения CRL

«Список отзыва сертификатов» или CRL — это то, что он говорит; список сертификатов, которые были отозваны и признаны недействительными выдавшим их ЦС. Этот список является функцией безопасности, позволяющей аннулировать сертификаты до установленной даты истечения срока их действия, и поэтому браузеры могут быть настроены на жалобу, если они не могут проверить сертификат, полученный с сервера, на соответствие CRL, указанному в сертификате.

Местоположение CRL, выдавшего сертификат, отображается в сертификате почти так же, как свойство AIA, описанное выше. Опять же, поле может содержать более одной «точки распространения».

AIA, CRL и корневой ЦС

Корневой центр сертификации является высшим органом власти верхнего уровня в любой PKI. Между прочим, PKI просто описывает набор серверов ЦС с одним общим корневым ЦС (хорошо, у вас может быть более одного корневого ЦС в PKI, но мы не будем об этом!).

Поскольку корневой ЦС находится на вершине дерева PKI, в его сертификате нет поля AIA, поскольку над ним нет ЦС. У вас может быть точка распространения CRL, несмотря на то, что над ней нет ЦС для выдачи CRL; установка по умолчанию служб сертификатов MS в качестве корневого ЦС имеет один указанный, но на самом деле он имеет очень мало полезной цели.

Создание точки распространения

Прежде чем пытаться установить новую инфраструктуру открытого ключа, вы должны сначала подумать, где вы собираетесь разместить точки распространения AIA и CRL, а также URL-адреса, которые будут использоваться. Поскольку сертификаты, которые мы хотим выпустить, должны использоваться снаружи с ISA Server, расположение, использующее файловую систему или LDAP, не очень полезно, поэтому требуется расположение HTTP.

Microsoft создает расположение HTTP по умолчанию для сертификатов, выданных ее службами сертификации, но это будет неудобно использовать, и мы изменим его.

Сначала рассмотрим URL-адреса HTTP. Вероятно, вы можете использовать тот же URL-адрес снаружи, что и в локальной сети, даже если вы используете разные веб-серверы для каждой цели: поскольку вы используете ISA Server, вы, вероятно, уже сталкивались с этой ситуацией «разделенного» DNS.

Примеры URL-адресов: «http://certificates.company1.local» или «http://www.company1.local/certificates». Одного должно быть достаточно, но если вам нужны два URL-адреса (например, вы не можете организовать «разделенный» DNS), пусть будет так.

И IIS, и вашим центрам сертификации потребуется доступ к расположению файлов, в которых будут храниться файлы AIA и CRL. Например, в этой статье расположением будет C:InetPubwwwrootcertificates на сервере с IIS, а общий ресурс будет называться Certificate$. Вы создадите местоположения, подходящие для вашей сети, возможно, на установленных веб-серверах. Одного места может быть достаточно, если нет, создайте еще.

Рисунок 5

Безопасность точки распространения должна включать локальную доменную группу издателей сертификатов с доступом на изменение и локальную гостевую учетную запись Интернета с доступом на чтение. Разрешения общего доступа также позволят группе Cert Publishers иметь доступ к изменению.

Издатели сертификатов — это защищенная группа в домене Windows 2003, членами которой являются учетные записи серверов с установленными службами сертификатов.

Создание точки распространения HTTP

После создания общей папки теперь необходимо опубликовать ее с помощью IIS. Обратите внимание, что эти шаги относятся к примеру, используемому в этой статье, и вы, возможно, решили использовать существующие веб-серверы, более одной точки распространения или другие альтернативные конфигурации, поэтому адаптируйте следующее в соответствии с вашими потребностями.

В этой статье URL-адрес точки распространения HTTP будет http://certificates.company1.local, для чего потребуется отдельный виртуальный сервер в IIS. Вы можете изменить «Веб-сайт по умолчанию» и использовать такой URL-адрес, как http://www.company1.local/certificates. Вы будете использовать действительный Интернет-домен верхнего уровня в своих URL-адресах, а не «локальный», как здесь!

Другой вариант — адаптировать URL-адрес по умолчанию, созданный при установке служб сертификатов, к чему-то вроде http://www.company1.local/certenroll, который сэкономит некоторые усилия по настройке, описанные далее в этой статье. Я сомневаюсь, что многим людям будет удобно использовать веб-сервер для внешнего доступа к чувствительному к безопасности серверу ЦС.

Настройка информационных служб Интернета (IIS)

Для начала откройте консоль Internet Information Services на выбранном сервере с установленными службами WWW.

Щелкните правой кнопкой мыши Веб-сайты и выберите Создать и Веб-сайт. Запустится мастер создания веб-сайта:

- Щелкните Далее на странице приветствия и введите что-то вроде CA Distribution Point Web Site в поле Описание. Нажмите «Далее».

- В заголовке Host для этого веб-сайта введите DNS-имя в URL-адресе точки распространения (в данном примере это будет certificates.company1.local ). Не изменяйте порт TCP по умолчанию. Нажмите «Далее».

Рисунок 6

- Используйте Обзор, чтобы найти общую папку, созданную ранее. Необходим анонимный доступ.

Рисунок 7

- Требуется только доступ на чтение по умолчанию, поэтому нажмите «Далее» на этой странице. Затем нажмите «Готово» на последней странице.

Рисунок 8

Точка распространения HTTP завершена, но на данный момент там немногое. В целях внутреннего тестирования вы можете зайти в свойства нового сайта и включить просмотр.

Настройка внутреннего DNS

Откройте консоль DNS и перейдите к соответствующей зоне прямого просмотра. Щелкните правой кнопкой мыши узел этой зоны и выберите New Host (A). Введите сертификаты в поле Имя и IP-адрес веб-сервера. Нажмите Добавить хост и подтвердите.

Рисунок 9

Публикация точки распространения HTTP с помощью ISA Server

Цель этих статей не только в том, чтобы создать гибкую PKI, но и в том, чтобы иметь сертификаты, действующие за пределами вашей локальной сети. Для этого нам нужен ISA Server 2004 для публикации только что созданной точки распространения HTTP. Вероятно, все мы хорошо знакомы с созданием правил публикации веб-сервера, поэтому я пропущу здесь шаги.

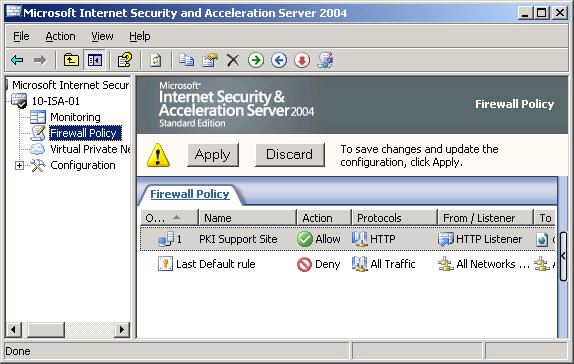

На ISA Server 2004 начните с создания нового веб-сайта. правило публикации сервера.

Рисунок 10

- Выберите «Правило публикации веб-сервера» в контекстном меню «Политика брандмауэра».

- Мастер создания правила веб-публикации открывается на странице приветствия и требует имени: Мой выбор — «Сайт поддержки PKI». Нажмите «Далее».

- Страница «Выбрать действие правила», конечно же, должна быть «Разрешить ». Нажмите «Далее».

- Следующая страница — «Определить веб-сайт для публикации».

Рис. 11. Созданный выше веб-сайт — certificates.company1.local; вы вводите все, что вы создали. На этом этапе вы можете установить путь ко всему, введя /*. Нажмите Далее

- Далее идет страница сведений об общедоступном имени.

Рисунок 12: Принимает запросы для настроено на это доменное имя (введите ниже). В приведенном здесь примере для внешнего доступа используется тот же URL-адрес, что и для внутреннего (разделенный DNS). Возможно, вы принимаете другие меры. Нажмите Далее

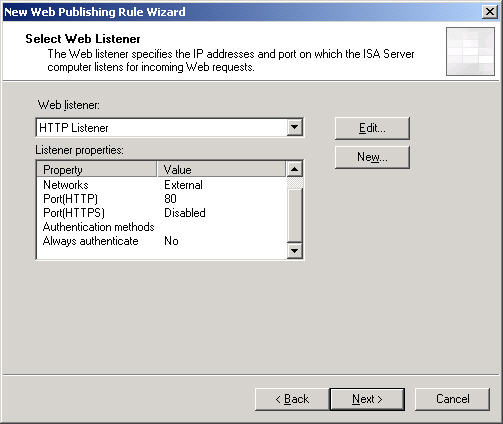

- Далее следует страница выбора веб-прослушивателя.

Рис. 13. Возможно, вам потребуется создать новый прослушиватель с помощью кнопки «Добавить». Важно то, что этот прослушиватель не требует аутентификации и прослушивает порт 80; ничего другого не получится. Он будет прослушиваться во внешней сети. Нажмите Далее

- На странице «Наборы пользователей» оставьте значение по умолчанию «Все пользователи»: этот сайт должен принимать анонимный доступ для всех. Нажмите «Далее» и «Готово» на последней сводной странице.

Рисунок 14

Прежде чем нажать «Применить», вы можете открыть свойства нового правила и строго ограничить доступ внешних анонимных пользователей к этому правилу.

Рисунок 15

Это, вероятно, зашло немного вперед, поскольку мы еще не создали эти файлы. Указав отдельные файлы здесь, на странице «Пути», вы точно ограничите доступ пользователей с помощью этого правила. Можно ограничиться отдельными файлами, потому что для публикации будет очень ограниченное количество файлов (четыре здесь).

Настройка внешнего DNS

На вашем внешнем (интернет) DNS-сервере добавьте запись, указывающую на IP-адрес настроенного прослушивателя HTTP на вашем ISA-сервере. В моем примере используется «разделенный DNS», поэтому имя на внешнем DNS такое же, как и на внутреннем BNS («certificates.company1.local»).

Вывод

До сих пор в примерах конфигураций, продемонстрированных выше, не было ничего революционного. Но эта работа подготавливает основу для PKI, которая будет создана в частях 2 и 3. Теперь у нас есть три основных части нашей PKI: Общая папка (здесь \DC01.company1.localCertificate$ ) для получения сертификатов и CRL. ; веб-сайт для публикации файлов в папке с использованием HTTP (в качестве примера используется http://certificates.company1.local ) и правила публикации веб-сервера ISA Server 2004 для публикации веб-сайта в Интернете.

Ваши имена, конечно, будут другими, возможно, вы даже выбрали два или более общих папок и, возможно, два или более веб-серверов для публикации папок. Что бы вы ни выбрали, вы должны установить эти компоненты, прежде чем переходить к следующим шагам, потому что имена, которые вы используете здесь, должны стать очень важными при создании вашей PKI.