Программа-вымогатель Magniber сеет хаос в Южной Корее

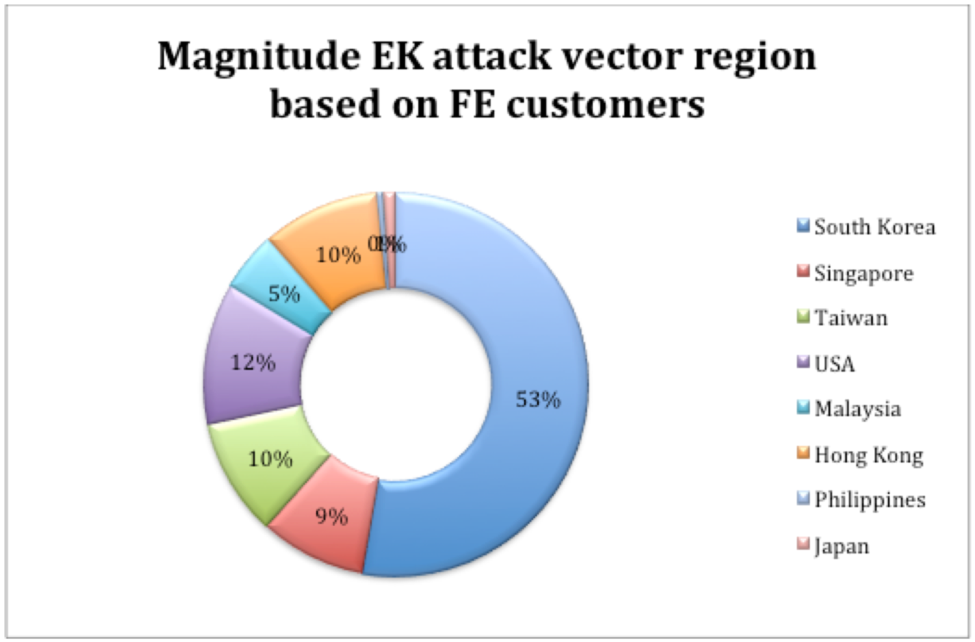

Исследователи TrendMicro и FireEye выявили новый штамм программы-вымогателя, который является производным от предыдущих успешных кампаний по вымогательству. Программа-вымогатель Magniber, нацеленная на системы под управлением Windows, является потомком программы-вымогателя Cerber и распространяется через тот же набор эксплойтов Magnitude (EK), который используется в атаках Cerber (отсюда и название «Magniber»). Как отмечают исследователи в своем блоге, многие формы атак EK с тех пор пошли на убыль, но атаки с помощью Magnitude EK наблюдались на довольно постоянной основе, «особенно в регионе APAC», прежде всего в Южной Корее.

См. приведенный ниже график компании, чтобы увидеть наиболее пострадавшие регионы:

Именно благодаря постоянному мониторингу, после кратковременного спада активности, FireEye распознал новую программу-вымогатель Magniber, участвовавшую в атаках примерно 15 октября. Атаки EK были более агрессивными по отношению к Южной Корее, чем когда-либо прежде, и анализ TrendMicro того, как Магнибер атакует свои цели, показал, почему. Согласно отчету:

RANSOM_MAGNIBER.A и TROJ.Win32.TRX.XXPE002FF019), которые, как мы обнаружили, нацелены на Южную Корею с помощью вредоносной рекламы на доменах/сайтах, принадлежащих злоумышленникам… похоже, стали набором эксплойтов, явно нацеленным на конечных пользователей Южной Кореи… Magniber будет полностью выполняться только в том случае, если установленный язык соответствует строке идентификатора локали 0x0412, которая является идентификатором для корейского языка.

Почему авторы Magniber решили нацелиться на Южную Корею, в настоящее время неизвестно. В настоящее время имеется мало информации, указывающей, кто является субъектами угрозы. Однако программа-вымогатель представляет собой серьезную угрозу благодаря шифрованию файлов AES128 после развертывания полезной нагрузки. Дальнейший анализ, проведенный исследователями FireEye, показал, что Magniber работает следующим образом:

Вредоносная программа содержит двоичную полезную нагрузку в разделе ресурсов, зашифрованную в обратном порядке с помощью RC4. Он начинает распаковывать его с конца буфера к его началу. Ключи расшифровки обратного RC4 имеют длину 30 байт и тоже содержат не-ASCII-символы… После распаковки в памяти вредоносная программа приступает к выполнению распакованной полезной нагрузки.

FireEye рекомендует обновлять все программное обеспечение, как только будут доступны исправления, и особенно следить за тем, чтобы сетевые узлы были исправлены, чтобы помочь противостоять этой атаке EK.