Профилирование операционной системы (часть 4)

Профилирование операционной системы Часть IV

Компьютерная сеть Microsoft Windows очень загружена. Вокруг разных компьютеров летает всевозможный трафик. Возможно, вы слышали, что протоколы NetBIOS довольно болтливы, и это действительно так. В этой статье мы рассмотрим протоколы NetBIOS и то, что они, в свою очередь, расскажут вам о роли компьютеров в сети. Как мы будем обнаруживать эту информацию, предоставленную NebBIOS, через команду NBTSTAT, доступную вам благодаря подсказке DOS. Возможность собирать такую достоверную информацию полезна для вас как системного администратора, поскольку она позволит вам увидеть вашу сеть так, как это сделал бы злоумышленник.

Почти в каждой корпоративной сети порты 137, 138, 139 и 445 будут заблокированы на пограничном шлюзе. Однако они не фильтруются почти на каждом компьютере внутри корпоративной сети. Это необходимо для того, чтобы компьютеры могли делать то, в чем Microsoft Windows очень хороша: обмениваться информацией. Что ж, обмен информацией может дорого обойтись. Было заявлено много статистических данных о количестве атак, исходящих от доверенного инсайдера, то есть: кто-то, работающий в компании, который, в свою очередь, атакует сеть изнутри. Хотя я не рискну предположить, насколько высок этот процент, мы рассмотрим, какой тип информации может собрать внутренний злоумышленник, чтобы помочь в достижении своих целей.

NetBIOS и NBTSTAT

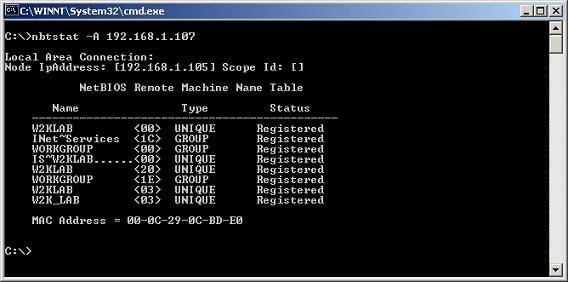

Теперь мы будем использовать команду NBTSTAT для сбора информации о хосте, чтобы профилировать его и, возможно, дополнительно использовать компьютеры в этой сети. На этой ноте приступим. На скриншоте ниже мы видим, что я ввожу команду NBSTAT.

фигура 1

Интересующая нас информация содержится в таблице, содержащей «Имя», «Тип» и «Статус». Таблица имен достаточно проста для понимания, так как именно так называется сам компьютер. Мы видим, что «W2KLAB» — это NetBIOS-имя компьютера, и что его функция — <00>. Эта таблица также сообщает нам, что имя «W2KLAB» также уникально в этой сети. Что все это значит? Ну для этого давайте посмотрим на эту ссылку. Теперь мы можем сопоставить наши результаты с помощью NBTSTAT и вывести довольно загадочные числа <00>. В случае <00> мы теперь знаем, что это обозначает компьютер «W2KLAB» как простую рабочую станцию. Это само по себе не обязательно делает его важной целью с точки зрения внутреннего злоумышленника.

После этого у нас есть запись «INet~Services <1C> GROUP UNIQUE Registered». Какую информацию мы можем извлечь из этого, что могло бы помочь нам, если бы мы были внутренним злоумышленником? Во-первых, этот компьютер также называется «INet~Services», и мы знаем, что он имеет суффикс NebBIOS <1C>. Суффикс NetBIOS — это числовое обозначение, назначаемое компьютеру самой операционной системой компьютера. Это средство идентификации его и его роли в сети. С помощью этой информации злоумышленник также может определить, какой компьютер предлагает какие услуги, если таковые имеются. Хотя «INet~Services» может показаться немного загадочным, мы все же можем использовать суффикс NetBIOS <1C>, чтобы определить его роль с помощью гиперссылки, которую я предоставил в предыдущем абзаце. Изучив список, мы теперь знаем, что на этом компьютере работает сервер информационных служб Интернета (IIS). Запись «GROUP» говорит нам, что она принадлежит к группе «INet~Services», а «UNIQUE» — что имя уникально в этой сети. Наконец, эта информация была зарегистрирована в этой сети на основном контроллере домена (PDC) или сервере Active Directory (AD).

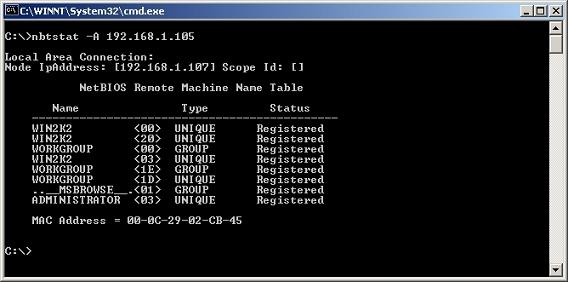

Мы видим, что в ответе NBTSTAT содержится много информации. Поля, которые представляют наибольший интерес для возможного внутреннего злоумышленника или внутреннего пен-тестера, если на то пошло, — это «Имя» и суффикс NetBIOS. Я не буду рассматривать остальные записи NBTSTAT, так как это довольно просто сделать, как только вы освоитесь. Теперь я использую команду NBTSTAT на другом компьютере с Windows, чтобы посмотреть, что он возвращает, а также сравнить его вывод с тем, который у нас есть наверху. Пожалуйста, смотрите скриншот ниже для вывода с другого компьютера с Windows.

фигура 2

В приведенном выше выводе NBTSTAT мы видим, что NetBIOS-имя компьютера — «WIN2K2», и что это также простая рабочая станция, о чем свидетельствует суффикс NetBIOS <00>. Также отмечается, что он уникален в сети и, наконец, зарегистрирован. Чтобы еще больше расширить последнее предложение, у вас не может быть двух компьютеров с одинаковым именем в сети. Как упоминалось ранее, информация NBTSTAT также регистрируется на контроллере домена для этой сети. Переходя к следующей записи, мы видим суффикс NetBIOS <20>. Изучив список по гиперссылке выше, мы отмечаем, что «служба файлового сервера» работает. Что это за фигня? Это связано с тем, что компьютер обменивается файлами и имеет открытый TCP-порт 139. Это не потому, что компьютер является файловым сервером. Это может сбить с толку, если вы не очень хорошо знакомы с Windows.

Что еще мы можем извлечь из этого вывода NBTSTAT? Мы видим, что компьютер принадлежит к рабочей группе под названием «WORKGROUP» в качестве рабочей станции, и что «WORKGROUP» является «GROUP», поскольку он указан в таблице «Type». Он также зарегистрирован, как и все записи. Еще один интересный момент заключается в том, что этот компьютер является «MSBROWSE» или основным браузером. Это компьютер, который затем содержит всю информацию для того конкретного сегмента, в котором он находится. Это означает, что он знает, что все другие компьютеры совместно используют с точки зрения файлов, а также их имена NetBIOS. Другими словами, это кладезь информации, поскольку именно она заполняет «сетевое окружение» на вашем компьютере с Windows.

Заворачивать

Хотя мы рассмотрели только некоторые записи в выходных данных NBTSTAT второго компьютера, этого было достаточно, чтобы понять, что с помощью такой команды действительно можно получить большой объем информации. Вот почему, как упоминалось ранее, в корпоративной сети порты NetBIOS будут заблокированы на шлюзе-маршрутизаторе, хотя открыты внутри. Это ничем не отличается для вас как домашнего пользователя. Вам нужно установить брандмауэр и заблокировать внешний доступ к этим портам 137, 138, 139 и 445. Однако они необходимы в вашей внутренней сети, если вы хотите успешно обмениваться файлами между различными компьютерами. Протоколы NetBIOS обеспечивают основную функцию в вашей сети Windows. Все, что вам нужно сделать, это понять риск их незащищенности и принять соответствующие меры для ограничения доступа к ним. Это также будет включать ограничение доступа к ним внутри. Мы надеемся, что эта статья пролила свет на использование и возможное злоупотребление протоколами NetBIOS в вашей сети. Как всегда, я приветствую ваши отзывы и/или идеи для будущих статей. До следующего раза.