Применение параметров безопасности GPO

Введение

Если вы ответили утвердительно на любой из этих вопросов, вы рискуете быть слишком уверенным в безопасности всех компьютеров в вашей организации. Это распространенный сценарий, недостаточно задокументированный в сообществе Windows.

На самом деле, Microsoft не придавала большого значения этой проблеме из-за других проблем, связанных с безопасностью, над которыми они работали, а также из-за того, что они не хотят выпускать кошку из мешка из-за того, что некоторые настройки безопасности не так сильно, как вы думаете. Тем не менее, они должны больше говорить об этой проблеме, поскольку у них уже есть решение для нее, встроенное в групповую политику и Active Directory.

В этой статье мы рассмотрим структуру настроек безопасности, чтобы дать вам хорошее представление о том, что можно изменить. Затем мы рассмотрим уязвимости, связанные с этими настройками безопасности. Наконец, я дам вам несколько отличных советов о том, как обеспечить развертывание и применение параметров безопасности для всех компьютеров в Active Directory.

Анатомия настройки безопасности

Во-первых, давайте удостоверимся, что мы все согласны с параметрами безопасности групповой политики, о которых я говорю. В объекте групповой политики (GPO) по умолчанию имеется множество настроек, поэтому пояснение важно.

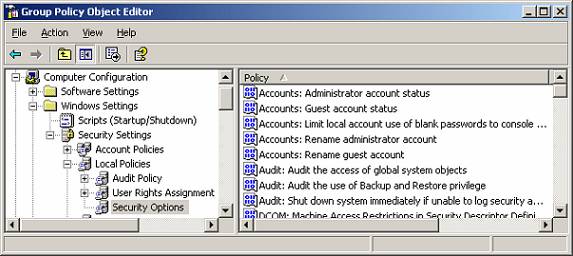

Если вы перейдете в редактор объектов групповой политики для любого объекта групповой политики, вам потребуется открыть объект групповой политики для следующего узла, который также можно увидеть на рисунке 1:

Конфигурация компьютераПараметры WindowsПараметры безопасностиЛокальные политикиПараметры безопасности

Рис. 1. Узел «Параметры безопасности» в стандартном объекте групповой политики

Эти параметры безопасности создаются в редакторе объектов групповой политики с помощью файла sceregvl.inf. Список, который вы видите на рис. 1, — это только список параметров безопасности по умолчанию. Вы можете настроить этот список параметров, отследив параметр безопасности и место, где его необходимо настроить. Затем вы можете настроить файл sceregvl.inf и добавить новый параметр ко всем объектам групповой политики. Чтобы получить полную информацию о том, как выполнить эти шаги, обратитесь к одной из моих недавних статей «Настройка шаблонов безопасности», которую можно найти по адресу http://www.windowsecurity.com/articles/Customizing-Windows-Security-Templates. HTML.

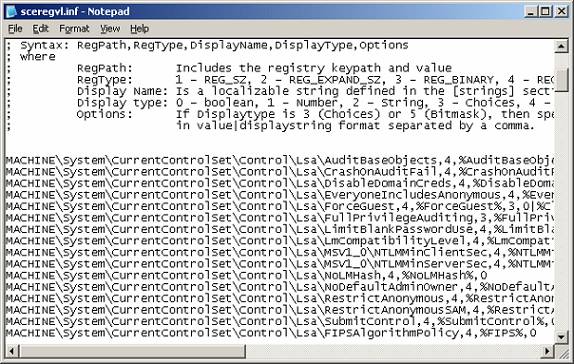

Если бы вы взломали файл sceregvl.inf, вы бы увидели, что большинство этих настроек являются значениями реестра. Файл sceregvl.inf выполняет две важные задачи. Во-первых, он создает интерфейс для редактора объектов групповой политики. Во-вторых, в нем перечислены путь и значение реестра, которые будут обновлены, а также возможные данные, которые могут быть установлены для значения реестра.

Примечание:

Все параметры безопасности в этой области объекта групповой политики изменяют ключ дескриптора HKEY_Local_Machine реестра на целевом компьютере. Ни одно из этих значений реестра не существует в пользовательской части реестра. Это видно из пути ко всем значениям реестра, показанным в файле sceregvl.inf, показанном на рис. 2.

Рисунок 2: Все значения реестра в файле sceregvl.inf изменяют ключ дескриптора HKEY_Local_Machine на целевом компьютере.

Итак, вы можете ясно видеть, что эти настройки безопасности — не более чем причудливый способ обновления реестра на целевом компьютере.

Как эти настройки могут дать сбой?

Существует несколько причин сбоя приложения групповой политики. Мы только хотим обсудить способы, которыми параметры безопасности могут не сработать для успешной настройки целевых компьютеров.

Примечание:

Чтобы получить дополнительную информацию о том, почему объекты групповой политики не работают и как решить большинство проблем, вы можете получить доступ к бесплатной книге «Устранение неполадок с объектами групповой политики» на сайте www.mcpmag.com/resources.

Поскольку часть параметров безопасности объекта групповой политики обновляет реестр на целевом компьютере, пользователю целевого компьютера может быть легко получить доступ к реестру, найти значение реестра и изменить значение на менее безопасную конфигурацию. Конечный пользователь может сделать это, чтобы получить доступ к функциям операционной системы, устранить надоедливые экраны безопасности или снизить уровень безопасности на своем компьютере, чтобы улучшить сетевое взаимодействие. В любом случае некоторые пользователи будут иметь доступ к значениям реестра, обновленным GPO, и смогут вносить в них изменения.

Лазейка номер один в этом доступе — предоставить пользователю целевого компьютера «Административные» привилегии над своим компьютером. Обычно это делается путем добавления учетной записи пользователя в группу «Администраторы» на его компьютере. В группу «Администраторы» могут входить члены как из локального диспетчера учетных записей безопасности (SAM), так и из Active Directory домена. Когда учетная запись пользователя добавляется в эту группу, пользователь получает полный контроль над всем компьютером, включая доступ к жизненно важным частям реестра.

Как обеспечить применение настроек

Когда вы приступаете к настройке и реализации безопасности с помощью объектов групповой политики, вы хотите чувствовать себя комфортно, зная, что эти настройки всегда будут применяться к компьютерам. Вы также хотите знать, что локальные пользователи не могут управлять реестром, тем самым изменяя реализованные вами настройки. Существует несколько способов гарантировать, что параметры безопасности не могут быть изменены, но если они изменены, объект групповой политики отправляет параметры обратно на компьютер.

Во-первых, не давайте пользователю компьютера права локального администратора. Есть только несколько случаев, когда это требуется, и даже в этих случаях этого можно избежать. Если у пользователя нет прав администратора, он не сможет управлять компьютером на уровне, необходимом для изменения реестра и обхода безопасности.

Во-вторых, вы можете настроить объект групповой политики, чтобы запретить пользователям доступ к инструментам редактирования реестра. Это не надежный метод защиты реестра, но он не позволяет большинству конечных пользователей создавать проблемы. Этот параметр GPO находится в:

Конфигурация пользователяАдминистративные шаблоныСистемаЗапретить доступ к инструментам редактирования реестра

Это простая политика Enabled/Disabled, для которой необходимо установить значение Enabled, чтобы ограничить доступ к инструментам редактирования реестра целевыми пользователями.

Наконец, вы можете установить другую политику GPO для принудительного применения параметров безопасности к компьютеру при каждом обновлении GPO. По умолчанию GPO обновляются каждые 90 минут. Однако объекты групповой политики не будут повторно применять настройки, пока не изменится номер версии объекта групповой политики. Единственный способ изменения номера версии — это изменение в объекте групповой политики. Поэтому, если локальный пользователь изменит реестр, настройка объекта групповой политики не будет повторно применена при следующем обновлении, поскольку версия объекта групповой политики не изменилась.

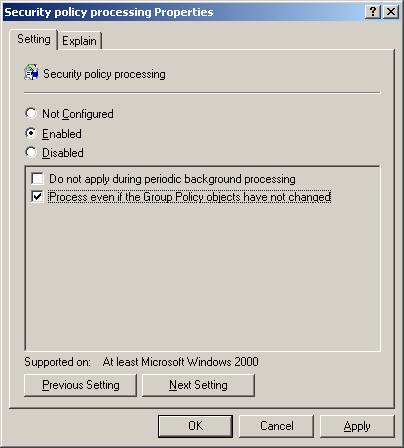

Чтобы применить параметры безопасности к целевым компьютерам, вам потребуется изменить следующую политику GPO, которая также показана на рисунке 3.

Конфигурация компьютераАдминистративные шаблоныСистемаГрупповая политикаОбработка политики безопасности

Внутри этой политики вы установите флажок «Обрабатывать, даже если объекты групповой политики не изменились».

Рисунок 3: Эта политика будет повторно применять параметры безопасности каждый раз при обновлении объекта групповой политики, независимо от номера версии объекта групповой политики.

Примечание:

Принуждение объекта групповой политики к повторному применению параметров безопасности при каждом обновлении может привести к незначительному снижению производительности, если имеется много параметров безопасности и много объектов групповой политики, настроенных для принудительного применения параметров политики. Если это настроено только для одного GPO, проблем с производительностью быть не должно.

Резюме

Поскольку параметры безопасности, развертываемые с помощью объектов групповой политики, имеют такое большое значение, вам необходимо принять все меры предосторожности, чтобы обеспечить правильное развертывание параметров и их сохранение. Вы можете лишить пользователей компьютеров прав администратора, но это только продвинет вас вперед. Вы также должны убедиться, что у них нет доступа к инструментам редактирования реестра. Последним параметром является принудительное применение параметров безопасности из объектов групповой политики для повторного применения при каждом интервале обновления. Это гарантирует, что даже если конечный пользователь найдет способ изменить реестр, настройка будет возвращена к надлежащему уровню безопасности объекта групповой политики в течение 90 минут.