Предварительная аутентификация LDAP с брандмауэрами ISA 2006: использование LDAP для предварительной аутентификации доступа к OWA (часть 1)

Обсудить эту статью |

Бывают случаи, когда вы не хотите делать брандмауэр ISA членом домена. Например, брандмауэр ISA может быть интерфейсным брандмауэром в конфигурации back-to-back, а внутренним брандмауэром может быть другой брандмауэр ISA, или, возможно, менее безопасным или менее производительным брандмауэром, таким как Cisco ASA или Sonicwall.

Другая ситуация, когда я предпочитаю не делать брандмауэр ISA членом домена, — это когда вы не доверяете администраторам Active Directory и не уверены, что они понимают групповую политику. Если вы сделаете брандмауэр ISA членом домена, а ребята, контролирующие групповую политику, не уверены, какой конец ест, вы можете столкнуться с некоторыми потенциальными кошмарами при устранении неполадок с вашим брандмауэром ISA.

Независимо от причины, по которой брандмауэр ISA Firewall не является членом домена, вы столкнетесь с некоторыми проблемами, когда брандмауэр ISA Firewall не является членом домена. Самая большая проблема — это предварительная аутентификация. Предварительная аутентификация позволяет настроить брандмауэр ISA для аутентификации и авторизации доступа к сетевым ресурсам перед переадресацией соединений на сервер сетевых ресурсов.

Например, при использовании брандмауэра ISA для публикации Outlook Web Access (OWA) брандмауэр ISA можно настроить так, чтобы пользователи сначала аутентифицировались в брандмауэре ISA. Когда пользователь успешно проходит аутентификацию на ISA Firewall, ISA Firewall отправляет учетные данные пользователя на сайт OWA. Сайт OWA аутентифицирует пользователя, информирует брандмауэр ISA об успешной попытке аутентификации, а затем брандмауэр ISA перенаправляет соединение на сервер OWA.

Чтобы аутентифицировать пользователя, ISA Firewall должен иметь механизм для аутентификации. Когда ISA Firewall является членом домена, он может использовать встроенную аутентификацию Windows для выполнения этой задачи. Если брандмауэр ISA Firewall не является членом домена, необходимо использовать другие методы для аутентификации входящих соединений. С брандмауэром ISA 2004 вы можете использовать RADIUS или SecurID.

Проблема с RADIUS заключается в том, что вы не можете использовать группы Active Directory, и вам приходилось создавать пользовательские группы брандмауэра ISA, чтобы иметь контроль доступа на основе групп на брандмауэре ISA. Хотя, с одной стороны, группы брандмауэра ISA можно рассматривать как преимущество (администратору брандмауэра ISA не обязательно быть администратором домена или взаимодействовать с администраторами домена для создания элементов управления доступом к брандмауэру ISA на основе групп), с другой стороны, если уже есть четко определенные группы пользователей, на которых можно основывать контроль доступа, почему бы их не использовать? RADIUS не может их использовать и, таким образом, потенциально может увеличить административные издержки при управлении брандмауэром ISA.

Брандмауэры ISA 2006 решают эту проблему, вводя аутентификацию LDAP. С новым брандмауэром ISA вы можете использовать аутентификацию LDAP для предварительной аутентификации пользователей на брандмауэре ISA и использовать существующие группы безопасности Active Directory. Это дает большое преимущество по сравнению с RADIUS, где вы не можете использовать группы безопасности Active Directory в элементах управления доступом брандмауэров ISA.

В дополнение к тому, что вы можете использовать существующие группы безопасности Active Directory, аутентификация ISA 2006 LDAP значительно упрощает предварительную аутентификацию пользователей из нескольких доменов с помощью одного брандмауэра ISA Firewall. Чтобы обеспечить предварительную аутентификацию для нескольких доменов с помощью RADIUS, вам пришлось настроить сложную конфигурацию сервера RADIUS, включающую серверы RADIUS и прокси-серверы RADIUS. Затем нужно было разобраться, как правильно маршрутизировать запросы через RADIUS-прокси на соответствующие RADIUS-серверы. Напротив, маршрутизация запросов на аутентификацию требует использования встроенной поддержки ISA 2006 Firewall для аутентификации LDAP.

В этой статье мы рассмотрим, как можно использовать функцию аутентификации LDAP брандмауэра ISA 2006 для публикации нескольких серверов Exchange, принадлежащих разным доменам. Этот сценарий распространен во многих организациях после слияния или в размещенной среде, где брандмауэр ISA находится перед серверами Exchange многих клиентов.

В этой серии статей мы сделаем следующее, чтобы выделить новый набор функций аутентификации LDAP, включенный в брандмауэр ISA 2006:

- Опишите лабораторную сеть

- Получите сертификаты веб-сайтов для сайтов OWA.

- Экспорт сертификатов веб-сайта (с их закрытыми ключами) и сертификатов ЦС в файл

- Скопируйте сертификаты веб-сайта и сертификаты ЦС на брандмауэр ISA и установите эти сертификаты в хранилище сертификатов компьютера брандмауэра ISA.

- Настройте записи файла HOSTS на брандмауэре ISA.

- Настройте серверы LDAP в консоли ISA Firewall.

- Создайте первое правило веб-публикации для первого сервера OWA.

- Создайте второе правило веб-публикации для второго сервера OWA.

- Протестируйте конфигурацию

Описать лабораторную сеть

Наш первый шаг — описать лабораторную сеть, которую я использовал для тестирования конфигурации. Я всегда проверяю новые конфигурации в лабораторной сети, прежде чем развертывать их в своей собственной сети или в любой из сетей моих клиентов. Одна из худших ошибок, которую вы можете совершить, — это превратить вашу сеть или сеть вашего клиента в лабораторную сеть. Делайте ошибки в лаборатории, а не в реальной сети.

Рисунок А

В лабораторной сети четыре компьютера:

- Клиентская машина Windows XP. Эта машина будет использоваться для тестирования подключения к сайтам OWA через брандмауэр ISA.

- Двойной домашний брандмауэр ISA. Помните, что брандмауэры ISA, чтобы обеспечить всестороннюю защиту, нуждаются в двух или более сетевых адаптерах. Вы оказываете себе и своему клиенту медвежью услугу, «удешевляя» использование конфигурации unihomed. ISA Firewall не является членом домена. Брандмауэр ISA имеет два IP-адреса, привязанных к его внешнему интерфейсу, для поддержки публикации двух SSL-сайтов с использованием двух разных сертификатов веб-сайтов.

- Сервер Exchange, который также является контроллером домена Active Directory для домена msfirewall.org. Обратите внимание, что я не использую.local для имени домена верхнего уровня. Незаконные доменные имена верхнего уровня могут доставить вам массу неприятностей в долгосрочной перспективе. Пусть недалекие консультанты и клиенты SBS разберутся с ограничениями незаконных TLD — вы хотите использовать легальные TLD для своих производственных сетей. На этой машине также установлен ЦС предприятия, так что мы можем запросить сертификат веб-сайта из онлайн-ЦС с помощью мастера запроса сертификата веб-сайта IIS.

- Сервер Exchange, который также является контроллером домена Active Directory для домена pixkiller.net. Как и на другом сервере Exchange, на этом компьютере установлен ЦС предприятия.

Получение сертификатов веб-сайтов для сайтов OWA

В этом примере мы будем использовать мост SSL-SSL, потому что нам нужно безопасное соединение от начала до конца. Я вижу много людей, которые хотят сделать так называемую «разгрузку SSL» и создать мост SSL для HTTP. Это печально, так как эти администраторы брандмауэра ISA предполагают, что сеть между брандмауэром ISA и опубликованным сервером Exchange совершенно безопасна. Это ложное предположение в 99%+ случаев, которые я видел. Никакой сети нельзя доверять, а мост SSL-SSL защищает соединение от начала до конца, что нам нужно как часть ответственной инфраструктуры безопасности.

Чтобы выполнить соединение SSL с SSL, брандмауэр ISA должен установить два соединения SSL: первое между клиентом OWA и брандмауэром ISA, а второе — между брандмауэром ISA и веб-сайтом OWA в корпоративной сети. Для поддержки второго соединения SSL между брандмауэром ISA Server 2004 и веб-сайтом OWA мы должны запросить сертификат веб-сайта и привязать этот сертификат к веб-сайту OWA. Позже мы привяжем тот же сертификат к веб-прослушивателю ISA Firewall, чтобы поддерживать первую связь SSL между клиентом OWA и внешним интерфейсом ISA Firewall.

Нам потребуется запросить сертификаты веб-сайтов как для OWA-сервера msfirewall.org, так и для OWA-сервера pixkiller.net. Выполните следующие действия, чтобы запросить сертификат веб-сайта для веб-сайта OWA msfirewall.org:

- На компьютере EXCHANGE2003BE.msfirewall.org нажмите «Пуск» и выберите «Администрирование». Щелкните Диспетчер информационных служб Интернета (IIS).

- На левой панели консоли диспетчера служб IIS (Internet Information Services) разверните узел Веб-сайты и щелкните Веб-сайт по умолчанию. Щелкните правой кнопкой мыши Веб-сайт по умолчанию и выберите Свойства.

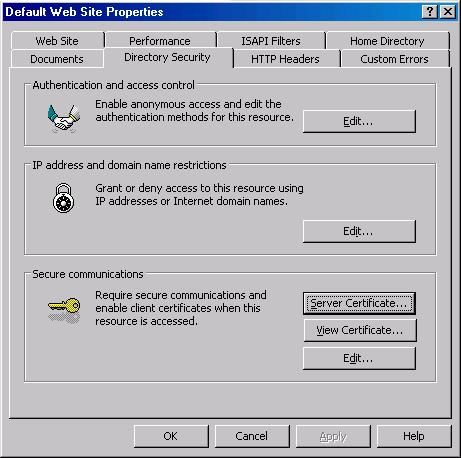

- В диалоговом окне Свойства веб-сайта по умолчанию щелкните вкладку Безопасность каталога.

- На вкладке «Безопасность каталога» нажмите кнопку « Сертификат сервера» во фрейме «Безопасная связь».

фигура 1

- На странице приветствия мастера сертификатов веб-сервера нажмите кнопку Далее.

- На странице «Сертификат сервера» выберите параметр «Создать новый сертификат» и нажмите «Далее».

фигура 2

Обсудить эту статью

- На странице «Отложенный или немедленный запрос» выберите параметр « Отправить запрос немедленно в сетевой центр сертификации» и нажмите « Далее».

Рисунок 3

- На странице «Параметры имени и безопасности» примите параметры по умолчанию и нажмите «Далее».

- На странице «Информация об организации» введите название вашей организации в текстовом поле «Организация » и название вашего организационного подразделения в текстовом поле «Подразделение». Нажмите «Далее».

Рисунок 4

- На странице Общее имя вашего сайта введите общее имя сайта. Общее имя — это имя, которое внешние и внутренние пользователи будут использовать для доступа к сайту. Например, если пользователи вводят https://owa.msfirewall.org в браузере для доступа к сайту OWA, вы должны использовать обычное имя owa.msfirewall.org. В нашем текущем примере мы введем owa.msfirewall.org в текстовое поле Common name. Это критический параметр. Если вы не введете правильное общее имя, вы увидите ошибки при попытке подключения к защищенному сайту OWA. Нажмите «Далее».

Рисунок 5

- На странице «Географическая информация» введите в текстовые поля свою страну/регион, штат/область и город/населенный пункт. Нажмите «Далее».

- На странице «Порт SSL» примите значение по умолчанию, 443, в текстовом поле «Порт SSL, который этот веб-сайт должен использовать». Нажмите «Далее».

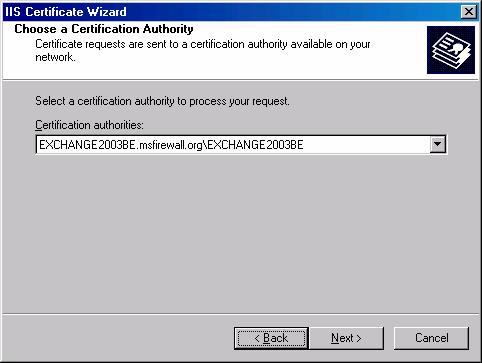

- На странице Выбор центра сертификации примите выбор по умолчанию в списке Центры сертификации и нажмите кнопку Далее.

Рисунок 6

- Проверьте настройки на странице отправки запроса на сертификат и нажмите кнопку Далее.

- Нажмите «Готово» на странице «Завершение работы мастера сертификатов веб-сервера».

- Обратите внимание, что кнопка View Certificate теперь доступна. Это указывает на то, что сертификат веб-сайта привязан к веб-сайту OWA и может использоваться для обеспечения безопасных соединений SSL с веб-сайтом.

Рисунок 7

- Нажмите «ОК» в диалоговом окне «Свойства веб-сайта по умолчанию».

Обсудить эту статью |

Резюме

В этой статье я представил концепцию набора функций аутентификации LDAP брандмауэра ISA 2006. Впервые представленная в брандмауэре ISA 2006, аутентификация LDAP может использоваться, когда невозможно сделать брандмауэр ISA членом домена, или когда членство в домене не требуется или считается неприемлемым по иным причинам. Аутентификация LDAP брандмауэра ISA 2006 позволяет брандмауэру ISA отправлять запросы аутентификации на определенные контроллеры домена Active Directory на основе строк входа в систему, представленных пользователем. В зависимости от создаваемых вами строковых правил входа в систему запросы проверки подлинности могут быть направлены на контроллеры домена в разных доменах. Аутентификация LDAP позволяет вам использовать группы безопасности Active Directory, так что вам не нужно создавать группы брандмауэра ISA, если вы этого не хотите.

В следующей статье этой серии мы продолжим создание инфраструктуры сертификатов, которая поддерживает решение, и, если у нас будет время, создадим соответствующие записи в файле HOSTS на брандмауэре ISA. Спасибо! -Том.