Предотвращение переполнения брандмауэром TMG (часть 1)

Введение

Сетевые лавинные атаки являются одними из наиболее распространенных типов атак, которые вы можете встретить в Интернете и интрасети, хотя вы можете знать их под другим именем. Отказ в обслуживании (DoS) возникает, когда зараженный компьютер, ботнет или даже отдельный злоумышленник переполняет сеть или службу таким большим объемом трафика, что нарушает связь с компьютером или сетью.

Последствия наводнения

Атаки наводнения могут быть выполнены с использованием различных видов транспорта. Например, злоумышленник может нарушить работу сети, попытавшись залить определенный IP-адрес или используя определенное имя хоста в качестве цели для открытия нескольких TCP-соединений, завалив ее чрезмерным количеством пакетов SYN. Этот тип «SYN-флуда» может привести к следующим симптомам:

- Высокая загрузка процессора компьютера-жертвы. Целевой компьютер должен будет выделять ресурсы процессора для обработки каждого полуоткрытого соединения. В зависимости от скорости и количества пакетов процессор может быть перегружен запросами и не сможет обслуживать другие запросы от критических процессов, запущенных на компьютере.

- Высокое потребление памяти на компьютере жертвы. Каждое полуоткрытое соединение требует небольшого выделения памяти, которая получается из коллекции невыгружаемого пула. Это меньше, чем общий объем памяти в машине, и, следовательно, может быть исчерпана быстрее, чем общий объем ОЗУ, и может вызвать отказ в обслуживании на компьютере-жертве.

- Большая нагрузка на диск и потребление ресурсов на компьютере-жертве. Полуоткрытые соединения могут быть зарегистрированы, и если они приходят достаточно быстро, это может препятствовать возможности регистрации этих соединений или может потреблять дисковое пространство до такой степени, что машина больше не сможет предоставлять дисковое пространство, необходимое для нормальных операций..

- Высокое потребление пропускной способности сети. Атаки Flood не только влияют на доступную полосу пропускания для целевого компьютера (компьютеров), но потенциально могут повлиять на любой хост-компьютер, который находится на пути между злоумышленником и компьютером-жертвой.

Противодействие брандмауэру TMG

Брандмауэр TMG позволяет настроить лимиты соединений для защиты самой системы TMG, а также сетей, которые брандмауэр TMG защищает от различных форм флуда и распространения червей посредством флуда. С помощью защиты от переполнения TMG вы можете указать максимальное количество одновременных подключений, разрешенных с определенного адреса в течение одной минуты. Когда будет достигнуто максимальное количество одновременных подключений, любой дополнительный трафик будет запрещен до конца этой минуты.

Защита от флуда имеет настройки по умолчанию, которые определяют лимиты подключений для машин, которые подключаются к брандмауэру TMG или через него. Настройки по умолчанию основаны на тестах, выполненных командой брандмауэра Microsoft TMG, и отражают то, что группа считает типичными значениями, которые позволят брандмауэру TMG противостоять атакам.

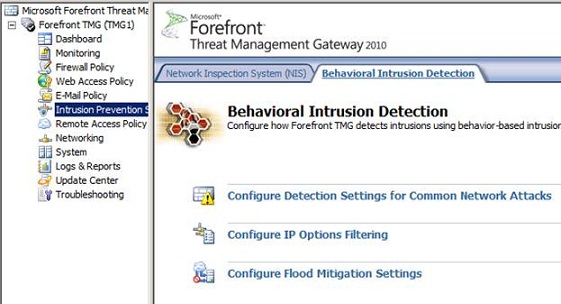

Чтобы настроить параметры предотвращения флуда, щелкните узел Система предотвращения вторжений в левой панели консоли брандмауэра TMG, как показано на рисунке 1. Затем щелкните ссылку Настроить параметры предотвращения флуда, которую вы видите в средней панели консоли.

фигура 1

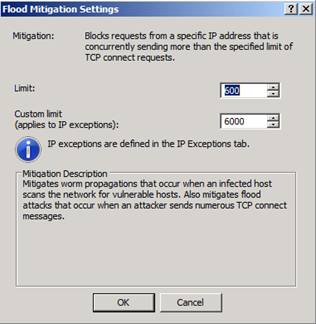

Откроется диалоговое окно Flood Mitigation, как показано на рис. 2 ниже.

фигура 2

Вы также можете установить лимиты соединений для различных типов трафика, за исключением максимального количества полуоткрытых TCP-соединений, поскольку оно автоматически рассчитывается и устанавливается TMG на основе максимального количества одновременных TCP-соединений на IP-адрес, как показано на рисунке. 3 ниже.

Рисунок 3

Для большинства параметров конфигурации, доступных для установки лимитов подключений, вы также увидите параметр «Пользовательский лимит», который применяется к исключениям IP-адресов. Причина, по которой вам необходимо иметь возможность настраивать IP-исключения, заключается в том, что некоторым компьютерам часто требуется необычно большое количество открытых подключений. Например, это относится к DNS-серверу, который брандмауэр TMG настроен на использование для разрешения имен, которое он выполняет от имени своего веб-прокси и клиентов брандмауэра.

Если у брандмауэра TMG есть правила доступа на основе имен, он будет интенсивно запрашивать свой DNS-сервер и, таким образом, может достичь максимального количества разрешенных подключений в течение предопределенного периода времени. Однако вы можете указать определенные компьютеры или IP-адреса в качестве исключений и установить для этих компьютеров более высокие лимиты подключений (настраиваемый лимит, показанный на рис. 4), поместив их в список исключений IP-адресов.

Рисунок 4

Типы флуд-атак

В следующей таблице описаны возможные флуд-атаки и способы защиты от них с помощью брандмауэра TMG.

| Атака | Смягчение TMG | Значения по умолчанию |

| Flood Attack (1) Определенный IP-адрес пытается подключиться к различным IP-адресам, что приводит к потоку попыток подключения и отключений. | Запросов TCP-соединения в минуту на IP-адрес TMG разрешает только определенное количество TCP-запросов с определенного IP-адреса в течение минуты, после чего запросы с этого адреса будут заблокированы до конца этой минуты. | По умолчанию TMG ограничивает количество TCP-запросов на клиента до 600 в минуту. По умолчанию пользовательское ограничение, применяемое к списку исключений IP-адресов, установлено на 6000 запросов на подключение в минуту. |

| Атака флуда (2) Определенный IP-адрес пытается затопить либо TMG, либо сервер, защищенный TMG, путем одновременного открытия нескольких TCP-соединений. | Параллельные соединения TCP на IP-адрес TMG ограничит количество одновременных соединений, разрешенных на IP-адрес, чтобы предотвратить одновременное открытие хостом нескольких соединений TCP. | По умолчанию TMG ограничивает количество одновременных TCP-соединений на клиента до 160. По умолчанию пользовательское ограничение, применяемое к исключениям IP, составляет 400 одновременных подключений на клиента. |

| Полуоткрытая атака Злоумышленник пытается затопить либо брандмауэр TMG, либо сервер, защищенный брандмауэром TMG, отправляя множество пакетов SYN в быстрой последовательности, принимая ответ TMG SYN_ACK, но не предоставляя ACK на ответ TMG SYN_ACK, и, следовательно, не завершая Трехстороннее рукопожатие TCP. | Полуоткрытые соединения TCP Брандмауэр TMG ограничивает количество полуоткрытых соединений, отслеживая состояние соединений и закрывая любые полуоткрытые соединения, которые превышают установленный лимит. | По умолчанию брандмауэр TMG ограничивает количество полуоткрытых подключений до половины от общего количества одновременных TCP-подключений на IP-адрес. Вы не можете изменить этот параметр по умолчанию, не изменив ограничение на количество одновременных TCP-подключений для каждого IP-адреса. |

| Атака типа «отказ в обслуживании» (DoS) с использованием HTTP Злоумышленник пытается запустить атаку типа «отказ в обслуживании», последовательно отправляя множество HTTP-запросов на подключение. | Запросов HTTP в минуту, на IP-адрес Брандмауэр TMG смягчает эту атаку, разрешая только предопределенное количество запросов HTTP в минуту с определенного IP-адреса. | Брандмауэр TMG по умолчанию ограничивает количество HTTP-запросов на клиента до 600 запросов в минуту. Пользовательское ограничение по умолчанию, применяемое к IP-исключениям, составляет 6 000 HTTP-запросов на клиента в минуту. |

| Атака типа «отказ в обслуживании» (DoS) без TCP Злоумышленник использует зараженный компьютер для последовательной отправки множества пакетов, отличных от TCP, таких как ICMP, для затопления сети или сервера. | Новые сеансы без TCP в минуту на правило Если сеанс без TCP разрешен правилом, брандмауэр TMG ограничивает количество новых сеансов для каждого правила в течение минуты. | Брандмауэр TMG по умолчанию ограничивает количество новых сеансов без TCP до 1000 в минуту для определенных правил. |

| Атака лавинной рассылки по протоколу пользовательских дейтаграмм (UDP) Злоумышленник отправляет множество пакетов UDP на целевой компьютер или компьютер-жертву, вызывая лавинную рассылку. | Параллельные сеансы UDP на IP-адрес Брандмауэр TMG ограничивает количество одновременных соединений UDP на IP-адрес. В случае атаки UDP-флуда TMG отбрасывает все старые сеансы, так что количество одновременных подключений не превышает указанного числа. | Брандмауэр TMG по умолчанию ограничивает количество одновременных сеансов UDP на IP-адрес до 160. Пользовательское ограничение, применяемое к IP-исключениям, по умолчанию составляет 400 одновременных сеансов UDP на IP-адрес. |

Таблица 1

Когда брандмауэр TMG блокирует соединение после того, как превышено ограничение на число соединений, этот клиент остается заблокированным до конца минуты.

Например, если ограничение количества одновременных TCP-подключений равно 1000, а клиент достигает 1000 одновременных TCP-подключений за 45 секунд, он блокируется на оставшиеся 15 секунд.

Для TCP-подключений новые подключения не принимаются с исходного IP-адреса злоумышленника после превышения ограничения защиты от флуда. Для соединений, отличных от TCP (например, необработанный IP и UDP), существующие соединения разрываются при превышении предела защиты от переполнения. Это позволяет создавать новые соединения.

Резюме

В этой части 1 нашей серии из двух частей, посвященной предотвращению флуда в брандмауэре TMG, мы начали обсуждение с краткого описания флуд-атак и того, как флуд-атаки могут создавать условия DoS для брандмауэра TMG или для хостов, защищенных брандмауэром TMG. Затем мы увидели, как можно настроить брандмауэр TMG для защиты самого себя и хостов, которые он защищает от флуд-атак, которые могут создать ситуацию DoS с использованием ряда различных методов. Брандмауэр TMG может ограничивать количество подключений в минуту, а также может ограничивать количество подключений и пакетов в минуту для ряда транспортов. Когда хост идентифицируется как нарушивший лимит подключений, этот хост блокируется на определенный период времени от отправки любого трафика на брандмауэр TMG или через него. Точное поведение определяется типом наводнения и используемым транспортом.

Во второй части этой серии мы продолжим изучение функций предотвращения переполнения брандмауэра TMG, изучив, как настроить исключения IP для ограничений на количество подключений, рассмотрим защиту от переполнения SIP и завершим рассмотрение встроенные функции защиты от флуда, не требующие настройки каких-либо параметров. Тогда увидимся! – Деб.