Предоставление VPN-клиентам удаленного доступа доступа к филиалу через Site-to-Site VPN

На этой неделе мы собираемся немного оторваться от нашей серии VPN от сайта к сайту, так как я устал видеть одно и то же название каждую неделю с той лишь разницей, что это номер «части». На этой неделе мы будем использовать инфраструктуру site-to-site VPN, которую мы собрали за последние пару месяцев, чтобы изучить, как включить удаленные подключения клиентов VPN к сетям филиалов через site-to-site VPN. Я решил осветить эту тему, так как за последний месяц или около того получил около полдюжины запросов о том, как заставить это работать.

Обсудить эту статью |

На первый взгляд мне кажется, что решить эту проблему очень просто. Конечно, мне это кажется легким, потому что я работаю с ISA Firewall каждый день по несколько часов в день. Для типичного администратора ISA Firewall все может быть не так очевидно. Ключевыми проблемами здесь являются определения сетей брандмауэра ISA и сетевые правила, которые соединяют определенные сети брандмауэра ISA.

Когда вы устанавливаете брандмауэр ISA в первый раз, для вас создается несколько сетей брандмауэра ISA по умолчанию. Среди наиболее важных из этих сетей брандмауэра ISA:

- Локальная хост-сеть – определяется всеми IP-адресами, связанными с любым интерфейсом на самом устройстве ISA Firewall.

- Внутренняя сеть по умолчанию – это сеть брандмауэра ISA, которую вы определяете при установке брандмауэра ISA. Обычно он представляет собой интерфейс, ближайший к ключевым службам сетевой инфраструктуры, от которых зависит брандмауэр ISA, таким как контроллер домена Active Directory, DNS-сервер, DHCP-сервер и служба сертификатов.

- Внешняя сеть по умолчанию. Внешняя сеть по умолчанию определяется как все IP-адреса, не включенные в определение какой-либо другой сети ISA Firewall. Вам никогда не нужно добавлять IP-адреса во внешнюю сеть по умолчанию, потому что по своему собственному определению она включает IP-адреса, которые вы не включили ни в какую другую сеть ISA Firewall.

- Сеть VPN-клиентов. Сеть VPN-клиентов представляет собой сеть брандмауэра ISA, которая содержит IP-адреса клиентов VPN удаленного доступа и шлюзов VPN, подключающихся к брандмауэру ISA. Это определение сети брандмауэра ISA изменяется динамически. Когда VPN-клиенты и шлюзы подключаются к брандмауэру ISA, адреса их интерфейсов VPN автоматически добавляются в определение сети VPN-клиентов, и эти адреса автоматически удаляются, когда клиенты и шлюзы VPN отключаются от брандмауэра ISA.

Сети брандмауэра ISA подключаются к сетевому интерфейсу, ближайшему к адресам, определенным сетью брандмауэра ISA. По сути, NIC является «корнем» любой конкретной сети ISA Firewall Network.

Например, если сетевые идентификаторы 192.168.1.0/24, 192.168.2.0/24 и 192.168.3.0/24 расположены за интерфейсом А (то есть интерфейс А находится ближе всего к этим сетевым идентификаторам), то интерфейс А является корневым. сети брандмауэра ISA, которая может быть определена для этих трех идентификаторов сети. Это помогает предотвратить спуфинговые атаки. Если брандмауэр ISA увидит исходный адрес исходящего сообщения от хоста, который не принадлежит ни к одному из этих идентификаторов сети, то брандмауэр ISA прервет сообщение, потому что этот IP-адрес не является частью определения сети брандмауэра ISA. от которого исходило сообщение.

На рисунке ниже показано, где вы можете найти список сетей ISA Firewall Networks. В консоли ISA Firewall разверните имя массива (или имя сервера для Standard Edition), а затем разверните узел Configuration. В узле Конфигурация щелкните узел Сети. Щелкните вкладку Networks в средней панели, и вы увидите список сетей ISA Firewall Networks.

фигура 1

Чтобы хосты в разных сетях брандмауэра ISA могли взаимодействовать друг с другом, необходимо создать сетевое правило. Если нет сетевого правила, соединяющего две сети брандмауэра ISA, то между хостами в этих двух сетях не может быть связи.

Сетевые правила могут определять отношения NAT или Route между исходной и целевой сетью. Отношение маршрута позволяет хостам по обе стороны отношения инициировать связь друг с другом с помощью правил доступа. При использовании отношения NAT только исходящие соединения с NAT могут инициировать соединение с помощью правила доступа. Входящие или обратные соединения NAT зависят от правил веб-публикации или правил публикации сервера.

Программа установки ISA Firewall создает для вас несколько сетевых правил во время установки ISA Firewall. В узле Networks щелкните вкладку Network Rules в средней части консоли ISA Firewall. Три сетевых правила по умолчанию показаны на рисунке ниже (хотя на рисунке определения этих правил по умолчанию изменены). Эти правила таковы:

- Доступ к локальному хосту — это определяет отношение маршрута между локальной сетью хоста и всеми другими сетями.

- VPN-клиенты к внутренней — это определяет отношение маршрута между сетью VPN-клиентов и внутренней сетью по умолчанию.

- Доступ в Интернет — это определяет отношение NAT между источниками связи из внутренней сети по умолчанию во внешнюю сеть по умолчанию.

фигура 2

Теперь давайте рассмотрим ситуацию, когда мы хотим разрешить VPN-клиентам удаленного доступа подключаться к ресурсам филиала, когда они устанавливают подключение VPN-клиента удаленного доступа к главному офису. На рисунке ниже показано графическое представление сетей брандмауэра ISA, участвующих в обмене данными:

- Сеть VPN-клиентов — это сеть брандмауэра ISA, к которой принадлежат все клиенты и шлюзы VPN, когда они подключаются к брандмауэру ISA.

- Внутренняя сеть главного офиса по умолчанию – это сеть, расположенная за брандмауэром ISA Firewall главного офиса. Обратите внимание, что сетевое имя этого брандмауэра ISA относится к расположению клиента, подключающегося к этой сети брандмауэра ISA. Когда VPN-клиент удаленного доступа подключается к брандмауэру ISA Firewall главного офиса, это будет внутренняя сеть по умолчанию для членов сети VPN-клиентов. Однако, если хост в филиале подключается к этой Сети, имя Сети будет основным. Мы увидим пример этого позже.

- Филиальная удаленная сеть брандмауэра ISA — удаленные сети определяются при создании VPN-подключений типа «сеть-сеть». С точки зрения хостов, подключающихся с ISA Firewall главного офиса, подключения к сети филиала будут осуществляться в удаленную сеть филиала. Однако, если клиент подключен к брандмауэру ISA Firewall филиала, как будет называться сеть, к которой будут подключаться клиенты VPN? Правильно, внутренняя сеть по умолчанию, потому что в сценарии site-to-site VPN имя целевой сети брандмауэра ISA относится к брандмауэру ISA, к которому подключается VPN-клиент удаленного доступа.

Рисунок 3

На рисунке ниже показаны отношения маршрутов, определенные сетевыми правилами, соединяющими каждую из этих сетей:

- Существует сетевое правило, соединяющее сеть VPN-клиентов с внутренней сетью по умолчанию. Это сетевое правило устанавливает отношения маршрутизации между VPN-клиентами и внутренней сетью главного офиса по умолчанию.

- Существует сетевое правило, соединяющее внутреннюю сеть главного офиса по умолчанию с сетью ISA Firewall филиала. Это сетевое правило устанавливает отношение маршрута между этими сетями.

Эти сетевые правила позволяют VPN-клиентам подключаться к ресурсам во внутренней сети главного офиса по умолчанию и позволяют членам внутренней сети главного офиса по умолчанию подключаться к ресурсам, расположенным в сети брандмауэра ISA филиала. Однако существует ли правило, позволяющее членам сети VPN-клиентов подключаться к сети ISA Firewall филиала? Нет, если только вы его не создадите.

Рисунок 4

На рисунке ниже показано, что происходит, когда мы создаем новое сетевое правило, которое соединяет сеть VPN-клиента главного офиса с сетью филиала. Красные стрелки показывают, что у нас есть сетевое правило, определяющее отношения маршрутизации между сетью VPN-клиентов и сетью филиала. Теперь, когда есть сетевое правило, которое соединяет сеть VPN-клиентов главного офиса, мы можем создать правила доступа, разрешающие связь между этими двумя сетями (VPN-клиенты и сети филиалов).

Рисунок 5

На рисунке ниже показана немного другая ситуация, о которой я намекал ранее. Предположим, вы хотите разрешить VPN-подключения удаленного доступа к брандмауэру ISA Firewall филиала. В этом случае требуемое сетевое правило подключает сеть VPN-клиентов филиала к внутренней сети по умолчанию в филиале. Заметили разницу в зависимости от местоположения? Когда клиенты VPN подключались к ISA Firewall главного офиса, они должны были подключаться к сети ISA Firewall филиала. Когда они подключены к брандмауэру ISA Firewall филиала, они должны иметь возможность подключения к внутренней сети по умолчанию (для брандмауэра ISA Firewall филиала).

Обратите внимание, что другие сетевые имена брандмауэра ISA меняются в зависимости от точки зрения хостов, подключающихся через брандмауэр ISA Firewall филиала. Чтобы подключиться к главному офису, хосты, подключающиеся из брандмауэра ISA Firewall филиала, должны подключиться к удаленной сети с именем Main.

Рисунок 6

Теперь вы можете понять, почему у некоторых администраторов брандмауэра ISA возникают проблемы с разрешением VPN-клиентам удаленного доступа, подключающимся к брандмауэру ISA главного офиса, для доступа к ресурсам в сети брандмауэра ISA филиала: им нужно создать сетевое правило, сети VPN-клиентов главного офиса в сеть ISA Firewall филиала.

На самом деле необходимо сделать еще одну вещь: создать правило доступа, разрешающее требуемые соединения из сети VPN-клиентов главного офиса в сеть филиала. Даже несмотря на то, что существует сетевое правило, соединяющее сети, все равно должно быть правило доступа, разрешающее связь между этими сетями.

Давайте воспользуемся сетью site-to-site VPN, которую мы создали за последние два месяца, чтобы показать, как это сделать. Выполните следующие шаги, чтобы создать сетевое правило:

- На компьютере с CSS откройте консоль ISA Firewall. В консоли ISA Firewall разверните узел Массивы, а затем разверните узел Основной массив. Разверните узел «Конфигурация» и щелкните узел «Сети».

- В узле Сети щелкните вкладку Сетевые правила на средней панели. На вкладке «Задачи» панели задач щелкните ссылку «Создать сетевое правило».

- На странице Добро пожаловать в мастер создания нового сетевого правила введите имя правила в текстовом поле Имя сетевого правила. В этом примере мы назовем правило VPN Clients to Branch и нажмем Next.

- На странице Источники сетевого трафика нажмите кнопку Добавить. В диалоговом окне «Добавить сетевые объекты » щелкните папку «Сети», а затем дважды щелкните сеть VPN-клиентов. Щелкните Закрыть.

Рисунок 7

- Нажмите «Далее» на странице «Источники сетевого трафика ».

- На странице «Назначения сетевого трафика» нажмите кнопку «Добавить». В диалоговом окне Add Network Entities щелкните папку Networks, а затем дважды щелкните Branch Network. Щелкните Закрыть.

Обсудить эту статью |

Рисунок 8

- На странице «Сетевые отношения» выберите параметр «Маршрут». С точки зрения безопасности от использования NAT в этом сценарии мало что можно получить, поэтому мы почти всегда выбираем вариант Route. Нажмите «Далее».

Рисунок 9

- Нажмите «Готово» на странице «Завершение работы мастера создания нового сетевого правила».

Теперь нам нужно создать два правила доступа, одно в массиве ISA Firewall главного офиса и одно в массиве ISA Firewall филиала. Правило в главном офисе разрешает PING из сети VPN-клиентов в филиал, а правило доступа в филиале разрешает PING из главного офиса во внутреннюю сеть по умолчанию. Давайте создадим первое правило в массиве ISA Firewall главного офиса, которое разрешает пинг из сети VPN-клиентов в сеть филиала:

- На компьютере с CSS в главном офисе в консоли ISA Firewall щелкните узел Firewall Policy (main) на левой панели консоли.

- На вкладке «Задачи» панели задач щелкните ссылку «Создать правило доступа».

- На странице Вас приветствует мастер создания нового правила доступа введите имя правила в текстовом поле Имя правила доступа. В этом примере мы назовем правило Ping VPN Clients to Branch и нажмем Next.

- На странице «Действие правила» выберите параметр «Разрешить» и нажмите «Далее».

- На странице «Протоколы» выберите параметр «Выбранные протоколы» в раскрывающемся списке «Это правило применяется к». Нажмите кнопку Добавить. В диалоговом окне «Добавить протоколы» щелкните папку «Инфраструктура», а затем дважды щелкните протокол PING. Щелкните Закрыть.

Рисунок 10

- На странице «Источники правил доступа» нажмите кнопку «Добавить». В диалоговом окне «Добавить сетевые объекты» щелкните папку «Сети», а затем дважды щелкните сеть VPN-клиентов. Щелкните Закрыть.

Рисунок 11

- Нажмите «Далее» на странице «Источники правил доступа».

- На странице «Назначения правил доступа» нажмите кнопку «Добавить». В диалоговом окне «Добавить сетевые объекты» щелкните папку Networks, а затем дважды щелкните Branch Network. Щелкните Закрыть.

- На странице «Наборы пользователей» примите значение по умолчанию « Все пользователи» и нажмите «Далее».

- Нажмите «Готово» на странице «Завершение работы мастера создания нового правила доступа».

- Нажмите «Применить», чтобы сохранить изменения и обновить политику брандмауэра. Нажмите «ОК» в диалоговом окне «Применить новую конфигурацию».

Теперь давайте создадим второе правило, которое разрешает пинг из основной сети ISA Firewall во внутреннюю сеть филиала по умолчанию:

- На компьютере CSS в главном офисе в консоли брандмауэра ISA щелкните узел Политики брандмауэра (ветка) на левой панели консоли.

- На вкладке «Задачи» панели задач щелкните ссылку «Создать правило доступа».

- На странице Вас приветствует мастер создания нового правила доступа введите имя правила в текстовом поле Имя правила доступа. В этом примере мы назовем правило Ping Main to Branch и нажмем Next.

- На странице «Действие правила» выберите параметр «Разрешить» и нажмите «Далее».

- На странице «Протоколы» выберите параметр «Выбранные протоколы» в раскрывающемся списке «Это правило применяется к». Нажмите кнопку Добавить. В диалоговом окне «Добавить протоколы» щелкните папку «Инфраструктура», а затем дважды щелкните протокол PING. Щелкните Закрыть.

Рисунок 12

- На странице «Источники правил доступа» нажмите кнопку «Добавить». В диалоговом окне «Добавить сетевые объекты» щелкните папку «Сети», а затем дважды щелкните « Внутренняя сеть». Щелкните Закрыть.

- Нажмите «Далее» на странице «Источники правил доступа».

- На странице «Назначения правил доступа» нажмите кнопку «Добавить». В диалоговом окне «Добавить сетевые объекты» щелкните папку Networks, а затем дважды щелкните Branch Network. Щелкните Закрыть.

- На странице «Наборы пользователей» примите значение по умолчанию « Все пользователи» и нажмите «Далее».

- Нажмите «Готово» на странице «Завершение работы мастера создания нового правила доступа».

- Нажмите «Применить», чтобы сохранить изменения и обновить политику брандмауэра. Нажмите «ОК» в диалоговом окне «Применить новую конфигурацию».

Ой! Еще кое-что. Несмотря на то, что мы настроили VPN типа site-to-site, мы еще не сделали брандмауэр ISA Firewall главного офиса VPN-сервером удаленного доступа. Выполните следующие шаги, чтобы активировать VPN-сервер:

- На компьютере CSS в главном офисе щелкните узел Virtual Private Networking (VPN) в дереве основного массива.

- В узле Виртуальная частная сеть (VPN) щелкните вкладку Задачи на панели задач. Щелкните ссылку Включить доступ к VPN-клиенту.

- Нажмите OK в диалоговом окне с сообщением о том, что служба RRAS может быть перезапущена.

- Нажмите «Применить», чтобы сохранить изменения и обновить политику брандмауэра. Нажмите «ОК» в диалоговом окне «Применить новую конфигурацию».

Теперь мы запустим VPN-подключение из нашего VPN-клиента (используя PPTP, который является протоколом по умолчанию, разрешенным для VPN-подключений после включения VPN-сервера на брандмауэре ISA). Как только мы подключимся, мы запустим ping –t 10.0.1.2, который является DC в филиале. Через несколько тайм-аутов мы увидим, что наши проверки связи прошли успешно, как показано на рисунке ниже.

Рисунок 13

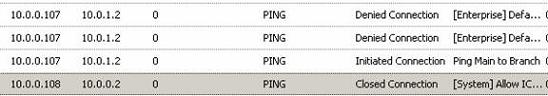

Если мы посмотрим на ведение журнала в реальном времени для массива филиалов, то увидим, что наше правило Ping Main to Branch разрешает соединение, как показано на рисунке ниже.

Рисунок 14

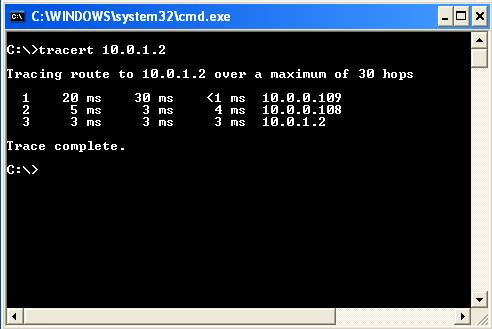

И если мы проведем трассировку от VPN-клиента к контроллеру домена в филиале, мы увидим, что он использует брандмауэр ISA Firewall главного офиса в качестве шлюза к этому местоположению, как показано на рисунке ниже.

Рисунок 15

Обсудить эту статью |

Резюме

В этой статье мы использовали VPN-сеть site-to-site, с которой мы работали в течение последних двух месяцев, чтобы продемонстрировать, как разрешить VPN-клиентам удаленного доступа доступ к удаленным сетям, которые подключены через соединение site-to-site VPN. Для того, чтобы это работало, необходимы две вещи: во-первых, должно быть сетевое правило, которое соединяет исходную сеть с сетью назначения, и, во-вторых, должны быть правила доступа как в главном ISA-сервере, так и в филиале, которые разрешают нужный трафик. Как только у вас будут установлены соответствующие сетевые правила и правила доступа, все необходимые соединения от VPN-клиентов удаленного доступа будут разрешены к удаленным сетям. ХТХ, Том.