Правила безопасности подключения на основе групповой политики в Windows Server 2008R2. Часть 1. Безопасность IPsec между серверами

Введение

Наверное, это выдает мой возраст, но я до сих пор помню бурные дни бета-версии Windows 2000. В то время мы все еще использовали сети Windows NT 4 и пользовались преимуществами первой настоящей корпоративной сетевой операционной системы Microsoft. В те дни мы задавались вопросом, сможет ли Microsoft когда-нибудь обогнать Novell NetWare в пространстве серверных ОС, и в то время Windows NT поддерживала сетевые протоколы Novell. Конечно, существовала и поддержка TCP/IP, но в середине 1990-х мы проводили большую часть времени с сетями Novell в крупных компаниях или использовали NetBEUI для наших простых односегментных сетей.

Windows 2000 стала большим скачком вперед. Сетевые протоколы были значительно улучшены. Но еще более забавным был тот факт, что безопасность была значительно улучшена благодаря множеству новых функций, связанных с безопасностью. Одной из функций, которую мы действительно с нетерпением ждали в тогдашней новой ОС, был IPsec. Как я уже говорил в этом разделе ранее, IPsec был чем-то, чем я был очень увлечен, потому что он позволит нам быть уверенными, что наши данные всегда безопасны при передаче с помощью шифрования. В качестве дополнительного бонуса Windows 2000 также представила шифрованную файловую систему (EFS) для шифрования на диске. Это означало, что IPsec позволит нам защитить данные во время их передачи по сети, а когда данные будут храниться на диске, их защитит EFS. Это казалось сбывшейся мечтой.

Однако дьявол кроется в деталях. Когда мы получили нашу бета-версию программного обеспечения Windows 2000 и установили ее, мы обнаружили, что IPsec оказался очень сложным, гораздо более сложным, чем мы ожидали. Тем не менее, мы купили несколько книг и узнали все о том, как работает IPsec: мы узнали об инкапсуляции полезной нагрузки безопасности (ESP), заголовке аутентификации (AH), ассоциациях безопасности, быстром режиме, основном режиме, ключевом материале, алгоритмах хеширования и многом другом. К сожалению, в большинстве развертываний мы не смогли воспользоваться этими знаниями и эффективно воплотить их в громоздкий интерфейс конфигурации IPsec, который был включен в Windows 2000, а затем перенесен в Windows Server 2003.

Хорошая новость заключается в том, что все изменилось с выходом Windows Server 2008 и введением брандмауэра Windows в режиме повышенной безопасности (WFAS). Интерфейс WFAS предоставил новый способ настройки правил IPsec в форме правил безопасности подключения. Когда вы создаете правила безопасности подключения, вы фактически настраиваете политики IPsec, которые позволяют вам контролировать шифрование и аутентификацию трафика, перемещающегося между двумя хостами. Правила безопасности подключения гораздо проще настроить и понять, чем старый метод создания правил IPsec с использованием интерфейса Windows 2000/2003.

Чтобы увидеть, как легко создавать правила безопасности подключения, давайте рассмотрим пример. В этом примере мы рассмотрим еще одну функцию, появившуюся в Windows Server 2008 и перенесенную в Windows Server 2008 R2: возможность настраивать правила безопасности подключения в групповой политике. Оснастка WFAS в групповой политике позволяет вам настраивать правила безопасности подключения и делать их легко развертываемыми в вашей организации, и это гораздо лучше масштабируется, чем запуск старого мастера IPsec на каждом компьютере в вашей организации, для которого вы хотите использовать IPsec..

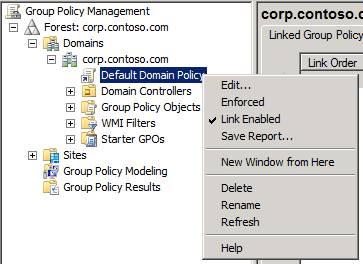

Чтобы увидеть, как это работает, мы перейдем к контроллеру домена и откроем редактор управления групповыми политиками. В редакторе управления групповыми политиками щелкните правой кнопкой мыши политику домена по умолчанию и выберите «Изменить», как показано на рисунке 1 ниже.

фигура 1

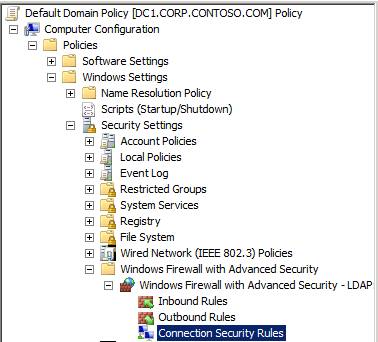

На левой панели консоли мы перейдем к Конфигурация компьютераПолитикиПараметры WindowsПараметры безопасностиБрандмауэр Windows в режиме повышенной безопасностиБрандмауэр Windows в режиме повышенной безопасности – LDAPПравила безопасности подключения. Это показано на рисунке 2.

фигура 2

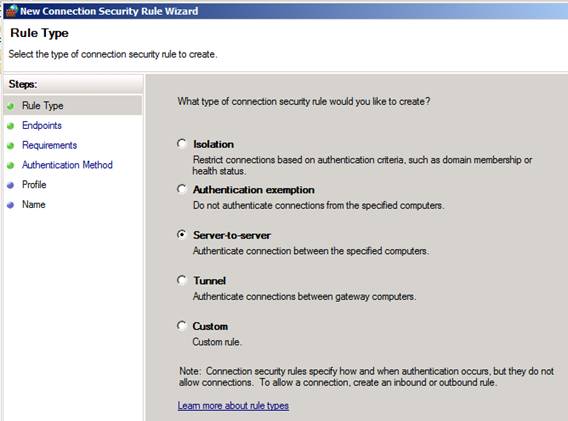

Теперь мы щелкнем правой кнопкой мыши Правила безопасности подключения и выберем Новое правило. Откроется страница Rule Type для мастера New Connection Security Rule Wizard, показанная на рис. 3. Как видите, здесь имеется довольно много вариантов. В этом примере мы создадим правило безопасности соединения Server-to-Server. Это правило включит безопасность IPsec между двумя компьютерами в моей тестовой сети. Мы выберем вариант Server-to-server и нажмем Next.

Рисунок 3

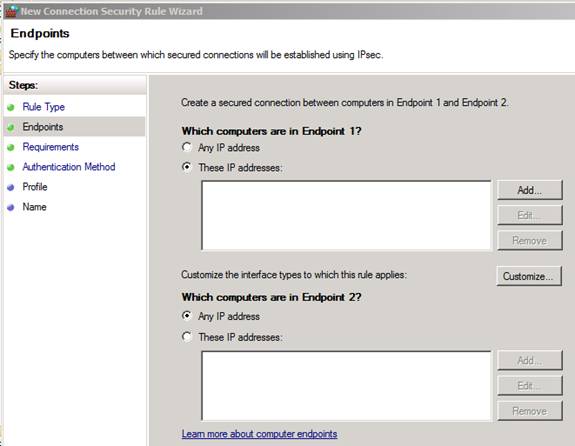

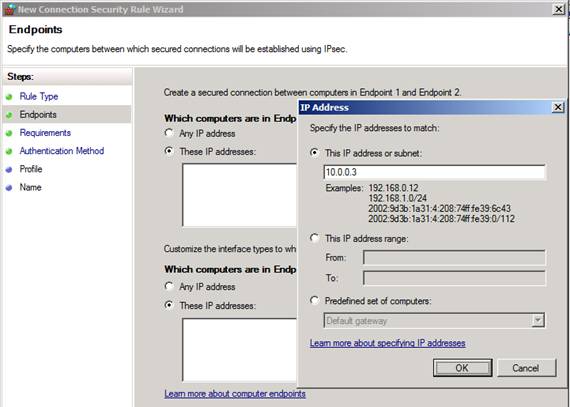

На странице Endpoints, показанной на рисунке 4, мы определяем конечные точки, к которым мы хотим применить это правило. В этом примере у нас есть сервер с именем APP1, и мы хотим убедиться, что все подключения к APP1 защищены с помощью IPsec. Для компьютера конечной точки 1 нажмите кнопку «Добавить».

Рисунок 4

В диалоговом окне «IP-адрес», показанном на рис. 5, мы выберем параметр «Этот IP-адрес или подсеть» и введем IP-адрес APP1. Затем нажмите ОК.

Рисунок 5

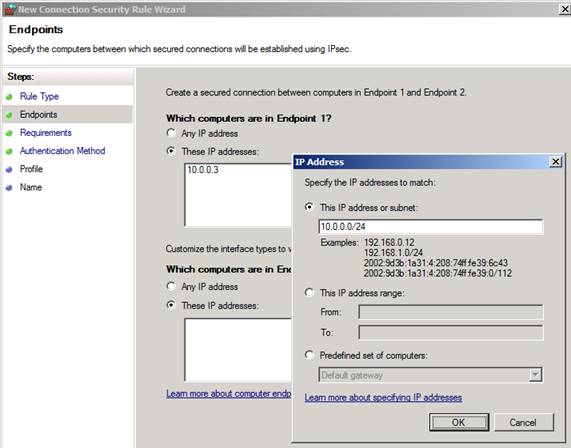

Теперь мы настроим Endpoint 2 на любой компьютер. Мы выберем вариант «Эти IP-адреса» для конечной точки 2 и затем нажмем «Добавить». В диалоговом окне «IP-адрес», показанном на рис. 6, мы выбираем параметр «Этот IP-адрес или подсеть», вводим 10.0.0.0/24 и нажимаем «ОК».

Рисунок 6

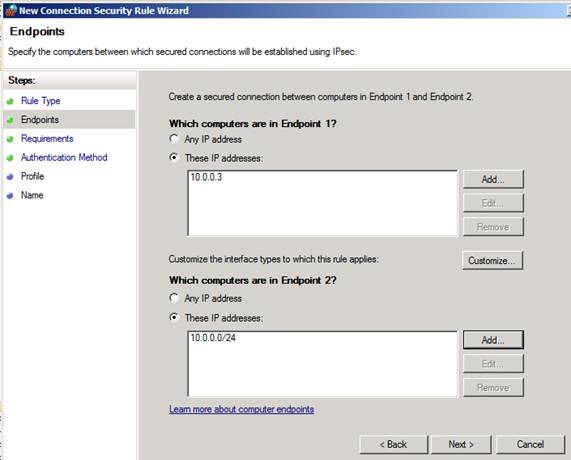

Теперь мы видим на странице «Конечные точки», как на рисунке 7, у нас есть возможность определить конечные точки для соединения IPsec. Это правило будет применяться ко всем конечным точкам, которые подключаются к APP1. Нажмите «Далее».

Рисунок 7

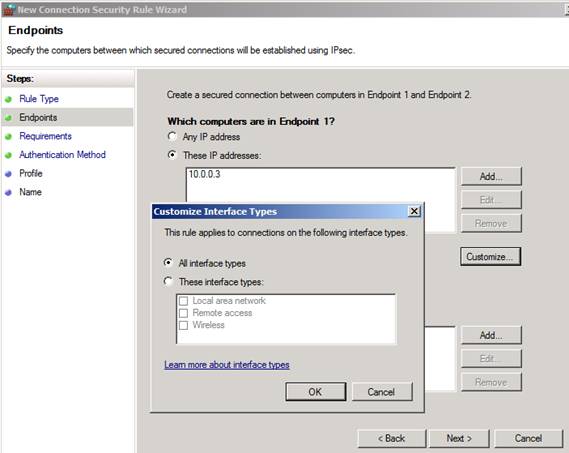

Прежде чем покинуть страницу Endpoints, обратите внимание на кнопку Customize. Когда вы нажимаете эту кнопку, вы можете увидеть диалоговое окно Customize Interface Types, показанное на рис. 8. По умолчанию правило применяется ко всем интерфейсам, но если вы хотите ограничить типы интерфейсов, к которым применяется правило, вы можете измените все типы интерфейсов на эти типы интерфейсов. Мы будем использовать настройки по умолчанию, поэтому ничего здесь менять не будем.

Рисунок 8

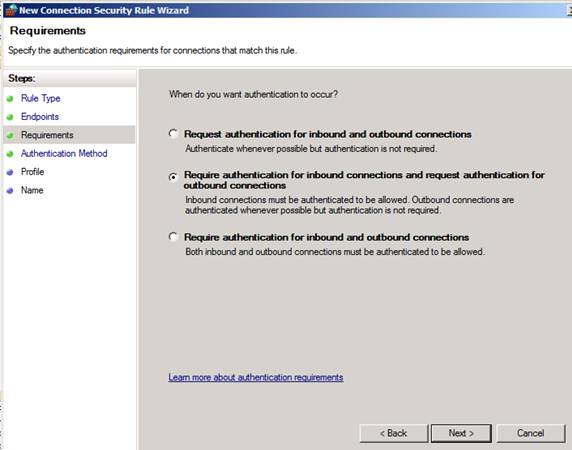

На странице «Требования», показанной на рис. 9, вы можете выбрать тип аутентификации, который вы хотите использовать. В этом примере мы выберем Требовать аутентификацию для входящих подключений и запрашивать аутентификацию для исходящих подключений. Когда мы делаем это, всякий раз, когда у нас есть комбинация хостов Endpoint 1 и Endpoint 2, будет запрашиваться аутентификация, когда компьютер отправляет исходящий запрос, и аутентификация будет требоваться, когда есть входящий запрос. Это означает, что всякий раз, когда компьютер пытается подключиться к APP1, для входящих подключений к APP1 потребуется аутентификация. Это немного сбивает с толку, но если подумать, в этом есть смысл. Это также означает, что все остальные компьютеры при подключении к APP1 будут запрашивать аутентификацию у APP1, но в таких случаях это необязательно. Что нас действительно интересует, так это входящие подключения к APP1, и это правило может указать, что входящие подключения к APP1 требуют аутентификации.

Рисунок 9

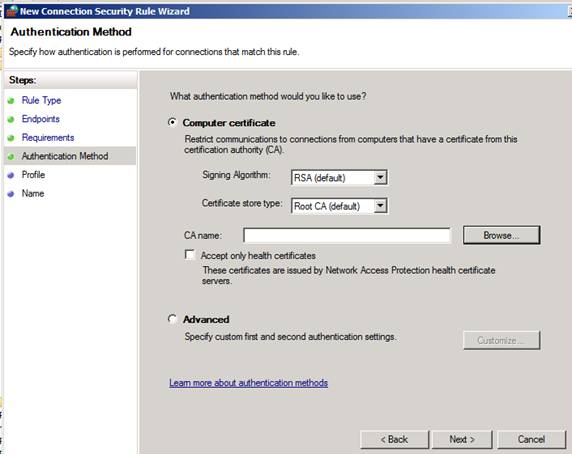

На странице Authentication Method, показанной на рис. 10, вы выбираете метод аутентификации. Настройкой по умолчанию (которую мы будем использовать) является опция «Сертификат компьютера». Алгоритм подписи по умолчанию — RSA (по умолчанию), а тип хранилища сертификатов по умолчанию — Root CA (по умолчанию). Нажмите кнопку Обзор, чтобы найти корневой сертификат ЦС, который вы используете в своей организации.

Рисунок 10

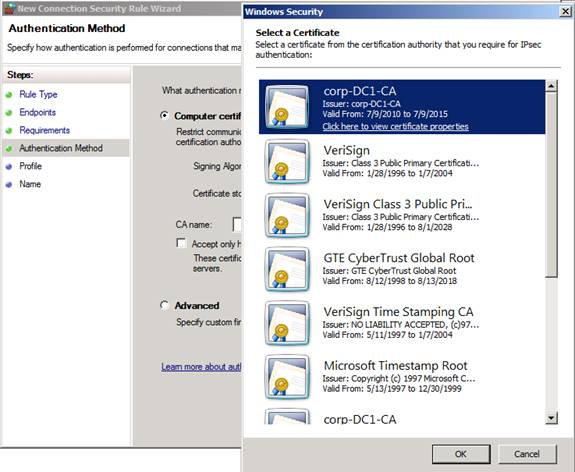

В диалоговом окне «Безопасность Windows», как показано на рис. 11, вы увидите список сертификатов. Корневой ЦС для моей организации в лаборатории — corp-DC1-CA, поэтому я выберу его и нажму OK.

Рисунок 11

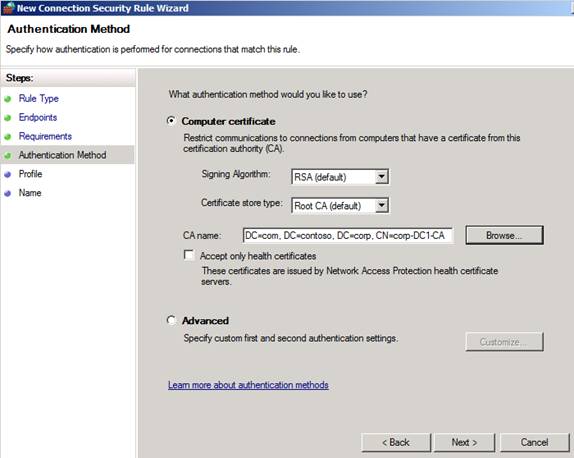

Теперь на странице «Метод аутентификации» на рис. 12 видно, что мы используем сертификат компьютера для аутентификации и что мы доверяем сертификатам, выданным ЦС, указанным в текстовом поле «Имя ЦС ». Теперь мы нажмем Далее.

Рисунок 12

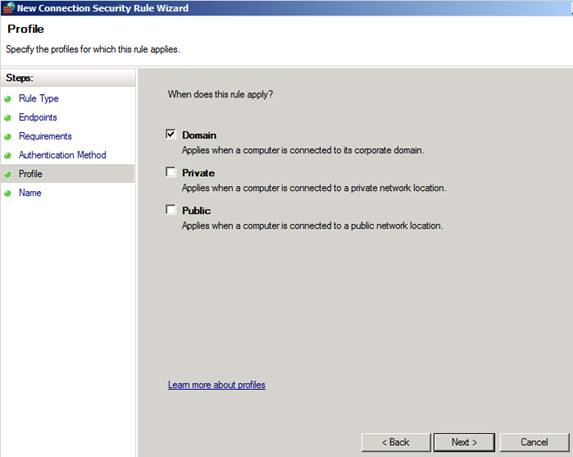

На странице профиля, показанной на рисунке 13, мы выбираем, какие профили WFAS мы хотим применить к этому правилу безопасности подключения. Поскольку это действительно относится только к машинам, подключенным к домену, мы будем использовать только профиль домена и отключим другие профили. Это позволит избежать проблем, если члены домена подключатся к другим сетям, использующим те же частные адресные пространства и те же IP-адреса.

Рисунок 13

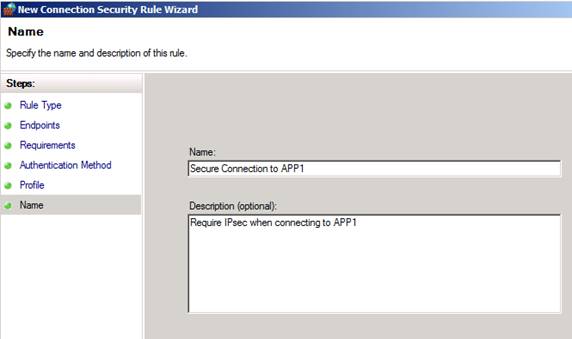

На странице «Имя», показанной на рис. 14, введите имя правила и нажмите «Готово».

Рисунок 14

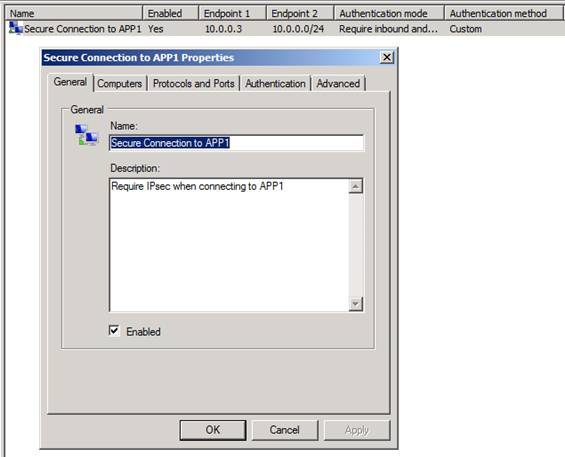

Правило, показанное на рис. 15, теперь создано в групповой политике и будет автоматически развернуто для членов домена. Если дважды щелкнуть правило в редакторе групповой политики, можно увидеть диалоговое окно правила, в котором можно внести изменения. Просто нажмите на соответствующую вкладку и внесите изменения здесь, и правило будет обновлено для всех машин, к которым применяется эта групповая политика.

Рисунок 15

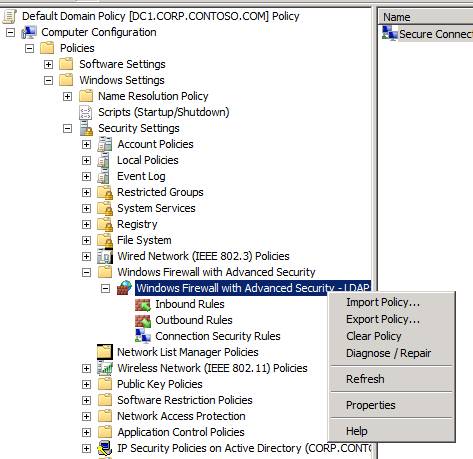

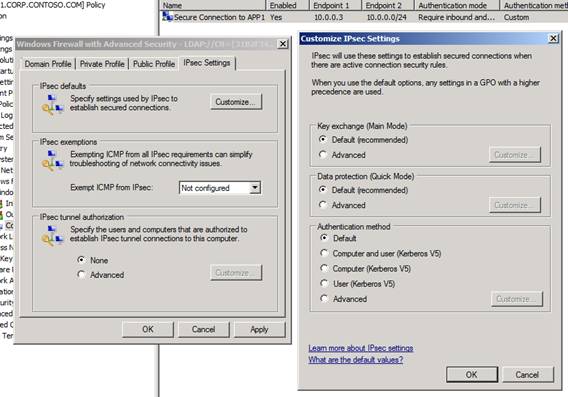

Вы могли заметить, что в правиле не было опций для настройки параметров IPsec. Причина этого в том, что настройки IPsec задаются глобально, что досадно, но именно так Microsoft решила это сделать. Если вы хотите просмотреть настройки IPsec, вам нужно щелкнуть правой кнопкой мыши узел Брандмауэр Windows в режиме повышенной безопасности, как показано на рис. 16 ниже, а затем щелкнуть Свойства.

Рисунок 16

Откроется диалоговое окно «Брандмауэр Windows в режиме повышенной безопасности», показанное на рис. 17. Если вы щелкните вкладку «Параметры IP» в этом диалоговом окне, вы увидите раздел значений по умолчанию для IPsec. Также обратите внимание на наличие разделов для исключений IPsec и авторизации туннеля IPsec. Если мы нажмем кнопку «Настроить» в разделе «Параметры IPsec по умолчанию », вы увидите, что для параметров «Обмен ключами (основной режим)», «Защита данных (быстрый режим)» и «Метод аутентификации» установлено значение «По умолчанию ».

Рисунок 17

В таблицах ниже показаны настройки IPsec по умолчанию:

Обмен ключами

| Настройки | Ценность |

| Срок службы ключей | 480 минут/0 сеансов* |

| Алгоритм обмена ключами | Группа Диффи-Хеллмана 2 |

| Методы безопасности (целостность) | SHA1 |

| Методы безопасности (шифрование) | AES-128 (первичный)/3-DES (вторичный) |

*Нулевой (0) предел сеанса приводит к тому, что повторные ключи определяются только настройкой срока действия ключа (минуты).

Целостность данных

| Параметр | Ценность |

| Протокол | ESP (первичный)/AH (вторичный) |

| Целостность данных | SHA1 |

| Срок службы ключей | 60 минут/100 000 килобайт (КБ) |

Шифрование данных

| Параметр | Ценность |

| Протокол | ЭСП |

| Целостность данных | SHA1 |

| Шифрование данных | AES-128 (первичный)/3-DES (вторичный) |

| Срок службы ключей | 60 минут/100 000 КБ |

Метод аутентификации

Компьютерная проверка подлинности Kerberos версии 5 является методом проверки подлинности по умолчанию.

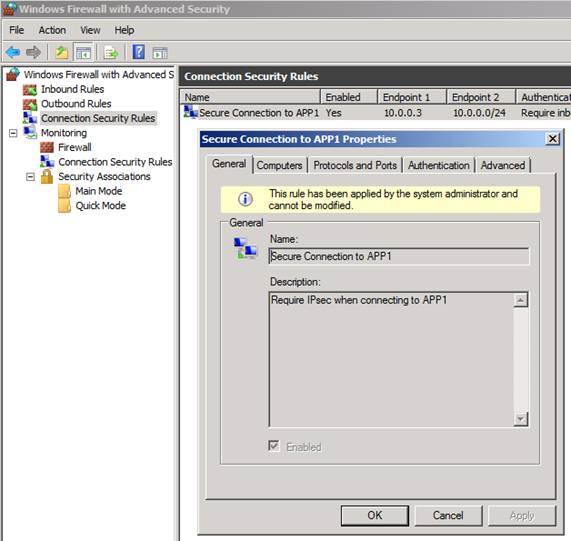

Когда мы перейдем к одному из компьютеров домена, который будет подключаться к APP1, и откроем консоль WFAS, вы увидите в узле «Правила безопасности подключения » новое правило безопасности подключения, как показано на рисунке 18. Обратите внимание, что это всего лишь список правило; это не означает, что правило было активным. Это просто указывает на то, что правило доступно на компьютере.

Рисунок 18

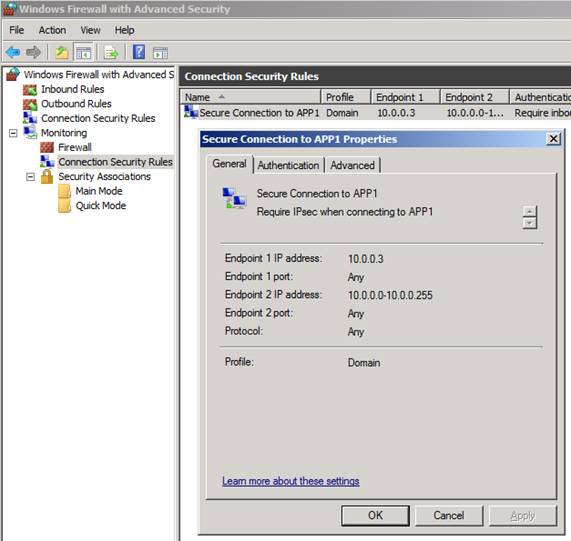

Если щелкнуть узел МониторингПравила безопасности подключений, можно увидеть все активные правила безопасности подключения. В этом случае мы видим, что есть активное правило безопасности подключения, указывающее, что наше IPsec-соединение сработало! Когда мы дважды щелкаем по активному правилу, мы можем увидеть детали подключения, как показано на рисунке 19 ниже.

Рисунок 19

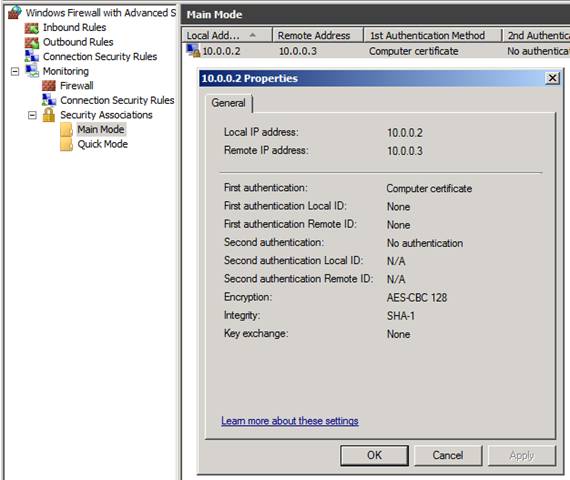

Теперь перейдем к разделу MonitoringSecurity AssociationsMain Mode в левой панели консоли WFAS. Здесь мы видим информацию о соединении в основном режиме, включая информацию о методе аутентификации, а также информацию об алгоритмах шифрования и целостности, как показано на рисунке 20. Если вы сравните эту информацию с таблицами выше, вы увидите, что они совпадают с настройки по умолчанию, как описано в этих таблицах.

Рисунок 20

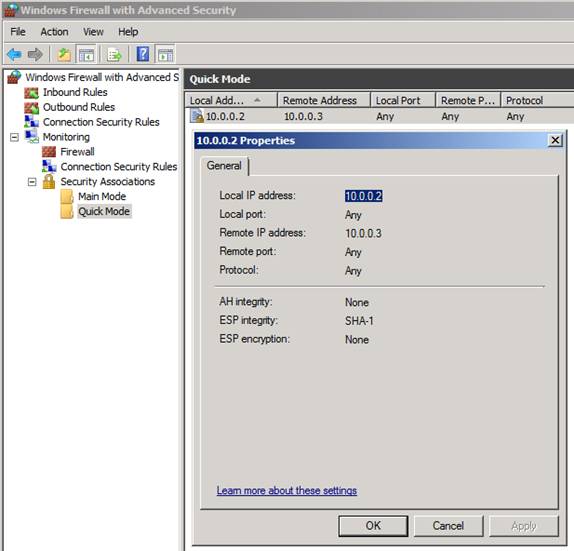

Точно так же вы можете просмотреть подробную информацию о соединении в быстром режиме, щелкнув узел Quick Mode в левой панели консоли, как показано на рис. 21.

Рисунок 21

Резюме

В этой статье мы рассмотрели некоторые основы нового мастера правил безопасности подключения IPsec и показали, как легко заставить работать правила безопасности подключения. В следующей статье этой серии я покажу вам, как создавать правила туннелирования IPsec и как настроить компьютер с Windows Server 2008 R2 в качестве шлюза IPsec. сети или как интересное решение для удаленного доступа. Тогда увидимся! -Деб.