PowerShell — как вы можете использовать его для раскрытия паролей

Сценарии PowerShell часто используются в качестве инструмента для массового выполнения административных задач. Если вы запускаете сценарий в интерактивном режиме, то сценарий может просто работать в вашем контексте безопасности. Точно так же сценарий может просто запросить у вас набор учетных данных.

Однако некоторые сценарии PowerShell специально разработаны для автоматического запуска без вмешательства администратора. Такие скрипты обычно получают необходимые разрешения, извлекая учетные данные из зашифрованного файла. Вопрос в том, можете ли вы расшифровать этот тип файла паролей, раскрывая административный пароль в виде открытого текста?

В этой статье я покажу вам, как может работать такая расшифровка. Начнем с понимания того, как создать зашифрованный файл паролей.

Создание зашифрованного файла паролей

Если вы авторизуете сценарий PowerShell, который хотите запустить в автоматическом режиме, вам понадобится файл паролей, из которого сценарий сможет получить набор учетных данных администратора. Хитрость, однако, в том, что этот файл не существует по умолчанию. Это зависит от вас, чтобы создать файл. К счастью, это относительно легко сделать. Вы можете использовать следующие команды для создания файла паролей:

- $Password = Read-Host «Введите пароль» -AsSecureString | ConvertFrom-SecureString

- $Пароль | Исходящий файл «C:DataPassword.txt»

Смотри как это легко?

Первая команда создает переменную с именем $Password. В этой строке также будет отображаться приглашение «Введите свой пароль». Все, что вы вводите, записывается в переменную $Password.

Кроме того, вы заметите, что я использую параметр -AsSecureString. Это приводит к тому, что ваш ввод маскируется звездочками. Наконец, я использую переменную ConvertFrom-SecureString, чтобы принудительно сохранить пароль в переменной в удобном для использования формате.

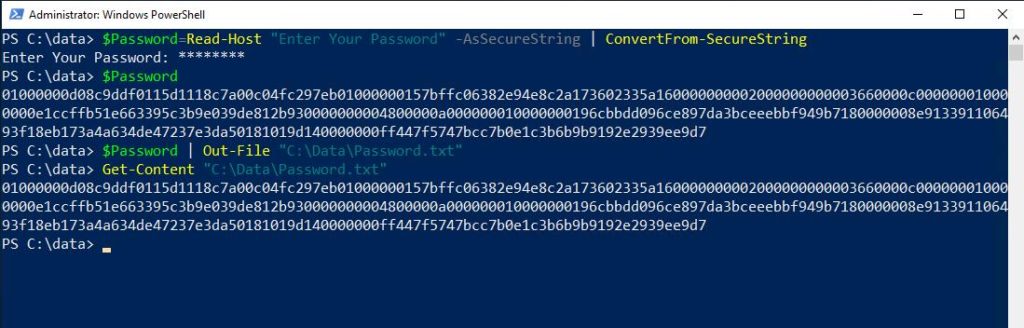

Чтобы показать вам, как это выглядит на практике, взгляните на скриншот ниже. Я ввел первую строку кода, а затем меня попросили ввести пароль. Введенный мной пароль (который замаскирован на скриншоте) был [email protected]. Затем для демонстрации я набрал $Password, чтобы показать вам, что он содержит.

Чтобы уточнить, вторая строка кода, указанная выше, использует командлет Out-File, чтобы взять содержимое переменной $Password (зашифрованный пароль) и записать его в текстовый файл. В данном случае это текстовый файл C:DataPassword.txt. На снимке экрана показано, как я использовал командлет Get-Content для отображения содержимого этого файла. В свою очередь, вы можете увидеть, что он соответствует переменной $Password.

Далее я перейду к разговору о расшифровке файла паролей с помощью PowerShell.

Расшифровка файла паролей

Теперь, когда я показал вам, как создать зашифрованный файл паролей, давайте посмотрим, сможем ли мы его расшифровать. Помните, что в этом случае открытый текстовый пароль равен [email protected].

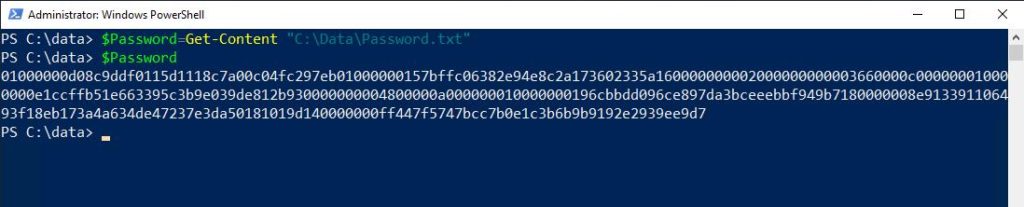

Первое, что вам нужно сделать, это прочитать файл паролей в переменную с помощью командлета Get-Content. В данном случае я просто повторно использую переменную $Password для ясности. Однако я очистил переменную.

Команда, используемая для чтения файла паролей в переменную:

$Password = Get-Content «C:DataPassword.txt»

На снимке экрана выше я выполнил дополнительный шаг по отображению содержимого переменной, чтобы доказать, что переменная $Password действительно содержит зашифрованный пароль.

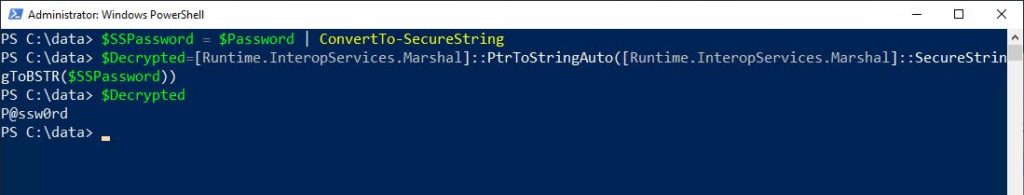

Теперь пришло время расшифровать пароль. Вот команды, используемые для этого:

- $SSPassword= $Пароль | ConvertTo-SecureString

- $Decrypted=[Runtime.InteropServices.Marshal]::PtrToStringAuto([Runtime.InteropServices.Marshal]::SecureStringToBSTR($SSPassword))

- $Расшифровано

Первая команда создает новую переменную с именем $SSPassword. Здесь я конвертирую содержимое переменной $Password в защищенную строку и записываю ее в эту новую переменную.

Вторая команда выполняет собственно расшифровку. PowerShell не может выполнить дешифрование самостоятельно, поэтому я использую.NET. В свою очередь, PowerShell выполняет инструкции для переменной $SSPassword. Затем результаты записываются в новую переменную, которую я называю $Decrypted. Последняя строка кода отображает содержимое переменной $Decrypted, которая является открытым текстовым паролем.

И вот оно. Как видите, научиться расшифровывать файл паролей с помощью PowerShell относительно легко.

Нижняя линия

Короче говоря, безопасное строковое шифрование не так безопасно, как кажется. Это потому, что у вас есть способ расшифровать строку, раскрывая пароль в виде открытого текста. Это отсутствие безопасности означает, что крайне важно защищать файлы паролей, сохраняя их в безопасных местах, где файл вряд ли будет скомпрометирован.

В любом случае, я надеюсь, что эта статья помогла вам научиться расшифровывать файл паролей с помощью PowerShell. Не стесняйтесь обращаться к этой короткой и простой статье в будущем, если вам когда-нибудь понадобится быстро освежить знания!

У вас есть еще вопросы по использованию PowerShell для расшифровки паролей? Ознакомьтесь с разделами часто задаваемых вопросов и ресурсов ниже!

Часто задаваемые вопросы

Какой смысл использовать зашифрованные учетные данные, если PowerShell может расшифровывать пароли?

Хотя для расшифровки паролей действительно можно использовать PowerShell, тем не менее их следует шифровать. Открытый текстовый пароль гораздо более уязвим для компрометации, чем зашифрованный пароль.

Как защитить сохраненный пароль, если его можно расшифровать?

Лучший вариант — использовать разрешения для ограничения доступа к файлу паролей. Вы должны разрешать запуск сценария, использующего зашифрованный пароль, только людям с разрешениями, и никому другому. Имейте это в виду и не давайте никому несанкционированный доступ!!

Есть ли причина беспокоиться об ограничении доступа к файлу паролей, если вероятность того, что кто-либо в моей организации знает, как использовать PowerShell, равна нулю?

Даже если ваши коллеги не знают, как использовать PowerShell, вам все равно следует ограничить доступ к этому файлу. Если, например, хакер проникает в вашу сеть, вы хотите максимально затруднить для него доступ к любым учетным данным. Точно так же ограничение доступа к файлам паролей помогает защититься от случайного удаления.

Может ли файл паролей по-прежнему представлять потенциальную угрозу, если я могу каким-то образом защитить его от расшифровки?

Да, оно может. Рассмотрим способ, которым PowerShell обычно использует файл паролей. PowerShell просто читает файл и использует его для получения необходимых учетных данных для выполнения требуемой операции. Для этого PowerShell нужно только иметь возможность прочитать файл. PowerShell не требует фактического преобразования содержимого файла в открытый текстовый пароль.

Каковы шансы, что хакер узнает, как расшифровать пароль PowerShell?

Хакеры знают, что файл паролей все еще полезен, даже если он не расшифрован. Однако они, вероятно, также знают, как расшифровать файл. В конце концов, вы сейчас читаете общедоступную статью о расшифровке паролей. Хакеры имеют доступ к той же информации. Вот почему так важно ограничить доступ к файлам паролей.