Повышение безопасности конечных точек для настольных компьютеров Windows (часть 1)

Введение

Когда я говорю фразу «Безопасность конечных точек рабочего стола Windows», какое видение возникает у вас в голове? Я уверен, что у большинства видение довольно похоже. Однако для некоторых, таких как я, видение немного отличается от обычного решения, поскольку я годами пытался работать с корпорациями, помогая разрабатывать решения для защиты конечных точек. В этой статье я перечислю некоторые из наиболее важных аспектов безопасности конечных точек, включая брандмауэры конечных точек, политику паролей конечных точек, минимальные привилегии конечных точек и защиту от утечки данных конечных точек.

Определение конечной точки

Конечная точка в контексте этой статьи — это точка, которая работает под управлением операционной системы Windows, используется кем-то за пределами ИТ-отдела и каким-то образом находится в корпоративной сети. Если мы взглянем на то, что сегодня работает на большинстве конечных устройств, мы увидим, что более 90% всех конечных устройств по всему миру работают под управлением Windows XP или Windows 7. Windows 9X, Windows 2000 и Windows Vista уже не так популярны. и по сравнению с типичной корпорацией эти операционные системы либо считаются устаревшими, либо не все жизнеспособны для корпорации.

Конечная точка обычно присоединяется к домену Windows Active Directory или корпоративному каталогу другого типа. В этой статье я сосредоточусь на типичной корпорации, в которой Windows Active Directory является основным корпоративным каталогом. Конечными точками здесь обычно будут физические рабочие столы, виртуальные рабочие столы (доступ к которым осуществляется где-то в физической сети), ноутбуки, планшеты и, возможно, телефоны с Windows. Единственное устройство, которое мы собираемся исключить из нашего обсуждения, — это телефоны Windows, поскольку они обрабатываются иначе, чем другие упомянутые конечные точки.

Endpoint Security: брандмауэр конечной точки

В мире настольных компьютеров Windows было время, когда слово «брандмауэр» вызывало в воображении очень плохой образ. Windows 2000 и Windows XP не были очень мощными в отношении брандмауэров конечных точек. Хорошо, мы можем быть честными, они оба были просто ужасны. Тогда казалось глупым или просто выходящим за рамки бюджета тратить еще больше денег на каждый рабочий стол для предоставления брандмауэра конечной точки.

Сегодня, начиная с Windows Vista, Microsoft потратила массу времени и усилий, чтобы сделать брандмауэр, поставляемый с операционной системой, действенным решением для защиты конечной точки. Все, кто установил или приобрел Windows Vista или Windows 7, уже имеют работающий брандмауэр, так как брандмауэр установлен и включен по умолчанию.

Брандмауэр Windows по умолчанию поставляется только с необходимыми приложениями, портами и службами, которые поддерживают работу конечной точки в сети. Для большинства организаций этого может быть недостаточно для полного удовлетворения ваших потребностей в защите брандмауэра конечной точки, но это отличное место для начала. Большинство организаций обнаружат, что им необходимо изменить некоторые параметры брандмауэра, установленные по умолчанию в Windows 7, но изменить эти параметры несложно.

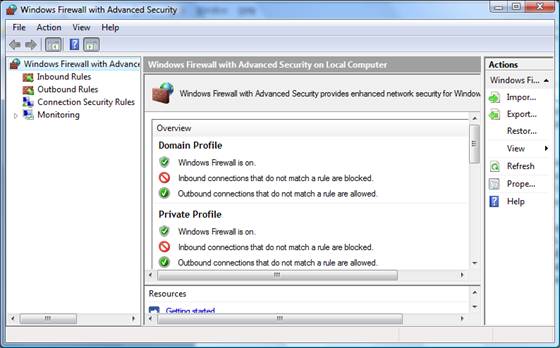

Настройками брандмауэра можно управлять несколькими способами с помощью конечных точек Windows 7. Во-первых, вы можете изменить их вручную на каждой конечной точке, которую необходимо изменить. Это делается в апплете брандмауэра Windows в Панели управления. Другим вариантом, который обеспечивает более детальный контроль над брандмауэром, является использование брандмауэра Windows в режиме повышенной безопасности, как показано на рисунке 1.

Рисунок 1: Брандмауэр Windows с интерфейсом повышенной безопасности.

Когда необходимо настроить несколько конечных точек на предприятии, включая мобильные конечные точки, вам нужно рассмотреть более мощное и эффективное решение, такое как групповая политика. Поскольку наше определение конечной точки включает только те компьютеры, которые находятся в Active Directory, это бесплатное и уже установленное решение. Всеми настройками, которые можно выполнить в локальном брандмауэре Windows в режиме повышенной безопасности, также можно управлять с помощью групповой политики.

Пожалуйста, проверьте по моей авторской ссылке на WindowsSecurity.com статьи о том, как настроить брандмауэр локально и с помощью групповой политики.

Endpoint Security: политика паролей конечной точки

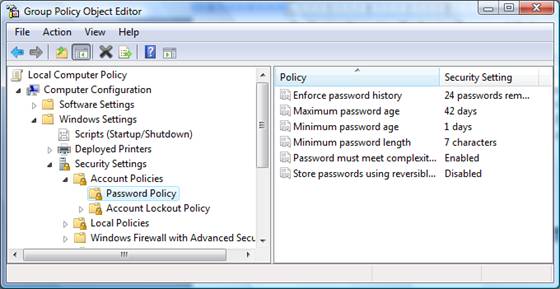

Чтобы понять, как работает политика паролей конечной точки, мы должны сначала начать с конечной точки, которая не присоединилась к домену. Для конечной точки, которая еще не присоединилась к домену, существует локальная групповая политика, которая управляет политикой паролей конечной точки. Вы можете просмотреть эту локальную политику паролей несколькими способами. Во-первых, вы можете просмотреть конфигурацию политики паролей, открыв локальный редактор групповой политики, что делается путем ввода gpedit.msc в поле «Начать поиск» в Windows 7 или Vista. Вы можете увидеть этот вывод на рисунке 2.

Рисунок 2: Редактор локальной групповой политики может отображать и настраивать локальную политику паролей.

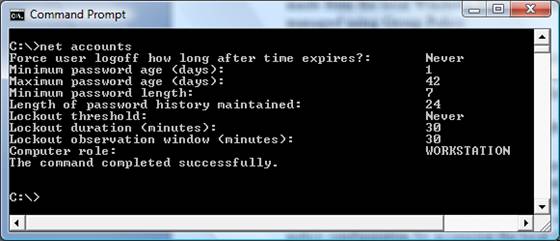

Вы также можете просмотреть политику паролей, введя «net account» в окне командной строки, результат которого можно увидеть на рисунке 3.

Рисунок 3: Net Accounts отображает политику паролей для локального компьютера.

Как только конечная точка присоединяется к домену Windows Active Directory, правила существенно меняются. Во-первых, локальная групповая политика, показанная на рис. 2, больше не будет управлять локальной политикой паролей. Вместо этого локальная политика паролей контролируется политикой домена по умолчанию, которая хранится и контролируется централизованно в Active Directory.

Примечание:

Политика домена по умолчанию — это то место, где настраивается и хранится политика паролей по умолчанию. Любой объект групповой политики (GPO), связанный с доменом, может содержать политику паролей для домена и конечных точек. Кроме того, в доменах Windows Server 2008 и более поздних версиях политика паролей также может быть размещена в AD с использованием детализированных политик паролей. Подробнее о детальных политиках паролей можно прочитать здесь.

Чтобы проверить, какая локальная политика паролей используется на вашей конечной точке, у вас есть следующие варианты:

- Просмотр локальной групповой политики с помощью gpedit.msc

- Просмотрите вывод Net Accounts с помощью командной строки.

- Запустите secpol.msc из текстового поля «Начать поиск».

- Запустите rsop.msc из текстового поля «Начать поиск».

Это только поведение по умолчанию, и альтернативное поведение можно легко настроить, но оценить локальную политику паролей может быть сложно. Такие конфигурации, как Block Inheritance, Enforce и альтернативные объекты групповой политики, связанные с доменом, могут изменить действие политики паролей.

Резюме

Безопасность конечных точек важна для каждой корпорации. С новыми уязвимостями, новыми атаками, новыми утечками данных каждый день безопасность конечных точек должна привлекать большое внимание. Существуют методы, которые могут помочь защитить конечные точки, и они не очень дороги. Во-первых, в этой статье мы рассмотрели брандмауэр конечной точки и политику паролей конечной точки. Оба они могут помочь уменьшить поверхность атаки и защитить конечную точку от атак как по сети, так и физически на клавиатуре. В следующем выпуске этой статьи мы рассмотрим решение проблемы минимальных привилегий и обеспечение защиты от утечек данных.