Понимание SSL-моста и туннелирования в ISA

Защита клиентских запросов становится все более и более серьезной проблемой для большинства организаций. В крупных организациях руководство и пользователи параноидально относятся к тому, что другие пользователи с привилегированным статусом (ИТ-персонал) могут читать их запросы веб-клиентов. Некоторые пользователи в организации могут использовать интернет-банкинг или просматривать незащищенную конфиденциальную информацию. Если вы находитесь в такой среде, вы можете использовать SSL для защиты подключений ваших пользователей к этим серверам и утешить своих пользователей, как только вы объясните им, как работает технология, и докажете им, что никто не может прочитать их запрос, который вы обнаруживают, что они гораздо более довольны всей ситуацией, потому что они были образованы.

Вопросы, задаваемые пользователями, которые могут побудить вас изучить использование вашей ISA для разрешения SSL через нее либо в режиме моста, либо в режиме туннелирования.

- Можем ли мы использовать интернет-банкинг?

- Можем ли мы получить доступ к защищенным веб-сайтам?

- Как мы можем узнать, обращаемся ли мы к защищенным веб-сайтам?

- Когда наши соединения шифруются?

- Как мы можем быть уверены, что при входе в интернет-банк никто не получит нашу информацию в сети?

- Зашифрован ли весь интернет-трафик, если нет, то почему?

Ответы на вопросы пользователей.

- Интернет-банкинг доступен, если SSL разрешен через ISA.

- Да, можете, если SSL включен.

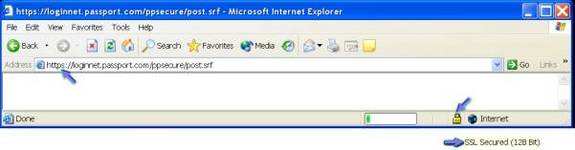

- Обычно в нижней правой части веб-браузера есть заблокированный замок, когда веб-сайт защищен. В URL-адресе также может отображаться HTTPS, и это также означает, что сайт безопасен.

4. При доступе к защищенному веб-сайту.

5. Информация, отправляемая на ваш веб-сайт интернет-банкинга, обычно зашифрована, и в зависимости от банка и законодательства страны я могу использовать либо 40-битное, либо 128-битное шифрование. Если кто-то захочет понюхать эту информацию из сети, эта информация не принесет ему никакой пользы, поскольку обычно он не имеет возможности ее расшифровать.

6. Нет, шифрование и дешифрование создают дополнительную нагрузку на ресурсы сервера, а также на клиентскую машину, нет смысла шифровать данные или запросы, которые не имеют никакой ценности для кого-либо, и поэтому большинство запросов не шифруются. Как правило, запросы шифруются, когда вы имеете дело с конфиденциальной информацией, такой как банковские реквизиты, номера кредитных карт, государственные документы, онлайн-формы регистрации, требующие личных данных и / или конфиденциальной информации, а также любую информацию, которую вы отправляете через Интернет, которую, по вашему мнению, не следует предоставлять. любому другому лицу.

Что отличает SSL-мост от туннелирования?

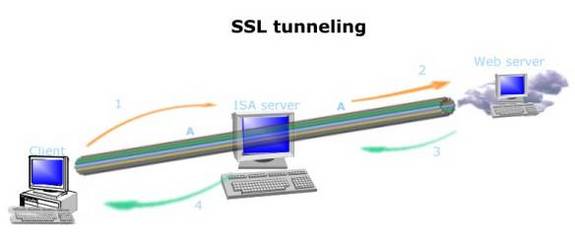

Туннелирование SSL — это когда браузер клиента внутренней локальной сети запрашивает веб-объект, используя HTTPS на порту 8080 через компьютер ISA Server. Например, когда вы используете интернет-банкинг. Интернет-соединение с целевым банковским веб-сайтом туннелируется вами через ISA. Ключевое слово здесь — через. Клиент ISA связывается с целевым веб-сервером непосредственно после того, как ISA установила начальное соединение, посредством связи в туннеле SSL, который был создан после согласования SSL.

На рисунке выше показано, как работает туннелирование SSL.

- Клиент ISA запрашивает веб-объект с веб-сайта.

- ISA перенаправляет запрос на веб-сервер

- ISA подключается к веб-серверу через порт SSL 443 или 563 в зависимости от конфигурации.

- ISA сообщает клиенту, что соединение установлено, и передает соединение клиенту.

О. Клиент связывается с веб-сервером напрямую без какого-либо вмешательства со стороны ISA через установленный туннель SSL.

Мост SSL — это завершение или инициирование соединения SSL ISA. Примером этого является, когда клиент ISA запрашивает объект HTTP. ISA действует от имени клиентов и шифрует запрос, а затем перенаправляет его на целевой веб-сервер. Зашифрованный объект передается ISA, и объект расшифровывается ISA, а затем отправляется клиенту, запросившему HTTP-объект.

Мост SSL позволяет ISA шифровать или расшифровывать клиентские запросы при передаче запроса на целевой веб-сервер.

ISA перехватит запрос клиента, когда он будет отправлен на веб-сервер. Затем ISA будет действовать от имени или передавать запрос веб-серверу и возвращать результат запроса (обычно веб-страницу или файл) клиенту. Таким образом, клиент не взаимодействует с веб-сервером напрямую, что повышает безопасность.

Рисунок 1 а: Например, в сценарии обратной публикации ISA Server может обслуживать клиентский SSL-запрос, закрывая SSL-соединение от клиента и повторно открывая новое соединение с веб-сервером. Это также называется мостом SSL.

Возможный сценарий обратной публикации

- Соединение устанавливается клиентом, запрашивающим веб-объект на ISA-сервере.

- Сервер ISA отправляет сертификат на стороне сервера, чтобы аутентифицировать себя, доказывая, что сервер является тем, за кого себя выдает.

- Пользователь шифрует запрос и пересылает запрос на сервер ISA.

- ISA-сервер расшифровывает запрос и проверяет свой собственный кеш, если объект не найден, он повторно шифрует запрос и подключается к целевому веб-сайту, запрашивая объект с веб-сайта.

- веб-сайт отвечает, и зашифрованный объект передается в ISA

- ISA отправляет уже зашифрованный объект клиенту, чтобы его можно было расшифровать и просмотреть.

Могут возникать различные сценарии, и обычно ISA шифрует запрос от имени клиента, что еще больше отличает сценарий обратной публикации от стандартного SSL-моста ISA.

В руководстве под названием «Использование ISA для принудительного подключения SSL к опубликованным веб-сайтам» я покажу вам, что вы можете легко настроить свой веб-сайт для запроса SSL-соединения.

Как ISA обрабатывает SSL-запросы.

ISA обрабатывает исходящий запрос, обрабатывая любой запрос, направленный ISA, который указывает либо на порт 443, либо имеет принадлежность к Https. ЕСЛИ существует правило маршрутизации для соединения запроса, то ISA обрабатывает запрос в соответствии с правилом маршрутизации. Если нет правила маршрутизации, то запрос обрабатывается так, как вы указали в правилах и политиках ISA. Вы можете изменить, какой порт прослушивает SSL-запросы. Посмотрите на диаграмму ниже.

Типичные настройки порта показаны выше. Я бы посоветовал оставить для порта значение 443, так как это настройка по умолчанию, которая упрощает устранение неполадок.

Входящие запросы SSL — это когда внешний клиент запрашивает веб-объект, который находится на опубликованном веб-сервере в вашей сети. Внешний подключается к внешнему сетевому адаптеру вашей ISA через порт 443, и сертификат на стороне сервера отправляется клиенту, сервер ISA извлекает веб-объект и пересылает зашифрованный объект внешнему запрашивающему клиенту. Могут возникать различные конфигурации, и это будет определять, как клиент взаимодействует с веб-сервером.

Резюме: многие организации изучили SSL и отказались от него из-за нехватки ресурсов или непонимания технологии. Некоторые внедряют технологию и заставляют ее работать, но не могут сказать, работает она или нет. В этом руководстве я надеюсь решить некоторые проблемы, которые могут у вас возникнуть как с SSL-мостом, так и с SSL-туннелированием.