Понимание и настройка сетевой политики и служб доступа в Server 2012 (часть 3)

Введение

В части 1 этой серии мы рассмотрели, как сетевая политика и службы доступа в Windows 2012 и, в частности, защита доступа к сети (NAP) могут помочь защитить вашу сеть, когда к ней подключаются VPN-клиенты, путем проверки установленных вами требований к работоспособности. в рамках плана охраны здоровья. Во второй части мы поделились некоторыми советами по фактическому развертыванию NAP в Windows Server 2012. В третьей части мы собираемся обсудить процесс настройки серверов RADIUS.

Краткий обзор RADIUS: что он делает

В Windows Server 2012 служба политики сети (NPS) может делать больше, чем просто защита доступа к сети (NAP). Он также может работать как сервер RADIUS или прокси-сервер RADIUS, как мы упоминали в части 1 этой серии. RADIUS существует с начала 1990-х годов и является стандартом IETF. Он был определен в RFC 2058 и 2059, которые с тех пор устарели по новым стандартам. Хорошей отправной точкой, когда вы планируете развернуть RADIUS в своей организации, является RFC 6158, опубликованное в марте 2011 года.

RADIUS — это протокол клиент/сервер с открытым исходным кодом, разработанный для того, чтобы дать сетевым администраторам возможность централизованно управлять аутентификацией, авторизацией и учетными записями (AAA). Эти три функции работают вместе, чтобы обеспечить контроль над удаленными пользователями и компьютерами, сначала аутентифицируя их удостоверения, чтобы определить, разрешен ли им доступ к сети, затем разрешая им использовать определенные сетевые службы или подключаться к определенным сетевым ресурсам и подтверждая учет, чтобы вы могли отслеживать использование услуг. Серверы RADIUS проверяют личность через базу данных на сервере RADIUS, базу данных Active Directory, сервер LDAP, Kerberos, базу данных SQL или другие средства. Поскольку RADIUS ведет учетные записи, это позволяет собирать статистическую информацию об использовании или даже выставлять счета пользователям, отделам или организациям в соответствии с их использованием.

Краткий обзор RADIUS: как это работает

Процесс RADIUS AAA работает следующим образом:

- Удаленный пользователь/компьютер отправляет запрос на сервер удаленного доступа для доступа к определенным сетевым ресурсам, содержащимся на сервере доступа к сети.

- Сервер доступа к сети запрашивает учетные данные (например, имя пользователя и пароль).

- Пользователь предоставляет учетные данные.

- Сервер удаленного доступа отправляет запрос на сервер RADIUS для аутентификации и авторизации, который включает учетные данные (пароль зашифрован).

- Сервер RADIUS проверяет запрос и отвечает, отклоняя запрос (если не указаны или указаны неправильные учетные данные), оспаривает запрос, запрашивая дополнительную информацию (PIN, смарт-карта и т. личность.

- Если запрос принят, сервер RADIUS проверяет базу данных, чтобы определить, какие ресурсы разрешено использовать пользователю, и разрешает пользователю использовать запрошенные ресурсы, если они есть в списке.

- Начинает отслеживание, когда сервер доступа к сети отправляет пакет Accounting Start.

- Получает промежуточные пакеты обновлений от сетевого сервера во время активного сеанса. Информация может включать количество использованного времени и данных.

- Получает пакет Accounting Stop по завершении сеанса.

RADIUS использует пакеты UDP для связи через порты 1645 и 1646. Он может использовать несколько различных методов аутентификации.

Настройка RADIUS

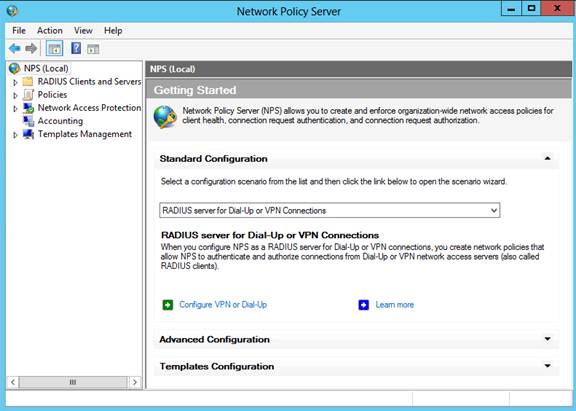

Чтобы настроить аутентификацию RADIUS для своей сети, вы начинаете с открытия консоли управления NPS, показанной на рис. 1, которую вы найдете в меню инструментов администрирования после установки роли сервера NPS (как мы показали в предыдущем выпуске). в этой серии статей).

Для настройки RADIUS можно использовать стандартную или расширенную конфигурацию. Параметр «Стандартная конфигурация» запускает мастер настройки, поэтому мы сначала рассмотрим его.

фигура 1

У вас есть два варианта выбора стандартной конфигурации:

- Вы можете настроить сервер RADIUS для удаленного доступа или VPN-подключений.

- Вы можете настроить сервер RADIUS для беспроводного или проводного соединения 802.1x.

В нашем сценарии мы настроим сервер RADIUS для удаленного доступа или VPN-подключений, поскольку мы уже настроили VPN-сервер. Нажмите ссылку «Настроить VPN или удаленный доступ».

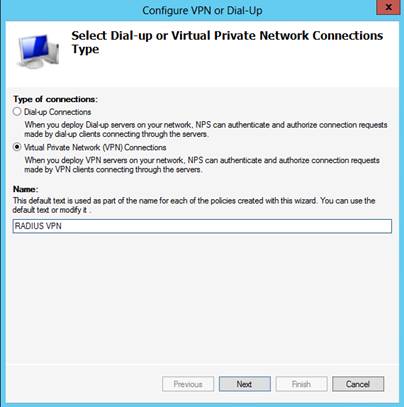

На следующей странице вам будет предложено выбрать тип подключения (Dial-up или VPN). В этом случае мы выберем подключения к виртуальной частной сети (VPN). NPS сможет аутентифицировать и авторизовать запросы на подключение от VPN-клиентов. На этой странице также необходимо указать имя, которое будет использоваться как часть имени политики для политик, которые создаст мастер. Это диалоговое окно показано на рисунке 2.

фигура 2

На следующей странице вам нужно добавить клиентов RADIUS. Это серверы доступа к сети, которые будут перенаправлять запросы на подключение от удаленных клиентов на сервер RADIUS. Нажмите кнопку ADD, показанную на рис. 3, чтобы добавить своих клиентов RADIUS и заполнить поля диалогового окна, запрашивая понятное имя, IP-адрес или DNS, а также шаблон общего секрета, если вы его используете. Вы также можете вручную ввести общий секрет, если хотите, или вы можете автоматически сгенерировать общий секрет, нажав соответствующую кнопку.

Рисунок 3

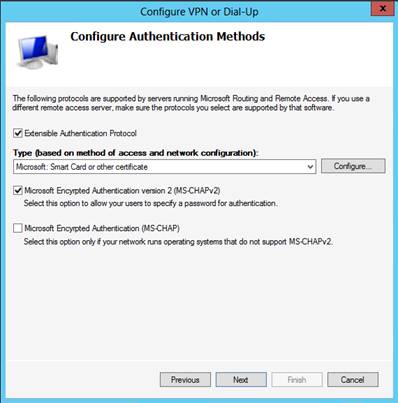

На следующей странице мастера вы настроите методы аутентификации, которые будут использоваться RADIUS. По умолчанию выбрана версия 2 Microsoft Encrypted Authentication (MS-CHAPv2). Вы также можете выбрать MS-CHAP, если операционные системы в вашей сети не поддерживают MS-CHAPv2, но это не рекомендуется, так как это не так безопасно. Другой вариант — использовать расширяемый протокол аутентификации (EAP). Если вы выберете EAP, вы можете использовать безопасный пароль (EAP-MSCHAPv2) или Microsoft Protected EAP (PEAP), а также смарт-карту или сертификат. Это самый безопасный метод аутентификации. Обратите внимание, что вы можете выбрать несколько протоколов, как показано на рисунке 4.

Рисунок 4

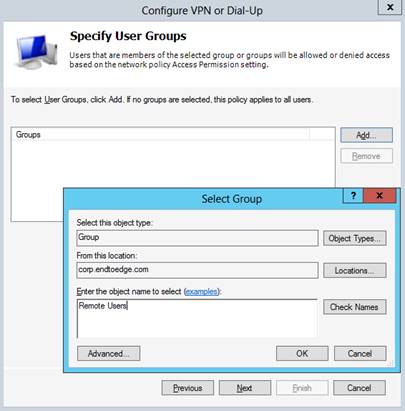

Следующим шагом является выбор групп пользователей, членам которых будет разрешен или запрещен доступ к серверам доступа к сети через VPN, на основе настройки разрешения доступа в сетевой политике. Нажмите кнопку «Добавить», чтобы добавить группы пользователей. Это вызовет диалоговое окно, в котором вы можете выбрать группы, как показано на рисунке 5.

Рисунок 5

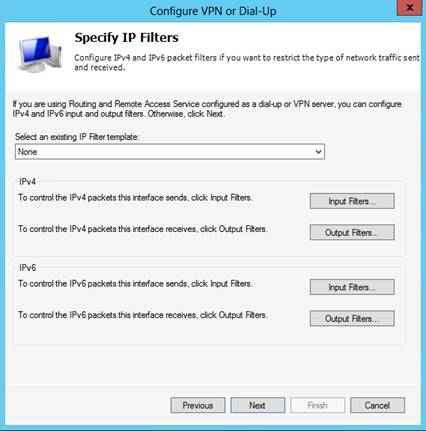

На следующей странице мастера можно настроить IP-фильтры IPv4 и IPv6, чтобы контролировать, какие типы сетевого трафика можно отправлять и получать через VPN-сервер. Здесь вы можете настроить входные и выходные фильтры для каждого IP-протокола, как показано на рис. 6. Мы обсуждали входные и выходные фильтры в предыдущем выпуске этой серии статей.

Рисунок 6

На следующей странице мастера вы указываете параметры шифрования, чтобы определить минимальную стойкость шифрования, которая будет разрешена между клиентами доступа и серверами доступа к сети.

Ваш выбор включает в себя:

- Базовое шифрование (MPPE 40 бит)

- Надежное шифрование (MPPE 56 бит)

- Сильнейшее шифрование (MPPE 128 бит)

Вы можете выбрать несколько степеней шифрования, и сервер и клиенты будут согласовывать самые сильные из них. По умолчанию разрешены все уровни надежности, как показано на рис. 7. Вы можете снять отметку с вариантов шифрования с более низким уровнем надежности, чтобы принудительно подключаться только тогда, когда может поддерживаться более безопасное шифрование. Если снять все флажки, трафик от клиентов к серверу сетевого доступа не будет шифроваться, поэтому делать это не рекомендуется.

Рисунок 7

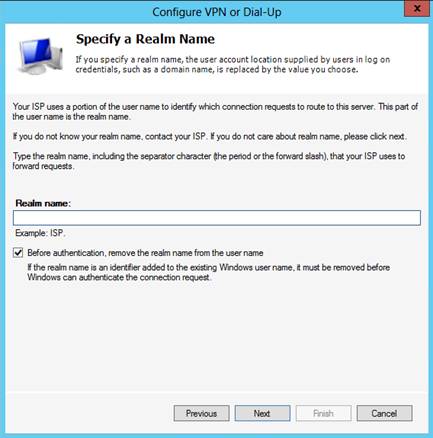

На следующей странице мастера вам будет предложено указать имя области, которое является частью имени пользователя, используемого провайдером для идентификации запросов на подключение, направляемых на этот сервер. Не обязательно указывать имя области; вы можете оставить это поле пустым, если вы не знаете имя области или не заботитесь об этом. Если вы укажете имя области, вы должны оставить установленным флажок Перед проверкой подлинности удалить имя области из имени пользователя, как показано на рис. 8, чтобы Windows могла аутентифицировать запрос на подключение.

Рисунок 8

На этом мастер завершает работу, и когда вы нажмете «Готово» на следующей странице, он автоматически создаст две политики: сетевую политику и политику запросов на подключение. Имена этих политик будут использовать имя, назначенное ранее в мастере. Клиенты RADIUS также будут настроены. Существует ссылка с пометкой «Сведения о конфигурации», с помощью которой вы можете просмотреть сводку параметров конфигурации (она открывается в вашем веб-браузере по умолчанию), чтобы вы могли просмотреть ее и убедиться, что все правильно, прежде чем нажимать кнопку « Готово».

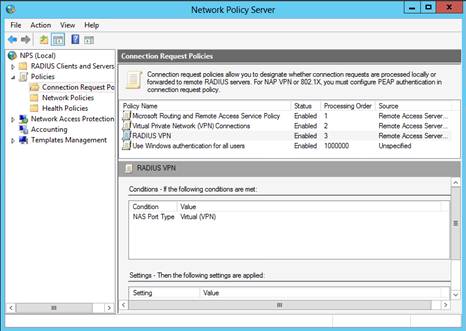

После нажатия кнопки «Готово» новые политики отобразятся в узлах «Политики» консоли управления NPS в разделе «Политики запросов на подключение» и «Сетевые политики», как показано на рис. 9.

Рисунок 9

Ваши RADIUS-клиенты, настроенные с помощью мастера, появятся в узле RADIUS-клиентов.

Резюме

В части 3 этой серии из нескольких частей, посвященной пониманию и настройке NPAS в Windows Server 2012, мы начали обсуждение RADIUS и того, как настроить NPS для работы в качестве сервера RADIUS. На этот раз мы рассмотрели шаги мастера настройки, а в следующий раз поговорим о том, как использовать параметр «Расширенная настройка», как настроить группы серверов RADIUS и как настроить прокси-сервер RADIUS.