Понимание и настройка сетевой политики и служб доступа в Server 2012 (часть 2)

Введение

В части 1 этой серии мы рассмотрели, как сетевая политика и службы доступа в Windows 2012 и, в частности, как защита доступа к сети (NAP) может помочь защитить вашу сеть, когда к ней подключаются VPN-клиенты, путем проверки требований к работоспособности, которые вы институт в рамках плана по охране здоровья. Во второй части мы дадим несколько советов по фактическому развертыванию NAP в Windows Server 2012. Однако имейте в виду, что NPAS и NAP — сложные темы, и здесь мы рассмотрим лишь некоторые основы. В библиотеке TechNet есть гораздо более подробные рекомендации, которые касаются многих различных сетевых сценариев.

Установка службы роли NPS на Windows Server 2012

Чтобы развернуть NAP в Windows Server 2012, необходимо установить роль Network Policy and Access Services со службой роли Network Policy Server. Это можно сделать одним из двух способов: с помощью диспетчера сервера для установки NPS через графический интерфейс пользователя или с помощью PowerShell для установки NPS через командную строку.

Перед попыткой установки необходимо знать, что если на компьютере настроен вручную IPv6-IPv4-адрес, NPS может не установиться правильно. Вы должны отключить конфигурацию IPv6, прежде чем пытаться установить NPS. Вот как:

- На начальном экране Windows Server 2012 введите Сеть.

- На правой панели поиска выберите Настройки.

- Щелкните параметр «Просмотр сетевых подключений» в списке.

- Щелкните правой кнопкой мыши сетевое подключение для вашей локальной сети и выберите «Свойства».

- На вкладке «Сеть» снимите флажок «Протокол Интернета версии 6 (TCP/IPv6)».

- Нажмите «ОК».

Установка службы роли NPS с помощью диспетчера сервера

Чтобы установить службу роли NPS в Windows Server 2012 через графический интерфейс, сначала откройте Диспетчер серверов на панели задач рабочего стола или на плитке Диспетчер серверов на начальном экране и выполните следующие действия:

- В диспетчере серверов нажмите «Управление» и нажмите «Добавить роли и компоненты».

- На странице «Перед началом» нажмите «Далее».

- На странице «Выбор типа установки» нажмите «Установка на основе ролей/функций», а затем нажмите «Далее».

- На странице Выбор целевого сервера щелкните Выбрать сервер из пула серверов, щелкните имена серверов, на которых вы хотите установить сервер политики сети, и нажмите Далее.

- На странице «Выбор ролей сервера» нажмите «Сетевая политика и службы доступа», а затем нажмите «Далее» три раза.

- На странице Выбор служб ролей щелкните Сервер политики сети и в диалоговом окне Мастер добавления ролей и компонентов убедитесь, что установлен флажок Включить средства управления (если применимо ).

- Нажмите «Добавить компоненты» и нажмите «Далее».

- На странице Подтверждение выбора установки щелкните Установить.

- На странице «Результаты установки» убедитесь, что установка прошла успешно, а затем нажмите «Закрыть».

Установка службы роли NPS с помощью PowerShell

Чтобы установить службу роли NPS в Windows Server 2012 с помощью PowerShell, сначала нужно щелкнуть правой кнопкой мыши значок PowerShell на панели задач и выбрать « Запуск от имени администратора», чтобы открыть сеанс PowerShell с правами администратора. Затем выполните следующие шаги:

- Загрузите модуль диспетчера серверов, набрав: Import-Module Servermanager

- Затем установите службу роли NPS, введя: Install-WindowsFeature –name napas-policy-server –includemanagementtools

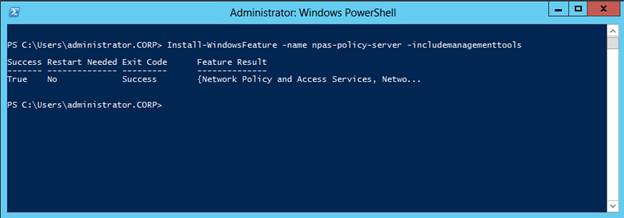

Примечание. При этом также будет установлена роль DHCP-сервера. - Когда служба роли будет успешно установлена, PowerShell сообщит об успехе = True, а в разделе «Результат функции» отобразятся сетевая политика и службы доступа, как показано на рисунке 1.

Рисунок 1. Роль NPS успешно установлена

Настройка NAP-сервера

Вы можете настроить сервер NAP с тремя различными типами политик:

- Политики запросов на подключение, которые используют подключения и параметры для проверки подлинности клиентских запросов на доступ к сети. Эти политики также определяют, где будет выполняться аутентификация. У вас должна быть политика запросов на подключение для каждого метода принудительной защиты доступа к сети.

- Сетевые политики, которые используют условия, настройки и ограничения для определения уровня доступа, который будет авторизован для клиента, пытающегося подключиться к сети. Для развертывания NAP необходимы как минимум две сетевые политики: одна для клиентских компьютеров, которые признаны соответствующими вашим политикам работоспособности, и одна для тех клиентов, которые не соответствуют требованиям.

- Политики работоспособности, определяющие, какие средства проверки работоспособности системы (SHV) следует оценивать и как их следует использовать для оценки состояния работоспособности. Вы должны включить по крайней мере один SHV для каждой политики работоспособности.

При создании сетевых политик необходимо помнить, что клиентский запрос может соответствовать одной политике подключения и одной сетевой политике. Он не может соответствовать нескольким политикам одного типа, поэтому при совпадении ни одна из других политик применяться не будет. Это означает, что порядок обработки политик важен. Источник запроса также используется при определении порядка оценки.

При наличии политик, указывающих источник, запросы, отправленные из соответствующего источника, оцениваются только в соответствии с этими политиками. Если ни в одной из политик не указан совпадающий источник, клиенты пытаются сопоставить политики с неуказанным источником. Если существует несколько политик с одним и тем же источником, который соответствует источнику клиента, используется политика с наивысшим порядком обработки (и в случае сбоя сервер политики сети переходит вниз по списку политик в порядке обработки, пока не найдет политику, соответствующую ).

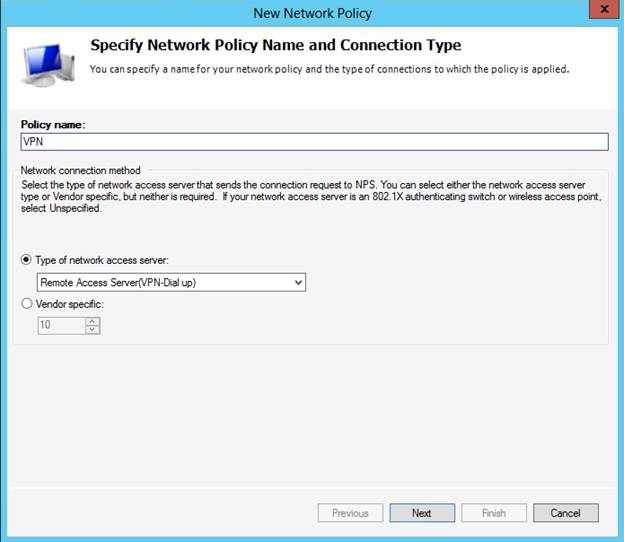

Чтобы настроить NSP с сетевой политикой, используйте мастер создания сетевой политики на сервере NPS. На сервере NPS откройте средство администрирования Network Policy Server из меню «Администрирование». На левой панели разверните узел Политики и щелкните Сетевые политики. Щелкните правой кнопкой мыши и выберите «Создать», чтобы запустить мастер создания новой сетевой политики, как показано на рисунке 2.

Рисунок 2: Создание новой сетевой политики

Вы можете создать новую политику запросов на подключение или новую политику работоспособности, щелкнув правой кнопкой мыши узел «Политика запросов на подключение» или «Политики работоспособности» и выбрав «Создать».

Настройка VPN-серверов с NPS

Шаги, связанные с настройкой VPN-серверов с NPS, следующие:

- Установите и настройте свои VPN-серверы, как описано в первой части этой главы.

- Решите, какой метод аутентификации будет использоваться.

- Установите роль NPS на сервере NPS.

- Автоматически подайте сертификат сервера на серверы NPS или приобретите сертификат сервера (для проверки подлинности PEAP-MS-CHAP v2).

- Для EAP-TLS или PEAP-TLS без смарт-карт автоматически подайте заявку на сертификаты пользователей и/или компьютеров пользователям домена и клиентским компьютерам, которые являются членами домена.

- Настройте свои VPN-серверы в качестве клиентов RADIUS в NPS.

- Создайте группу пользователей Active Directory для пользователей, которым будет разрешено подключаться через VPN-серверы.

- Настройте сетевые политики для служб VPN в NPS.

Чтобы создать запрос на подключение и сетевые политики, необходимые для развертывания VPN-серверов в качестве клиентов RADIUS на сервере NPS, можно использовать мастер создания подключений удаленного доступа или виртуальной частной сети. Откройте консоль NPS из меню «Администрирование» на сервере, на котором установлена служба роли сервера политики сети. Щелкните узел верхнего уровня NPS (локальный) на левой панели и выполните следующие действия.

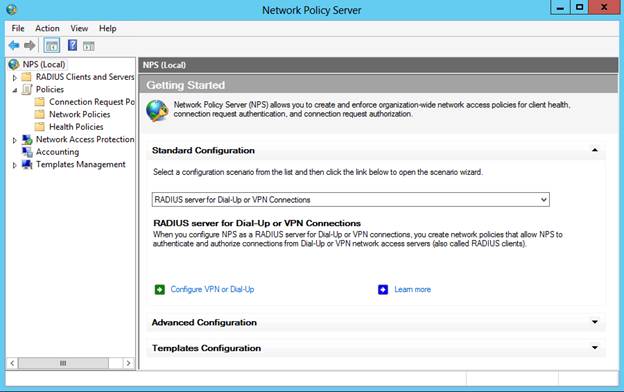

- В разделе «Стандартная конфигурация» в раскрывающемся списке выберите сервер RADIUS для удаленного доступа или VPN-подключений, как показано на рисунке 3.

Рисунок 3. Создание политик, необходимых для развертывания VPN-серверов в качестве клиентов RADIUS для NPS

- Щелкните Настроить VPN или удаленный доступ.

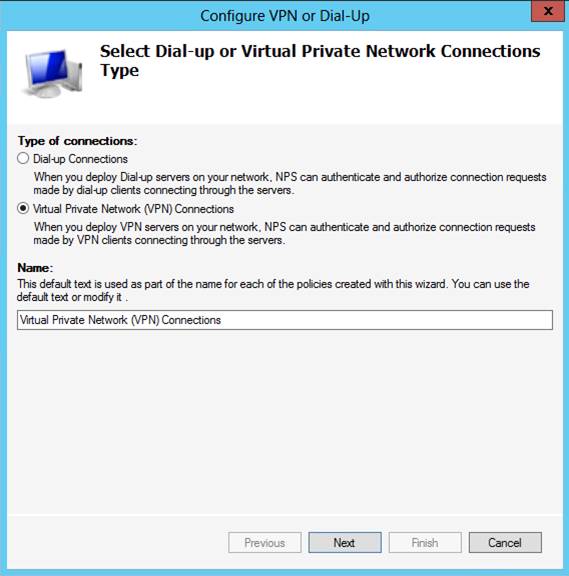

- В мастере выберите Подключения к виртуальной частной сети (VPN) в разделе Тип подключения, как показано на рис. 4.

Рисунок 4: Выбор типа подключения (VPN)

Укажите текст, который будет частью имени для каждой политики, создаваемой мастером, или примите значение по умолчанию и нажмите кнопку Далее.

- На странице «Укажите удаленный доступ или VPN-сервер» локальный компьютер будет автоматически добавлен в качестве клиента RADIUS к серверу NPS, если он использует RRAS в качестве VPN-сервера. Вы можете добавить удаленные VPN-серверы, нажав кнопку «Добавить».

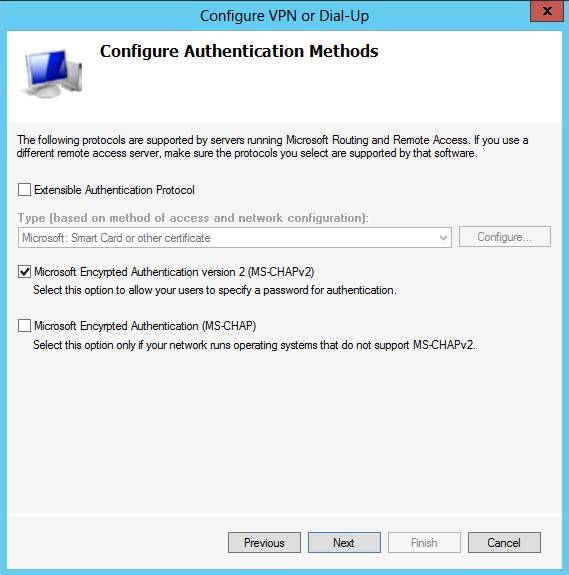

- На странице Configure Authentication Methods выберите протоколы, которые вы хотите использовать для аутентификации, как показано на рис. 5.

Рисунок 5: Настройка метода(ов) аутентификации

- На странице Specify User Groups вы можете выбрать группы, к которым будет применяться политика, нажав кнопку Add. Если вы не выберете ни одну группу, политика будет применяться ко всем пользователям.

- На странице Specify IP Filters можно настроить входные и выходные фильтры IPv4 и IPv6 для VPN-сервера RRAS.

- На странице «Укажите параметры шифрования» вы можете выбрать уровень шифрования, который будет использоваться для MPPE (40-битный, 56-битный и/или 128-битный). По умолчанию выбраны все три, как показано на рисунке 6.

Рисунок 6: Указание параметров шифрования

- На странице Specify Realm Name вы можете указать имя области, чтобы заменить имя домена в учетных данных пользователя. Это имя, которое ваш интернет-провайдер использует для пересылки запросов. Это необязательное поле.

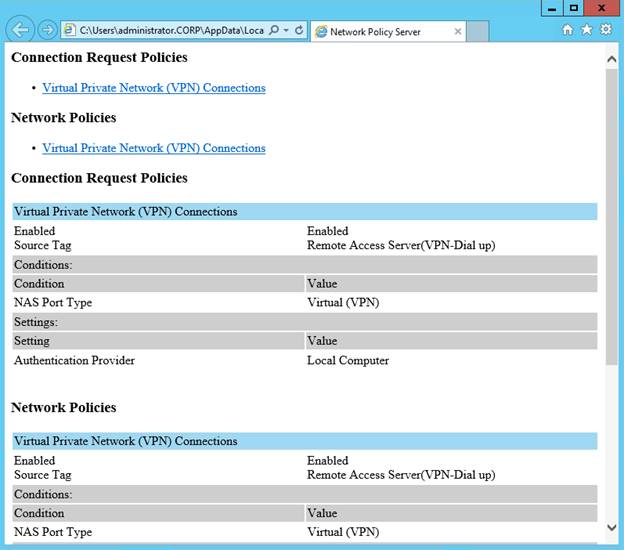

- На странице «Завершение новых удаленных или виртуальных частных сетевых подключений и клиентов RADIUS» (последняя страница мастера) вы можете щелкнуть «Сведения о конфигурации», чтобы просмотреть варианты конфигурации. Это откроет сведения о конфигурации в веб-браузере по умолчанию, как показано на рисунке 7.

Рисунок 7: Просмотр сведений о конфигурации в браузере

- Щелкните Готово в мастере, чтобы создать политики. Теперь они будут отображаться в узлах «Политики запросов на подключение» и «Политики сети» в консоли сервера политики сети.

Настройка центра регистрации работоспособности

Вы можете настроить требования аутентификации, центры сертификации и политику запросов для HRA.

- Требования к аутентификации: вы можете либо ограничить выдачу сертификатов работоспособности пользователям домена, прошедшим проверку подлинности, либо разрешить анонимным пользователям получать сертификаты работоспособности. Если вы разрешите и то, и другое, будут созданы два отдельных веб-сайта: один для запросов пользователей домена, а другой — для запросов анонимных пользователей. Вы можете включить SSL, чтобы клиенты, взаимодействующие с веб-сайтами, использовали безопасный (https://) URL-адрес. Серверу IIS потребуется сертификат SSL в хранилище сертификатов локального компьютера или хранилище сертификатов текущего пользователя, который будет использоваться для проверки подлинности сервера.

- Центр сертификации: вы должны настроить HRA как минимум с одним ЦС NAP. Вы можете добавлять или удалять центры сертификации и изменять их порядок в узле центра сертификации консоли HRA. Вы можете использовать как автономный ЦС, так и корпоративный ЦС.

- Политика запросов. Параметры политики запросов определяют, как HRA взаимодействует с клиентами, в частности, элементы криптографической политики, включающие алгоритмы асимметричного ключа, алгоритмы хэш-ключа, поставщиков криптографических услуг и политику транспорта. Вы можете использовать параметр политики запросов по умолчанию, который согласовывает взаимоприемлемый механизм шифрования, и это обычно является наилучшей практикой, если вы не уверены, что ваши измененные параметры будут работать правильно.

Настройка клиентских компьютеров

Корпорация Майкрософт рекомендует в рамках своих передовых практик настраивать клиентские компьютеры автоматически. Клиентские компьютеры с поддержкой NAP (те системы Windows XP SP3 и более поздних версий, на которых установлено и запущено программное обеспечение агента NAP) можно настроить автоматически, импортировав файлы конфигурации NAP в групповую политику. Вы можете настроить параметры клиента NAP одним из трех способов:

- Консоль настройки клиента NAP предоставляет графический интерфейс для настройки параметров клиента NAP.

- Netsh позволяет настраивать параметры клиента NAP из командной строки.

- Консоль управления групповыми политиками позволяет настраивать параметры клиента NAP в групповой политике для клиентов, являющихся членами домена.

Параметры клиента NAP можно сохранить в файле конфигурации, который затем можно применить к другим компьютерам. Вы должны быть членом локальной группы администраторов на компьютере, чтобы импортировать файл конфигурации. Чтобы импортировать файл конфигурации, введите NAPCLCFG.MSC в командной строке или в поле «Выполнить», чтобы открыть консоль настройки клиента NAP. Щелкните правой кнопкой мыши узел верхнего уровня, Конфигурация клиента NAP (локальный компьютер) на левой панели и выберите Импорт. Перейдите к месту хранения файла, введите имя файла конфигурации и выберите «Открыть».

В качестве альтернативы вы можете ввести netsh nap client import filename = <имя файла>

Необходимо включить хотя бы один клиент принудительной защиты доступа к сети на клиентских компьютерах. Шесть типов клиентов принудительной защиты доступа к сети:

- ДЧП

- IPsec

- Шлюз удаленных рабочих столов

- EAP

- Удаленный доступ

- Беспроводной EAP через локальную сеть

Ваши VPN-клиенты должны быть включены в качестве клиентов удаленного доступа, чтобы политики работоспособности применялись, когда они пытаются получить доступ к сети через VPN-сервер с поддержкой NAP. Клиенты принудительной защиты доступа к сети включаются и отключаются с помощью консоли настройки клиента NAP или команды netsh. Вы должны быть локальным администратором, чтобы включать или отключать принудительные клиенты. Чтобы включить клиент принудительного применения удаленного доступа через консоль, щелкните узел «Клиенты принудительного применения» на левой панели. На средней панели щелкните правой кнопкой мыши Remote Access Quarantine Enforcement Client и выберите Включить.

Чтобы включить клиент принудительного удаленного доступа в командной строке, введите:

Идентификатор принудительного применения набора клиентов netsh nap = 79618 ADMIN — «ENABLE»

Резюме

В частях 1 и 2 этой серии, посвященных пониманию и настройке сетевой политики и служб доступа в Windows Server 2012, мы рассмотрели развертывание NAP. В части 3 мы перейдем к процессу настройки серверов RADIUS.