Полное руководство по различным типам VPN

Если вы изучаете VPN в образовательных целях или в целях покупки, важно помнить, что вы можете выбирать между различными типами VPN. Некоторые типы VPN уже устарели или больше не подходят для бизнес-среды по соображениям безопасности. И хотя во многих материалах в Интернете говорится об этих устаревших типах, вам лучше сосредоточиться на более современных VPN.

Некоторые типы VPN также больше подходят для конкретного случая использования, чем другие. Чтобы убедиться, что вы выбрали правильный вариант для своего бизнеса, вы должны быть знакомы с различными типами VPN. Итак, в этой статье я объясню, чем отличаются VPN в зависимости от архитектуры и протокола, подробно разбив эти две классификации. Прежде чем сделать это, давайте сначала рассмотрим, что такое VPN.

Краткий обзор: что такое VPN?

Виртуальная частная сеть (VPN) позволяет расширить вашу частную сеть через общедоступную сеть, такую как Интернет. В то же время он защищает ваши соединения от прослушивания. Надежная VPN позволяет авторизованным пользователям отправлять и получать файлы, сообщения и другие данные без риска. Другими словами, VPN поддерживает конфиденциальность и целостность данных.

В настоящее время VPN пользуются большим спросом в связи с растущим распространением удаленной и гибридной работы. В недавнем отчете указано, что ожидается, что мировой рынок VPN вырастет с 38,56 млрд долларов США в 2021 году до 45,89 млрд долларов США в этом году (2022). В том же отчете также прогнозируется продолжение роста до 91,20 млрд долларов США в 2026 году при среднегодовом темпе роста 18,7%. В результате важно знать больше о VPN. Продолжая наше обсуждение выше, давайте углубимся в то, как работают VPN.

Как работают VPN?

Удаленные пользователи используют технологию туннелирования для получения пакетов из вашей внутренней сети через Интернет. Туннелирование инкапсулирует пакеты, предназначенные для частной сети, чтобы они могли проходить через общедоступную сеть. VPN — это технология, использующая туннелирование.

Кроме того, VPN защищает соединения ваших удаленных пользователей с помощью шифрования, которое делает данные нечитаемыми. Даже если злоумышленники перехватят соединения ваших пользователей, они не смогут получить какую-либо полезную информацию. Любые перехваченные данные будут нечитаемы.

Бизнес-VPN позволит удаленным работникам безопасно получать доступ к вашим внутренним серверам, файлам и принтерам. Это будет так, как если бы они были внутри сети вашей компании. Вот что мы имеем в виду, говоря: «VPN расширяет вашу частную сеть».

Сценарий, который мы только что описали, описывает конкретную архитектуру VPN, известную как удаленный доступ. В следующем разделе я расскажу о трех основных типах архитектуры VPN.

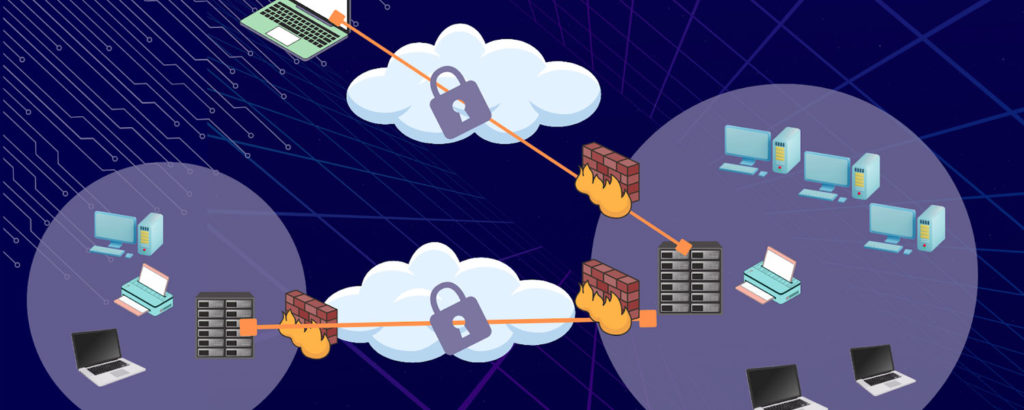

3 типа VPN в зависимости от архитектуры

Архитектура VPN относится к тому, как структурирована среда VPN. Давайте поговорим об этих трех архитектурах VPN более подробно.

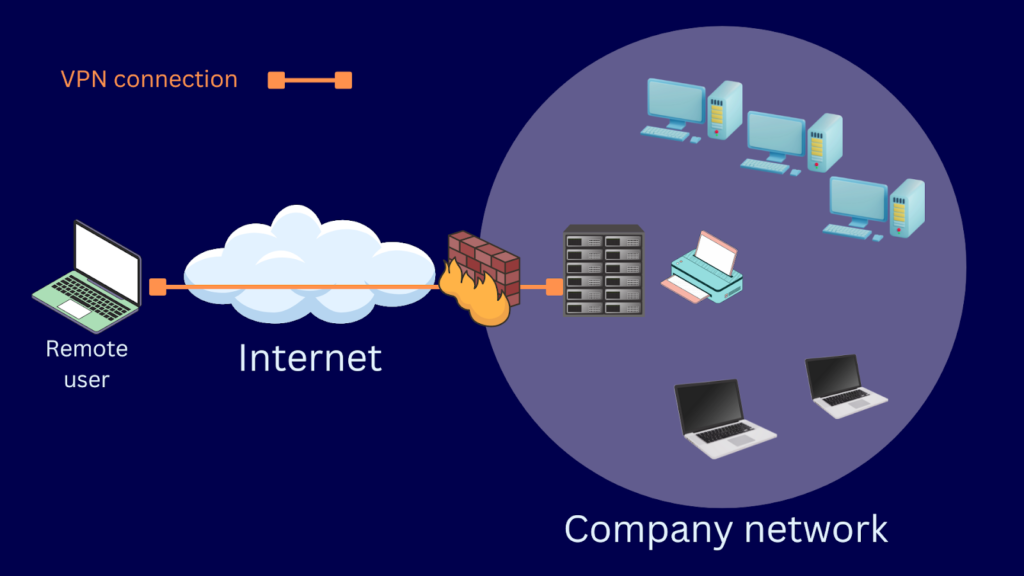

1. VPN с удаленным доступом

Удаленный доступ относится к архитектуре VPN, состоящей из внешних пользователей и внутренней сети за VPN-шлюзом или сервером. В этой архитектуре внешним пользователям нужен VPN-клиент для подключения к VPN-шлюзу в сети или на «сайте». По этой причине VPN с удаленным доступом также называется VPN «клиент-сайт» или VPN на основе клиента. Клиент обычно представляет собой часть программного обеспечения, установленного на устройстве пользователя.

VPN с удаленным доступом идеально подходит для ситуаций, когда у вас есть удаленные пользователи, которым нужен доступ к вашей внутренней сети. Пользователи могут безопасно подключаться к вашей сети дома, в отеле, в аэропорту или где угодно. Прокрутите назад, чтобы увидеть, как выглядит типичная VPN с удаленным доступом.

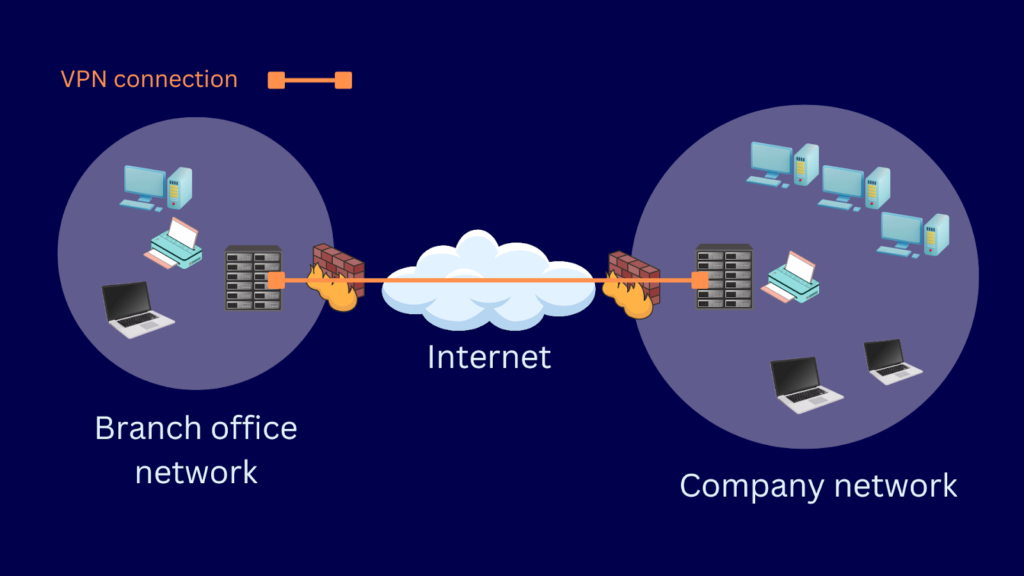

2. Сеть-сеть VPN

VPN типа «сеть-сеть» или VPN «шлюз-шлюз» — это архитектура VPN, которая соединяет две отдельные сети. Для реализации этой архитектуры требуется VPN-шлюз или сервер в каждой сети. В отличие от удаленного доступа, эта архитектура не требует установки какого-либо клиентского программного обеспечения. После подключения двух VPN-шлюзов пользователи, находящиеся в обеих сетях, могут получить доступ к ресурсам в другой сети.

Вы захотите использовать VPN типа «сеть-сеть» для подключения филиала к сети вашей штаб-квартиры. Вы также можете использовать эти типы VPN для подключения сети торгового партнера к вашей сети.

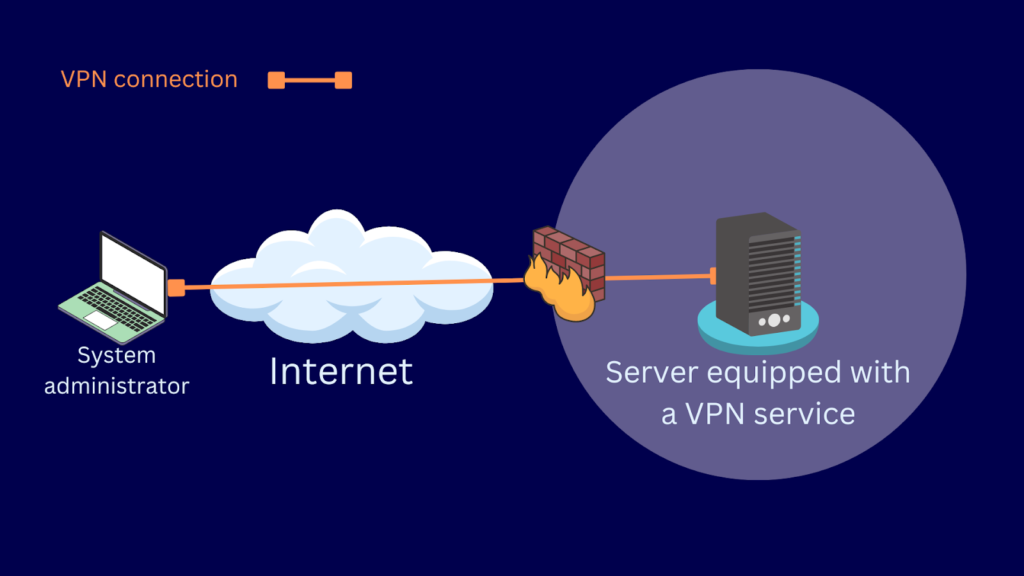

3. Межхостовая VPN

VPN типа «хост-хост» похож на VPN с удаленным доступом. Для этой архитектуры VPN также требуется VPN-клиент на одном конце. Основное отличие состоит в том, что вместо шлюза VPN другая конечная точка сама предоставляет услугу VPN. Эта «другая конечная точка» обычно представляет собой сервер с работающей на нем VPN.

Вы будете использовать эти типы VPN, если вашим системным администраторам нужен безопасный доступ к высокочувствительному серверу. Вы можете заблокировать этот сервер и ограничить доступ через межхостовую VPN. Таким образом, доступ могут иметь только авторизованные пользователи, у которых есть клиенты VPN, настроенные для службы VPN этого сервера. На приведенной ниже диаграмме ноутбук системного администратора действует как один хост, а сервер на другом конце — как другой хост.

Помимо архитектуры, VPN также различаются в зависимости от используемого протокола. Давайте теперь обсудим типы протоколов VPN.

6 типов VPN в зависимости от протокола

Протокол — это общий набор правил, которым следуют устройства или приложения для связи друг с другом. Например, если два VPN-шлюза или VPN-клиент и VPN-сервер должны установить VPN-подключение, они должны поддерживать один и тот же протокол VPN. В следующих подразделах я расскажу о наиболее часто используемых протоколах VPN сегодня и в прошлом. Я также выделю их плюсы и минусы.

1. IPSec VPN

Безопасность интернет-протокола (IPSec) — наиболее широко используемый протокол VPN в бизнес-среде. Если вы хотите быть техническим, IPSec — это не просто один протокол. Скорее, это набор протоколов, обеспечивающих такие функции безопасности, как аутентификация, целостность данных, шифрование и т. д. Мы обсуждали эти протоколы и IPSec в целом в этом всеобъемлющем руководстве.

Вот несколько плюсов и минусов IPSec.

Плюсы

- Хорошо зарекомендовавший себя

- Отлично подходит для случаев использования между сайтами из-за соображений совместимости.

Минусы

- Сложный для случаев использования удаленного доступа

- Сложно настроить

2. SSL VPN

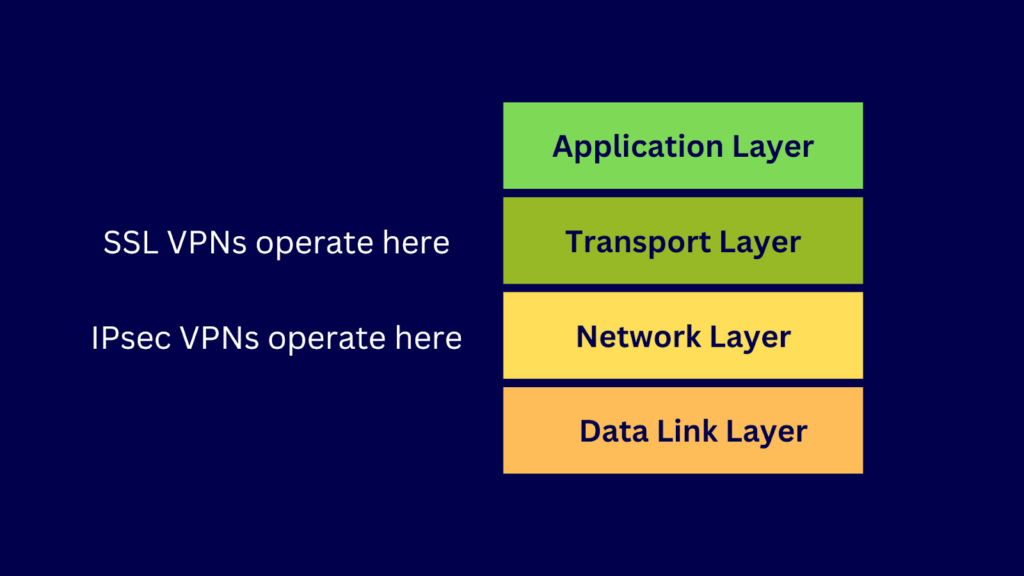

SSL VPN — это общий термин, который относится к типам VPN, обеспечивающим безопасность на транспортном уровне модели TCP/IP. Для сравнения, IPSec VPN защищает на сетевом уровне. Протокол Secure Sockets Layer (SSL) уже давно устарел из-за его серьезных уязвимостей. Примерами таких уязвимостей являются наборы слабых шифров, эксплойты POODLE и т. д. Таким образом, хотя они и называются SSL VPN, большинство развертываний SSL VPN больше не используют SSL. Вместо этого они используют более безопасный преемник SSL, протокол Transport Layer Security (TLS).

Вот несколько плюсов и минусов SSL VPN.

Плюсы

- Простота реализации для случаев использования удаленного доступа, поскольку пользователям нужен только веб-браузер.

Минусы

- Редко используется в архитектуре site-to-site, поэтому вы, вероятно, столкнетесь с проблемами взаимодействия, если будете использовать его для связи с торговыми партнерами.

3. ОпенВПН

OpenVPN, возможно, является самой популярной реализацией SSL VPN — и это с открытым исходным кодом! Это означает, что его поддерживает открытое сообщество разработчиков и других участников. OpenVPN поставляется в двух версиях: OpenVPN Community Edition и OpenVPN Access Server. Первый бесплатный, а второй нет. Вы можете использовать сообщество OpenVPN для получения помощи, поиска примеров и даже проектов, расширяющих OpenVPN.

Вот несколько плюсов и минусов OpenVPN.

Плюсы

- Доступнее, если у вас уже есть люди, знакомые с OpenVPN, поскольку это открытый исходный код.

- Широкие возможности настройки

- Подходит для архитектуры site-to-site и удаленного доступа

Минусы

- Дорого, если вы решите пойти по пути с открытым исходным кодом, но не имеете собственных специалистов для настройки необходимой инфраструктуры.

- Дорого, поскольку для развертывания, администрирования и обслуживания вашей инфраструктуры OpenVPN требуется наем стороннего или нового персонала.

- Сложно настроить, так как он не предназначен для какой-либо ОС.

4. SSTP-VPN

Secure Socket Tunneling Protocol VPN (SSTP VPN) — это SSL VPN, разработанная Microsoft. Это был ответ Microsoft на растущую популярность SSL VPN в середине 2000-х. SSTP поддерживает только архитектуру удаленного доступа, которую Microsoft называет «точка-точка». Если вам нужно сделать site-to-site, вам нужно искать другой протокол. SSTP также использует порт 443, тот же порт, что и HTTPS.

Вот несколько плюсов и минусов SSTP.

Плюсы

- Простота развертывания и доступность, поскольку она поставляется с установкой Windows.

- Невосприимчив к большинству проблем, связанных с брандмауэром, поскольку использует порт 443.

Минусы

- Невозможность поддержки вариантов использования site-to-site

5. PPTP VPN

Протокол туннелирования «точка-точка» (PPTP) — это более старый протокол VPN, также разработанный Microsoft. Как и SSTP, он поставляется с Windows, что объясняет, почему PPTP был так популярен в прошлом. Некоторые предприятия до сих пор используют его, но я не рекомендую его. Обнаружено, что основной протокол PPTP, используемый для аутентификации, MCHAP, имеет серьезные уязвимости. Точно так же ключи RC4, используемые для шифрования и дешифрования, можно легко получить с помощью атаки «человек посередине».

Вот несколько плюсов и минусов PPTP.

Плюсы

- Простота развертывания и доступность, поскольку она поставляется с установкой Windows.

- Невосприимчив к большинству проблем, связанных с брандмауэром, поскольку использует порт 443.

Минусы

- Из-за серьезных уязвимостей, которые делают его непригодным для использования в производственных средах, особенно в тех, где данные передаются через Интернет.

- Не подходит для производственных сред

6. L2TP VPN

Протокол туннелирования уровня 2 (L2TP) — это еще один протокол туннелирования для реализации VPN. L2TP должен был заменить PPTP и, как и PPTP, поставлялся с ведущими операционными системами. Сам по себе LT2P не имеет механизмов безопасности. Скорее, он обычно сочетается с IPsec для получения возможностей шифрования и обеспечения целостности данных. Таким образом, с технической точки зрения, L2TP VPN — это L2TP/IPSec VPN.

В своей специальной публикации 800-77 Rev.1 Национальный институт стандартов и технологий США (NIST) назвал L2TP и PPTP «устаревшими и устаревшими протоколами VPN».

Вот несколько плюсов и минусов L2TP.

Плюсы

- Распространенный и старый, что делает его полезным для целей взаимодействия

Минусы

- Из-за серьезных уязвимостей, которые делают его непригодным для использования в производственных средах, особенно в тех, где данные передаются через Интернет.

Теперь, когда вы знаете распространенные типы VPN, давайте применим эти знания на практике.

3 рекомендации по правильному выбору VPN для вашей компании

Знакомство с различными типами VPN может пригодиться при выборе VPN для вашего бизнеса. Вот несколько шагов, которым вы можете следовать, чтобы выбрать правильный VPN.

1. Определите свои конкретные потребности

Как вы собираетесь использовать VPN? Должен ли он обеспечивать безопасный доступ к сети для удаленных сотрудников? Или вы хотите установить безопасное соединение между филиалом и сетью вашей штаб-квартиры? Если вы намерены использовать первое, вам понадобится VPN для удаленного доступа. Если это последнее, вам понадобится VPN типа «сеть-сеть». Знание ваших конкретных потребностей уже может сузить ваши варианты. Например, если вам нужна межсайтовая VPN, лучшим выбором будут IPSec и OpenVPN. Вы не можете использовать другие VPN для этой архитектуры.

2. Определите свой аппетит к риску

Сколько рисков вы готовы взять на себя при отправке трафика через общедоступную сеть? Вы не можете позволить себе использовать устаревший протокол VPN, особенно если вы будете передавать по сети особо важные данные. Если вы предоставляете удаленный доступ к высокочувствительным серверам, VPN с серьезными уязвимостями не подходит. Это означает, что PPTP и L2TP отключены. Выявление рисков позволит вам определить, какой тип является правильным выбором, исходя из настроенной вами архитектуры.

3. Определите свои административные способности

Есть ли у вас штатные специалисты для развертывания, управления и обслуживания очень сложной инфраструктуры VPN? В противном случае IPSec не может быть хорошим выбором. Устраивает ли вашу ИТ-команду решения с открытым исходным кодом? Предпочли бы они что-то, уже встроенное в ОС Windows? Возможно, вам придется удалить OpenVPN из вашего списка, если ответ будет последним.

После того, как вы разобрались с этими ключевыми критериями, вы можете начать учитывать менее важные факторы. Эти факторы включают стоимость, функциональную совместимость, техническую поддержку, простоту использования и т. д. Думаю, мы уже многое рассмотрели. Давай закругляться.

Заключительные слова

Предприятиям нужны VPN для обеспечения безопасного удаленного доступа к своим внутренним сетям. Виртуальные частные сети бывают разных типов, сначала с точки зрения архитектуры, а затем с точки зрения протоколов. Некоторые типы архитектур VPN — это удаленный доступ, сайт-сайт и хост-хост. Между тем, для протоколов VPN я обсудил IPSec, SSL VPN, OpenVPN, SSTP, PPTP и L2TP.

Наконец, я предложил несколько советов, которые помогут вам выбрать между различными типами VPN. Короче говоря, при выборе VPN вам необходимо определить свои конкретные потребности, склонность к риску и административные возможности. Некоторые популярные VPN уже имеют серьезные уязвимости, поэтому лучше их избегать. Кроме того, учитывайте такие факторы, как функциональная совместимость, простота использования и стоимость.

У вас есть вопросы? Ознакомьтесь с разделами часто задаваемых вопросов и ресурсов ниже.

Часто задаваемые вопросы

Что такое VPN-сервис?

VPN-сервис — это Инфраструктура VPN, которой управляет сторонний поставщик услуг. Некоторые услуги VPN бесплатны, но более продвинутые и функциональные взимают ежемесячную или ежегодную плату. Служба VPN идеальна, если вы хотите избежать капитальных затрат на владение инфраструктурой VPN.

Что такое VPN без регистрации?

No-Log VPN — это VPN, которая не хранит журналы трафика. Эта практика служит целям конфиденциальности. В некоторых странах, например в Швейцарии, действуют законы, запрещающие серверам хранить трафик журналов. No-Log VPN также помогает предприятиям, оборудованным VPN, выполнять это требование.

WARP против VPN — что лучше для онлайн-безопасности?

WARP — это облачный сервис, который предлагает компания Cloudflare, занимающаяся веб-производительностью и безопасностью. Как и VPN, WARP защищает вашу конфиденциальность. Тем не менее, это не так безопасно, как полноценный VPN. WARP больше ориентирован на скорость, чем на конфиденциальность. В нашей статье о WARP против VPN есть более подробная информация по этой теме.

Зачем мне использовать VPN, если я работаю удаленно?

VPN может обеспечить вашу безопасность при подключении к общедоступной сети Wi-Fi. Это дает вам безопасный удаленный доступ к файлам, приложениям и другим ресурсам в вашей корпоративной сети. Вы можете получить более подробную информацию по теме в нашей статье об удаленных работниках и использовании VPN.

Какие VPN-сервисы следует использовать для малого бизнеса?

Вы можете найти несколько хороших VPN-сервисов для малого бизнеса. Некоторые из лучших вариантов включают KerioControl, VyprVPN, CyberGhost VPN, ExpressVPN и NordVPN. Мы подробно обсудили все эти VPN-сервисы в нашей статье о VPN-сервисах для малого бизнеса.