Поиск Google как инструмент безопасности? Не так безумно, как кажется

Мы, ИТ-специалисты, используем множество инструментов для обеспечения безопасности наших сетей, но задумывались ли вы когда-нибудь об использовании Google Search в качестве инструмента безопасности? Я говорю не о поиске информации о том, как лучше защитить вашу сеть, а о том, чтобы использовать Google как реальный инструмент безопасности. Идея не так безумна, как кажется. Позволь мне объяснить.

Вскоре после того, как Google начал получать широкое признание, я начал слышать, как люди говорят о взломе Google. В то время широкое коммерческое использование Интернета было относительно новым, и неудивительно, что веб-сайты того времени часто имели зияющие дыры в безопасности. Вскоре кто-то понял, что у Google есть возможность выполнять поиск по шаблону (например, искать числа, соответствующие определенному шаблону) и что поиск по шаблону можно использовать для получения доступа к конфиденциальной информации, которая была случайно получена. выставлены в Интернете.

Раньше я слышал истории о людях, использующих методы сопоставления с образцом в Google для поиска в Интернете номеров кредитных карт. Тот же метод также использовался для поиска номеров социального страхования и других типов конфиденциальной личной информации.

Конечно, Google не потребовалось много времени, чтобы пронюхать об этих методах и принять меры, чтобы предотвратить использование поисковой системы в незаконных целях. Так это конец истории, верно? Не совсем.

Хотя большинство людей просто вводят короткую фразу в поисковую систему Google всякий раз, когда им нужно что-то найти в Интернете, поиск Google может включать в себя фильтры и команды, предназначенные для помощи в выполнении более целенаправленного поиска. Однако эти же команды можно также использовать в качестве инструмента, помогающего ИТ-специалистам убедиться в том, что они случайно не открывают доступ к внутренним ресурсам в Интернете.

Использование Google для обнаружения ресурсов, которые случайно попали в Интернет, может быть сложным процессом, и это не точная наука. Поиски, хорошо согласованные с потребностями одной организации, могут не совсем подходить для другой организации. Тем не менее, я хочу дать вам несколько советов, которые помогут вам заявить о себе.

Поиск Google как инструмент безопасности: сосредоточьтесь на собственном домене

Если ваша цель — использовать Google, чтобы увидеть, какие ресурсы доступны в Интернете, то первое, что вам нужно сделать, — это избавиться от беспорядка, отфильтровав все результаты поиска, которые не имеют прямого отношения к вашей собственной организации. К счастью, Google делает это очень легко.

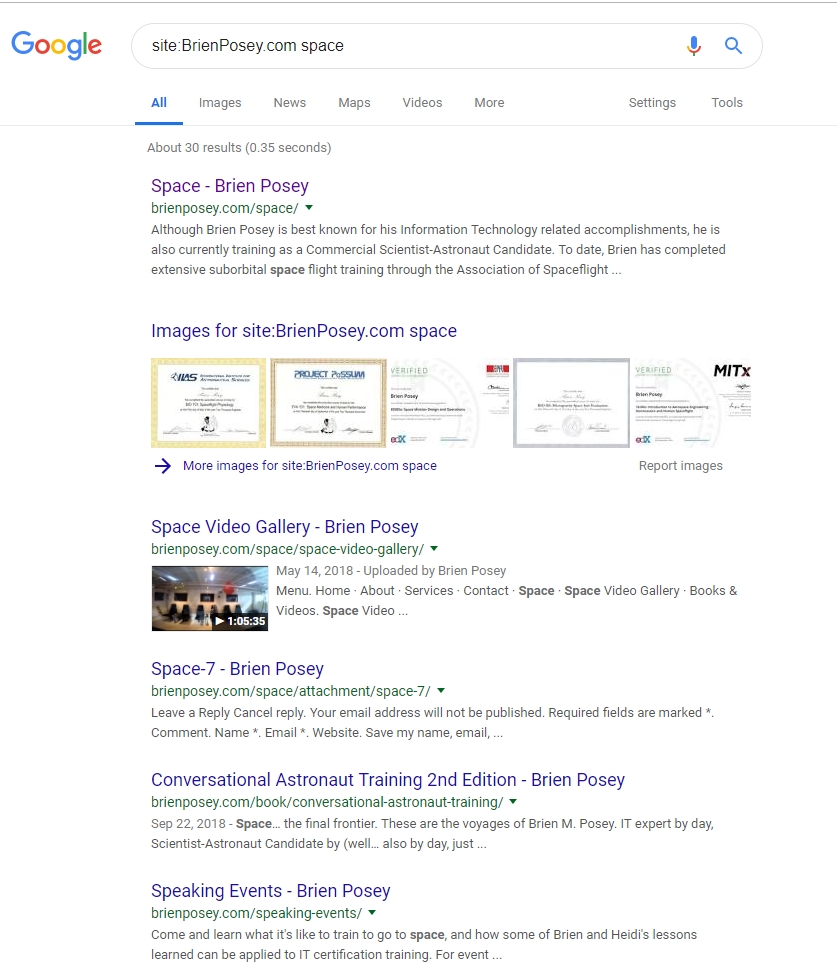

Если вы хотите ограничить поиск Google одним доменом, вы можете сделать это, используя команду сайта. Просто введите слово site, за которым следует двоеточие, и имя домена, который вы хотите найти. Оттуда вы можете ввести условия поиска. Например, если вы посмотрите на рисунок ниже, вы увидите, что я искал в своем собственном домене (BrienPosey.com) слово Space, введя следующий поисковый запрос:

Сайт: BrienPosey.com пространство

Что еще вы можете найти?

Итак, теперь, когда я показал вам, как выполнять поиск в вашем собственном домене, пришло время выяснить, какие типы команд можно использовать для обнаружения конфиденциальных ресурсов, которые могли быть случайно выставлены в Интернете.

Как я упоминал ранее, природа этих запросов будет сильно различаться от одной организации к другой. Однако есть базовая стратегия, которую вы можете использовать в качестве отправной точки. Вместо того, чтобы пытаться сопоставить номера кредитных карт и номеров социального страхования, как это делалось в прошлом, вместо этого рассмотрите типы ресурсов, которые могли быть случайно раскрыты. Например, вы можете использовать Google Search в качестве инструмента безопасности для выполнения серии поисков, предназначенных для раскрытия любых серверных веб-консолей управления, которые могли быть случайно открыты для Интернета. Это может быть что угодно, от приложения для расчета заработной платы до веб-интерфейса VMware.

Формулирование поисковых запросов

Конечно, вы должны будете придумать запросы, которые могут определить, проиндексировал ли Google какой-либо из ваших серверных ресурсов. К счастью, есть некоторые ресурсы, которые могут вам помочь.

Я рекомендую начать с ознакомления с поисковыми операторами Google. Полный список этих операторов здесь. Знание доступных операторов поможет вам разработать эффективные запросы.

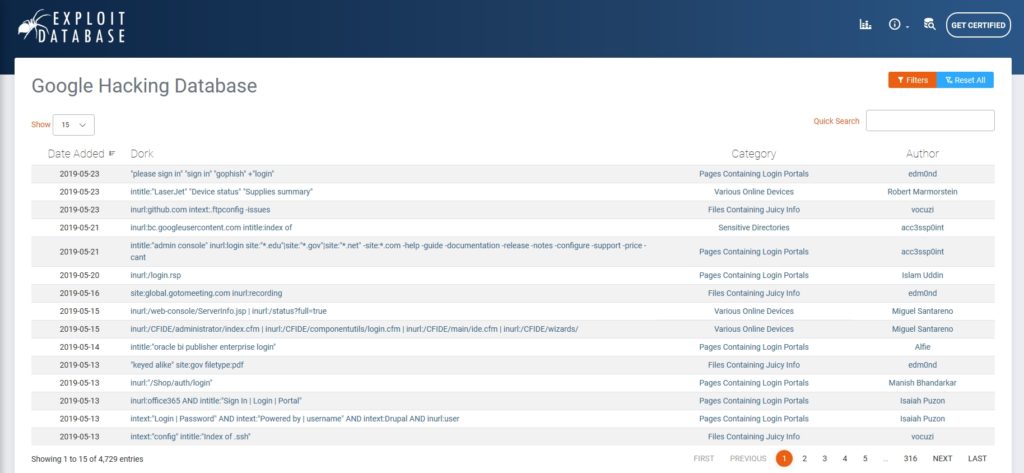

Еще одна вещь, которую я рекомендую сделать, это проверить базу данных Google Hacking. Как следует из названия, Google Hacking Database — это веб-страница, на которой перечислены тысячи запросов Google, которые можно использовать при попытке взлома. Пример того, как выглядит эта страница, вы можете увидеть на рисунке ниже.

Взглянув на скриншот выше, вы заметите, что все поисковые запросы распределены по категориям. Существуют запросы, предназначенные для обнаружения страниц, содержащих, например, порталы входа в систему, а также запросы для обнаружения онлайн-устройств. Названия этих категорий кликабельны, что позволяет вам увидеть запросы, попадающие в каждую категорию. Эти запросы могут быть самыми разнообразными. Например, категория «Различные онлайн-устройства» содержит запросы, предназначенные для обнаружения всего, от принтеров HP до телефонных систем 3CX.

Отдельные запросы также кликабельны. Однако щелчок по запросу не приводит к его выполнению, а вызывает отображение страницы с информацией о том, для чего предназначен запрос.

По иронии судьбы, Google Hacking Database также содержит собственный поисковый интерфейс, который вы можете использовать для поиска определенных типов запросов. Поиск по слову VMware, например, выявляет запросы, предназначенные для обнаружения портала входа в VMware и различных файлов (Excel, Word и PDF), которые были открыты в среде VMware. Вы можете увидеть, как это выглядит на скриншоте ниже.

Google Hacking Database: хорошо, но только начало

Какой бы полезной ни была хакерская база данных Google, чтобы помочь вам придумать запросы Google, чтобы выявить, какие ресурсы Google мог обнаружить в вашем собственном домене, запросы, перечисленные в хакерской базе данных Google, обычно нельзя использовать как есть. Например, если бы вы выполнили запрос Intitle: «Интерфейс управления VMware», указанный на предыдущем снимке экрана, Google отобразил бы все обнаруженные экземпляры интерфейса управления VMware во всем Интернете. Это замечательно, если ваша цель — взломать чужое развертывание VMware, но не совсем полезно, если вы пытаетесь оценить собственную безопасность. Таким образом, вам, как правило, придется комбинировать запросы, найденные в базе данных Google Hacking, с командой Site: и именем вашего домена. Таким образом, вы можете ограничить запрос ресурсами вашей организации.

Еще одна вещь, на которую следует обратить внимание, — это дата, когда различные запросы были добавлены в базу данных. Google со временем меняется, как и другое программное обеспечение. Последний запрос, указанный на предыдущем снимке экрана, был добавлен в базу данных еще в 2005 году. С точки зрения Google этот запрос все еще может быть действительным, но он может иметь или не иметь отношение к версии VMware, в которой работает ваша организация. Дело в том, что некоторые запросы, возможно, придется адаптировать для учета различий между одной версией программного обеспечения и другой.