Подготовьтесь к МПАК

Если вы думали, что Windows Vista с установленными последними вирусами и обновлениями, а также с заблокированным Internet Explorer или Firefox достаточно для защиты в Интернете, вы находитесь в той же лодке, что и все остальные, кто ошибался. Существует новая высокотехнологичная атака, которая распространяется по Интернету. Новая атака из комплекта MPACK, доступного у зарубежных злоумышленников. На сегодняшний день атакам подверглись в основном иностранные страны, но эксплойт настолько незаметен, что очень скоро он попадет в Соединенные Штаты. Есть способы защитить себя, но если вы не предпримете никаких действий, вы наверняка подвергнетесь нападению и заражению комплектом MPACK.

Выявлена основная проблема

Команда российских хакеров разработала этот комплект еще в 2006 году и продает его по цене от 300 до 1000 долларов. Комплект очень прост в использовании и может даже поставляться с другим инструментом под названием DreamDownloader, показанным на рис. 1. Это инструмент, который используется для создания загрузчиков, обычно продаваемых вместе с MPACK. DreamDownloader используется путем простого ввода URL-адреса файла, который они хотят загрузить, и инструмент создает исполняемый файл, который выполняет задачу.

Рисунок 1: DreamDownloader используется вместе с комплектом MPACK

Проблема в том, что эти комплекты и инструменты используются в сочетании для изменения веб-страниц на обычных веб-сайтах. Измененные веб-страницы содержат новые записи IFrame. Новая запись IFrame короткая, но эффективная, пример показан ниже:

<html> <head> <body> The material below comes from the website http://example.com : <iframe src=” http://example.com “ height=”100″ width=”200″ frameborder=”0″ scrolling=”no”> Alternative text for browsers that do not understand IFrames. </iframe>

Запись перенаправляет браузер на другой веб-сайт, поскольку текущий сайт загружается. Если антивирусные обновления не установлены, это вредоносное перенаправление не обнаруживается. На другом конце перенаправления находится PHP-сервер, на котором запущен комплект MPACK.

Сервер, на котором запущен комплект MPACK, очень интеллектуален, так как он должен определить, что работает на целевом компьютере для атаки. Целевой компьютер, просматривающий веб-страницу, оценивается для ОС и браузера, что затем инициирует загрузку определенных файлов, которые будут установлены на целевом компьютере. Эти файлы, как правило, дополнительные руткиты или инструменты для захвата нажатий клавиш, могут быть установлены так, что пользователь даже не подозревает о том, что что-то произошло. В этот момент целевой компьютер скомпрометирован, и очень трудно обнаружить, что что-то произошло. Эта ссылка содержит подробные сведения о типичном сценарии атаки.

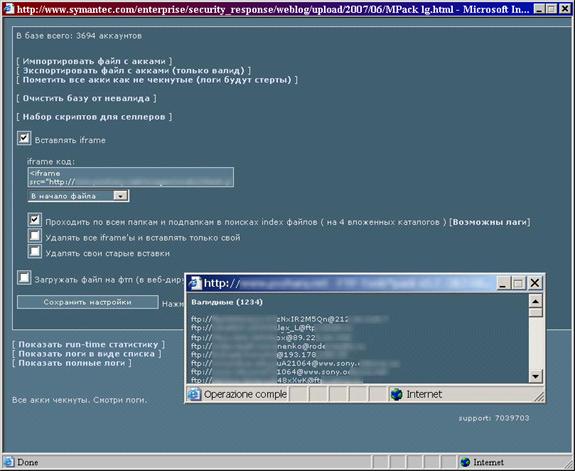

Хакеры используют эти эксплойты с iFrame Manager для постоянного подключения к зараженному веб-серверу, как показано на рис. 2. Это означает, что даже если веб-сайт исправлен, хакер через определенные промежутки времени повторно заражает его с помощью этого менеджера. Единственный способ обойти это — регулярно менять пароль, связанный с пользователем FTP-сервера. (Для получения дополнительной информации об этом диспетчере IFrame просмотрите это видео на YouTube)

Рисунок 2: FTP-менеджер

Как вы принимаете участие

Как пользователь компьютера, работающий в Интернете, вы подвергаетесь риску. Эта атака может произойти практически на любом сайте, если он был скомпрометирован. Вы просто подключаетесь к веб-сайту, возможно, даже к тому, которым пользуетесь годами. Если сайт был скомпрометирован, вы можете даже не знать об этом, если не используете подходящее шпионское ПО, антивирус или другие инструменты безопасности.

Очень легко вовлечь себя в эту атаку, чего следует избегать! Если вы игнорируете обычные методы обеспечения безопасности, которые документированы повсюду, вы обязаны и полны решимости принять участие. Игнорирование правил безопасности — самый простой способ заразиться MPACK.

Проблема в том, что даже если вы следите за последними обновлениями антивируса, вы все равно можете быть в опасности. Это связано с тем, что комплект MPACK постоянно обновляется. В настоящее время это v0.84. Производитель комплекта MPACK гарантирует, что никакое программное обеспечение для сканирования на вирусы не обнаружит новые версии.

Поэтому вам также необходимо запустить дополнительное программное обеспечение или настроить рабочие столы Windows для обнаружения вредоносной активности. Это будет включать запуск Windows Vista с включенным UAC. Вам также необходимо запустить брандмауэр либо по периметру сети, либо локально на рабочем столе. Если вы не примете эти меры предосторожности, в какой-то момент вы будете связаны с комплектом MPACK.

Как вы отстраняетесь от участия или остаетесь чистыми от MPACK

Хотел бы я дать вам несколько впечатляющих трюков и конфигураций, которые помогут защитить вас от MPACK. К сожалению, MPACK, как и все остальное, защищает ваш собственный компьютер и сеть. Если вы примете во внимание проверенные и надежные методы и поведение в области безопасности, вы будете держаться подальше от MPACK и содержать свой компьютер в чистоте.

Вот список действий, которые вы должны выполнять на своем компьютере или с ним для защиты от комплекта MPACK. На самом деле эти вещи защитят от любой уязвимости, которой вы подвергнетесь через электронную почту или Интернет.

- Запустите Windows Vista с включенным контролем учетных записей.

- Установите последний пакет обновления для всех операционных систем, браузеров и других приложений, связанных с Интернетом, когда они доступны.

- Установите хорошее антивирусное приложение.

- Постоянно обновляйте файлы вирусной базы.

- Не входите в систему как администратор или с правами администратора.

- Не повышайте права приложений, связанных с Интернетом, для запуска с правами администратора.

- Не позволяйте приложениям запускаться из Internet Explorer, если вы не знаете на 100%, для чего они предназначены.

- Будьте в курсе того, куда движется ваш браузер, просматривая левый нижний угол окна браузера, где будет указан URL-адрес, к которому вы подключаетесь.

- Просмотрите URL-адреса всех гиперссылок на веб-страницах, прежде чем нажимать на них (при наведении указателя мыши на ссылку вы увидите URL-адрес, который может отличаться от ожидаемого!).

После того, как вы примете эти меры, вы будете очень близки к устранению этих типов эксплойтов от заражения вашего компьютера. Серебряной пули не существует, поэтому список действий такой длинный. Вы должны проявлять активный подход к безопасности в Интернете. Злоумышленники и хакеры становятся все более и более проворными, поэтому не отставать от них — работа на полную ставку.

Резюме

Итак, как вам оставаться в безопасности и держаться подальше от MPACK? Ответ так же прост, как и для всех других вредоносных вирусов, вредоносного ПО, рекламного ПО и троянов, с которыми столкнулось ИТ-сообщество за последние несколько лет. Будьте умны, когда находитесь в Интернете, не открывайте нелепые электронные письма, с которыми вы не знакомы, и т. д. MPACK немного отличается, так как он может проникнуть на законный веб-сайт, но если у вас есть соответствующая операционная система включены функции (UAC и брандмауэр с Vista), вы будете уведомлены о поведении, прежде чем вы можете быть заражены. Принятия мер предосторожности и использования лучших методов безопасности более чем достаточно, чтобы защитить вас, пока вы не получите защиту от вирусов, необходимую для борьбы с MPACK.