Перечисление метаданных

Введение

Авраам Линкольн всегда говорил, что если бы у него было всего шесть часов, чтобы срубить дерево, то первые четыре часа он потратил бы на то, чтобы наточить свой топор. Специалисты по безопасности часто связывают это заявление с фазами сбора информации и разведки при взломе другой системы. На этапе разведки потенциальный нарушитель потратит много времени на то, чтобы узнать все, что возможно, о своей цели, прежде чем он предпримет попытку какой-либо эксплуатации, потому что собранная здесь информация часто имеет решающее значение для обнаружения слабых мест в системе или ее пользователе. В этой статье я собираюсь обсудить важность метаданных применительно к разведке. Я расскажу, что это такое, как оно хранится и как злоумышленники могут извлечь его, чтобы узнать больше о вас или вашей сети. Наконец, я дам несколько советов по защите, которые помогут вам убедиться, что вы не передаете миру неверную информацию через метаданные файлов.

Определение метаданных

Общая фраза, связанная с метаданными, — «данные о данных». Это связано с тем, что метаданные — это, как правило, информация, описывающая содержимое документа. Не обязательно краткое изложение документа, а скорее данные об авторе документа, дате его создания, системе, в которой он был создан, и многом другом. Типы метаданных, которые вы увидите, сильно различаются и зависят от самого типа файла. Например, файлы изображений могут содержать метаданные, которые показывают GPS-координаты места, где был сделан снимок.

Самая большая проблема с метаданными документов заключается в том, что они обычно автоматически заполняются без вмешательства пользователя. Это означает, что когда вы публикуете документ в Интернете, вы также можете публиковать свое полное имя, название компании, должность, номер телефона, добавочный номер, адрес, имя компьютера и так далее и тому подобное. Используя эту информацию, у потенциального злоумышленника уже будет неплохой старт для создания атаки с использованием социальной инженерии против вас. Сделав еще один шаг вперед, представьте себе сценарий, в котором вы создали файл PDF с помощью устаревшей версии Adobe Acrobat. Метаданные, включенные в этот PDF-файл, могут легко указать версию Acrobat, в которой он был создан. Злоумышленник, пытающийся скомпрометировать вашу систему, может выполнить быстрый поиск в этой версии Acrobat, найти для нее эксплойт, и это все, что ему нужно. Тем не менее, непреднамеренное раскрытие данных через метаданные создает как прямые, так и косвенные угрозы безопасности системы.

Тот факт, что метаданные могут непреднамеренно раскрывать информацию, не означает, что они по своей сути являются злом. Многие функции поиска и индексирования в операционной системе полагаются на метаданные, чтобы файлы можно было быстро найти и получить к ним доступ. Главное здесь — знать, какие метаданные существуют в ваших документах, и соответствующим образом их контролировать.

Извлечение метаданных

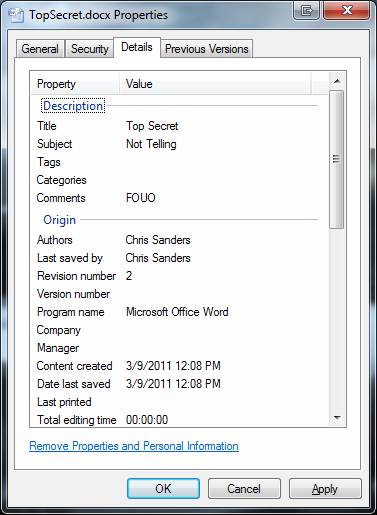

Прежде чем мы рассмотрим некоторые стратегии защиты от непреднамеренного раскрытия данных, я хочу привести несколько примеров методов, которые можно использовать для извлечения метаданных. Методы, используемые для проверки метаданных, зависят от типа файла, из которого вы их извлекаете. В некоторых случаях, например, в случае с документом Microsoft Word, просмотр некоторых метаданных, связанных с документом, может быть таким же простым, как щелчок правой кнопкой мыши на файле и просмотр его свойств. На рисунке ниже показаны метаданные, привязанные к документу Word.

Рисунок 1: Изучение метаданных из документа Word

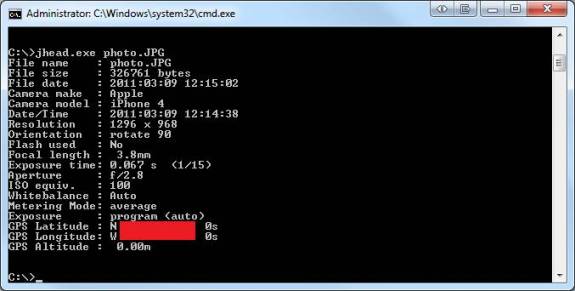

Мы можем пойти еще дальше, извлекая метаданные из маловероятного источника. Рассмотрим простой файл изображения JPG, снятый мобильным телефоном. Большинство людей никогда не поймут, что, если эта функция не отключена, каждое сделанное ими изображение содержит GPS-координаты местоположения фотографий, встроенные в само изображение. Эти данные, среди прочего, можно легко извлечь с помощью инструмента Jhead, доступного для бесплатной загрузки для Windows и Linux здесь.

Выполнение Jhead настолько просто, насколько это возможно. Вы просто запускаете программу из командной строки, указывая файл изображения в качестве параметра командной строки, и Jhead выводит доступные метаданные на экран. В случае с рис. 2 я просто сделал снимок на свой телефон, когда службы определения местоположения были включены (включены по умолчанию).

Рисунок 2. Количество информации, заложенной в этом воображении, поражает.

Это нужно учитывать, когда вы публикуете фотографии на Facebook или в личном блоге. Любой может извлечь эти данные и узнать, где вы живете или работаете.

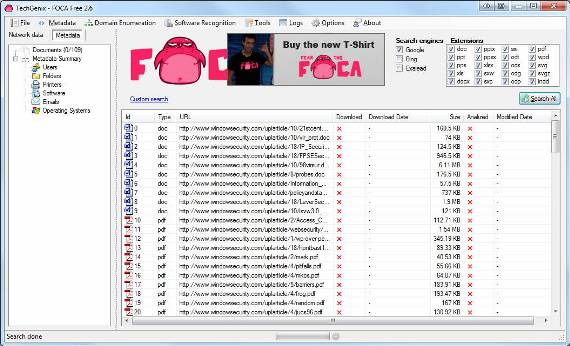

Одним из наиболее популярных инструментов автоматизированного подхода к поиску и извлечению метаданных является инструмент FOCA. FOCA расшифровывается как Fingerprinting of the Organization with Collected Archives и стал настолько популярным инструментом для извлечения метаданных, что специалисты по информационной безопасности часто называют метаданные данными FOCA в том же смысле, в каком люди часто называют фотографию Polaroid. Вы можете скачать бесплатную версию FOCA отсюда. Также доступна коммерческая версия.

FOCA — довольно мощный инструмент с множеством различных опций, но я хочу показать, как можно использовать его базовый набор функций для поиска в домене документов, содержащих метаданные. Для этого вам сначала нужно загрузить и установить FOCA и создать новый проект из меню «Файл». Этот проект должен быть сосредоточен на конкретном целевом домене. Как только проект будет создан, FOCA будет использовать список поисковых систем для поиска в домене определенных типов файлов, которые, как известно, содержат полезные метаданные, и представит их вам на экране. В случае с рис. 3 я выполнил простой поиск в домене WindowSecurity.com.

Рисунок 3: Домен WindowSecurity.com содержит большое количество проиндексированных документов, которые могут содержать метаданные.

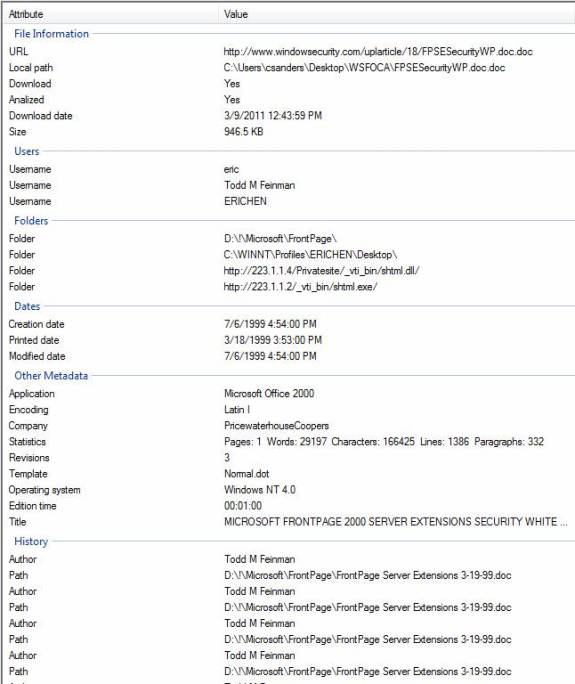

После завершения процесса поиска вы можете сосредоточиться на конкретных файлах, которые выглядят интересными, сначала загрузив файл, щелкнув его правой кнопкой мыши и выбрав «Загрузить», а затем извлекая метаданные этого файла, щелкнув его правой кнопкой мыши и выбрав «Извлечь метаданные». Это поместит все извлеченные данные в удобном для чтения формате на левой панели окна FOCA. Пример вывода показан на рисунке 4.

Рисунок 4: FOCA извлекает практически все, что вам нужно знать.

Хотя мы только что просмотрели отдельный файл, настоящая мощь FOCA проявляется, когда вы полностью перечисляете домен и извлекаете все метаданные, которые он может предложить. После этого FOCA разложит метаданные, предоставив вам все найденные имена пользователей, адреса электронной почты, версии программного обеспечения и т. д. Это буквально дорожная карта для злоумышленника.

Защита от извлечения метаданных

Если эта статья вызвала у вас отклик, то есть большая вероятность, что вы начали просматривать веб-серверы вашей компании в поисках документов, которые могут содержать данные, которые вы не обязательно хотите раскрывать для общественности. Правильно! Каждая организация должна осознавать информацию, которую они непреднамеренно сливают, поэтому я хочу дать несколько советов по управлению метаданными документов.

Аудит веб-серверов

Лучший способ гарантировать, что вы не утечете информацию непреднамеренно, — это регулярно проверять общедоступную веб-инфраструктуру с помощью такого инструмента, как FOCA. Этот инструмент достаточно прост в использовании, поэтому его могут использовать веб-администраторы, а не обязательно сотрудники уже перегруженной группы безопасности. Ежеквартального или полугодового просмотра должно быть достаточно, чтобы убедиться, что вы не выдаете слишком много потенциальному злоумышленнику.

Управление мобильными устройствами

Реальность современной эпохи такова, что большинство людей ходят с компьютером в кармане и запускают каждое приложение от имени администратора. Последнее, что вы хотите сделать, это сфотографировать новый компонент одного из ваших продуктов и случайно выдать местоположение одного из ваших поставщиков через GPS-координаты, скрытые в метаданных JPG. На индивидуальном уровне вы должны убедиться, что ваше мобильное устройство не настроено для встраивания таких данных, отключив то, что некоторые операторы мобильной связи называют «службами определения местоположения». На организационном уровне вы должны обеспечить одинаковую конфигурацию на всех устройствах, выпущенных компанией, и убедиться, что пользователи должным образом информированы о потенциальном влиянии этой проблемы и о том, как соответствующим образом настроить свои личные телефоны.

Просто удалите это

Самое простое решение, позволяющее предотвратить непреднамеренную утечку информации, — удалить метаданные из документов перед их размещением в доступном месте. Во многих случаях это нужно будет делать по-разному для каждого приложения. Microsoft Office и Open Office предоставляют рекомендации по этому вопросу на соответствующих сайтах поддержки. Кроме того, существует довольно много бесплатных инструментов, которые могут массово удалять метаданные из изображений, PDF-файлов и подобных файлов. Здесь подойдет практически любой инструмент.

Вывод

Хотя мы, как правило, сосредотачиваемся на максимальной защите критически важных устройств в наших сетях, чтобы не допустить злоумышленников, часто именно мелочи позволяют им проникнуть внутрь. Большинство злоумышленников скажут вам, что извлеченные метаданные могут оказаться самым важным активом, который у них есть. для взлома сети или даже для того, чтобы знать, куда идти после того, как они проникнут в сеть. В этой статье я обсудил, что такое метаданные, их важность, как их можно извлечь, а также несколько основных советов, которые помогут вам избежать утечки слишком большого количества данных. информацию в виде общедоступных метаданных.