Pass-The-Hash: защитите свои компьютеры с Windows! (Часть 2)

- Pass-The-Hash: защитите свои компьютеры с Windows! (Часть 3)

Введение

В первой части этой статьи я указал на общие причины и следствия ПТГ, а также рассмотрел некоторые из наиболее важных аспектов ПТГ в отношении самозащиты. В этой статье я планирую рассмотреть концепции того, как защитить себя, и применить их на практике. Существует много способов применить параметры, о которых я упоминал в первой статье, но я считаю, что использование групповой политики — это лучший способ развертывания параметров, чтобы все ваши компьютеры Windows были защищены быстро, легко и с минимальными затратами. требования к конфигурации. Я еще раз повторю… нет 100% решения для защиты от ПТГ. Если компьютер находится в сети и пользователь ведет себя некорректно, PTH может воспользоваться этим компьютером. Итак, нам нужно рассмотреть возможные способы защиты вашего компьютера от этой потенциальной атаки.

Удалить права локального администратора

Самое важное, что вы можете сделать для защиты от PTH, — это удалить локальные административные привилегии. Причина того, что это так мощно, заключается в том, что PTH действителен только в том случае, если он может установить права локального администратора на компьютер. Без этого уровня привилегий PTH становится нейтральным. Вы должны помнить, что ПТГ — очень терпеливая атака. Вредоносное программное обеспечение будет ожидать использования учетных данных локального администратора и попытается получить их в это время.

Чтобы удалить права локального администратора для ваших пользователей на каждом компьютере, вам необходимо удалить пользователя (и, возможно, группу, к которой принадлежит пользователь), которая находится в локальной группе администраторов. Это встроенная группа, и есть три типа объектов, которые вам нужно будет проверить и удалить:

- Локальные учетные записи пользователей из локального SAM этого компьютера

- Учетные записи пользователей домена из домена, членом которого является компьютер, или домена, которому он доверяет.

- Учетные записи группы домена из домена, членом которого является компьютер, или домена, которому он доверяет.

В большинстве случаев вам просто нужно удалить пользователя домена, так как это обычно способ, которым большинство организаций предоставляют права локального администратора пользователям компьютера. Существует параметр объекта групповой политики (GPO), который может легко лишить пользователя членства в локальной группе администраторов. Параметр является динамическим в том смысле, что ему все равно, какое имя пользователя, поскольку он фокусируется только на пользователе, который входит в систему. Таким образом, по сути, каждый пользователь, для которого вы настраиваете объект групповой политики, будет иметь права локального администратора, удаленные из любого компьютер, на который они входят, а это то, что вам нужно.

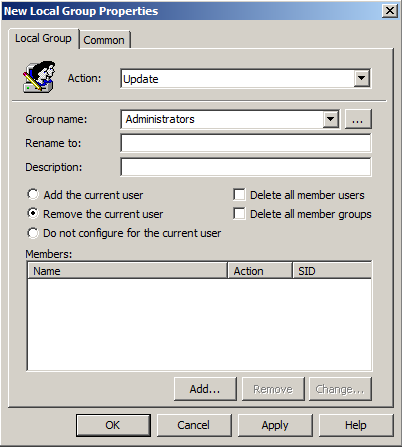

Этот параметр можно найти в разделе «Конфигурация пользователяНастройкиНастройки панели управленияЛокальные пользователи и группы». Если щелкнуть правой кнопкой мыши узел «Локальные пользователи и группы», вы можете выбрать параметр «Создать — локальная группа», чтобы создать политику для управления этим параметром. Это можно увидеть на рисунке 1.

Рисунок 1: Политика локального пользователя для управления членством в группе администраторов.

Вы должны настроить следующие части политики:

- Имя группы: Администраторы

- Удалить текущего пользователя: нажмите переключатель

Это все, что вам нужно сделать в настройках GPO. Просто убедитесь, что вы связываете этот GPO с правильной OU, которая содержит пользователей, которые не должны иметь привилегий локального администратора на своем рабочем столе или на любом компьютере, на который они входят, если на то пошло.

Сброс пароля локального администратора

Аналогично удалению привилегий локального администратора для пользователей, необходимо убедиться, что локальный администратор на каждом компьютере имеет надежный, длинный и сложный пароль. Этот пароль также следует часто сбрасывать, чтобы поддерживать безопасность этой учетной записи на каждом компьютере. Существует множество вредоносных приложений, в которые встроены взломщики паролей и атаки по словарю, так что это ключевая конфигурация для снижения воздействия PTH.

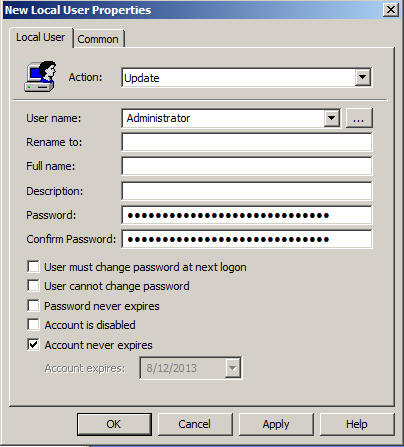

Чтобы сделать этот параметр с помощью объекта групповой политики, вы должны настроить Конфигурация компьютераПредпочтенияПараметры панели управленияЛокальные пользователи и группы. Здесь вы щелкните правой кнопкой мыши и выберите «Создать — локальный пользователь», который создаст для вас новую политику. В рамках новой политики необходимо настроить следующие разделы, которые также можно увидеть на рисунке 2:

- Имя пользователя: Администратор

- Пароль: <введите длинный, надежный, сложный пароль>

- Подтвердите пароль: <Дубликат пароля из ввода пароля>

- Пользователь должен сменить пароль при следующем входе в систему: снимите этот флажок.

Рисунок 2: Политика локального пользователя для сброса пароля локального администратора.

Как и в случае с любым GPO, теперь вы должны связать его с OU, которая содержит компьютеры, на которых вы хотите сбросить пароль. В идеале вы хотите, чтобы пароли для локальной учетной записи администратора были разными, поэтому PTH менее успешно перескакивает с одного компьютера на другой. Чтобы сделать это с помощью объекта групповой политики и этого параметра, настройте несколько объектов групповой политики с этим параметром, настроенным внутри него, и свяжите каждый объект групповой политики с другим подразделением. Каждое отдельное подразделение будет содержать разные учетные записи компьютеров, поэтому пароль для локальной учетной записи администратора на каждом компьютере будет разным.

Настроить права пользователя

Теперь, когда у нас есть привилегии локального администратора, давайте перейдем к другой области каждого компьютера, которая предоставляет повышенные привилегии. Права пользователя на каждом компьютере определяют, что пользователь может делать с этим компьютером. На одном компьютере существует около 40 прав пользователей, которые варьируются от изменения системных часов до резервного копирования файлов. Конечно, некоторые права пользователя имеют большую силу, чем другие, но цель здесь состоит в том, чтобы убедиться, что все конфигурации прав пользователя правильны.

Права пользователя можно настроить с помощью объекта групповой политики, поэтому мы хотим последовать примеру двух предыдущих параметров объекта групповой политики, связав объект групповой политики с существующей организационной единицей, содержащей учетные записи компьютеров. Вы можете использовать последний объект групповой политики и содержащийся в нем параметр или создать новый объект групповой политики для прав пользователя. Я бы предложил один и тот же объект групповой политики, чтобы сгруппировать эти ключевые параметры безопасности.

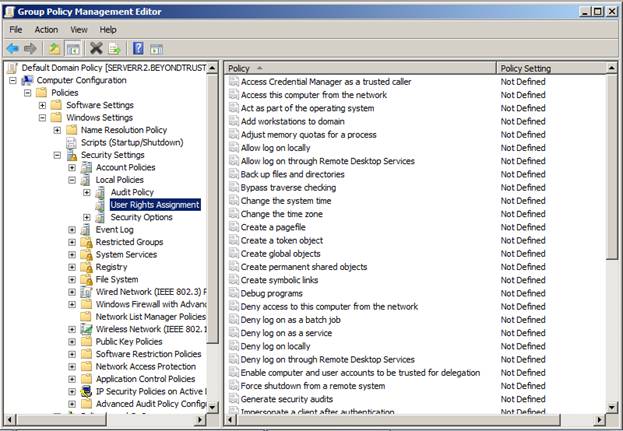

Права пользователя настраиваются в объекте групповой политики в разделе Конфигурация компьютераПолитикиПараметры WindowsПараметры безопасностиЛокальные политикиНазначение прав пользователя. Когда вы доберетесь до этого узла, вы увидите полный список прав пользователя. Вам нужно будет настроить каждое право пользователя с соответствующей группой, которая должна иметь соответствующую привилегию. Список прав пользователя можно увидеть на рисунке 3.

Рисунок 3: Список прав пользователя в GPO.

Примечание:

Права пользователя в данной конфигурации — это технология «удалить и заменить». Таким образом, список групп, которые вы перечислите здесь, будет единственными группами, перечисленными для этого права пользователя на целевом компьютере после применения объекта групповой политики. Не забудьте включить каждую группу (и локального пользователя, если необходимо) для каждого права пользователя. Не рекомендуется помещать учетные записи пользователей домена в права пользователя, поскольку почти невозможно управлять более чем 40 правами пользователя на тысячах конечных точек, если пользователя необходимо удалить по какой-либо причине.

Резюме

PTH — это неприятная, мощная и распространенная атака, от которой нам всем нужно защищаться. Если мы не примем меры для защиты наших компьютеров, то есть очень высокий процент уверенности, что мы подвергнемся нападению, и атака будет успешной. Очень трудно распознать, подверглись ли вы атаке PTH, поэтому ключевым моментом является предотвращение атаки до того, как она увенчается успехом. Поскольку не существует серебряной пули, чтобы защитить себя, вам необходимо принять все меры предосторожности. В этой статье мы рассмотрели некоторые параметры GPO, которые вы можете использовать для защиты своих компьютеров от PTH-атак, а в следующем выпуске мы доработаем список параметров GPO. По завершении у вас будет готовое решение для защиты вашей среды от атаки PTH.

- Pass-The-Hash: защитите свои компьютеры с Windows! (Часть 3)