Пароли Windows: обеспечение их безопасности (часть 2)

Введение

В прошлой статье я подробно рассказал, как устанавливается пароль Windows по умолчанию. Напоминаем, что пароль Windows по умолчанию устанавливается с помощью объекта групповой политики «Политика домена по умолчанию», который связан с доменом. Здесь устанавливаются «правила» паролей по длине, возрасту и сложности. В этой статье я немного расскажу о доступных технологиях для взлома пароля Windows. Цель здесь не в том, чтобы сделать из вас хакеров, а в том, чтобы научить вас тому, что делают другие хакеры, чтобы взломать пароль Windows. Как вы увидите, разные операционные системы Windows имеют разные атаки, которые можно использовать против них. Значительные улучшения были сделаны в Windows Server 2003 и XP и более поздних версиях для защиты от хакеров, желающих получить информацию о взломе паролей.

Примечание:

Многие инструменты, которые я описываю в этой статье, взяты с хакерских сайтов. Я бы посоветовал вам не загружать какие-либо из этих продуктов и инструментов в производственной сети или на рабочем столе. Убедитесь, что сетевая и производственная среда защищены от всего, что может исходить с сайта, содержащего эти инструменты. Кроме того, многие компании разработали правила безопасности, запрещающие использование продуктов и инструментов. Перед загрузкой, установкой или использованием любых продуктов убедитесь, что вы работаете со своими сотрудниками службы безопасности.

Социальная инженерия

На сегодняшний день одним из самых популярных и успешных способов получения злоумышленником доступа к паролю пользователя является атака с использованием социальной инженерии. Атаки социальной инженерии могут осуществляться разными методами и способами. Некоторые из них могут быть связаны с обменом на пароль, тогда как другие атаки могут быть просто «выдачей себя за» сотрудника службы поддержки, ИТ-специалиста или специалиста по безопасности в компании.

Если вы чувствуете, что атака с использованием социальной инженерии выходит за рамки вашей среды, я настоятельно рекомендую вам прочитать этот отчет о том, как IRS подверглась сценарию атаки с использованием социальной инженерии, и результаты были просто потрясающими! Вы можете прочитать статью здесь. Как в прошлом консультант и нанятый инструктор IRS, я полностью осведомлен об осведомленности о безопасности и техническом образовании, которым они подвергаются. Эти результаты пугают и, к сожалению, не выходят за рамки нормы для большинства организаций.

Единственный верный способ защититься от атаки социальной инженерии — это образование. Пользователи должны быть обучены тому, как защитить свой пароль, часто сбрасывать его, сохранять его в тайне и не сообщать его после 10 секунд телефонного разговора с кем-то, кто пытается атаковать систему.

Гадание

Еще один популярный метод получения пароля пользователя — угадывание. Каждый, кто читает эту статью, «угадывал» пароль в какой-либо системе за последние 6 месяцев. Это то, что мы делаем все время. Ключ в том, чтобы не допускать пароли, которые легко подобрать в вашей сети. Если вам нужен список легко угадываемых паролей, взгляните на список, который ConFlicker использовал для взлома учетной записи администратора во время последней атаки этого червя. Сам червь имел встроенный взломщик паролей, что делало его очень мощным и мошенническим червем.

Опять же, образование помогает пройти долгий путь здесь. Дайте пользователям список хороших паролей, с которых они могут начать. Пароли не должны иметь следующих характеристик:

- Слишком сложный

- Тот, который использует обычный обмен символами (IE. Пароль становится [email protected]$$w0rd)

- Легкие словарные слова

Помимо угадывания паролей, пользователь обычно записывает пароль и кладет его в место, где его легко найти и увидеть. Конечно, я говорю о ситуации, когда пользователи пишут свой пароль на стикере, а затем кладут его себе на монитор, под клавиатуру, на рабочий стол и т. д. Также я видел, где пользователи просто пишут свой пароль на своем монитор или клавиатуру, чтобы все могли видеть. Это ужасная практика, и ее следует отслеживать и проверять во время обычного аудита безопасности компании и компьютеров. В письменном соглашении о безопасности также должно быть указано, что пользователи не могут действовать таким образом, иначе к ним будут применены дисциплинарные меры.

Хакерские атаки

Существует несколько распространенных хакерских инструментов, которые могут использовать различные подходы для атаки на пароли Windows. То, что на самом деле атакуют инструменты для взлома паролей, — это хэш пароля, который генерируется операционной системой. Этот хеш важен для разных уровней операционной системы Windows, потому что более новые операционные системы поддерживают лучшие алгоритмы хеширования паролей. Самым слабым из этих алгоритмов хеширования паролей является LanManager (LM). LM был разработан для Windows для рабочих групп и очень устарел. Далее идет NTLM, затем NTLMv2, наконец, Kerberos. Kerberos используется практически между всеми рабочими столами и серверами в среде Active Directory, но LM по-прежнему поддерживается и включен! (Как защититься от использования LM мы обсудим в следующей статье.)

Атаки по словарю — это когда такие инструменты, как Cain и Able, используют хакерский словарь, чтобы попытаться получить пароль. Словари доступны практически из любого места в Интернете, а пользовательские словари могут быть включены в Cain and Able.

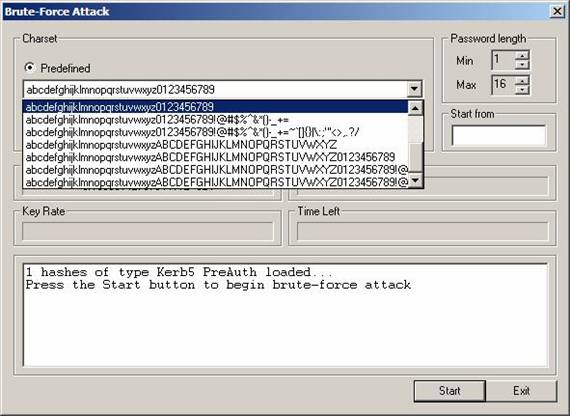

Атаки грубой силы также очень распространены. При атаке методом грубой силы инструмент атаки настроен на поддержку набора символов, которые будут использоваться для атаки на хэш пароля. Здесь все варианты символов будут использоваться для создания хэша, который затем будет сравниваться с хэшем, относящимся к паролю Windows. На рис. 1 показаны варианты, доступные для выполнения атаки грубой силы.

Рисунок 1. Атаки грубой силы могут использовать любое количество комбинаций символов

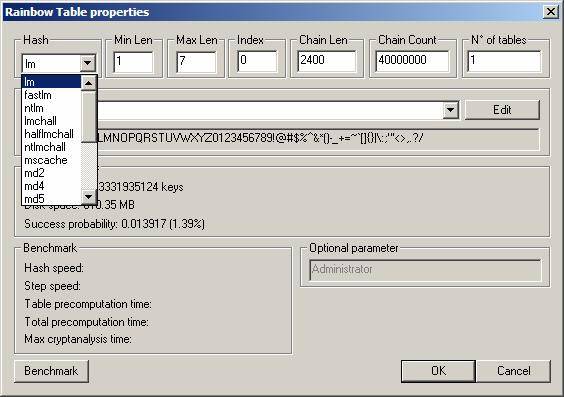

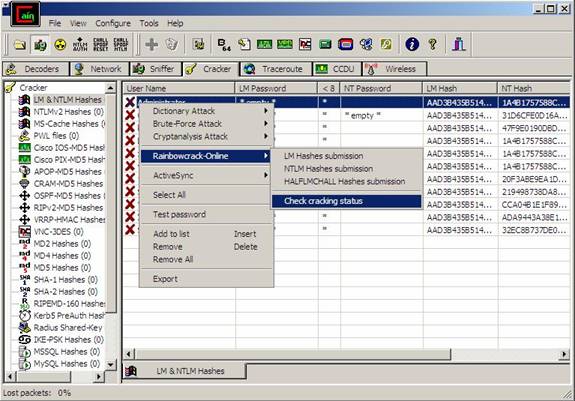

Поскольку атака грубой силы должна генерировать хэш для всех комбинаций выбранных вами символов, она не очень эффективна. Поэтому хакеры разработали способ хранения хеш-результатов различных комбинаций символов в базе данных. Это так называемые радужные таблицы. Радужные таблицы — это не что иное, как предопределенный набор хеш-таблиц. Радужные таблицы занимают примерно 1/10 времени, чтобы сломать пароль, а затем атаковать методом грубой силы. Существуют такие инструменты, как генератор радужных таблиц, показанный на рис. 2, который может создавать собственные таблицы. Такие инструменты, как Cain и Able, поддерживают таблицы Rainbow, как показано на рисунке 3.

Рисунок 2: Вы можете использовать бесплатный инструмент, такой как генератор радужных таблиц, для создания собственных таблиц.

Рисунок 3. Радужные таблицы поддерживаются почти всеми новыми инструментами для взлома паролей.

Резюме

На пароль Windows может быть много атак. Некоторые из них очень технические, а другие просто манипулируют реальным пользователем, чтобы выдать свой пароль. В большинстве случаев социальной инженерии и подбора паролей обучение может иметь большое значение. Пользователи должны быть обучены тому, как правильно создать пароль, который нелегко угадать. Их также следует проинструктировать, чтобы они никогда не сообщали свой пароль никому по телефону или другим коллегам. Такие инструменты, как Cain и Able (лишь один из многих инструментов для взлома паролей), имеют множество вариантов взлома паролей. Атаки по словарю, атаки методом грубой силы и радужные таблицы представляют собой хороший арсенал против слабых паролей и слабых хэшей паролей. На следующей неделе мы рассмотрим способы и методы, которые можно легко разработать для защиты паролей Windows от большинства атак и даже для облегчения запоминания пароля.