Пароли Windows: делаем их безопасными (часть 3)

Введение

В первых двух статьях этой серии я рассказал о политике паролей Windows и о том, как она контролируется в среде Active Directory. Я нашел, где найти политику паролей и связанные с ней настройки, которые хранятся для Active Directory. Если вы помните, они по умолчанию находятся в политике домена по умолчанию. Я также рассмотрел, какие технологии использовались для взлома пароля Windows, описав ограничения каждой атаки. Теперь я хочу рассказать, как сделать пароль Windows безопасным, решив все проблемы, которые я рассмотрел в первых двух установках этого раздела. Мы расскажем о возможностях стандартной установки Windows 2000/2003/2008 Active Directory, а также о некоторых других технологиях, доступных для повышения общей безопасности пароля.

Прежде всего, просто используйте фразу

Уже почти три года я рассказываю отдельным лицам и организациям, что если взглянуть на пароли с новой точки зрения, их легче запомнить, легче набирать и намного легче получить более длинный пароль. Типичный пароль, который может использовать пользователь, будет следующим:

[электронная почта защищена]

Этот конкретный пароль соответствует требованиям сложности, но его трудно запомнить и, конечно же, нелегко ввести. Поэтому пользователи запишут это, поместят на свой монитор, сунут под клавиатуру и т. д. Вместо чего-то архаичного, вроде этого пароля, попробуйте использовать пароль… э-э, я имею в виду фразу-пароль, например:

Я MVP групповой политики.

Или же

Я ездил в Германию в свой последний отпуск.

Примечание:

Прочтите каждый из трех приведенных выше паролей и фраз-паролей, а затем попробуйте ввести каждый из них быстро. Вы увидите, что парольные фразы намного легче набирать и даже запоминать!

Поскольку все парольные фразы превосходят LM, атаки по словарю и таблицы Rainbow, теперь вы можете позволить своим пользователям хранить свои пароли дольше, даже до полного года!

В этой заключительной статье мы обсудим, как должна выглядеть хорошая политика паролей, как обеспечить ее реализацию, как обеспечить ее одинаковость на всех ПК (включая локальный SAM) и какие другие технологии (детализированные пароли и политику паролей specops) можно использовать для реализации хорошего пароля.

Обеспечение согласованности политик паролей для доменных и локальных учетных записей пользователей

Встроенная конфигурация Active Directory гарантирует, что все учетные записи пользователей (хранящиеся в Active Directory и в локальном SAM на каждом рабочем столе и сервере) имеют одинаковую политику паролей. Однако это можно изменить, связав и настроив объект групповой политики на уровне организационной единицы (OU), где в OU хранятся учетные записи компьютеров. В этом случае настольные компьютеры и серверы (не контроллеры домена) могут иметь локальный SAM учетных записей пользователей, придерживающихся политики паролей, отличной от политики учетных записей пользователей домена.

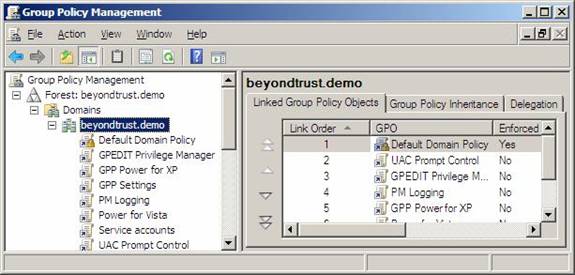

Чтобы сохранить единую политику паролей для всех пользователей, вы можете «принудительно применить» объект групповой политики, в котором хранятся ваши настройки политики паролей для учетных записей пользователей домена. Опять же, по умолчанию это политика домена по умолчанию. Чтобы принудительно применить объект групповой политики, щелкните правой кнопкой мыши объект групповой политики и выберите пункт «Принудительное меню». На рис. 1 показано, как это будет выглядеть после настройки.

Рисунок 1. Применение политики домена по умолчанию гарантирует, что все учетные записи пользователей в локальных SAM используют согласованную политику паролей.

Несколько политик паролей для каждого домена с использованием технологии Microsoft

Microsoft оказалась на высоте и предоставила возможность иметь несколько политик паролей в одном домене Active Directory. Это не совсем последние новости, но, тем не менее, это глоток свежего воздуха. Эта технология доступна только в домене Windows Server 2008, где все контроллеры домена работают под управлением Windows Server 2008. Кроме того, домен должен работать на функциональном уровне Windows Server 2008. Эта технология называется детализированной политикой паролей.

Если возникает такая ситуация, вы можете настроить несколько политик паролей. Это означает, что вы можете иметь следующее:

- ИТ-пользователи должны использовать 25-символьный пароль.

- Пользователи отдела кадров должны использовать 20-символьный пароль.

- Все остальные пользователи должны использовать 17-символьный пароль.

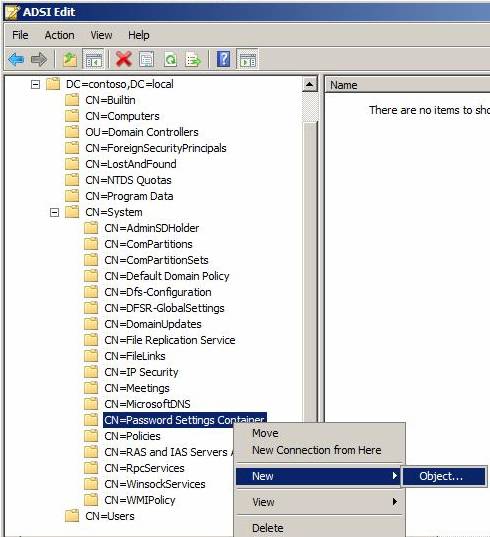

Минус в том, что это не настроено в групповой политике. Вместо этого вы должны создать дополнительные объекты Active Directory в контейнере параметров пароля. Для просмотра и настройки этих новых объектов вы также можете использовать ADSIEDIT.MSC, показанный на рис. 2.

Рисунок 2. ADSIEDIT.MSC можно использовать для создания дополнительных политик паролей в доменах Windows Server 2008.

Чтобы создать дополнительные объекты, вы должны щелкнуть правой кнопкой мыши контейнер настроек пароля, затем выбрать «Создать», затем «Объект». Мастер проведет вас через все, что необходимо настроить. Необходимо проработать множество деталей, которые описаны здесь, в других статьях по безопасности Windows;

- Настройка детальных параметров пароля в Windows Server 2008 — часть 1

- Настройка детальных параметров пароля в Windows Server 2008 — часть 2

- Настройка детальных параметров пароля в Windows Server 2008 — часть 3

Вывод политик паролей на новый уровень

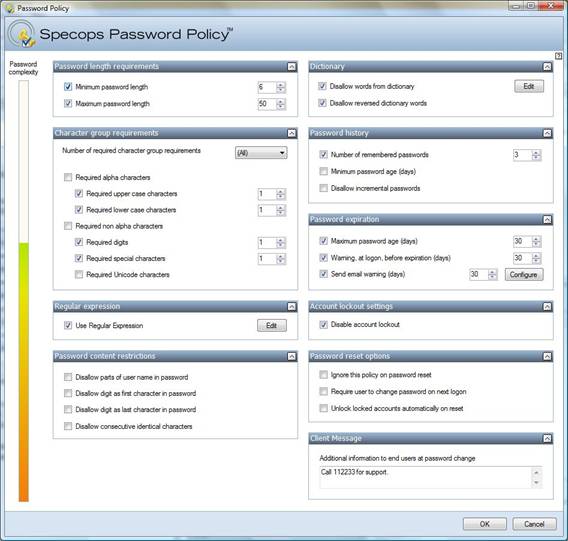

Microsoft годами предоставляла нам средства управления политиками паролей, а теперь, благодаря детальным политикам паролей Windows Server 2008, у нас есть еще больший контроль. Однако, если вы хотите довести настройки политики паролей домена Windows до уровня, который дает вам полный контроль над вашими паролями, вам необходимо получить такой инструмент, как политика паролей от Special Operations Software. Этот инструмент без проблем работает в Active Directory и подключается к групповой политике, как если бы вы хотели, чтобы работали детализированные политики паролей!

С помощью этого инструмента вы можете настроить следующее:

- Установите любую комбинацию ограничений пароля: нижний регистр, верхний регистр, числовые и специальные символы.

- Различные правила истечения срока действия пароля, обычно называемые сроком действия пароля, для каждой политики.

- Запретить последовательные символы в пароле

- Запретить добавочные пароли

- Автоматически отправлять электронное письмо об истечении срока действия пароля

- Дополнительные требования политики паролей; Обычные выражения; Запретить обратные слова в списке слов; Запретить цифру в качестве последнего символа

На рис. 3 показано, как выглядит интерфейс политики паролей.

Рисунок 3. Specops Password Policy — это детальный инструмент политики паролей для доменов Windows.

Резюме

Пароли Windows всегда находятся под атакой. Существует множество инструментов и причин, по которым злоумышленник может использовать пароль Windows. Многие из атак являются действительными и довольно легкими. Таким образом, вы должны защитить свой собственный пароль и пароли пользователей в сети, которой вы управляете. Значения по умолчанию в среде Windows необходимо изменить, в частности параметры проверки подлинности LanManager. Вы должны проинструктировать своих пользователей не документировать и не публиковать свои пароли, так как их слишком легко обнаружить. Обучение тому, как создать хороший, надежный, сложный, длинный пароль… Я имею в виду фразу-пароль, это ключ! Переход к инструменту, который предоставляет несколько паролей в одном домене и даже требует более сложных и ограничительных паролей, может иметь большое значение для защиты и повышения безопасности ваших паролей. Если политики паролей по умолчанию остаются в силе, а злоумышленник получает хэш или SAM, скорее всего, вы не будете защищены! Защитите и обезопасьте свои пароли лучше уже сегодня!