Пароли Windows: делаем их безопасными (часть 1)

Введение

Как и в любой сетевой операционной системе, в основе безопасности лежат имя пользователя и пароль. Созданы пользователи по умолчанию (Администратор и Гость — некоторые из них), и все они будут иметь связанные с ними пароли. Когда любой пользователь пытается пройти аутентификацию или получить доступ к какому-либо ресурсу, требуется пароль для его учетной записи. Теперь, слава богу, для домена Windows Server 2003 (и более поздних версий) по умолчанию требуется пароль. Этот пароль необходимо защищать со всех сторон из-за возможности его захвата, угадывания, взлома или определения каким-либо другим способом. Есть много способов защитить пароль Windows, в этой серии статей мы обсудим, что вы можете сделать, чтобы повысить безопасность ваших паролей. Во-первых, мы должны понять, как устанавливается и контролируется пароль, затем как его можно взломать, чтобы затем мы могли принять меры для защиты от распространенных атак.

Пароли Windows по умолчанию

Когда вы пытаетесь войти в домен Active Directory, вам нужно будет ввести три ключевые записи: имя пользователя, пароль, имя домена.

Когда эта информация получена контроллером домена, она сравнивается с текущим паролем для имени пользователя, указанного в базе данных Active Directory. Если пароль совпадает, то контроллер домена аутентифицирует пользователя, предоставляя пользователю токен аутентификации для получения доступа к другим ресурсам в сети/домене.

Когда пользователь пытается изменить пароль своей учетной записи, эта информация также отправляется на контроллер домена. Когда новый пароль вводится пользователем и отправляется на контроллер домена, применяются политики, обеспечивающие соответствие пароля минимальным требованиям безопасности. Несколько замечаний о политике паролей для домена (а также для всех локальных учетных записей пользователей по умолчанию):

- Для пароля Windows требуется минимум 7 символов (домены Windows Server 2003 и более поздние версии).

- Пароли должны содержать 3 из следующих 4 типов символов: буквы в верхнем регистре, буквы в нижнем регистре, цифры, специальные ([email protected]*…)

- Новый пароль должен быть сгенерирован в течение 42 дней, чтобы учетная запись оставалась активной.

- Пароль нельзя использовать повторно, пока не будет создано 24 уникальных пароля.

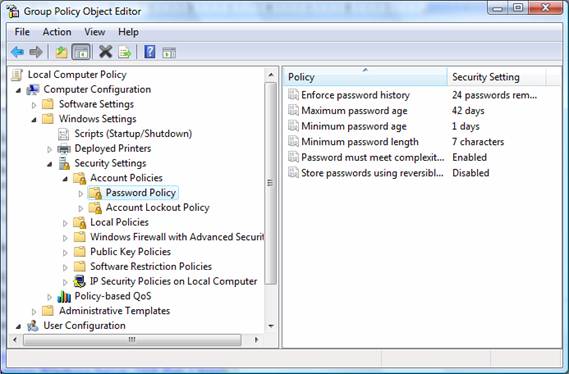

Все эти параметры устанавливаются в разделе «Конфигурация компьютера» объекта групповой политики, который указан в разделе «Политика паролей». На рис. 1 показаны параметры для этих конфигураций политики паролей.

Рис. 1. Параметры политики паролей в объекте групповой политики находятся в разделе «Конфигурация компьютера», а не «Конфигурация пользователя».

Что контролирует политику паролей домена?

Как давний преподаватель безопасности Windows, я работаю с Active Directory с 1999 года и обучил тысячи ИТ-специалистов тонкостям безопасности Windows, в том числе подробностям политики паролей Windows. Я нахожу очень интересным, что сейчас, спустя более 9 лет после того, как Microsoft впервые выпустила Active Directory, некоторые ИТ-специалисты все еще не понимают, как контролируется политика паролей и какие параметры вы должны изменить. Итак, вот реальность политики паролей Windows и ее возможности.

Во-первых, GPO политики домена по умолчанию управляет политикой паролей для всех компьютеров во всем домене. Да, сюда входят контроллеры домена, серверы и рабочие столы (которые присоединились к домену) для всего домена Active Directory. Политика домена по умолчанию связана с узлом домена, который, конечно же, включает все компьютеры в домене в качестве цели.

Во-вторых, любой объект групповой политики, связанный с доменом, можно использовать для установки и управления параметрами политики паролей. Объект групповой политики просто должен иметь наивысший приоритет на уровне домена, что позволит ему «победить» в любых конфликтующих настройках, касающихся настроек политики паролей.

В-третьих, если объект групповой политики связан с организационной единицей (OU), он НЕ будет контролировать пароль для учетных записей пользователей, расположенных в этой OU. Это, безусловно, самая распространенная ошибка, которую допускают ИТ-специалисты. Параметры политики паролей НЕ зависят от пользователя, они скорее зависят от компьютера, как показано на рис. 1 выше.

В-четвертых, если объект групповой политики связан с подразделением, параметры политики паролей, созданные в объекте групповой политики, будут влиять на локальный SAM на любом компьютере, расположенном в подразделении. Это «превзойдет» параметры политики паролей, настроенные в объекте групповой политики, связанном с доменом, но только для локальных учетных записей пользователей, хранящихся в локальных SAM этих компьютеров.

В-пятых, если объект групповой политики связан с OU контроллеров домена по умолчанию, он НЕ будет контролировать базу данных пользователей Active Directory, хранящуюся на контроллерах домена. Единственный способ изменить параметры политики паролей для учетных записей пользователей домена — это объект групповой политики, связанный с доменом (если только вы не используете домены Windows Server 2008, для которых вы можете использовать подробные политики паролей, подробно описанные здесь).

В-шестых, LanManager (LM) полностью поддерживается на большинстве существующих предприятий Windows Active Directory. LM — это очень старый протокол аутентификации, который очень слабо защищает пароль и хэш пароля, сгенерированный для поддержки аутентификации с помощью этого протокола. Есть два параметра GPO (которые на самом деле являются параметрами реестра), которые определяют, будет ли поддерживаться LM и будет ли храниться хэш LM. Мы рассмотрим оба этих параметра в следующем выпуске этой серии статей, чтобы убедиться, что вы знаете, как правильно настроить эти параметры и где именно сделать параметры в объекте групповой политики.

Резюме

Параметры политики паролей по умолчанию для домена Active Directory не ужасны, но их можно улучшить. Параметры по умолчанию изначально настроены и хранятся в объекте групповой политики «Политика домена по умолчанию», который связан с узлом домена. Для доменов Windows 2000 и Server 2003 может быть только одна политика паролей для домена Windows 2000/2003! Это означает, что все пользователи (ИТ-персонал, разработчики, руководители, отдел кадров и т. д.) имеют одинаковые ограничения политики паролей. Если они слабы для одного набора пользователей, то они слабы для всех пользователей. Можно вносить изменения в локальный SAM на серверах и рабочих столах (не в контроллерах домена) из объектов групповой политики, связанных с подразделениями, в которых эти учетные записи компьютеров находятся в AD. Эти параметры GPO будут управлять только локальными учетными записями пользователей, а не учетными записями пользователей домена. LM — старый, небезопасный и плохой выбор протокола аутентификации, который следует изучить и по возможности отключить. В следующем выпуске мы поговорим не только о защите от LM, но и о других способах атаки на пароли Windows.