Пакет администрирования диспетчера подключений Windows Server 2008

Как и предыдущие версии Windows Server, Windows Server 2008 включает в себя очень хороший комплект администрирования диспетчера подключений (CMAK), который можно использовать для создания коннектоидов VPN, которые пользователи могут использовать для подключения к вашим VPN-серверам Windows Server 2008. На самом деле вы можете использовать коннектоиды для подключения к любому серверу Windows VPN, если вы используете поддерживаемые протоколы.

Преимущество использования CMAK заключается в том, что вы можете создать исполняемый файл, который пользователи смогут загрузить с веб-сайта. Затем все, что им нужно сделать, это дважды щелкнуть файл, и коннектоид, который вы настроили для них, будет автоматически установлен на их компьютерах. Затем пользователям просто нужно дважды щелкнуть объект connectoid в папке «Сетевые подключения», чтобы подключиться к VPN-соединению. Это влечет за собой гораздо меньшие накладные расходы, чем попытки научить пользователей создавать собственные VPN-подключения.

CMAK — это компонент Windows Server 2008, который можно установить с помощью диспетчера сервера Windows Server 2008. Просто нажмите ссылку «Функции» на левой панели консоли, а затем нажмите ссылку «Добавить функции». На странице Select Features выберите Connection Manager Administration Kit, откройте и завершите установку.

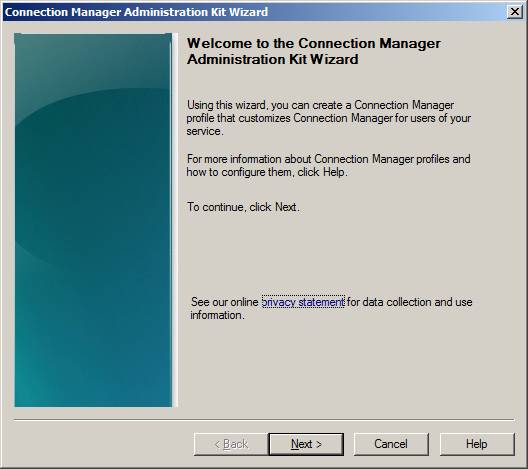

Затем вы можете открыть CMAK из меню «Администрирование». Первое, что вы увидите, это страница Добро пожаловать на страницу мастера комплекта администрирования диспетчера подключений. Нажмите «Далее».

фигура 1

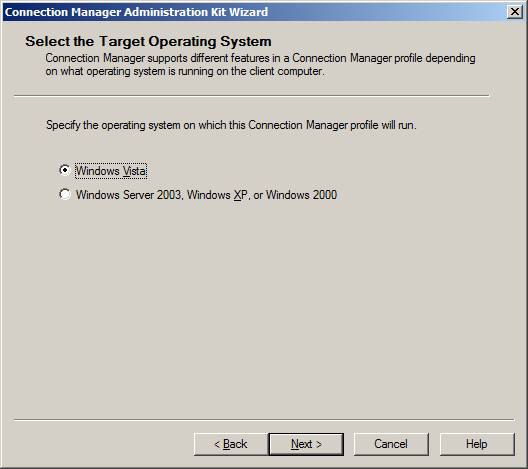

На странице Выберите целевую операционную систему выберите операционную систему, для которой вы хотите создать коннектоид. Одно из основных различий между Windows XP и Windows Vista заключается в том, что Vista поддерживает протокол SSTP SSL VPN. В этом примере мы выберем вариант Windows Vista и нажмем «Далее».

фигура 2

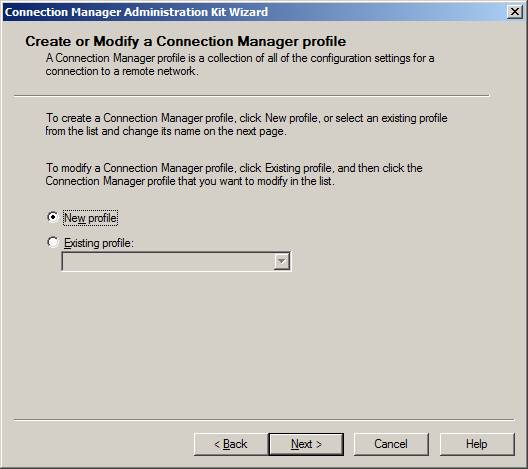

На странице «Создание или изменение профиля диспетчера подключений» вы можете создать новый профиль или объединить настройки, которые вы создаете сейчас, с другим профилем, который вы создали ранее. В этом примере мы создадим новый профиль. Нажмите «Далее».

Рисунок 3

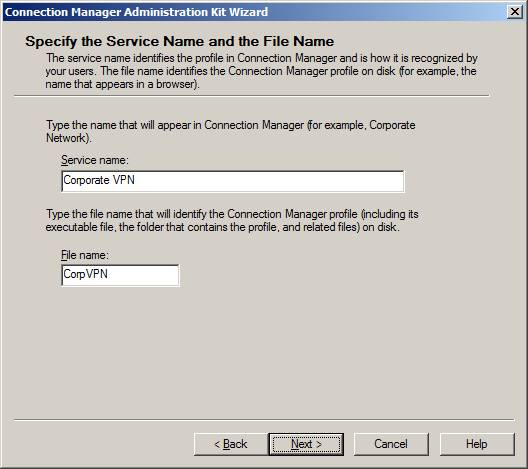

На странице Specify the Service Name and the File Name вы указываете имя коннектоида и имя файла пакета CMAK. В примере мы будем использовать имя службы Corporate VPN. Это имя увидят конечные пользователи после установки пакета CMAK. В поле Имя файла введите CorpVPN. Это будет имя пакета CMAK, который будет создан, и имя файла, который пользователи загрузят и установят.

Рисунок 4

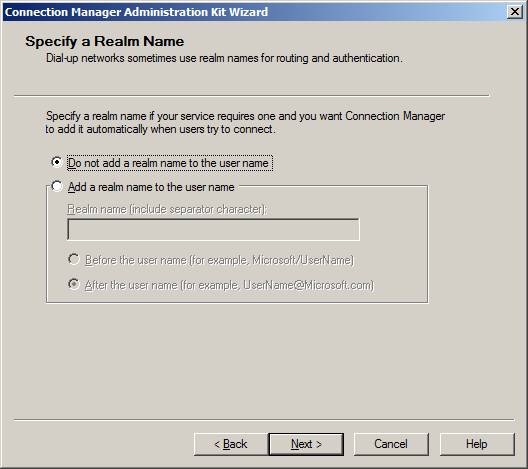

На странице Specify a Realm Name вы можете ввести имя области для имени пользователя. Обычно это используется, когда вы используете своего интернет-провайдера в качестве шлюза аутентификации для своего VPN-сервера. В этом примере мы не будем использовать имя области, поэтому нажмем «Далее».

Рисунок 5

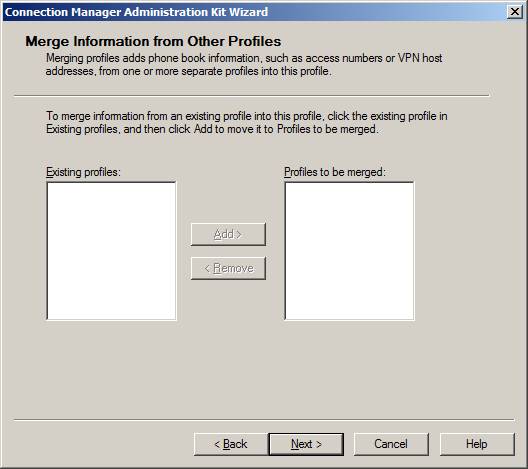

Вы можете объединить информацию из других профилей на странице «Объединить информацию из других профилей». Это отличается от предыдущей страницы, где нам дали возможность обновить предыдущий профиль. Эта страница позволяет нам импортировать информацию телефонной книги из нескольких других профилей. В этом примере у нас нет других профилей с информацией о телефонной книге, поэтому мы нажмем «Далее».

Рисунок 6

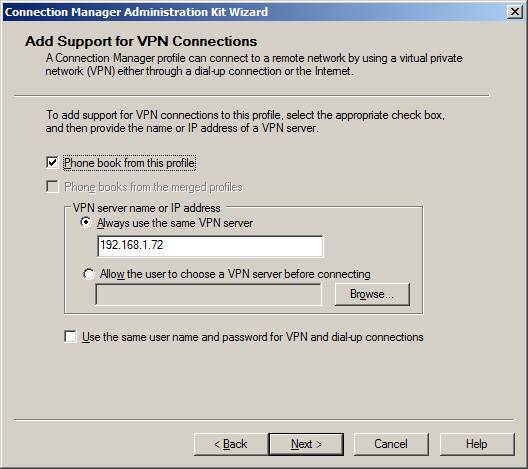

На странице «Добавить поддержку для VPN-подключений» вы можете настроить коннектоид VPN для подключения к VPN напрямую через Интернет или через коммутируемое соединение. Коммутируемые соединения больше не используются, поэтому мы продолжим это, чтобы разрешить VPN-подключение через прямую ссылку в Интернет. Установите флажок в телефонной книге из этого профиля, а затем выберите либо всегда использовать один и тот же сервер VPN, либо параметр Разрешить пользователю выбирать сервер VPN перед подключением. Если вы выберете опцию Разрешить пользователю выбирать VPN-сервер перед подключением, вам нужно будет перейти к файлу.txt, содержащему имена этих VPN-серверов, как показано на рисунке ниже.

В этом примере у нас есть один VPN-сервер или VPN-сервер, использующий NLB, и один IP-адрес, поэтому мы введем этот IP-адрес в текстовое поле Всегда использовать тот же VPN-сервер. Нажмите «Далее».

Рисунок 7

Рисунок 8

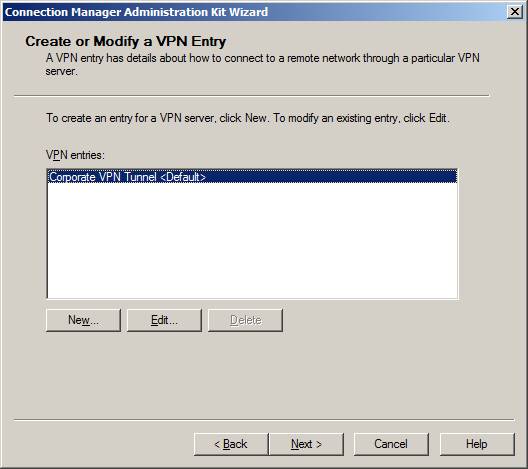

На странице «Создать или изменить запись VPN» вы можете установить детали конфигурации для VPN-подключения. Значение по умолчанию, корпоративный VPN-туннель, уже создано для нас. Нажмите кнопку Изменить, чтобы внести изменения.

Рисунок 9

На вкладке «Общие» у вас есть возможность включить или отключить общий доступ к файлам и принтерам для клиента VPN. Как правило, это хорошая идея для клиентских подключений VPN, поскольку эти хосты вряд ли будут иметь файлы и принтеры, которые будут использоваться совместно с сетями, к которым они подключены. У вас также есть возможность включить как IPv4, так и IPv6, только IPv4 или только IPv6 для подключения к VPN-клиенту. В этом примере мы разрешим подключение как IPv4, так и IPv6.

Рисунок 10

На вкладке IPv4 мы можем установить первичный и вторичный адреса DNS-сервера. Или можно настроить так, чтобы клиент получал эту информацию от VPN-сервера. В большинстве случаев вам нужно, чтобы VPN-клиент получал эту информацию от VPN-сервера.

Вы также можете выбрать, чтобы клиент использовал VPN-подключение в качестве шлюза клиента по умолчанию. Когда вы делаете это, вы отключаете раздельное туннелирование, что хорошо. Однако это также означает, что если клиенту необходимо подключиться к Интернету, ему нужно будет сделать это либо через VPN-сервер, к которому подключен клиент, либо через сервер Winsock и веб-прокси (например, брандмауэр ISA). то есть на другой машине в сети. Хотя это создает дополнительную нагрузку на ваше интернет-соединение, отключение разделенного туннеля является лучшей практикой для сетей VPN, и вы будете в большей безопасности, если оно отключено.

Наконец, вы можете включить или отключить сжатие заголовков. Это включено по умолчанию, и в целом его следует оставить включенным. Это позволяет увеличить пропускную способность через клиентские подключения удаленного доступа к VPN.

Рисунок 11

Мы обойдем вкладку IPv6.

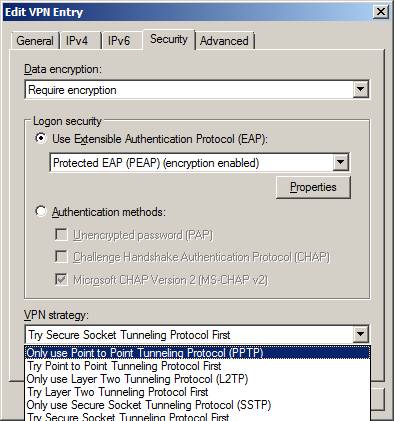

На вкладке «Безопасность» вы можете настроить клиент так, чтобы он требовал шифрования. Вы также можете установить стратегию VPN, согласно которой VPN-клиент будет пытаться подключиться к VPN-серверу. Вы можете видеть, что у вас есть следующие варианты:

- Используйте только протокол туннелирования точка-точка (PPTP)

- Сначала попробуйте протокол туннелирования точка-точка

- Используйте только протокол туннелирования второго уровня (L2TP)

- Сначала попробуйте туннельный протокол второго уровня

- Используйте только протокол безопасного туннелирования сокетов (SSTP)

- Сначала попробуйте безопасный протокол туннелирования сокетов

VPN-клиент будет пробовать VPN-протоколы в следующем порядке: сначала PPTP, затем L2TP/IPsec и только потом SSTP. Однако, если вы решите сначала попробовать другой протокол, этот порядок изменится. Например, если вы скажете сначала проверить протокол SSTP VPN, то сначала будет SSTP, затем PPTP, а затем L2TP/IPsec.

Во фрейме безопасности входа можно выбрать использование расширенного протокола аутентификации или методов аутентификации. Если вы выберете первое, то сможете настроить аутентификацию EAP, которую хотите использовать. Если вы выберете последнее, то вы можете поставить галочки в чекбоксах для протоколов, которые вы хотите поддерживать, включая PAP, CHAP и MS-CHAPv2.

Рисунок 12

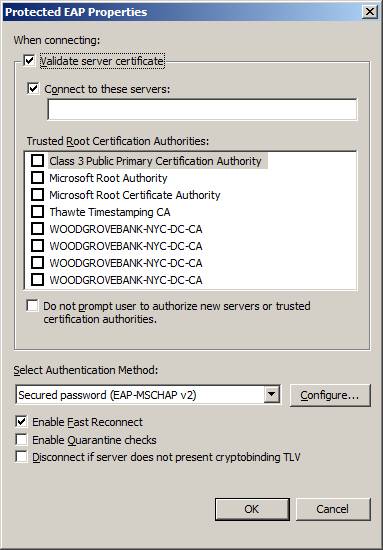

Если вы выберете вариант PEAP, вы можете заставить клиента проверить сертификат сервера, а также заставить клиента подключиться к определенному серверу, как определено общим/субъектным именем в сертификате сервера, представленном клиенту VPN-сервером.. Вы также можете ограничить список доверенных корневых центров сертификации. Обратите внимание, что в этом примере я выбрал PEAP, но из того, что я прочитал в TechNet в нескольких статьях о PEAP, говорится, что PEAP не поддерживается VPN-клиентами. Возможно, это было ограничение Windows Server 2003, или ошибка в интерфейсе CMAK, или что-то еще. Я дам вам знать, если когда-нибудь узнаю ответ на этот вопрос. Дополнительные сведения о PEAP для Windows Server 2003 см. на странице PEAP.

Однако, если вы проверите эту таблицу, вы увидите, что PEAP-MS-CHAPv2 поддерживается для клиентских подключений VPN с удаленным доступом.

Рисунок 13

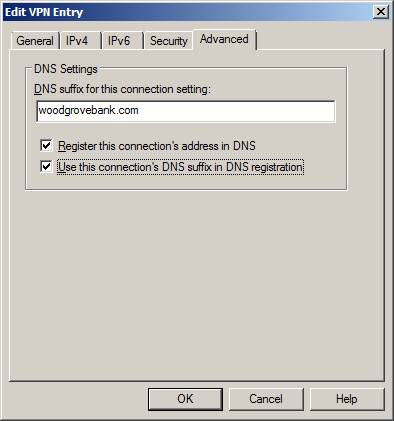

На вкладке «Дополнительно» вы можете ввести DNS-суффикс, который будет использоваться для подключения VPN-клиента, и он также будет использоваться для регистрации в DDNS в вашей внутренней сети, если для этих клиентов включен DDNS.

Рисунок 14

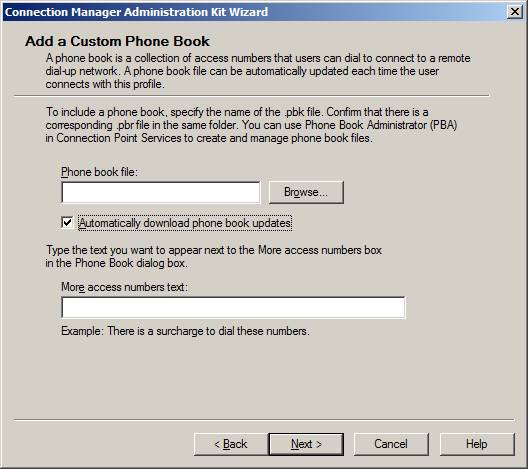

На странице «Добавить телефонную книгу клиента» вы можете сначала включить номера, используемые для подключения к серверу коммутируемого доступа, до того, как будет установлено VPN-подключение. Поскольку в этом сценарии мы не используем серверы коммутируемого доступа, мы не будем создавать пользовательскую телефонную книгу.

Рисунок 15

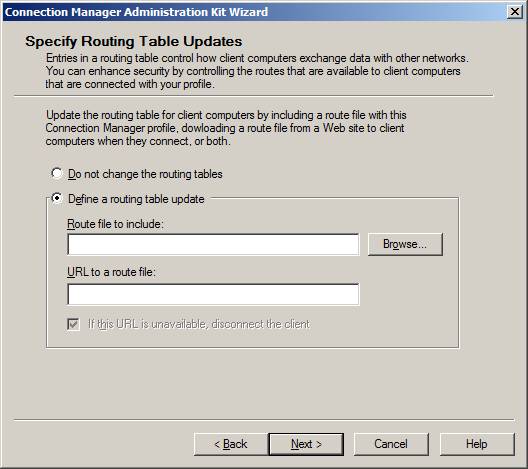

На странице «Указать обновления таблицы маршрутизации» вы можете выбрать обновление таблицы маршрутизации на VPN-клиенте удаленного доступа, чтобы он знал пользовательские маршруты в сети, к которой он подключен. Если вы выберете опцию Определить обновление таблицы маршрутизации, вам потребуется предоставить файл маршрута в формате, описанном здесь.

Если вы поместите запись в URL-адрес файла маршрута, записи таблицы маршрутизации будут обновлены на основе записей, включенных в файл, доступный через этот URL-адрес.

Нажмите «Далее».

Рисунок 16

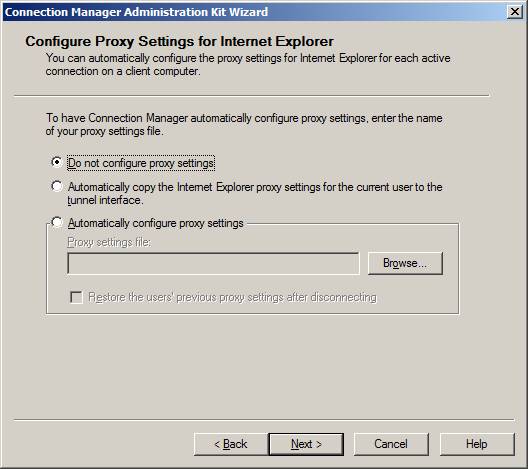

На странице «Настройка параметров прокси-сервера для Internet Explorer» вы устанавливаете адрес веб-прокси, который браузер должен использовать при подключении к VPN. Обратите внимание, что это другой адрес, который может использовать клиент, когда он не подключен к VPN. Варианты:

- Не настраивать параметры прокси

- Автоматически копировать параметры прокси-сервера Internet Explorer для текущего пользователя в туннельный интерфейс. Для этого требуется, чтобы пользователь уже настроил параметры веб-прокси в Internet Explorer, что лишает возможности автоматизировать настройку VPN-клиента.

- Автоматически настроить параметры прокси

Последний вариант требует создания текстового файла с настроенными параметрами веб-прокси. Этот URL-адрес содержит сведения о требованиях к текстовому файлу.

Настройка веб-прокси-сервера полезна, когда вы хотите, чтобы VPN-клиент использовал веб-прокси-сервер, который находится на компьютере, отличном от VPN-сервера, к которому подключен VPN-клиент. Кроме того, большинство веб-прокси, используемых корпорациями, имеют возможность выполнять фильтрацию сайтов и контента, что повышает безопасность при удаленном доступе к клиентским VPN-подключениям. Нажмите «Далее».

Рисунок 17

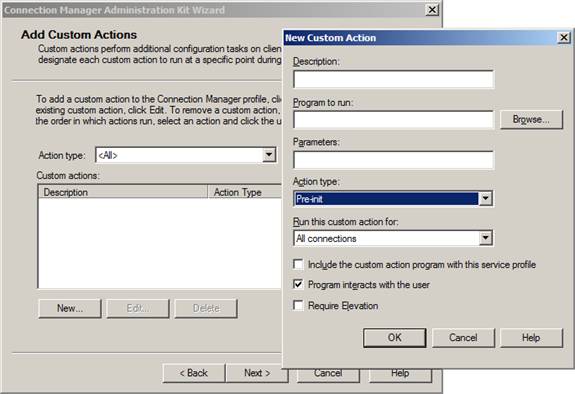

Существует ряд настраиваемых действий, которые можно настроить для выполнения VPN-клиентом. Например, вы можете настроить некоторые действия, которые должны выполняться до установления соединения, некоторые действия, выполняемые после установления соединения, и некоторые действия, выполняемые после отключения клиента. Это требует определенного опыта разработчика, но если вас интересуют такие настраиваемые действия, ознакомьтесь с подробностями на странице CMAK.

Рисунок 18

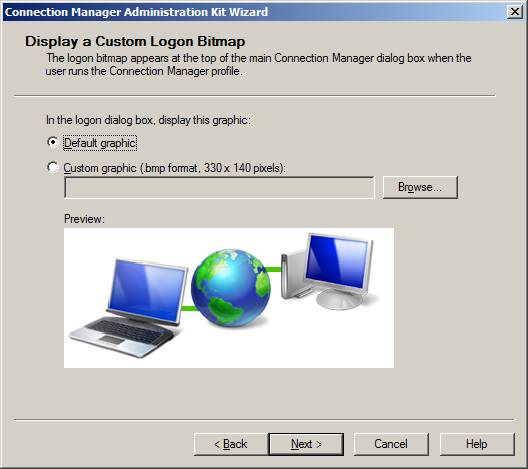

На странице Display a Custom Logon Bitmap вы можете включить пользовательское изображение, которое будет отображаться в окне подключения VPN-клиента. Если вы создаете пользовательскую графику, она должна быть размером 330×140 пикселей. Используйте кнопку Обзор, чтобы найти пользовательскую графику. Я не буду использовать пользовательскую графику в этом сценарии, поэтому приму настройку по умолчанию, Графика по умолчанию и нажму Далее.

Рисунок 19

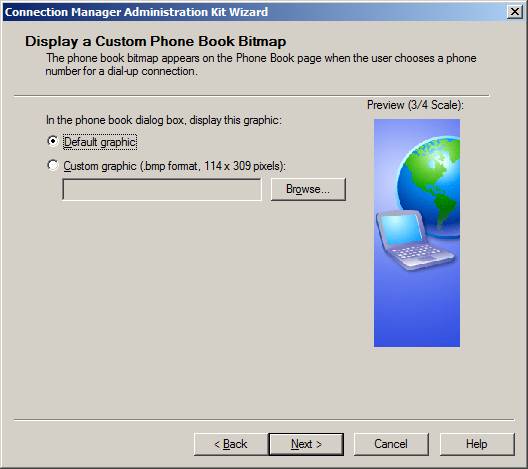

Вы также можете создать собственную графику для телефонной книги. Эта графика должна быть 114×309 пикселей. В этом примере у нас нет телефонной книги, поэтому мы примем настройки по умолчанию, Default graphic и нажмем Next.

Рисунок 20

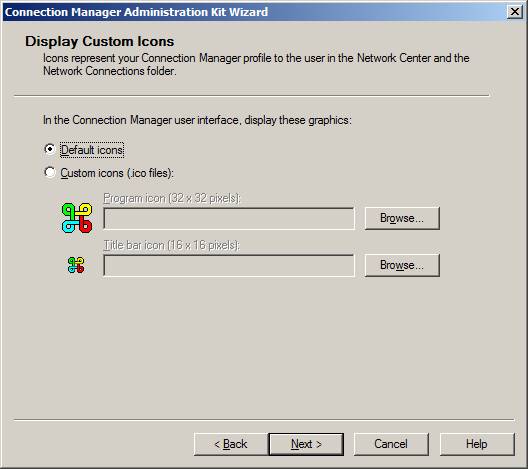

Вы даже можете создавать собственные файлы значков, которые будут отображаться в папке Network Center или Network Connection. Это файлы значков (.ico), которые будут использоваться вместо значков по умолчанию. В этом примере у нас нет файлов пользовательских значков, поэтому мы примем значение по умолчанию, Значки по умолчанию и нажмем Далее.

Рисунок 21

Если у вас есть пользовательский файл справки в формате.chm, вы можете включить этот пользовательский файл справки на странице Включить пользовательский файл справки. В этом примере у нас нет пользовательского файла справки, поэтому мы нажмем «Далее».

Рисунок 22

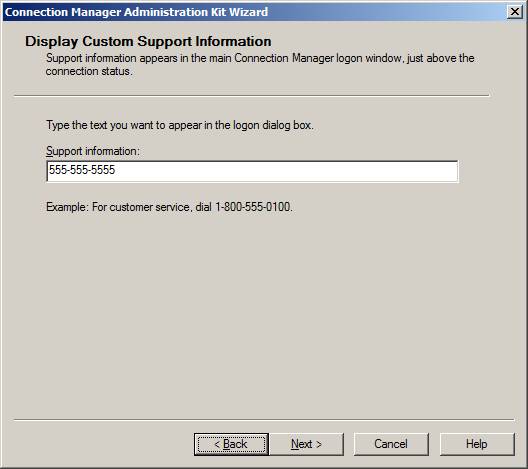

На странице «Отображение информации о пользовательской поддержке» вы можете указать номер телефона, по которому пользователи могут звонить в службу технической поддержки. Нажмите «Далее».

Рисунок 23

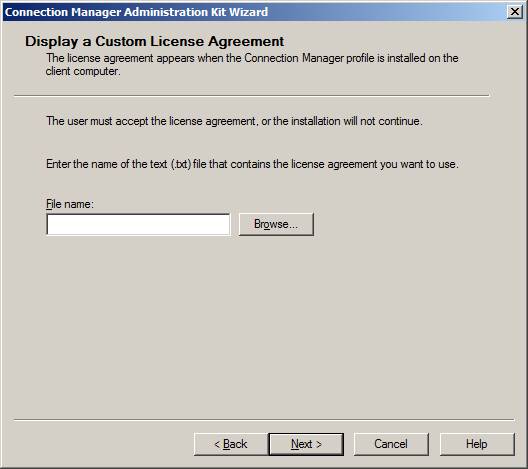

На странице «Отображение пользовательского лицензионного соглашения» вы можете включить текстовый файл лицензии, который пользователь увидит при установке коннектоида VPN. В этом примере у нас нет файла лицензии, поэтому мы нажмем «Далее».

Рисунок 24

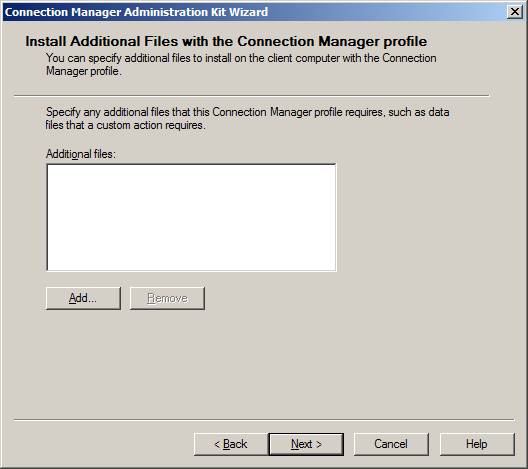

На странице «Установить дополнительные файлы с профилем диспетчера подключений» можно включить дополнительные файлы, которые могут использоваться в настраиваемых действиях до подключения, после подключения или отключения. Например, если вы будете использовать функцию управления карантином удаленного доступа Windows, вы должны включить компоненты этого решения как часть профиля. У нас нет дополнительных файлов для включения в этот сценарий, поэтому мы нажмем «Далее».

Рисунок 25

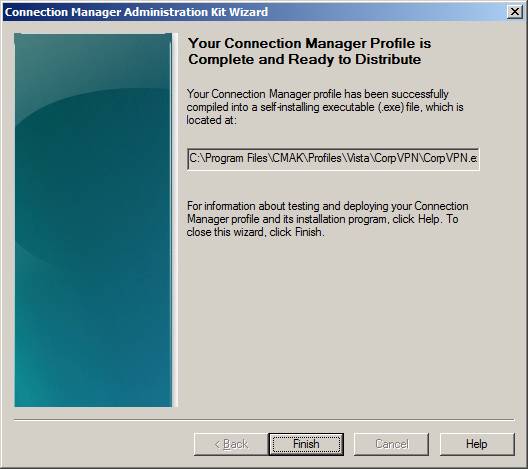

Вот и все! Профиль завершен, и установочный файл готов к компиляции. Нажмите Готово, чтобы создать установочный файл CMAK.

Рисунок 26

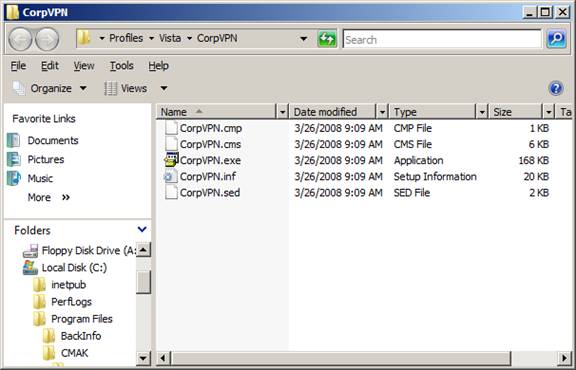

Окно проводника Windows откроется в папке, содержащей установочный файл. В эту папку также включены другие файлы, которые вы можете использовать в будущем для обновления пакета. Скопируйте файл.exe в место, откуда пользователи могут загрузить файл, например в общую папку или на веб-сайт, а затем сообщите пользователям, которым требуется VPN-подключение, получить файл и установить его на свои компьютеры.

Рисунок 27

Давайте запустим файл и посмотрим, как выглядит установка для конечного пользователя. Первое, что они увидят, — это диалоговое окно с вопросом, хотят ли они установить корпоративную VPN. Не то, чтобы это основано на имени, которое вы указали в начале CMAK. Щелкните Да.

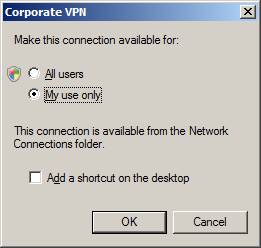

Пользователю будет предоставлен выбор: сделать подключение доступным для всех пользователей или только для моего использования. Одна вещь, о которой ваши пользователи должны знать, это то, что если они хотят войти в систему через коммутируемую сеть, им нужно сделать коннектоид доступным для всех пользователей. В противном случае на их машине нет пользователя, вошедшего в систему до входа в систему, и они не могут определить, кто этот пользователь, и не сделают его доступным для входа в систему через коммутируемую сеть. Если пользователи не входят в систему через коммутируемую сеть, они могут выбрать Мое использование только для более безопасной конфигурации.

Рисунок 28

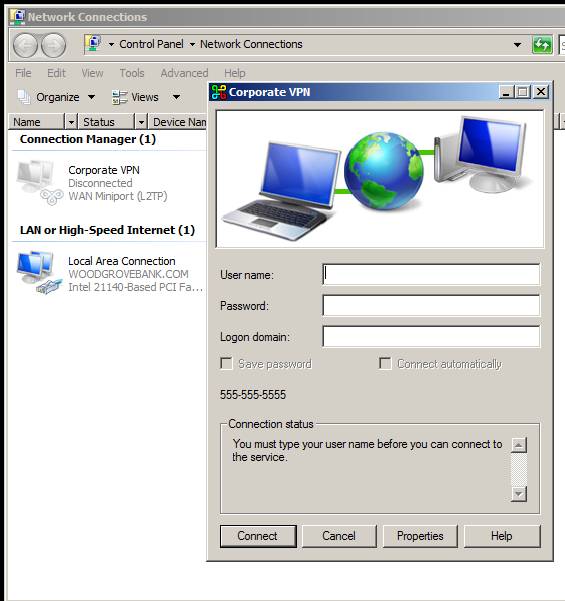

Появится диалоговое окно входа в систему. Введите имя пользователя, пароль и домен, если VPN-сервер является членом домена, в котором вы используете RADIUS для проверки подлинности домена. Щелкните Подключить. Вот и все! Пользователь подключится к VPN.

Рисунок 29

Резюме

Пакет администрирования диспетчера подключений предоставляет простой способ создания профилей службы подключения для пользователей VPN. Пользователям не нужно будет знать детали конфигурации, не нужно будет запоминать имя VPN-сервера и не нужно будет вникать в протоколы VPN, которые следует использовать для подключения к VPN-серверу. Это должно помочь сократить количество обращений в службу поддержки из-за проблем, связанных с конечными пользователями, при настройке коннектоидов VPN. Обратите внимание, что несмотря на то, что конфигурация предварительно создается для пользователя, пользователь все же может вносить в нее изменения, так что это не железный метод против того, чтобы конечный пользователь «возился» с конфигурацией приложения.