Отсутствие безопасности WiFi (Часть 2)

В первой части этой серии статей о безопасности Wi-Fi мы рассмотрели некоторые инструменты, которые помогут вам обнаружить точки WAP в непосредственной близости от вас. В этой части мы рассмотрим инструменты, которые действительно собирают пакеты, а затем взламывают ключи WEP.

Безопасность WiFi или ее отсутствие Часть II

В первой части этой серии статей мы рассмотрели некоторые из существующих сегодня инструментов, которые позволят вам обнаруживать точки беспроводного доступа (WAP). Беспроводные сети стали очень популярными за последние несколько лет не только для бизнеса, но и для домашнего рынка. По всей вероятности, ваши соседи, вероятно, используют беспроводной маршрутизатор для своей домашней компьютерной сети, даже если он не использует беспроводную карту. Продавцы в магазинах электроники часто уговаривают людей приобрести беспроводные маршрутизаторы, даже если они им не нужны. Эти же самые люди, к сожалению, используют незащищенный WAP.

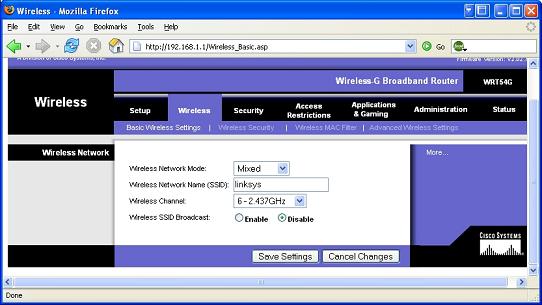

Наличие WAP само по себе не является небезопасным, но вам необходимо принять меры для его надлежащей защиты. Это включает в себя включение шифрования и наличие последней доступной прошивки. Некоторые другие меры здравого смысла также должны быть реализованы. Во-первых, нет необходимости транслировать свой SSID. Вы уже знаете, что это такое, так зачем облегчать работу потенциальных хакеров.

фигура 1

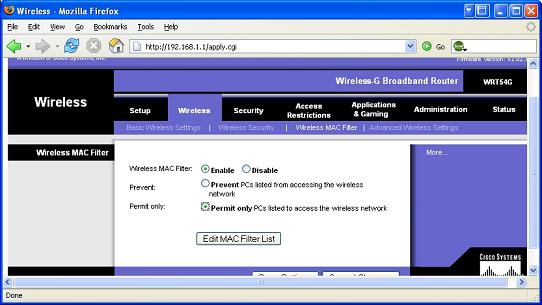

Еще одна простая мера — включить фильтрацию MAC-адресов в вашей сети Wi-Fi. Что это делает, так это ограничивает доступ к вашей WAP, указывая список MAC-адресов, у которых есть разрешение. Всем другим компьютерам или ноутбукам, чьи MAC-адреса не входят в этот список, будет отказано в разрешении. Злоумышленник может обойти эту меру безопасности, изменив свой MAC-адрес, однако каждый уровень безопасности помогает. Помните о «глубокой защите».

фигура 2

На шоу

Как отмечалось выше, я надеюсь, что ваш WAP надежно защищен. На этой ноте мы теперь рассмотрим некоторые инструменты, которые позволят злоумышленнику скомпрометировать тот же самый WAP. Первым в списке стоит Airsnort. Вы, наверное, помните, что я очень кратко коснулся этого вопроса в первой части этой серии статей. Что ж, мы сейчас посмотрим на это. Airsnort будет работать либо на win32, либо на *nix, как указано на его домашней странице. Вам потребуется немного дополнительных усилий, чтобы запустить его в Windows, но будьте уверены, что это вполне возможно.

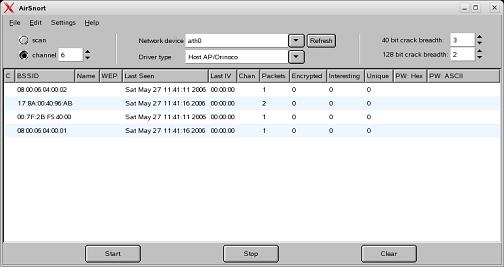

Рисунок 3

Использование Airsnort довольно просто, как видно из приведенного выше снимка экрана. Вам нужно будет убедиться, что вы используете поддерживаемую карту Wi-Fi для одного. После этого вы просто убедитесь, что Airsnort работает с правильным сетевым устройством, а также использует правильный тип драйвера. Как только это будет сделано, и любые другие незначительные настройки, которые вы, возможно, захотите сделать, вы готовы начать это. Вы заметите значения «ширины трещины» в верхней правой части Airsnort. Я бы посоветовал вам оставить их значения по умолчанию, если вы не прочитали, что они означают и как это повлияет на взлом WEP.

У Airsnort есть одно ограничение: он требует сбора большого количества пакетов с рассматриваемой WAP. Я имею в виду не пару сотен, а пару сотен тысяч или несколько миллионов. Ну, как вы, возможно, догадались, существует не так уж много WAP, которые быстро генерируют такой тип трафика. Таким образом, вы можете себе представить, что взлом WEP может занять много времени. Ну, есть инструменты, появившиеся с тех пор, как Airsnort был впервые написан, которые значительно сократят время, необходимое для взлома 64-битного WEP.

Взломщики WEP

Есть несколько инструментов, которые принимают в качестве входных данных перехваченные пакеты Wi-Fi, а затем работают над взломом ключа для вас. Одним из первых, о котором следует знать, является WepAttack, и, пожалуйста, имейте в виду, что это инструмент на базе Linux. Хотя многие выбирают операционную систему Windows, также следует помнить, что не все инструменты, написанные для атаки на Windows или другие устройства, являются родными для win32. Вы должны попытаться получить хотя бы элементарные знания о других операционных системах и доступных для них инструментах. WepAttack, как видно на его домашней странице, представляет собой утилиту командной строки, которая принимает данные.pcap. Вы должны использовать такой инструмент, как ранее обсуждавшийся Kismet, для захвата беспроводных кадров, а затем использовать WepAttack для взлома ключа WEP. Это довольно простой в использовании инструмент.

WEPCrack — еще один инструмент, который можно использовать для взлома ключей WEP через файл.pcap для ввода. Инструмент также написан на PERL, так что вы можете использовать его на своей машине win32, если у вас установлен интерпретатор PERL. Если у вас не установлен переводчик, просто зайдите сюда и получите его. WepLab — последний инструмент, который мы рассмотрим в этой статье. Этот инструмент доступен для Win32, Linux, BSD и Mac. Так что выбирайте свой яд, как это было. И снова этот инструмент будет работать как WEPCrack в том, что он будет принимать данные.pcap в качестве входных данных, а затем пытаться взломать ключ WEP.

Заворачивать

До сих пор мы видели, что существует довольно широкий спектр инструментов, которые помогут вам взломать ключи WEP, будь они длиной 64 или 128 бит. Хотя некоторые из старых инструментов, таких как Airsnort, работают довольно хорошо, они требуют достаточного количества данных, прежде чем станут эффективными. С момента выпуска Airsnort были сформулированы новые атаки. Вам больше не нужно сидеть вне офиса, так сказать, для сбора множества зашифрованных данных.

Такие простые вещи, как стимуляция WAP путем отправки на нее данных для увеличения передачи пакетов, помогут сократить время, необходимое для взлома ключа WEP. Для такого типа сценария вам понадобятся два отдельных ноутбука. Один будет использоваться для активной атаки на саму точку доступа, в то время как другой будет служить точкой сбора для сбора пакетов с гораздо более высокой скоростью, чем обычно передает WAP.

Мы также увидели, что после восстановления ключа WEP довольно просто использовать его для привязки себя к этой WAP. Если в WAP включена фильтрация MAC-адресов, ваша задача будет немного сложнее, но далеко не невыполнима. Использование такого инструмента, как SMAC, позволит вам довольно легко изменить свой MAC-адрес. Как я упоминал выше в этой статье, включение фильтрации MAC-адресов ни в коем случае не является окончательным блоком. Это просто замедлит кого-то, если он настроен решительно.

Что вы, надеюсь, попытаетесь сделать сейчас, так это использовать некоторые из этих инструментов в своей домашней лаборатории, чтобы взломать 64- и 128-битный WEP. Только делая что-то, вы действительно поймете это. Так же, как «сомневаться в Фоме», видеть значит верить. На этой ноте я закончу серию статей, и, надеюсь, эта серия показала вам, насколько слаб 64- и 128-битный WEP. Как всегда, я приветствую ваши отзывы. До следующего раза!

Отсутствие безопасности WiFi (часть 1)»